Comprendre les menaces internes : un guide complet sur la gestion des risques internes

Jun 23, 2021

Les menaces internes sont une préoccupation croissante en matière de cybersécurité. Une étude de 2022 réalisée par Ponemon a révélé que le coût des menaces internes a bondi de 44 % en seulement deux ans, avec un coût par incident maintenant de 15,8 millions de dollars. Le rapport montre également qu'il faut en moyenne 85 jours aux entreprises pour contenir un incident de menace interne, contre 77 jours en 2020.

Alors que les organisations sont certainement conscientes du problème, les ressources nécessaires pour y faire face dépassent souvent leurs budgets de sécurité informatique. Une solide stratégie de insider threat prevention doit prendre en compte de nombreux éléments : infrastructure informatique, technologies de stockage des données, sensibilité des données, mesures de protection des données, data security et mandats de confidentialité, ainsi que les normes et meilleures pratiques de l'industrie.

Lisez ce guide pour en savoir plus. Nous commencerons par une définition de la menace interne, puis nous répondrons à des questions telles que qu'est-ce qu'une attaque interne et comment les acteurs de la menace de sécurité opèrent. Nous fournirons également des exemples de menaces internes et détaillerons les indicateurs communs de menaces internes, et expliquerons comment identifier et atténuer les risques internes.

Contenu connexe sélectionné :

Quels sont les menaces internes ?

Qu'est-ce qu'une menace interne ? Les menaces internes sont des risques de sécurité provenant de tout compte informatique ayant un accès légitime aux informations et actifs de l'organisation. Toute personne travaillant pour ou en lien avec une entreprise, tels que les employés actuels et anciens, les contractuels, les partenaires commerciaux et les fournisseurs, représente une menace interne potentielle — tout comme un adversaire qui compromet les identifiants de l'un de ces utilisateurs.

Types de menaces internes

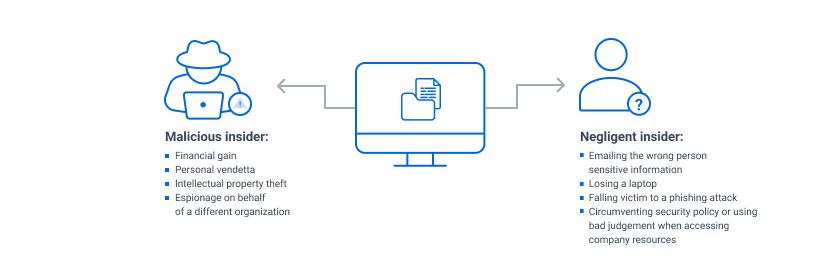

Il existe trois types de menaces internes : les initiés négligents ou imprudents, les initiés ayant des intentions malveillantes et les pirates informatiques qui deviennent des initiés en dérobant des identifiants de système légitimes.

Menaces internes involontaires

Les utilisateurs peuvent, de manière involontaire ou négligente, compromettre les données ou exposer l'organisation à un risque accru en raison d'un comportement non sécurisé. Les initiés involontaires peuvent être des employés directs d'une organisation ainsi que des contractuels et des fournisseurs tiers.

Des exemples de comportements non intentionnels ou négligents pouvant mettre une organisation en danger incluent :

- Ne pas protéger les identifiants

- Tomber victime d'attaques courantes telles que le hameçonnage ou l'ingénierie sociale

- Négliger d'appliquer les correctifs et mises à jour de sécurité

- Partage d'informations confidentielles en raison de l'ignorance ou du mépris des niveaux de sensibilité des données

- Ignorant les politiques de sécurité qui sont gênantes

- Envoyer des informations sensibles à la mauvaise personne

- Perdre un ordinateur portable

Menaces internes malveillantes

Les initiés malveillants sont des personnes ayant un accès légitime au réseau qui prennent délibérément des mesures les avantangeant mais causant du tort à l'organisation.

Les motivations pour des attaques intentionnelles incluent :

- Espionnage — Un employé pourrait utiliser son accès aux systèmes ou aux données d'une entreprise pour obtenir des informations afin d'obtenir un avantage concurrentiel. Par exemple, un employé qui prévoit de démissionner pourrait voler la propriété intellectuelle ou les données exclusives pour les donner à sa nouvelle entreprise.

- La vengeance — Un employé rancunier envers une organisation pourrait utiliser ses droits d'accès pour nuire à l'entreprise ou à ses employés. Par exemple, il pourrait attaquer des systèmes importants ou voler et publier les e-mails des dirigeants ou d'autres informations sensibles.

- Profit — Un initié malveillant pourrait utiliser son accès pour réaliser des bénéfices. Par exemple, il pourrait détourner des fonds d'un compte d'entreprise ou vendre des données sensibles.

Adversaire avec des identifiants compromis

Un autre type de menace interne est un pirate informatique qui dérobe des identifiants d'utilisateur ou d'administrateur valides pour pénétrer dans le réseau informatique d'entreprise. Le vol d'identifiants coûte aux entreprises 2,79 millions de dollars par an, ce qui en fait la forme de menace interne la plus coûteuse.

Les pirates utilisent diverses méthodes pour voler des identifiants, y compris :

- E-mails de phishing — Les individus au sein d'une organisation reçoivent des e-mails déguisés en demandes commerciales légitimes, demandant souvent des informations telles que des numéros de routage bancaire ou demandant au destinataire de télécharger une pièce jointe infectée ou de visiter un site Web malveillant.

- Pass the Hash — Cette technique de piratage permet à un attaquant de s'authentifier en utilisant le hash volé du mot de passe d'un utilisateur au lieu du mot de passe en clair.

- Attaques par devinettes de mots de passe — Les pirates utilisent une variété d'approches pour deviner le mot de passe d'un utilisateur, y compris :

- Attaques par force brute: Les pirates utilisent un programme qui tente de se connecter en utilisant des mots de passe courants et en passant en revue toutes les combinaisons de caractères possibles.

- Attaques par dictionnaire: Cette tactique consiste à travailler sur différentes phrases et séquences de mots plutôt que sur des caractères individuels.

- Attaques par pulvérisation: Les pirates utilisent quelques mots de passe courants pour attaquer des milliers de comptes simultanément.

- Attaques par force brute inversée : Les attaquants essaient d'utiliser un seul mot de passe pour se connecter à plusieurs comptes d'utilisateurs.

Indicateurs courants des menaces internes

Quels sont les éléments à surveiller pour détecter une menace interne ? Voici quelques indicateurs courants :

- Tentatives, qu'elles soient échouées ou réussies, d'accéder aux systèmes ou aux données en dehors des heures de travail ou en dehors des fonctions normales du poste

- Des modèles d'accès inhabituels, tels que des tentatives de téléchargement ou de copie de grandes quantités de données

- Utilisation de systèmes, dispositifs et logiciels non autorisés, tels que le stockage en nuage public

- Tentatives de contournement des protocoles de sécurité ou de violation des politiques d'entreprise

- Comportement inhabituel de la part des employés, partenaires ou contractants

- Violations de la politique d'entreprise

Conséquences des incidents de menaces internes

Les menaces internes peuvent causer des dommages graves et coûteux à une organisation. Parmi les conséquences figurent :

- Perte de données critiques, telles que la propriété intellectuelle, les secrets commerciaux, les données personnelles et les données clients

- D'autres dommages, comme la mise hors service ou la compromission de systèmes critiques et la propagation de logiciels malveillants

- Pertes de productivité dues à des retards dans des fonctions commerciales vitales telles que la production, les opérations, la réponse au service client et la gestion de la chaîne d'approvisionnement

- Impact financier direct, y compris les coûts liés à l'enquête d'incident et à la remédiation des systèmes et processus

- Coûts juridiques et réglementaires, y compris les amendes pour non-conformité et les coûts de litiges de la part des individus affectés par une violation de données

- Perte d'avantage concurrentiel résultant d'une perte de données, comme une entreprise pharmaceutique perdant des années de recherche sur un médicament prometteur, coûtant des millions en revenus potentiels

- Dommages à la réputation qui peuvent rendre difficile la reconquête de la confiance des clients et des actionnaires

Pourquoi les initiés peuvent être plus dangereux que les menaces externes

Les initiés malveillants ou négligents peuvent être encore plus dangereux que les attaquants externes pour plusieurs raisons :

- Les initiés ont un accès légitime aux ressources critiques, donc ils n'ont pas nécessairement besoin d'identifier et d'exploiter les vulnérabilités de sécurité.

- Les initiés connaissent déjà la configuration des lieux, ils n'ont donc pas besoin de se livrer à l'exercice de localisation des données sensibles ou d'apprendre quels actifs ou ressources sont les plus précieux pour l'organisation.

- Les initiés peuvent régulièrement manipuler des systèmes critiques ou des données, donc ils ont une probabilité plus élevée d'erreurs ou de négligence pouvant causer des dommages durables.

Chacun de ces facteurs contribue à la difficulté sous-jacente de détecter une menace interne. Avec un accès légitime aux ressources, la connaissance de l'emplacement des données sensibles et les contrôles de sécurité en place, les initiés malveillants peuvent dissimuler leurs traces beaucoup plus facilement que les attaquants externes et ainsi rester non détectés pendant bien plus longtemps.

Exemples de menaces internes ayant conduit à des violations de données

Voici quelques cas réels où un initié ayant un accès légitime à un système a été la cause principale d'une violation de données.

- Anthem — L'une des sociétés de conseil d'Anthem, LaunchPoint Ventures, a révélé qu'un de ses employés a volé les informations personnelles de santé de plus de 18 000 membres d'Anthem Medicare en envoyant ces données à leur compte personnel.

- Rockwell et Boeing — Au cours de ses 25 années d'emploi chez Rockwell puis Boeing, Greg Chung a volé des données sensibles pour aider le programme spatial chinois, causant ainsi des dommages non seulement à ces entreprises mais aussi à la sécurité nationale.

- Capital One — Un ingénieur logiciel employé par AWS a profité d'une application web mal configurée sur une ressource hébergée par AWS pour voler plus de 100 millions de dossiers clients de Capital One, y compris des informations de compte et de demande de carte de crédit.

Protéger votre organisation contre les menaces internes

Aucune technologie à elle seule ne peut se défendre contre les menaces internes. Les organisations doivent plutôt adopter une stratégie à plusieurs niveaux, incluant la gestion des identités et des accès (IAM), la gestion des accès privilégiés (PAM), la sécurité d’Active Directory (AD), et la gouvernance des accès aux données (DAG).

Voici les éléments critiques à intégrer dans votre stratégie de protection contre les menaces internes :

Classifiez vos données selon leur valeur et leur sensibilité.

Comprendre quelles informations ont le plus de valeur, où elles sont stockées, et comment elles sont accédées et utilisées est essentiel pour les garder en sécurité. Les solutions de Data Security Posture Management peuvent aider votre entreprise à trouver des informations sensibles et réglementées et à les classer afin que vous puissiez appliquer les contrôles de sécurité appropriés.

Surveillez l'activité des utilisateurs sur l'ensemble du réseau.

Il est essentiel de comprendre précisément qui accède à quelles données et ce qu'ils en font. Concentrez-vous d'abord sur la surveillance des systèmes et des données critiques, puis élargissez le champ d'application si nécessaire. Choisissez un outil de surveillance qui ne se contente pas de fournir des événements d'activité utilisateur bruts, mais qui utilise également l'analyse du comportement des utilisateurs pour identifier les actions suspectes ou risquées.

Mettez en œuvre des contrôles d'accès rigoureux.

Assurez-vous que les personnes aient accès aux données sensibles uniquement selon les besoins de leur fonction. En particulier, faites en sorte que les administrateurs utilisent des comptes d'utilisateur standard pour les fonctions commerciales routinières, et leur accordez des privilèges élevés temporaires selon les besoins pour accomplir des tâches spécifiques. L'élimination des comptes privilégiés permanents réduit considérablement la menace interne.

De plus, mettez en œuvre des procédures et contrôles de sécurité tels que ceux-ci :

- Retirez l'accès aux ressources rapidement lorsque les utilisateurs changent de rôle ou quittent l'entreprise.

- Mettez en place des contrôles autour de l'accès tiers.

- Exigez une authentification multi-facteurs (MFA) pour l'accès aux systèmes critiques et aux données

- Recherchez régulièrement et supprimez les comptes inutilisés.

- Renforcez Active Directory pour réduire les vecteurs de menace potentiels.

Faites de la détection des menaces une priorité.

Plus une menace interne reste non détectée, plus son impact financier est important. L'2022 Ponemon Institute insider threat study a montré que les incidents qui ont pris 90 jours à contenir coûtent aux organisations 17,19 millions de dollars annuellement, tandis que les incidents qui ont duré moins de 30 jours coûtent à peu près la moitié de cela.

Pour détecter rapidement les attaques internes, vous avez besoin d'un système complet de détection et de réponse aux menaces qui inclut :

- La capacité de détecter des tactiques, techniques et procédures spécifiques souvent utilisées par les attaquants, ainsi que la capacité de définir des paramètres de menace basés sur vos propres exigences uniques

- Capacité d'investigation complète pour aider à soutenir les enquêtes médico-légales sur les utilisateurs et les activités associées

- Analyse du comportement utilisateur alimentée par l'apprentissage automatique et l'intelligence artificielle pour établir une base de référence des modèles d'accès typiques et identifier les comportements anormaux et atypiques

5. Maintenez une sensibilisation à l'échelle de l'entreprise aux menaces internes.

Réalisez des évaluations des risques des individus travaillant avec des informations privilégiées. Tous les utilisateurs devraient régulièrement recevoir une formation complète sur la sécurité concernant les activités d'accès et de distribution des données qui sont autorisées et celles qui ne le sont pas.

6. Réagissez rapidement aux menaces détectées.

La meilleure façon de minimiser les dommages issus de différents types d'attaques internes est de créer des workflows automatisés en utilisant un catalogue d'actions de réponse, telles que :

- Blocage temporaire de l'accès aux données

- Désactivation des informations d'identification compromises

- Suppression de fichiers malveillants

- Alerter les individus ou équipes appropriés

- Bloquer un processus ou une application

Par exemple, vous pourriez créer un playbook qui bloquera automatiquement l'accès aux données et désactivera les identifiants lorsqu'une activité inhabituelle suggère qu'un compte a été compromis.

Comment Netwrix peut aider

Le logiciel de gouvernance d'accès aux données de Netwrix offre une approche efficace et évolutive pour la prévention des menaces internes. De plus, cela vous aidera à réduire le risque d'incidents de cybersécurité en vous permettant de comprendre qui a accès à quoi et en limitant strictement l'accès aux données sensibles. Vous pouvez :

- Auditez l'activité à travers votre écosystème informatique.

- Réduisez l'accès aux données sensibles au strict nécessaire pour diminuer le risque de menaces internes et minimiser les dommages causés par les rançongiciels et autres attaques.

- Rationalisez les attestations de privilèges régulières par les propriétaires de données.

- Protégez les données sensibles où qu'elles aillent avec un marquage précis et cohérent du contenu.

FAQ

Qu'est-ce qu'une menace interne ?

Une menace interne est un risque de cybersécurité provenant de l'intérieur d'une organisation. Elle se produit généralement lorsque :

- Un employé actuel ou ancien ou un partenaire commercial abuse de son compte administrateur ou utilisateur, soit accidentellement, soit délibérément

- Un compte d'utilisateur légitime ou d'administrateur est compromis par des attaquants extérieurs

Quels sont quelques exemples de menaces internes ?

Des exemples de menaces internes incluent :

- Un utilisateur qui néglige les protocoles de sécurité et ouvre une pièce jointe d'email contenant un logiciel malveillant

- Un initié malveillant qui vole des données pour un concurrent (espionnage)

- Un pirate qui utilise une attaque par force brute pour voler les identifiants des utilisateurs, obtenant ainsi l'accès aux systèmes et aux données d'une organisation

Pourquoi est-il important d'identifier les menaces potentielles internes ?

Ne pas détecter les menaces internes peut entraîner une perte de données et des arrêts de système. En conséquence, les entreprises peuvent faire face à des coûts élevés, y compris des amendes, des poursuites judiciaires, des travaux d'atténuation des incidents et des dommages à la réputation.

Quels sont certains indicateurs de menace interne ?

Les signes d'une menace interne incluent des tentatives répétées d'accès ou de téléchargement de données sensibles, l'utilisation inhabituelle de données ou d'applications, et les tentatives de contournement des protocoles de sécurité ou de violation des politiques d'entreprise.

Comment puis-je atténuer le risque de menaces internes ?

Commencez par sensibiliser tous les employés aux menaces internes. Les organisations devraient également investir dans des outils et des technologies pour classer leurs données et détecter les comportements utilisateurs suspects.

Quelle est la menace interne la plus courante ?

L'une des menaces internes les plus courantes résulte du phishing — des acteurs malveillants envoient des messages se faisant passer pour des organisations réputées afin de tromper les employés et de les amener à révéler leurs identifiants, permettant ainsi aux adversaires de devenir des menaces internes.

Quels sont les quatre types de menaces internes ?

Les quatre types de menace interne sont :

- Le Pion — Un employé qui est manipulé pour réaliser des activités malveillantes, telles que divulguer des identifiants à des fraudeurs ou télécharger des logiciels malveillants

- The Goof — Un utilisateur paresseux, arrogant ou ignorant qui contourne les contrôles de sécurité ou laisse des ressources et des données vulnérables non sécurisées, donnant ainsi un accès facile aux attaquants malveillants

- Le Collaborateur — Un employé qui travaille avec un tiers, tel qu'un État-nation ou un concurrent de l'entreprise, pour voler la propriété intellectuelle ou commettre d'autres cybercrimes

- Le loup solitaire — Un initié qui agit de manière malveillante sans manipulation ou influence externe

Partager sur

En savoir plus

À propos de l'auteur

Farrah Gamboa

Directeur senior de la gestion de produit

Directrice Senior de la Gestion de Produits chez Netwrix. Farrah est responsable de l'élaboration et de la mise en œuvre de la feuille de route des produits et solutions Netwrix liés à la Sécurité des Données et à l'Audit & Conformité. Farrah possède plus de 10 ans d'expérience dans le travail avec des solutions de sécurité des données à l'échelle de l'entreprise, rejoignant Netwrix après avoir travaillé chez Stealthbits Technologies où elle a été la Responsable Technique des Produits et la Responsable du Contrôle Qualité. Farrah est titulaire d'un BS en Génie Industriel de l'Université Rutgers.

En savoir plus sur ce sujet

Meilleures solutions DLP pour la protection des données d'entreprise en 2026

Prévention de la perte de données (DLP) : Comment construire un programme qui réduit le risque

10 meilleures pratiques de gouvernance des données pour la conformité

Classification des données et DLP : Prévenir la perte de données, prouver la conformité

Conformité CMMC et le rôle crucial du contrôle de type MDM des clés USB dans la protection des CUI