L'importance des évaluations des risques de sécurité et comment les réaliser

Aug 4, 2023

IT risk assessments are vital for cybersecurity and information security risk management in every organization today. By identifying threats to your IT systems, data and other resources and understanding their potential business impacts, you can prioritize your mitigation efforts to avoid costly business disruptions, data breaches, compliance penalties and other damage.

Cet article explique ce qu'est une évaluation des risques de sécurité, les avantages de réaliser des évaluations régulières des risques de sécurité et les étapes impliquées dans le processus d'évaluation des risques.

Quels sont les évaluations des risques informatiques et les évaluations des risques de sécurité ?

Security risk assessment is the process of identifying vulnerabilities in the IT ecosystem and understanding the financial threat they pose to the organization, from downtime and related profit loss to legal fees and compliance penalties to customer churn and lost business. A careful and thorough risk assessment will help you accurately prioritize your security efforts as part of your broader cybersecurity program.

Les évaluations des risques de sécurité sont une sous-catégorie d'un processus plus large — l'évaluation des risques informatiques. Les évaluations des risques informatiques ne prennent pas seulement en compte les menaces pour la cybersécurité, mais un ensemble de cyber risques. L'Institute of Risk Management définit le risque cybernétique comme « Tout risque de perte financière, de perturbation ou de dommage à la réputation d'une organisation résultant d'une sorte de défaillance de ses systèmes informatiques. » De même, Gartner définit le risque cybernétique comme suit : « Le potentiel d'un résultat commercial imprévu et négatif impliquant la défaillance ou le mauvais usage des TI. »

Des exemples de risques cybernétiques incluent :

- Exfiltration de données sensibles ou importantes

- Identifiants compromis

- Attaques de phishing

- Attaques par déni de service (DoS)

- Attaques sur la chaîne d'approvisionnement

- Paramètres mal configurés

- Défaillances matérielles

- Catastrophes naturelles

- Erreurs humaines

Il est important de noter que les deux types d'évaluations des risques ne sont pas des événements ponctuels. Ils doivent être effectués selon un calendrier régulier en raison de la nature dynamique des environnements informatiques et des méthodologies d'attaque. Les avantages et les procédures expliqués ci-dessous s'appliquent aux évaluations des risques informatiques ainsi qu'aux évaluations des risques de sécurité.

Réduisez votre risque de violation de données en étendant la visibilité au-delà de SIEM

Obtenez le guide pour apprendre à atténuer les cybermenaces dès aujourd'hui

En savoir plusAvantages des évaluations des risques de sécurité

Les évaluations des risques informatiques et les évaluations des risques de cybersécurité apportent une valeur significative à l'organisation. Les principaux avantages comprennent :

- Aperçu de l'emplacement de vos actifs informatiques les plus précieux — Certains magasins de données, machines et autres actifs informatiques sont plus importants que d'autres. Étant donné que les actifs informatiques que vous possédez et leur valeur peuvent changer avec le temps, il est important de répéter régulièrement le processus d'évaluation des risques.

- Compréhension du risque — En identifiant et analysant les menaces potentielles pour votre entreprise, vous pouvez vous concentrer d'abord sur les risques ayant le plus fort impact potentiel et la plus haute probabilité.

- Identification et remédiation des vulnérabilités — Une méthodologie d'évaluation des risques informatiques axée sur les lacunes peut vous aider à identifier et à combler les vulnérabilités que les acteurs de menaces peuvent exploiter. Des exemples incluent des logiciels non patchés, des politiques d'accès trop permissives et des données non chiffrées.

- Atténuation des coûts — Réaliser une évaluation des risques de sécurité protège non seulement votre entreprise contre le coût élevé d'une violation de données, mais cela permet également une utilisation judicieuse du budget pour des initiatives de sécurité qui apportent le plus de valeur.

- Conformité réglementaire — Des évaluations régulières des risques de sécurité peuvent aider les organisations à se conformer aux exigences de des mandats tels que HIPAA, PCI DSS, SOX et GDPR, et ainsi éviter des amendes coûteuses et autres pénalités.

- Confiance accrue des clients — Démontrer un engagement envers la sécurité peut renforcer la confiance des clients, ce qui peut conduire à une meilleure fidélisation de la clientèle.

- Prise de décision éclairée — L'aperçu détaillé fourni par une évaluation des risques de cybersécurité facilitera une meilleure prise de décision concernant la sécurité, l'infrastructure et les investissements en personnel.

Étapes d'une évaluation des risques de sécurité

Passons maintenant en revue les étapes d'une évaluation correcte des risques de sécurité :

- Identifiez et priorisez les actifs.

- Identifiez les menaces.

- Identifiez les vulnérabilités.

- Analysez les contrôles existants.

- Déterminez la probabilité d'un incident.

- Évaluez l'impact qu'une menace pourrait avoir.

- Priorisez les risques.

- Recommandez des contrôles.

- Documentez les résultats de l'évaluation.

Notez que, bien que les grandes entités puissent confier ce processus à leurs équipes informatiques internes, les organisations sans département informatique dédié pourraient bénéficier de la délégation à un spécialiste externe.

Étape 1. Identifier et prioriser les actifs informatiques

Les actifs informatiques comprennent des serveurs, des imprimantes, des ordinateurs portables et d'autres dispositifs, ainsi que des données telles que les informations de contact des clients, les messages électroniques et la propriété intellectuelle. Lors de cette étape, assurez-vous de solliciter des contributions de tous les départements et unités commerciales ; cette approche aide à garantir que vous obtenez une compréhension complète des systèmes utilisés par l'organisation et des données qu'elle crée et collecte.

Vous devez également déterminer l'importance de chaque actif cybernétique. Les critères couramment utilisés comprennent la valeur monétaire de l'actif, son rôle dans les processus critiques, ainsi que son statut juridique et de conformité. Vous pouvez ensuite classer vos actifs en catégories, telles que critique, majeur ou mineur.

Étape 2. Identifier les menaces

Une menace est tout ce qui pourrait causer du tort à votre organisation. Les exemples incluent les acteurs de menaces externes, les logiciels malveillants, les actes malveillants de la part des utilisateurs professionnels et les erreurs commises par des administrateurs insuffisamment formés.

Étape 3. Identifier les vulnérabilités

Une vulnérabilité est une faiblesse qui pourrait permettre à une menace de nuire à votre organisation. Les vulnérabilités peuvent être identifiées à l'aide d'analyses, de rapports d'audit, de la NIST vulnerability database, des données fournisseurs, des procédures de test et d'évaluation de la sécurité de l'information (ST&E), des tests d'intrusion et des outils automatisés de balayage des vulnérabilités.

Étape 4. Analyser les contrôles existants

Analysez les contrôles en place pour réduire la probabilité qu'une menace exploite une vulnérabilité. Des exemples de contrôles techniques incluent le chiffrement, les systèmes de détection d'intrusion et l'authentification à plusieurs facteurs (MFA). Les contrôles non techniques comprennent les politiques de sécurité, les procédures administratives et les protections physiques ou environnementales.

Les contrôles techniques et non techniques peuvent être subdivisés en catégories préventives ou détectives. Les contrôles préventifs, tels que le chiffrement et l'authentification multifacteur, sont conçus pour contrecarrer les attaques. Les contrôles détectives, comme les pistes d'audit et les systèmes de détection d'intrusion, sont utilisés pour identifier les menaces qui se sont produites ou qui sont en train de se dérouler.

Étape 5. Déterminer la probabilité d'un incident

Évaluez la probabilité que chaque vulnérabilité puisse être exploitée en utilisant des facteurs tels que la nature de la vulnérabilité, la capacité et l'intention de la source de menace, ainsi que la présence et l'efficacité de vos contrôles. Au lieu d'un score numérique, de nombreuses organisations utilisent des étiquettes telles que élevé, moyen et faible pour indiquer la probabilité d'une menace.

Étape 6. Évaluer l'impact qu'une menace pourrait avoir

Évaluez les conséquences potentielles d'un incident dans lequel un actif est perdu ou compromis. Les facteurs clés à prendre en compte incluent :

- Le rôle de l'actif et de tous les processus dépendants

- La valeur de l'actif pour l'organisation

- La sensibilité de l'actif

Pour cette étape, commencez par une analyse d'impact sur l'entreprise (BIA) ou un rapport d'analyse d'impact sur la mission. Ces documents utilisent des mesures quantitatives ou qualitatives pour évaluer les répercussions des dommages aux actifs informationnels de l'organisation, y compris les impacts sur leur confidentialité, intégrité et disponibilité. L'impact peut être catégorisé qualitativement comme élevé, moyen ou faible.

Étape 7. Prioriser les risques

Pour chaque paire menace/vulnérabilité, déterminez le niveau de risque au système informatique, selon les critères suivants :

- La probabilité que la menace exploite la vulnérabilité

- Le coût approximatif de chacune de ces occurrences

- L'adéquation des contrôles de sécurité du système d'information existants ou prévus pour éliminer ou réduire le risque

Un outil utile pour estimer le risque de cette manière est une matrice de niveau de risque. Une forte probabilité que la menace se produise se voit attribuer une valeur de 1,0 ; une probabilité moyenne se voit attribuer une valeur de 0,5 ; et une faible probabilité d'occurrence se voit attribuer une note de 0,1. De même, un niveau d'impact élevé se voit attribuer une valeur de 100, un niveau d'impact moyen 50 et un niveau d'impact faible 10. Le risque est calculé en multipliant la valeur de probabilité de la menace par la valeur de l'impact, et les risques sont catégorisés comme élevés, moyens ou faibles en fonction du résultat.

Étape 8. Recommander des contrôles

En utilisant le niveau de risque comme base, déterminez les actions nécessaires pour atténuer le risque. Voici quelques lignes directrices générales pour chaque niveau de risque :

- Haute — Un plan de mesures correctives devrait être élaboré dès que possible.

- Moyen — Un plan de mesures correctives devrait être élaboré dans un délai raisonnable.

- Faible — L'équipe doit décider d'accepter le risque ou de mettre en œuvre des actions correctives.

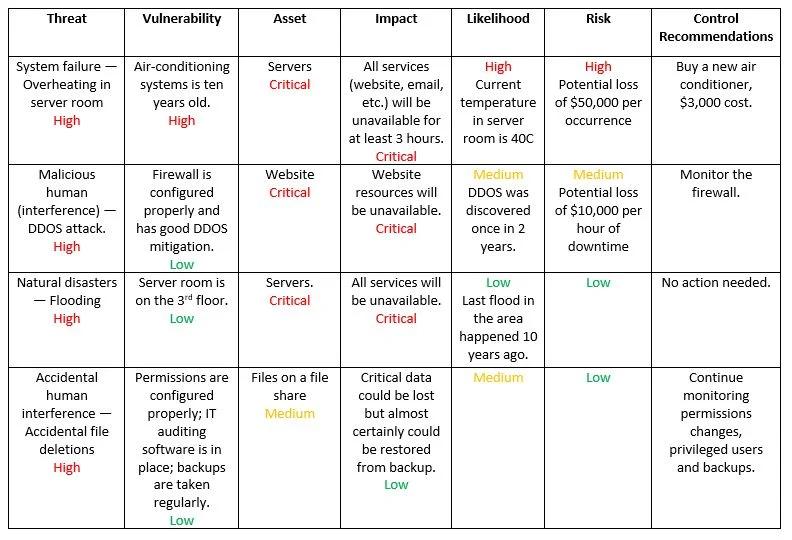

Étape 9. Documentez les résultats

La dernière étape du processus d'évaluation des risques consiste à créer un rapport complet qui aide la direction à prendre des décisions éclairées concernant le budget, les politiques, les procédures et plus encore. Le rapport doit détailler chaque menace, les vulnérabilités associées, les actifs à risque, l'impact potentiel sur votre infrastructure informatique, la probabilité d'occurrence et les mesures de contrôle recommandées ainsi que le coût. Souvent, un rapport d'évaluation des risques identifiera les principales étapes de remédiation qui peuvent atténuer plusieurs risques.

Résumé

Les évaluations des risques de sécurité et les processus de gestion des risques constituent la base de toute stratégie de gestion de la sécurité, car ils fournissent une analyse détaillée des menaces et des vulnérabilités susceptibles d’entraîner des dommages financiers pour l’entreprise et expliquent comment elles doivent être atténuées. Avec une évaluation claire de vos vulnérabilités en matière de sécurité informatique et une compréhension de la valeur de vos actifs de données, vous pouvez affiner votre politique et vos pratiques de sécurité afin de mieux vous défendre contre les cyberattaques et de protéger vos actifs critiques.

Rationalisez vos évaluations des risques de sécurité avec Netwrix Auditor

FAQ

Qu'est-ce que l'évaluation des risques informatiques ?

L'évaluation des risques informatiques est le processus d'identification des actifs informatiques critiques d'une organisation, des menaces potentielles qui pourraient endommager ou compromettre ces actifs, et des vulnérabilités dans l'infrastructure informatique, et d'analyser ces informations afin d'améliorer les contrôles de sécurité pour prévenir les violations de données et les perturbations des opérations commerciales essentielles.

Comment réalisez-vous une évaluation des risques informatiques ?

Les étapes d'une évaluation des risques informatiques comprennent les suivantes : Identifier les actifs informatiques et leur valeur ; découvrir les menaces potentielles pour chaque actif ; détecter les vulnérabilités qui peuvent être exploitées par ces menaces ; et estimer la probabilité des événements de menace potentiels. De plus, il est important de créer un rapport d'analyse des risques informatiques qui inclut un plan pour aborder les risques selon leur priorité.

Quels sont les composants de l'évaluation des risques de sécurité ?

Les composants clés d'une évaluation des risques incluent les éléments suivants :

- Un catalogue des actifs informatiques et des processus et opérations commerciaux qui en dépendent

- Une liste détaillée des menaces potentielles pour chacun de ces actifs et la probabilité de leur survenue

- Une analyse des vulnérabilités susceptibles de conduire à la perte ou au compromis des actifs informatiques

- Une liste des contrôles de sécurité actuellement en place pour atténuer les risques

- Une évaluation de l'impact financier que l'organisation subirait si l'événement menaçant se produisait

Partager sur

En savoir plus

À propos de l'auteur

Ilia Sotnikov

Vice-président de l'Expérience Utilisateur

Ilia Sotnikov est stratège en sécurité et vice-président de l'expérience utilisateur chez Netwrix. Il possède plus de 20 ans d'expérience dans la cybersécurité ainsi qu'une expérience en gestion informatique pendant son temps chez Netwrix, Quest Software et Dell. Dans son rôle actuel, Ilia est responsable de l'habilitation technique, de la conception UX et de la vision produit à travers tout le portefeuille de produits. Les principaux domaines d'expertise d'Ilia sont la sécurité des données et la gestion des risques. Il travaille en étroite collaboration avec des analystes de sociétés telles que Gartner, Forrester et KuppingerCole pour acquérir une compréhension plus approfondie des tendances du marché, des développements technologiques et des changements dans le paysage de la cybersécurité. De plus, Ilia contribue régulièrement au Forbes Tech Council où il partage ses connaissances et ses perspectives concernant les menaces cybernétiques et les meilleures pratiques de sécurité avec la communauté informatique et commerciale plus large.

En savoir plus sur ce sujet

Marché des solutions de Privileged Access Management : guide 2026

Les cinq prochaines minutes de conformité : construire une sécurité des données axée sur l'identité à travers l'APAC

Lois sur la confidentialité des données par État : Différentes approches de la protection de la vie privée

Exemple d'analyse des risques : Comment évaluer les risques

Le Triangle CIA et son application dans le monde réel