Tirez le meilleur parti d'Exchange Online Advanced Threat Protection

Jan 24, 2019

Les attaquants utilisent une variété de trajectoires pour infiltrer les organisations avec des virus et des logiciels malveillants de nos jours. Il existe un service premium de Microsoft Exchange appelé Exchange Online Advanced Threat Protection (ATP) qui offre cinq fonctionnalités distinctes ajoutant des couches supplémentaires de sécurité à vos e-mails et documents :

- Liens sécurisés

- Pièces jointes sécurisées

- Intelligence de l'usurpation d'identité

- Quarantaine

- Capacités avancées de lutte contre l'hameçonnage

Cet article de blog décrit les trois premières de ces fonctionnalités.

Contenu connexe sélectionné :

Disponibilité

ATP est inclus uniquement pour les utilisateurs qui disposent d'une licence pour Office 365 Enterprise E5, Office 365 Education A5 et les plans Microsoft 365 Business. Si vous ne souhaitez pas mettre à niveau tout le monde vers l'un de ces plans, vous pouvez acheter ATP en tant que licence complémentaire pour 2 dollars américains par utilisateur par mois. Vous pouvez ajouter ATP aux plans d'abonnement Exchange et Office 365 suivants :

- Exchange Online Plan 1

- Exchange Online Plan 2

- Exchange Online Kiosk

- Protection Exchange Online

- Office 365 Business Essentials

- Office 365 Business Premium

- Office 365 Enterprise E1

- Office 365 Enterprise E3

- Office 365 Enterprise F1

- Office 365 A1

- Office 365 A3

Exigences

ATP peut être utilisé avec n'importe quel agent de transfert de courrier SMTP, tel que Microsoft Exchange Server 2013. Pour plus d'informations, consultez les sections « Navigateurs pris en charge » et « Langues prises en charge » dans le Exchange Admin Center de Exchange Online Protection.

Liens sécurisés

La fonctionnalité Safe Links d'ATP protège contre les liens malveillants dans les e-mails et les documents Office en temps réel. Elle est similaire à la gestion unifiée des menaces des anciens pare-feu de protection périmétrique et de protection web, où les URL sur lesquelles les utilisateurs cliquaient étaient interceptées par le pare-feu et soumises à un processus de scan et d'hygiène avant que le contenu ne soit autorisé à entrer dans le réseau. Avec Safe Links, les e-mails entrant ou sortant de l'organisation passent par Exchange Online Protection (EOP), qui filtre le spam et les messages de phishing qu'il connaît et scanne chaque message à travers une variété de moteurs de détection d'antimalware.

Lorsque les utilisateurs cliquent sur des liens dans des messages qui arrivent dans leur boîte de réception, le service ATP vérifie le lien et effectue l'une des actions suivantes :

- Si l'URL a été jugée sûre par le service ATP, elle peut être ouverte.

- Si l'URL figure sur la liste « ne pas réécrire » de votre organisation, le site web s'ouvre simplement lorsque l'utilisateur clique sur le lien. Une liste « ne pas réécrire » est utile pour les systèmes internes et les applications métier qui prennent certaines actions en fonction des URL, comme les approbations de notes de frais en un clic.

- Si l'URL figure sur une liste de blocage personnalisée configurée par votre organisation, une page d'avertissement est affichée à l'utilisateur.

- Si l'URL a été jugée malveillante par le service ATP, une page d'avertissement est affichée à l'utilisateur.

- Si l'URL mène à un fichier téléchargeable et que les politiques ATP Safe Links de votre organisation sont configurées pour analyser ce contenu, le service ATP examinera le fichier avant de le télécharger.

Pour modifier votre politique Safe Links, suivez les étapes suivantes :

- Accédez à https://protection.office.com. Sous Gestion des menaces, choisissez Policy puis cliquez sur Safe Links.

- Dans la section « Politiques applicables à l'ensemble de l'organisation », sélectionnez Default puis cliquez sur le bouton crayon pour modifier la configuration de la politique.

- Dans la section « Bloquer les URL suivantes », vous pouvez ajouter des sites que personne dans votre organisation ne devrait pouvoir visiter. (Cela ne les empêchera pas de se rendre sur le site en saisissant directement son adresse dans la barre d'adresse de leur navigateur web, mais cela les empêchera de cliquer sur un lien dans un e-mail ou un document pour le visiter.)

- Dans la section « Paramètres applicables au contenu à l'exception des e-mails », laissez tout coché.

- Cliquez Save.

Lorsqu'un utilisateur clique sur un lien dans un e-mail ou un document Office, il verra un message comme celui-ci :

Figure 1. Comment Safe Links informe un utilisateur qu'il analyse un lien

Pièces jointes sécurisées

Les moteurs de scan peuvent ne pas détecter les malwares et virus inconnus lors de leur première apparition, avant qu'ils ne soient classifiés et que les signatures soient mises à jour. Avec Safe Attachments, les messages comportant des pièces jointes non sûres — celles qui ne correspondent pas aux signatures connues — sont envoyés dans un environnement virtuel cloisonné où ils sont ouverts en toute sécurité. Si le service détecte une activité suspecte comme un virus ou un malware tentant de s'exécuter, le message est rejeté ou mis en quarantaine. Si aucune activité suspecte n'est détectée, le message est libéré et envoyé à l'utilisateur.

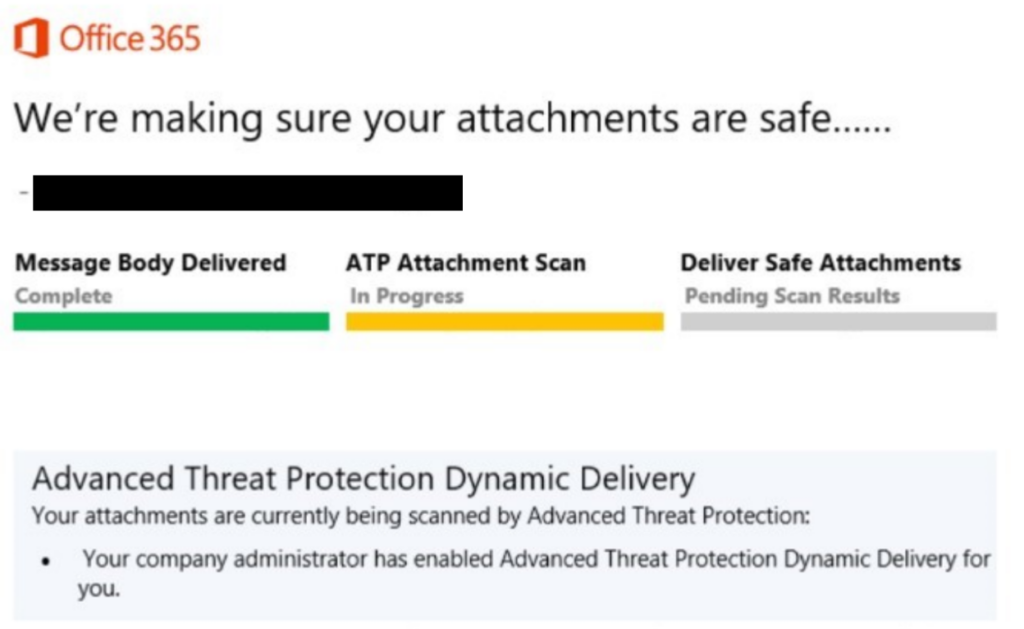

Figure 2. Analyse des pièces jointes avec le service ATP safe attachments

Pour configurer les politiques de Safe Attachments, suivez ces étapes :

- Allez sur https://protection.office.com. Dans le volet de gauche, sous Gestion des menaces, choisissez Policy puis cliquez sur Safe Attachments. Assurez-vous que si l'option “Activer ATP pour SharePoint, OneDrive et Microsoft Teams” vous est présentée, vous l'activez. (Vous voudrez prévoir au moins 30 minutes pour que cela prenne effet dans tous les centres de données Office 365 mondiaux de Microsoft.)

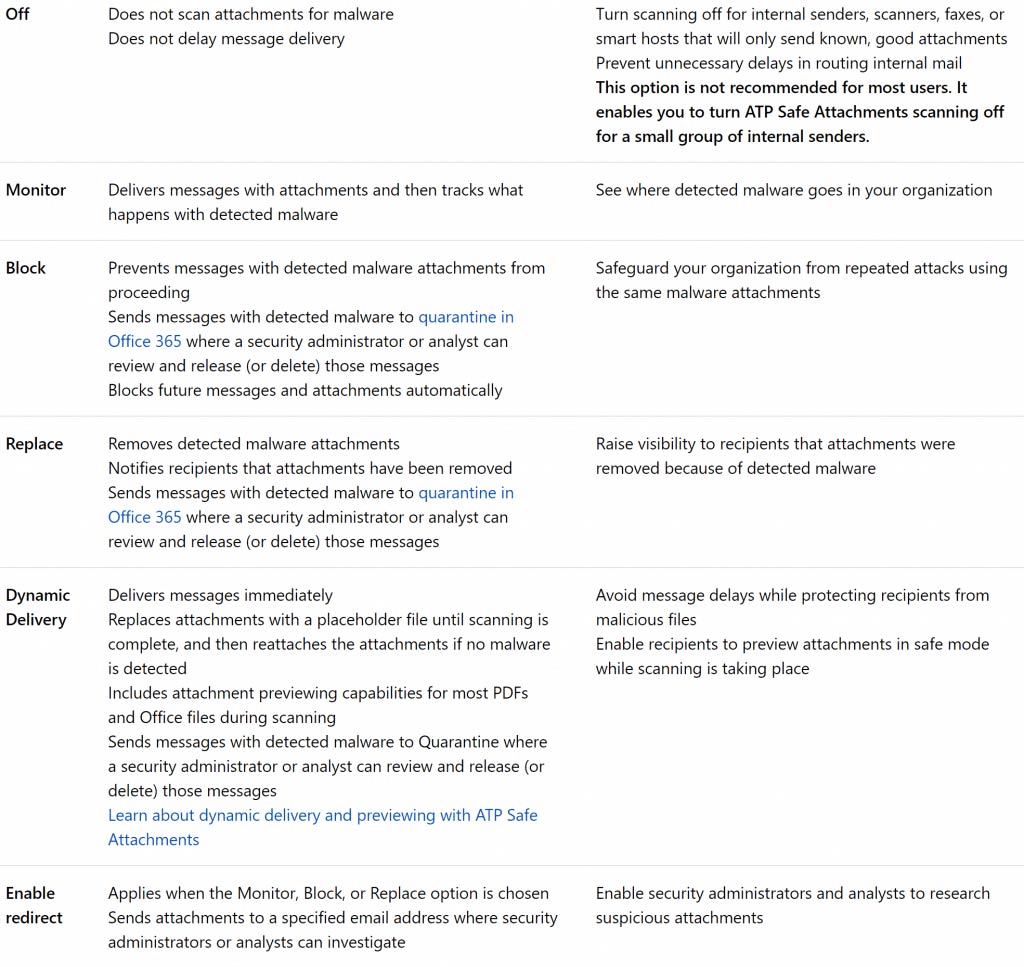

- Cliquez sur le signe + pour créer une nouvelle politique de pièces jointes sécurisées, puis saisissez un nom et une description pour la politique. Le tableau ci-dessous explique les paramètres disponibles. Je recommande la livraison dynamique pour la plupart des destinataires. C’est le plus sûr, cela ne retardera pas le corps d’un courriel, et c’est pratiquement transparent pour les utilisateurs qui ne sont pas constamment devant leur ordinateur.

Figure 3. Options de la politique de pièces jointes sécurisées (image gracieuseté de Microsoft Corporation)

Spoof Intelligence

L'intelligence anti-usurpation détecte les courriels qui semblent provenir d'un compte utilisateur au sein des domaines de votre organisation. Plus précisément, elle identifie les courriels avec une adresse d'expéditeur (ou avec un champ expéditeur dans les en-têtes d'un message) qui correspond à l'un des domaines configurés sur votre locataire Office 365. Parfois, ces messages peuvent être légitimes — par exemple, vous pourriez envoyer une newsletter marketing depuis un service distinct comme Aweber ou Mailchimp, ou votre photocopieur et scanner pourraient envoyer des courriels à votre locataire et avoir une adresse « De » dans votre locataire. Mais d'autres fois, il s'agit de quelqu'un qui se fait passer pour un utilisateur interne afin de tromper les gens en leur faisant envoyer un chèque pour payer une fausse facture, initier un virement à l'étranger, etc.

L'intelligence anti-usurpation collecte tous les expéditeurs suspects détectés dans votre flux de messagerie et les présente dans un emplacement pratique, où vous pouvez décider quels expéditeurs vous autoriserez à envoyer des mails dans votre locataire et lesquels devraient être bloqués. Pour consulter cette liste, allez à la page Sécurité et conformité et cliquez sur Anti-spam settings.

Conclusion

L'ATP ne peut pas contrecarrer toutes les attaques malveillantes, mais c'est un bon outil qui offre une protection robuste contre les menaces zero-day contre les logiciels malveillants et les virus inconnus. Si vous êtes prêt à en savoir plus sur les autres services Office 365 qui aident à protéger les données sensibles, consultez ce Managing Office 365 Data Loss Prevention billet de blog.

FAQ

Qu'est-ce que Microsoft Defender pour Office 365 ?

Microsoft Defender pour Office 365 (anciennement Advanced Threat Protection) est un service de sécurité d'email basé sur le cloud qui protège contre des menaces sophistiquées telles que les malwares de jour zéro, le phishing et la compromission d'email professionnel. Il étend Exchange Online Protection avec des fonctionnalités avancées incluant Safe Attachments, Safe Links et des capacités d'investigation des menaces. Safe Attachments ouvre les pièces jointes d'email dans un environnement virtuel pour détecter les comportements malveillants avant la livraison. Safe Links réécrit les URL pour les vérifier contre la base de données d'intelligence des menaces de Microsoft lorsque les utilisateurs cliquent dessus. Le service fournit également une intelligence anti-usurpation, une protection contre l'usurpation d'identité et des analyses détaillées des menaces. Le Plan 1 couvre la protection des emails tandis que le Plan 2 ajoute la chasse aux menaces, l'investigation automatisée et les capacités de réponse. Cette approche complète aborde la réalité selon laquelle les attaquants se connectent, ils ne forcent pas l'entrée, rendant la sécurité des emails cruciale pour la protection des données organisationnelles et des identités.

Comment configurer Exchange Online Protection ?

La configuration de Exchange Online Protection nécessite un accès administratif au centre de sécurité Microsoft 365 et une licence appropriée. Commencez par accéder au Centre de sécurité & conformité sur protection.office.com et naviguez vers les politiques de Gestion des menaces. Configurez les politiques anti-spam pour définir les niveaux de confiance du spam, les actions de mise en quarantaine et les listes d'expéditeurs autorisés/bloqués. Mettez en place des politiques anti-malware pour définir le filtrage des pièces jointes, les réponses à la détection de malware et les notifications administratives. Créez des règles de flux de courrier pour gérer des scénarios spécifiques tels que les avertissements d'e-mails externes ou le blocage de pièces jointes. Configurez le filtrage de connexion pour autoriser ou bloquer des adresses IP spécifiques et activez le blocage en bordure basé sur l'annuaire. Testez votre configuration en utilisant le testeur de politiques intégré de Microsoft et surveillez le tableau de bord de l'état de la protection contre les menaces. N'oubliez pas de configurer les notifications aux utilisateurs pour les messages mis en quarantaine et de former les utilisateurs sur l'examen du contenu de la quarantaine. Des révisions régulières des politiques assurent que la protection suit le rythme des menaces évolutives.

Comment activer Microsoft Defender pour Office 365 ?

L'activation de Microsoft Defender pour Office 365 nécessite une licence appropriée et une configuration via le centre de sécurité Microsoft 365. Tout d'abord, assurez-vous que les utilisateurs ont des licences Defender pour Office 365 attribuées via le centre d'administration Microsoft 365. Accédez au centre de sécurité à l'adresse security.microsoft.com et naviguez jusqu'aux politiques de collaboration et de messagerie. Créez des politiques de pièces jointes sûres en définissant les utilisateurs protégés, l'action de numérisation des pièces jointes (blocage, remplacement ou livraison dynamique) et les paramètres de délai. Configurez des politiques de liens sûrs pour protéger contre les URL malveillantes dans les e-mails et les documents Office, en activant la numérisation d'URL en temps réel et la protection des clics des utilisateurs. Mettez en place des politiques de protection contre l'usurpation d'identité pour détecter les tentatives d'usurpation de domaine et d'utilisateur. Activez l'intelligence anti-usurpation pour protéger contre les expéditeurs falsifiés. Testez les politiques à l'aide de l'analyseur de configuration et simulez des attaques en utilisant la formation de simulation d'attaque de Microsoft. Surveillez l'efficacité de la protection à travers les rapports de statut de protection contre les menaces et ajustez les politiques en fonction des besoins organisationnels et des changements dans le paysage des menaces.

Exchange Online Protection est-il inclus dans Office 365 ?

Exchange Online Protection (EOP) est automatiquement inclus dans tous les abonnements Exchange Online et la plupart des plans Microsoft 365 sans frais supplémentaires. Cette protection de base offre un filtrage anti-spam et anti-malware pour tout le trafic de courriels. Cependant, EOP offre une protection de base comparée à Microsoft Defender pour Office 365, qui nécessite une licence séparée pour les fonctionnalités avancées. EOP comprend le filtrage des connexions, le filtrage des destinataires, la validation du cadre de politique de l'expéditeur et une protection anti-hameçonnage de base. Il n'inclut pas les pièces jointes sécurisées, les liens sécurisés, ni les capacités de recherche de menaces avancées trouvées dans Defender pour Office 365. Les organisations ayant des exigences de sécurité standard trouvent souvent EOP suffisant, tandis que celles confrontées à des menaces sophistiquées ou nécessitant des capacités de conformité ont besoin des fonctionnalités avancées de Defender pour Office 365. Comprendre cette distinction aide les organisations à choisir des niveaux de protection appropriés sans acheter excessivement de licences dont elles n'ont pas besoin.

Comment résoudre les problèmes des pièces jointes sécurisées qui ne fonctionnent pas ?

Le dépannage de Safe Attachments nécessite une vérification systématique de la configuration des politiques, de la licence des utilisateurs et du flux de courrier. Tout d'abord, confirmez que les utilisateurs affectés ont des licences Defender pour Office 365 attribuées et que les politiques sont correctement appliquées. Vérifiez les paramètres de la politique Safe Attachments dans le centre de sécurité pour vous assurer que l'action correcte est configurée (blocage, remplacement ou livraison dynamique). Vérifiez que les types de pièces jointes ne sont pas exclus de l'analyse et que les limites de taille de fichier n'ont pas été dépassées. Examinez les en-têtes de message pour X-MS-Exchange-Organization-SkipSafeAttachmentProcessing afin d'identifier les messages contournés. Vérifiez si les règles de transport ou d'autres règles de flux de courrier interfèrent avec le traitement de Safe Attachments. Surveillez le rapport de statut de protection contre les menaces pour confirmer que les pièces jointes sont traitées. Pour les problèmes persistants, utilisez la trace de message pour suivre des emails spécifiques à travers le pipeline de protection. Rappelez-vous que Safe Attachments ajoute du temps de traitement, donc la livraison dynamique aide à équilibrer la sécurité avec l'expérience utilisateur. Testez avec des fichiers connus comme mauvais pour vérifier que la protection fonctionne correctement.

Partager sur

En savoir plus

À propos de l'auteur

Jonathan Hassell

Consultant

Auteur, consultant et conférencier sur une variété de sujets informatiques. Jonathan a écrit des livres sur Windows Server et des produits associés et a donné des conférences dans le monde entier sur des sujets allant de la mise en réseau et la sécurité à l'administration Windows.

En savoir plus sur ce sujet

Identités non humaines (NHI) expliquées et comment les sécuriser

12 Risques Critiques de Sécurité de Shadow AI que Votre Organisation Doit Surveiller en 2026

Lois sur la confidentialité des données par État : Différentes approches de la protection de la vie privée

Exemple d'analyse des risques : Comment évaluer les risques

Le Triangle CIA et son application dans le monde réel