Démarrer avec la sécurité et la conformité de Microsoft 365 | Netwrix Blog | Aperçus pour les professionnels de la cybersécurité et de l'informatique

Jun 18, 2024

En 2022, Microsoft a renommé ses outils de conformité et de gestion des risques sous le nom de Microsoft Purview. Microsoft Purview offre une multitude de fonctionnalités précieuses, y compris des capacités autrefois fournies par des outils tels que Office 365 Security and Compliance, Microsoft 365 Security Center et Microsoft Compliance Manager.

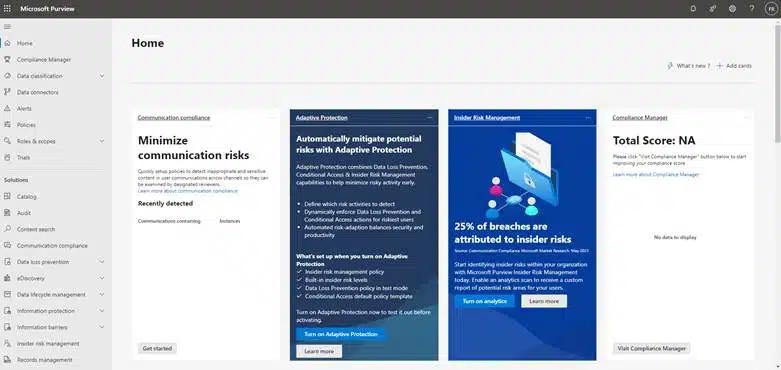

Depuis le portail Microsoft Purview, illustré ci-dessous, vous pouvez effectuer une large gamme de tâches importantes, y compris :

- Gestion de la conformité

- Data classification

- Prévention de la perte de données (DLP)

- eDiscovery

- Protection des informations

- Gestion des risques internes

- Audit et reporting

De plus, Microsoft propose la suite de solutions Defender, qui comprend les produits suivants :

- Defender pour Office 365

- Defender for Identity

- Defender for Endpoint

- Defender pour les applications Cloud

- Defender XDR

Cet article explore tous ces composants et propose les meilleures pratiques pour élaborer une stratégie complète de sécurité et de conformité Microsoft 365.

Microsoft Purview : Fonctionnalités de sécurité et de conformité de Microsoft 365

Gestion de la conformité

Microsoft Purview Compliance Manager (anciennement Microsoft 365 Compliance Manager ou Office 365 Compliance Manager) aide les organisations à atteindre, maintenir et prouver la conformité avec les exigences réglementaires. Il fournit des outils pour la protection des données, la gouvernance et la gestion des risques à travers des services tels qu'Exchange Online, SharePoint Online, OneDrive for Business et Teams. Pour accéder au portail de conformité Microsoft Purview, rendez-vous sur https://compliance.microsoft.com et entrez vos identifiants Microsoft 365.

Data Classification

Cette fonctionnalité aide les organisations à identifier et à classer les informations sensibles, telles que les informations personnellement identifiables (PII), les données financières et la propriété intellectuelle, dans les environnements Microsoft 365. Elle utilise l'apprentissage automatique et la reconnaissance de motifs pour classer automatiquement les données en fonction des politiques et des règles définies par votre organisation.

Les administrateurs peuvent créer et appliquer des étiquettes personnalisées aux documents, e-mails et autres contenus pour indiquer leur niveau de sensibilité et appliquer les mesures de protection appropriées.

Prévention des pertes de données

La prévention de la perte de données aide à prévenir la divulgation accidentelle ou intentionnelle d'informations sensibles. Elle utilise des techniques avancées, y compris la correspondance de mots-clés, la reconnaissance de motifs et l'apprentissage automatique, pour analyser les e-mails, documents, discussions et autres contenus afin de identifier des informations sensibles.

De plus, DLP peut prévenir les violations de data protection policy en notifiant les utilisateurs, en bloquant la communication, en chiffrant ou en masquant le contenu sensible, en mettant en quarantaine les messages pour examen ou en appliquant des étiquettes de métadonnées pour la classification et la protection.

eDiscovery

eDiscovery permet aux organisations d'identifier, de préserver, de collecter et d'analyser des contenus pour des besoins légaux et de conformité tels que les litiges, les enquêtes, les demandes réglementaires ou les audits internes. Les sources de contenu prises en charge incluent les boîtes aux lettres Exchange Online, les sites SharePoint Online, les comptes OneDrive for Business, les canaux Microsoft Teams, et plus encore.

Protection des informations

Purview Information Protection offre un chiffrement pour protéger les données sensibles au repos et en transit, ainsi que des capacités de gestion des droits pour appliquer une protection aux documents et e-mails sensibles qui persiste même lorsqu'ils sont partagés en dehors des limites de l'organisation. Microsoft 365 comprend une bibliothèque de types d'informations sensibles prédéfinis (par exemple, numéros de carte de crédit, numéros de sécurité sociale, informations de santé) que les organisations peuvent utiliser pour identifier et protéger les données sensibles.

Gestion des risques internes

Purview Insider Risk Management est conçu pour identifier et atténuer les risques internes, ce qui inclut à la fois les employés malveillants et les adversaires qui ont compromis des identifiants d'utilisateur légitimes. Il utilise des analyses comportementales avancées et l'apprentissage automatique pour établir une activité de base des utilisateurs, des modèles de communication et des comportements d'accès aux données. Lorsqu'il détecte une activité suspecte ou de potentielles violations de politique, il alerte les administrateurs pour enquêter et prendre les mesures appropriées pour faire face aux menaces telles que l'exfiltration de données, l'accès non autorisé à des informations sensibles et le partage inapproprié de données confidentielles avec des parties externes.

Audit et Reporting

Microsoft Purview fournit des outils d'audit et de reporting pour aider les administrateurs à examiner et analyser les événements liés à la sécurité, identifier les tendances et générer des rapports pour la conformité ou les audits internes. Des tableaux de bord interactifs offrent une visibilité sur les configurations de sécurité, les indicateurs clés, les tendances, les alertes de sécurité, les vulnérabilités et l'intelligence des menaces.

Famille de solutions Microsoft Defender

La suite de solutions Microsoft Defender offre des outils supplémentaires précieux pour garantir la sécurité et la conformité de Microsoft 365.

Defender pour Office 365

Defender pour Office 365 (anciennement Office 365 Advanced Threat Protection) est un service de sécurité de messagerie basé sur le cloud qui offre une protection avancée contre les attaques de phishing, les logiciels malveillants, les rançongiciels et d'autres menaces sophistiquées dans les environnements de messagerie Microsoft 365, y compris Exchange Online et Outlook.

En particulier, cela protège contre les URL malveillantes en vérifiant en temps réel les liens dans les e-mails et les documents par rapport à une liste continuellement mise à jour d'URL malveillantes connues et en bloquant l'accès aux sites Web suspects pour empêcher les utilisateurs d'accéder à des sites factices ou de télécharger des logiciels malveillants. Haut de formulaire

Defender for Identity

Defender for Identity (anciennement Azure Advanced Threat Protection) aide les organisations à protéger leur Active Directory et identités hybrides. Il offre une visibilité en temps réel sur l'activité des utilisateurs, identifie les comportements suspects et alerte les équipes de sécurité sur les menaces potentielles. Par exemple, il surveille les activités de reconnaissance, les mouvements latéraux et l'escalade de privilèges, et contrôle les événements d'authentification, le trafic réseau et les événements de l'Active Directory à la recherche de signes de compromission ou de comportement suspect.

Defender for Endpoint

Defender for Endpoint (anciennement Microsoft Defender Advanced Threat Protection) aide à protéger les ordinateurs de bureau, les ordinateurs portables, les appareils mobiles, les serveurs et autres dispositifs contre les menaces cybernétiques. Il fournit une protection antivirus de nouvelle génération (NGAV), la détection et la réponse aux incidents sur les points de terminaison (EDR) et des capacités d'intelligence face aux menaces pour prévenir, enquêter et répondre aux incidents de sécurité. Defender for Endpoint offre également des rapports d'évaluation des vulnérabilités qui priorisent les vulnérabilités en fonction du risque et propose des conseils sur les actions de remédiation pour réduire la surface d'attaque.

Defender pour les applications Cloud

Defender for Cloud Apps (anciennement Microsoft Cloud App Security) est une solution de courtier de sécurité d'accès au cloud (CASB) qui aide à protéger les applications et les données dans Microsoft 365, Azure et d'autres services cloud tiers. Elle offre une visibilité sur l'utilisation des applications, y compris le nombre d'utilisateurs et le trafic de données, et applique des politiques de sécurité et des contrôles de gouvernance sur les applications cloud. Le service comprend des fonctionnalités de prévention des pertes de données (DLP) pour empêcher le partage non autorisé ou la fuite de données sensibles au sein des applications cloud. Defender for Cloud Apps s'intègre à Entra ID pour fournir des fonctionnalités d'accès conditionnel et de protection de l'identité.

Microsoft Defender XDR

Microsoft Defender XDR fournit des renseignements sur les menaces en temps réel et exploitables pour se protéger contre les cybermenaces. Il collecte et analyse les données de sécurité provenant des points de terminaison, des réseaux, des services cloud, des flux d'intelligence sur les menaces et d'autres sources pour identifier les indicateurs de compromission (IOC). Par exemple, il peut détecter des URL malveillantes, des adresses IP, des hachages de fichiers et des modèles d'attaque associés à des cybermenaces connues.

Defender XDR facilite également l'investigation des incidents. En fournissant une visibilité complète sur les événements de sécurité, les alertes et les données de télémétrie provenant des points de terminaison, des réseaux et des services cloud, il permet aux équipes de sécurité d'analyser l'étendue, l'impact et les causes profondes des incidents de sécurité afin qu'elles puissent réagir efficacement. L'outil peut même exécuter automatiquement des actions de réponse, telles que l'isolement des points de terminaison, la mise en quarantaine de fichiers ou le blocage d'adresses IP malveillantes. Il s'intègre également avec Microsoft Sentinel et des solutions de SIEM tierces pour une surveillance et une analyse centralisées.

Meilleures pratiques pour la conformité Microsoft 365

L'implémentation des meilleures pratiques est essentielle pour gérer efficacement les obligations de conformité. Voici quelques meilleures pratiques à prendre en compte.

- Identifiez les exigences de protection des données et autres réglementations pertinentes pour votre secteur et juridiction, telles que GDPR, HIPAA et CCPA. Lorsque cela est approprié, demandez conseil à des experts juridiques et de conformité pour interpréter les réglementations complexes et relever efficacement les défis de conformité.

- Utilisez le portail de conformité Microsoft Purview comme votre centre névralgique pour gérer les tâches liées à la conformité. Familiarisez-vous avec ses fonctionnalités et capacités pour évaluer, gérer et rapporter sur la conformité.

- Utilisez la fonctionnalité Compliance Score pour évaluer les configurations de conformité de votre organisation et identifier les domaines à améliorer. Personnalisez l'évaluation pour prioriser les contrôles et les normes les plus pertinents pour les objectifs de conformité de votre organisation.

- Mettez en œuvre des politiques de Netwrix Data Classification et d'étiquetage pour classer les informations sensibles en fonction de leur importance, de leur sensibilité ou des exigences réglementaires. Appliquez des étiquettes aux documents, e-mails et autres contenus pour faciliter l'application des contrôles d'accès.

- Configurez des politiques de DLP pour protéger les informations sensibles à travers les services Microsoft 365. Définissez des règles pour empêcher l'accès non autorisé, le partage ou la fuite de données sensibles.

- Activez la journalisation d'audit pour les services Microsoft 365 afin de suivre les activités des utilisateurs et des administrateurs, l'accès aux données sensibles et les modifications de configuration. Examinez régulièrement les journaux d'audit pour détecter tout comportement suspect pouvant indiquer des menaces de sécurité ou des violations de conformité.

- Fournissez une communication et une formation complètes pour éduquer tous les utilisateurs sur les exigences de conformité, les politiques de protection des données et les meilleures pratiques pour la manipulation des informations sensibles. Offrez des canaux clairs pour qu'ils puissent signaler rapidement les incidents de sécurité ou les préoccupations de conformité.

- Révisez et mettez à jour régulièrement vos politiques et procédures de conformité pour les aligner sur les exigences réglementaires changeantes, les besoins organisationnels et les menaces émergentes. Intégrez les leçons tirées des incidents ou des audits pour améliorer votre programme de conformité.

Meilleures pratiques pour la sécurité de Microsoft 365

La mise en œuvre des meilleures pratiques pour la sécurité de Microsoft 365 peut considérablement réduire les risques de menaces cybernétiques pour votre organisation. Voici quelques pratiques essentielles à prendre en compte.

- Ajoutez une couche supplémentaire de sécurité en exigeant que les utilisateurs s'authentifient avec plusieurs facteurs, tels qu'un mot de passe et un code à usage unique.

- Utilisez des contrôles d'accès adaptatifs qui prennent en compte des facteurs spécifiques tels que l'emplacement de l'utilisateur, la conformité de l'appareil et le niveau de risque.

- Utilisez la fonctionnalité Secure Score de Microsoft Defender XDR pour identifier les améliorations de sécurité recommandées afin d'améliorer votre posture de sécurité.

- Améliorez la détection et la réponse aux menaces en mettant en œuvre Defender for Endpoint, Defender for Office 365 et Defender for Identity.

- Mettez en place des politiques de DLP pour empêcher le partage ou la fuite non autorisés d'informations sensibles à travers les services Microsoft 365. Révisez et mettez à jour régulièrement ces politiques en fonction des exigences organisationnelles et des changements dans le paysage des menaces.

- Profitez de techniques telles que le filtrage des e-mails, la protection contre les logiciels malveillants, le chiffrement et les paramètres de partage sécurisé.

- Surveillez et examinez les journaux d'audit pour détecter l'activité des utilisateurs et des administrateurs et enquêter sur les menaces de sécurité.

- Fournissez régulièrement aux employés des formations de sensibilisation à la sécurité sur les menaces cybernétiques courantes telles que les attaques de phishing et les meilleures pratiques pour maintenir la sécurité dans l'environnement Microsoft 365.

- Restez informé des dernières menaces et tendances en matière de sécurité en exploitant les flux d'intelligence sur les menaces et les avis de sécurité de Microsoft et d'autres sources fiables.

- Mettez en place des procédures claires de réponse aux incidents et exercez-les régulièrement. Automatisez les actions de réponse chaque fois que cela est pratique.

Comment Netwrix peut aider

Netwrix propose des solutions qui améliorent la sécurité et la conformité de Microsoft 365. Les capacités clés incluent :

- Audit complet — Netwrix Auditor suit et analyse l'activité des utilisateurs et des administrateurs à travers les services de Microsoft 365, y compris Exchange Online, SharePoint Online, OneDrive for Business et Teams. Avec cette visibilité approfondie sur les paramètres de configuration, les permissions et les actions des utilisateurs, les organisations peuvent mieux détecter les comportements suspects, faire respecter les politiques de sécurité et répondre aux exigences de conformité.

- Gouvernance des données — Netwrix Data Classification fournit une découverte complète des données et une classification précise des data classification et étiquetage, permettant une gouvernance efficace des data governance.

- Détection et réponse aux menaces — Netwrix Auditor aide les organisations à détecter et à répondre aux menaces de sécurité au sein de Microsoft 365, y compris les menaces internes, les attaques externes et les tentatives d’exfiltration de données. En surveillant le comportement des utilisateurs, en analysant les modèles d’accès et en déclenchant des alertes lors d’activités anormales, les organisations peuvent identifier les incidents de sécurité potentiels en temps réel et prendre des mesures proactives pour réduire les risques et minimiser l’impact des violations de sécurité.

- Conformité — Netwrix Data Classification permet aux organisations d'éviter de lourdes pénalités de la part des régulateurs en identifiant et en protégeant de manière précise les données réglementées par des mandats tels que GDPR, HIPAA et SOX. Netwrix Auditor offre des capacités de reporting et d'évaluation intégrées qui fournissent aux organisations la visibilité nécessaire pour démontrer la conformité aux auditeurs, régulateurs et parties prenantes, ainsi que pour identifier les domaines à améliorer et à corriger.

Partager sur

En savoir plus

À propos de l'auteur

Chris Brooks

Chef de produit

Chris est un Netwrix Product Manager avec 15 ans d'expérience dans l'industrie du logiciel. Il se spécialise dans le développement de serveurs de fichiers et de solutions SharePoint et dirige la livraison de produits de gestion de données sécurisées qui s'alignent sur les besoins des clients et les meilleures pratiques de l'industrie.

En savoir plus sur ce sujet

Créez des utilisateurs AD en masse et envoyez leurs identifiants par e-mail à l'aide de PowerShell

Comment créer, modifier et tester des mots de passe en utilisant PowerShell

Comment ajouter et supprimer des groupes AD et des objets dans des groupes avec PowerShell

Confiances dans Active Directory

Attaques de rançongiciels sur Active Directory