Comment restaurer les attributs d'objet Active Directory

Apr 7, 2023

Active Directory (AD) est une base de données et un ensemble de services qui offrent une gestion centralisée des ressources de l'infrastructure informatique. Il connecte les utilisateurs aux ressources dont ils ont besoin pour accomplir leur travail. Par conséquent, les techniciens doivent être capables de vérifier et de récupérer rapidement les attributs AD qui sont modifiés ou supprimés à cause de pannes matérielles, de cyberattaques, d'erreurs de script et d'autres problèmes. Sinon, les utilisateurs ne pourront pas accéder aux mêmes ressources qu'auparavant, entraînant des pertes de productivité, une inefficacité, des clients mécontents et une image de marque ternie.

Contenu connexe sélectionné :

Lisez ce guide pour apprendre à restaurer les attributs d'Active Directory à leur dernière configuration enregistrée. Cette page couvre également des astuces et techniques PowerShell pour revenir en arrière et récupérer les attributs d'AD.

Quand auriez-vous besoin de revenir en arrière ou de récupérer des attributs AD ?

Vous devez être capable de restaurer ou de récupérer les attributs AD lorsque :

- Quelqu'un de l'équipe informatique fait une erreur qui affecte les attributs d'un ou plusieurs objets AD. Par exemple, supposons qu'un technicien informatique utilise accidentellement le mauvais script PowerShell. Au lieu d'ajouter des informations d'adresse postale à certains comptes d'utilisateurs AD, il remplace la valeur actuelle de l'attribut d'adresse de chaque objet utilisateur dans le domaine par un astérisque. Vous devez annuler ces modifications pour restaurer les adresses correctes.

- Un acteur malveillant obtient l'accès à votre réseau AD et supprime ou modifie les attributs des objets AD. Vous devez restaurer ou récupérer les attributs pour garantir que tout est en ordre.

Pouvez-vous utiliser la Corbeille Active Directory pour récupérer les attributs AD ?

Tout simplement, non.

The Active Directory Recycle Bin is designed to retain certain deleted Active Directory objects for a short period of time. But the Active Directory Recycle Bin does not store AD attributes that have been modified, so it does not help with the attribute recovery process.

Techniquement, vous pourriez essayer de construire un processus autour de l'espoir que vous êtes capable de prendre conscience de tous les changements indésirables rapidement, de trouver un contrôleur de domaine qui n'a pas encore reçu ces changements par réplication, et de rendre ses objets autoritaires. Cependant, cela serait irréaliste — c'est comme construire votre plan d'épargne-retraite autour d'une serviette sur laquelle est griffonné « gagner à la loterie ».

Comment pouvez-vous vous assurer d'avoir des sauvegardes des attributs AD ?

Étant donné qu'Active Directory ne conserve pas d'enregistrement des valeurs des attributs d'un objet, la première étape pour garantir que vous pouvez récupérer ou revenir en arrière sur les attributs lorsque vous en avez besoin est de trouver quelque chose qui le fait. Heureusement, en ce qui concerne les sauvegardes de l'état du système Active Directory, il n'y a pas de pénurie d'outils de sauvegarde disponibles.

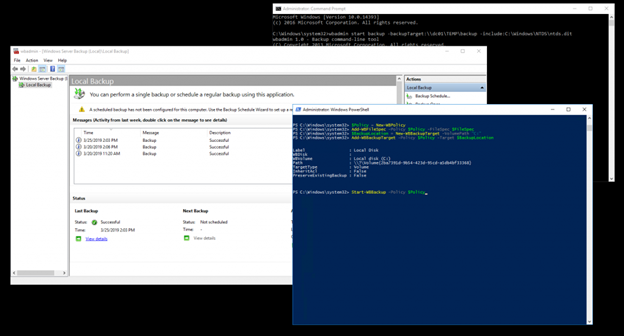

Windows Server Backup (WBAdmin)

Une option consiste à utiliser Microsoft Windows Server Backup (WBAdmin). L'installation de l'outil Windows Server Backup sur un ordinateur installera l'outil de ligne de commande wbadmin.exe. Cela donne également accès aux cmdlets Windows PowerShell pour Windows Server Backup et au composant logiciel enfichable MMC de Windows Server Backup. Ces trois options sont simplement différentes manières d'exploiter une seule et même application sous-jacente, donc une sauvegarde réalisée par l'une d'elles est visible par toutes.

Vous pouvez accéder à WBAdmin.exe en ouvrant une invite de commande élevée avec une permission d'administrateur. Pour ce faire, cliquez sur Start, faites un clic droit sur Command Prompt et sélectionnez Run as administrator.

Il y a une mise en garde importante à connaître concernant WBAdmin : Lorsqu'il est configuré pour stocker les sauvegardes dans un dossier spécifique, seule la copie la plus récente de la sauvegarde est conservée ; les sauvegardes ultérieures écrasent le contenu de la sauvegarde précédente.

Pour éviter ce problème, le script suivant va créer un dossier nommé en utilisant la date actuelle au format YYYYMMDD puis sauvegardera le fichier Active Directory ntds.dit dans ce dossier en utilisant la commande START BACKUP de WBAdmin :

@echo off

set backupRoot=\FILESHARENtdsBackups

set backupFolder=%date:~-4,4%%date:~-10,2%%date:~7,2%

set backupPath=%backupRoot%%backupFolder%

mkdir %backupPath%

wbadmin start backup -backuptarget:%backupPath% -include:C:WindowsNTDSntds.dit -quiet

Les résultats de cette opération incluent un instantané du service Volume Shadow Copy (VSS) du fichier ntds.dit.

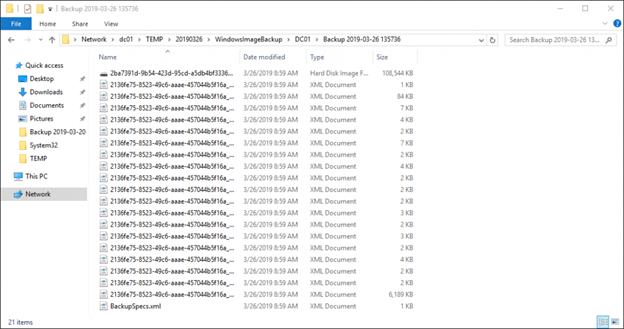

L'inconvénient de cette approche est que le fichier résultant est considérablement plus volumineux que le fichier ntds.dit. Par exemple, la capture d'écran ci-dessous montre la taille de la sauvegarde pour un fichier ntds.dit de 20 Mo. Cette utilisation supplémentaire du disque pourrait ne pas être un problème dans certains laboratoires, mais cela ne passera pas à l'échelle dans un environnement de production.

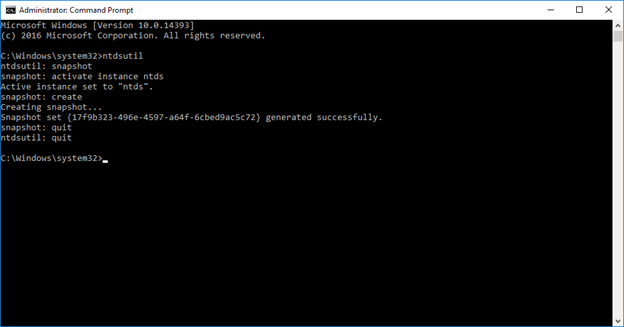

Ntdsutil.exe

Une autre option disponible chez Microsoft est Ntdsutil.exe, un outil en ligne de commande pour accéder et gérer une base de données Active Directory de Windows. Ntdsutil est extrêmement puissant, donc votre environnement de production n'est pas l'endroit pour apprendre à l'utiliser. Cependant, cela est dû en grande partie au fait qu'il contient une suite de commandes incroyablement utiles.

Par exemple, Ntdsutil possède la commande SNAPSHOT, qui capture l'état d'Active Directory au moment de son exécution :

Le grand inconvénient de cette approche est que les sauvegardes Ntdsutil sont écrites sur le volume qui héberge Active Directory, ce qui n'est pas idéal.

Comment puis-je restaurer des attributs en utilisant WBAdmin et Ntdsutil.exe ?

Maintenant, passons à l'utilisation de WBAdmin et Ntdsutil.exe. Nous utiliserons l'outil Active Directory Domain Services Database Mounting Tool (DSAMAIN) pour monter les fichiers ntds.dit cachés dans nos sauvegardes afin de pouvoir les explorer à l'aide de LDAP.

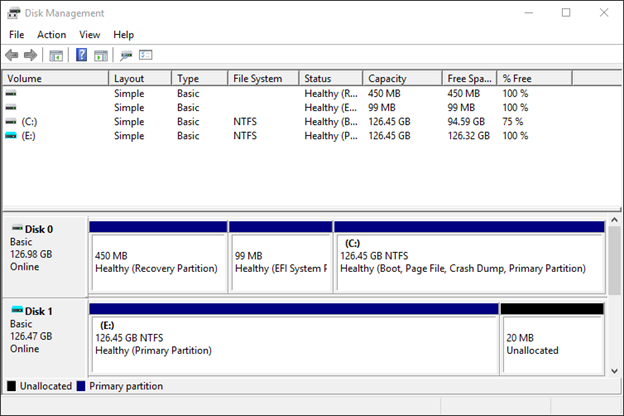

1. Tout d'abord, nous devons trouver une des images VHD créées par WBAdmin, la monter et attribuer une lettre de lecteur à sa partition principale.

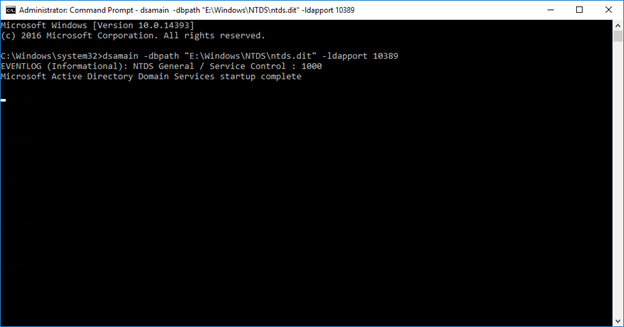

2. Ensuite, nous trouvons le chemin vers le fichier ntds.dit dans notre sauvegarde montée, ouvrons une invite de commande en tant qu'administrateur et utilisons la commande suivante pour monter le fichier ntds.dit :

dsamain -dbpath “E:WindowsNTDSntds.dit” -ldapport 10389

Fermer l'invite de commande arrêtera DSAMAIN, alors assurez-vous de la garder ouverte jusqu'à ce que vous ayez terminé la restauration de l'état du système.

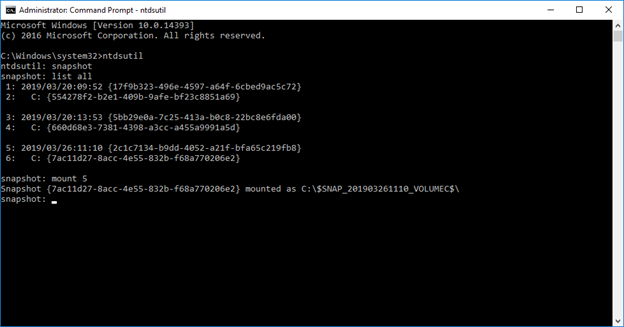

3. Maintenant que la sauvegarde WBAdmin est montée, nous allons monter l'instantané pris par Ntdsutil. Pour cela, nous ouvrirons une nouvelle invite de commande en tant qu'administrateur, utiliserons la commande snapshot pour lister nos sauvegardes, en choisirons une à monter et copierons le chemin d'accès du lecteur qui est attribué par Ntdsutil :

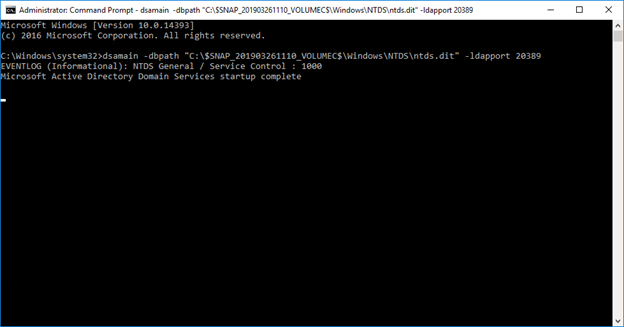

4. Ensuite, nous trouvons le chemin vers le fichier ntds.dit situé sous le chemin attribué par Ntdsutil, ouvrons une autre invite de commande en tant qu'administrateur et utilisons la commande suivante pour monter le fichier ntds.dit :

dsamain -dbpath “C:\$SNAP_201903261110_VOLUMEC$\Windows\NTDS\ntds.dit” -ldapport 20389

5. Après cela, nous changeons l'attribut Description de notre utilisateur de test fidèle Delete Q. Me.

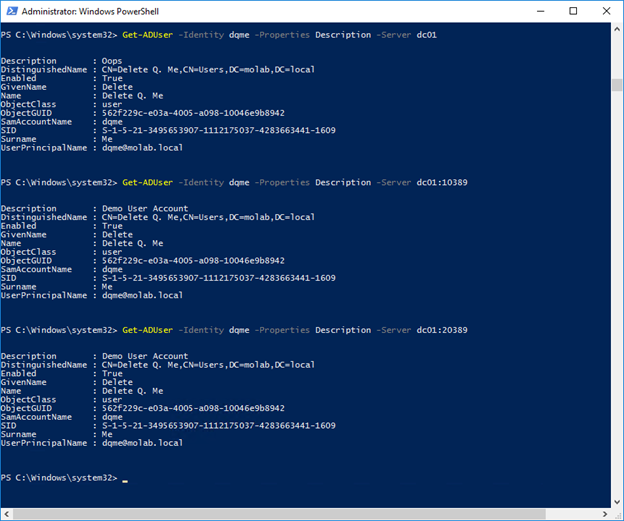

6. Nous pouvons maintenant ouvrir PowerShell et utiliser la cmdlet Get-ADUser pour examiner notre utilisateur de test. Active Directory écoute sur le port 389 par défaut, et nous avons monté nos sauvegardes sur les ports 10389 et 20389. L'utilisation du paramètre optionnel Server nous permettra de voir à quoi ressemble notre utilisateur de test en direct et dans nos deux sauvegardes montées.

Comme vous pouvez le voir, la valeur actuelle de l'attribut Description est « Oops », et les deux sauvegardes contiennent la valeur précédente, « Compte Utilisateur Démo ».

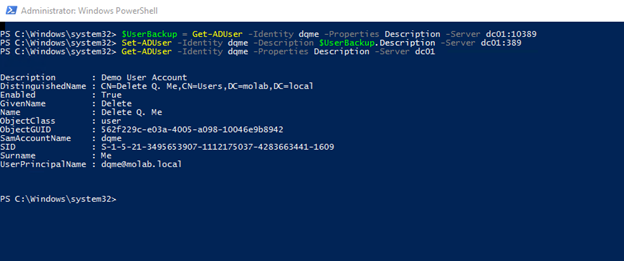

7. Nous pouvons maintenant utiliser le cmdlet Get-ADUser de PowerShell pour restaurer cet attribut à la valeur capturée dans l'une de nos sauvegardes. Si nous prenons une copie de l'objet à partir de l'une des sauvegardes montées, nous pouvons utiliser la copie de l'attribut de cet objet pour définir la valeur de l'attribut de l'objet en direct :

$UserBackup = Get-ADUser -Identity dqme -Properties Description -Server dc01:10389

Set-ADUser -Identity dqme -Description $UserBackup.Description -Server dc01:389

Remarquez que la valeur de l'attribut Description a été restaurée à la valeur capturée dans la sauvegarde montée.

Cela semble simple, mais ce n'était qu'un exercice de laboratoire impliquant la modification d'un attribut spécifique sur un objet spécifique. Nous savions également quels sauvegardes contenaient les informations nécessaires à notre opération de restauration. Dans un scénario de récupération réel, ce processus peut devenir désagréable, surtout lorsque vous êtes pressé de rétablir le service.

Récupérez les attributs Active Directory avec les solutions Netwrix

L'utilisation d'outils tels que WBAdmin et Ntdsutil.exe pour récupérer des attributs AD peut être épuisante, surtout si vous ne disposez pas de beaucoup de ressources, de temps ou d'énergie.

Heureusement, il existe une méthode rapide et facile pour restaurer les attributs AD — Netwrix’s end-to-end Active Directory Security Solution. Puissant, complet et plein de fonctionnalités, cet outil effectue des retours en arrière rapides des suppressions et modifications AD indésirables. De cette manière, vous pouvez garantir la continuité des affaires et la satisfaction des clients.

FAQ

Comment restaurer des utilisateurs Active Directory supprimés avec tous leurs attributs ?

Lorsque vous devez restaurer des utilisateurs AD supprimés avec leur ensemble complet d'attributs, votre approche dépend de l'activation ou non de la Corbeille Active Directory. Si elle est activée, utilisez PowerShell pour restaurer l'utilisateur avec tous les attributs originaux intacts :

Get-ADObject -Filter 'DisplayName -eq "Username"' -IncludeDeletedObjects | Restore-ADObject

Cette méthode préserve les appartenances aux groupes, les permissions et les attributs personnalisés sans aucune perte de données.

Lorsque la corbeille AD n'est pas disponible, vous aurez besoin d'une restauration faisant autorité en utilisant des outils comme Ntdsutil.exe combinés à une sauvegarde récente de l'état du système. Ce processus nécessite de mettre hors ligne un contrôleur de domaine et de restaurer à partir d'une sauvegarde, ce qui signifie que certaines modifications récentes peuvent être perdues. La clé est d'avoir des sauvegardes régulières et de comprendre que les restaurations faisant autorité affectent l'ensemble de l'annuaire, et pas seulement des objets individuels. Data Security That Starts with Identity signifie que le maintien de l'intégrité complète des attributs utilisateur lors de la restauration est essentiel pour préserver les contrôles d'accès et les limites de sécurité.

Que faire lorsque la corbeille Active Directory n'est pas activée ?

Sans la corbeille AD activée, vos options de restauration deviennent plus complexes mais pas impossibles. Votre principal recours est d'effectuer une restauration autoritative en utilisant Ntdsutil.exe avec une sauvegarde de l'état du système prise avant que la suppression ne se produise. Cela nécessite de démarrer un contrôleur de domaine en mode de restauration des services d'annuaire et de restaurer la base de données AD à partir de la sauvegarde.

Le processus de restauration autoritaire écrase les modifications plus récentes avec des données de sauvegarde plus anciennes, donc vous perdrez toutes les modifications de l'annuaire effectuées après la sauvegarde. C'est pourquoi les stratégies de sauvegarde proactives sont importantes – vous ne pouvez pas gérer ce que vous ne voyez pas, et vous ne pouvez pas restaurer ce que vous n'avez pas sauvegardé. Pour une protection future, activez immédiatement la Corbeille AD en utilisant PowerShell :

Enable-ADOptionalFeature -Identity "Recycle Bin Feature" -Scope ForestOrConfigurationSet

Cette étape transforme vos capacités de récupération de procédures hors ligne complexes en commandes PowerShell simples, réduisant le temps d'arrêt et préservant la continuité des affaires.

Comment restaurer les attributs AD à l'aide de commandes PowerShell ?

PowerShell offre le chemin le plus efficace pour la restauration des attributs AD lorsque la corbeille est activée. Commencez par identifier les objets supprimés :

Get-ADObject -Filter * -IncludeDeletedObjects | Where-Object {$_.Name -like "*username*"}

Une fois que vous avez localisé l'objet cible, restaurez-le complètement :

Restore-ADObject -Identity "ObjectGUID"

Pour la restauration partielle des attributs sur des objets existants, utilisez les commandes Set-ADUser ou Set-ADObject pour reconstruire des attributs spécifiques à partir de la documentation ou des exportations récentes. L'approche pratique combine des exportations AD régulières en utilisant Get-ADUser -Properties * avec des scripts de restauration qui peuvent rapidement reconstruire des ensembles d'attributs. Cette méthode vous donne un contrôle granulaire sur ce qui est restauré sans affecter les objets de répertoire non liés.

La force de PowerShell réside dans sa précision – vous pouvez restaurer exactement ce dont vous avez besoin sans changements collatéraux. Créez des scripts de restauration qui documentent votre processus et testez-les d'abord dans des environnements non productifs. Une gestion efficace de l'Identity Management nécessite à la fois de la visibilité sur les changements effectués et du contrôle sur la manière de répondre à ces changements.

Quand utiliser une restauration autoritative par rapport à une restauration non autoritative pour les objets AD ?

Optez pour une restauration autoritative lorsque vous devez forcer des modifications spécifiques d'AD sur tous les contrôleurs de domaine, en écrasant les modifications plus récentes. Cette méthode est la plus efficace pour récupérer des objets supprimés accidentellement ou pour inverser des modifications en masse non autorisées. Le processus autoritatif marque les objets restaurés avec des numéros de version supérieurs, assurant ainsi que la réplication diffuse vos données récupérées dans tout le domaine.

La restauration non autoritative convient aux scénarios de récupération après sinistre où vous reconstruisez un contrôleur de domaine défaillant sans modifier les données de l'annuaire existantes. Cette approche récupère les informations AD actuelles à partir de contrôleurs de domaine sains plutôt que d'imposer les données de sauvegarde sur l'ensemble du domaine.

La décision dépend de la portée et de l'intention. La restauration autoritative affecte toute la forêt et doit être utilisée avec parcimonie – c'est puissant mais perturbateur. La restauration non autoritative affecte seulement le contrôleur de domaine local et s'intègre en douceur avec l'infrastructure existante. Dans les deux cas, comprendre la topologie de réplication et avoir des sauvegardes récentes détermine le succès. Data Security That Starts with Identity signifie avoir plusieurs options de récupération et savoir exactement quand utiliser chacune d'elles.

Comment restaurer des objets ordinateur dans Active Directory ?

La restauration d'objet ordinateur suit des principes similaires à la restauration d'utilisateur mais nécessite des considérations supplémentaires pour l'authentification de la machine et les relations de domaine. Lorsque la corbeille AD est activée, utilisez cette commande pour récupérer le compte ordinateur avec tous les attributs :

Get-ADObject -Filter 'Name -eq "ComputerName"' -IncludeDeletedObjects | Restore-ADObject

Sans la Corbeille, la restauration d'un ordinateur devient plus complexe car vous devez reconstruire les relations de confiance de la machine. Après une restauration autoritative, les ordinateurs affectés doivent généralement rejoindre à nouveau le domaine puisque leurs mots de passe de compte machine peuvent ne pas se synchroniser correctement. Prévoyez cette étape supplémentaire lors de la restauration des objets ordinateur à partir d'une sauvegarde.

L'approche pratique inclut la documentation des attributs des objets ordinateur avant que des problèmes surviennent. Exportez régulièrement les détails des comptes ordinateur en utilisant PowerShell, en capturant les appartenances aux groupes, le placement dans l'unité organisationnelle et les attributs personnalisés. Cette documentation permet une recréation manuelle plus rapide lorsque la restauration automatisée n'est pas possible. Les objets ordinateur représentent plus que de simples entrées d'annuaire – ils sont la base de votre infrastructure d'identité machine, et les restaurer incorrectement peut rompre l'authentification dans l'ensemble de votre environnement.

Partager sur

En savoir plus

À propos de l'auteur

Joe Dibley

Chercheur en sécurité

Chercheur en sécurité chez Netwrix et membre de l'équipe de recherche en sécurité de Netwrix. Joe est un expert en Active Directory, Windows et une grande variété de plateformes logicielles d'entreprise et de technologies, Joe étudie les nouveaux risques de sécurité, les techniques d'attaque complexes, ainsi que les atténuations et détections associées.

En savoir plus sur ce sujet

Alternatives à ManageEngine : Outils de Gestion et de Sécurité AD

Créez des utilisateurs AD en masse et envoyez leurs identifiants par e-mail à l'aide de PowerShell

Comment créer, modifier et tester des mots de passe en utilisant PowerShell

Comment ajouter et supprimer des groupes AD et des objets dans des groupes avec PowerShell

Confiances dans Active Directory