Conseils de meilleures pratiques pour une meilleure sécurité des sites SharePoint

Mar 24, 2023

Microsoft SharePoint is one of the most popular platforms for collaboration and content sharing within internal teams and even with external users. Therefore, ensuring SharePoint security is vital to helping your company avoid costly data breaches and business disruptions. This article details the key best practices for protecting your SharePoint sites, whether you are using on-prem SharePoint Server or SharePoint Online version.

Contenu connexe sélectionné :

Utilisez des groupes pour gérer les permissions des utilisateurs.

La meilleure pratique pour accorder l'accès à toute ressource informatique est que les administrateurs n'attribuent pas directement les permissions à un utilisateur, mais plutôt qu'ils attribuent les permissions à des groupes et accordent à chaque utilisateur l'appartenance aux groupes appropriés. Cette approche simplifie la provision, la reprovision et la déprovision et aide à garantir que les niveaux de permission sont conformes au principe du moindre privilège. Dans le cas de SharePoint, vous pouvez attribuer des permissions soit à un groupe de site SharePoint soit à un groupe de sécurité Active Directory.

Un groupe que vous devriez éviter est le célèbre groupe « Tout le monde » — il comprend tous les utilisateurs actuels du réseau, y compris les invités et les utilisateurs d'autres domaines, et son appartenance ne peut pas être modifiée.

Selon la plateforme SharePoint que vous utilisez, il existe des groupes supplémentaires à éviter car ils comprennent un grand nombre d'utilisateurs :

SharePoint Server:

- NT AUTHORITY\Authenticated Users — Inclut tous les comptes utilisateurs AD de tous les domaines de la forêt et ne peut donc pas être géré au niveau du domaine.

- DOMAIN\Domain Users — Inclut tous les comptes d'utilisateurs dans le domaine.

SharePoint Online:

- Tous sauf les utilisateurs externes — Inclut tous les comptes d'utilisateurs internes de votre organisation.

Contenu connexe sélectionné :

Minimisez l'utilisation des autorisations au niveau des éléments.

De même, vous devriez préférer l'attribution de permissions à des conteneurs de niveau supérieur comme des bibliothèques ou des dossiers plutôt qu'à des fichiers spécifiques ou autres éléments. Les permissions au niveau de l'élément entraînent souvent une rupture de l'héritage et peuvent être négligées lors des révisions des permissions, mettant ainsi en péril la sécurité de SharePoint. De plus, les permissions au niveau de l'élément peuvent ralentir le moteur de recherche, affectant l'expérience utilisateur. Des fonctionnalités de Microsoft 365 telles que Information Rights Management (IRM) peuvent réduire le besoin de permissions au niveau de l'élément.

Utilisez des collections de sites séparées pour le partage externe.

Une bonne méthode pour empêcher les utilisateurs de partager par inadvertance du contenu sensible avec des utilisateurs externes consiste à isoler tous les sites autorisant le partage externe dans une seule collection de sites. Ainsi, vous pouvez contrôler plus facilement ce qui peut et ne peut pas être partagé à l'extérieur, et également suivre l'activité de partage externe afin de savoir exactement ce qui a été partagé et quels intervenants externes ont eu accès.

Contrôlez le partage anonyme.

Désactivez le partage anonyme si possible.

Il est également judicieux d'interdire le partage de contenu via des liens anonymes (également appelés liens Ouverts à tous). Ces liens permettent à quiconque les possède de voir et même de modifier le contenu — sans aucune authentification requise.

Si vous autorisez le partage anonyme, réduisez votre risque.

Si vous décidez de ne pas éliminer complètement l'utilisation de liens anonymes, vous pouvez tout de même réduire le risque que les utilisateurs les utilisent involontairement en les gérant avec soin.

Tout d'abord, modifiez le paramètre de lien par défaut de Anyone à un lien qui fonctionne uniquement pour les utilisateurs au sein de votre organisation. Ainsi, toute personne souhaitant partager du contenu avec des personnes non authentifiées devra explicitement sélectionner l'option Anyone .

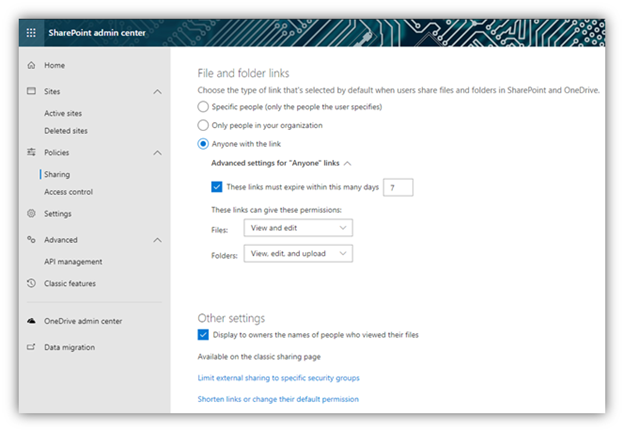

De plus, vous pouvez appliquer des paramètres qui contrôlent le type d'accès autorisé via le lien et spécifier une date d'expiration. Pour spécifier ces paramètres, ouvrez le centre d'administration SharePoint et dans la section des politiques, cliquez sur Sharing:

Classifiez les données que vous stockez dans SharePoint.

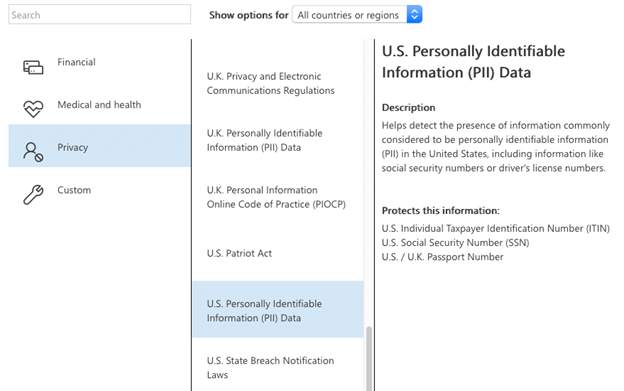

Most organizations understand the need to classify their data so they can control the use of sensitive and confidential content in accordance with internal security policies and industry or government mandates. Data loss prevention (DLP) technology can identify sensitive data and then block or allow access to it according to your policies. DLP is integrated into all Microsoft 365 services; in particular, SharePoint enables you to inspect the content, metadata and location of data and then apply security policies you have created to protect it, as shown below. To identify and secure sensitive content in your on-premises SharePoint, you’ll need a third-party data classification solution.

Surveillez SharePoint pour les modifications et les événements d'accès.

SharePoint est un environnement hautement dynamique, donc vous ne pouvez pas simplement le configurer puis l'oublier. Au contraire, il est crucial d'auditer l'activité dans SharePoint, y compris les modifications apportées aux services, au matériel serveur, au matériel virtuel et aux paramètres de sécurité, afin de pouvoir rapidement identifier les problèmes susceptibles de conduire à des violations et des perturbations commerciales. Pour garantir la meilleure détection des menaces, l'investigation et la réponse, vous devriez compléter les fonctionnalités intégrées avec un outil tiers solide de SharePoint monitoring tool.

Examinez régulièrement les droits d'accès.

Une autre étape essentielle dans le maintien de la sécurité de MS SharePoint est de réviser régulièrement les droits d'accès à votre contenu, en particulier les droits accordés aux grands groupes décrits précédemment.

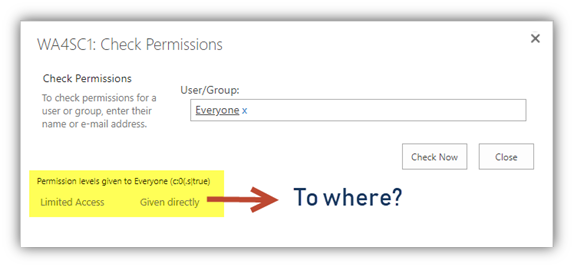

Si vous utilisez SharePoint Server, vous pouvez manuellement vérifier le niveau de permissions accordé à un groupe, comme indiqué ci-dessous :

Cependant, cela ne vous indiquera pas à quelles ressources informatiques le groupe a accès. Pour le savoir, vous devez vérifier chaque bibliothèque, liste et fichier individuellement — un processus fastidieux qui est extrêmement sujet aux erreurs humaines et que les équipes informatiques occupées ont rarement le temps de réaliser.

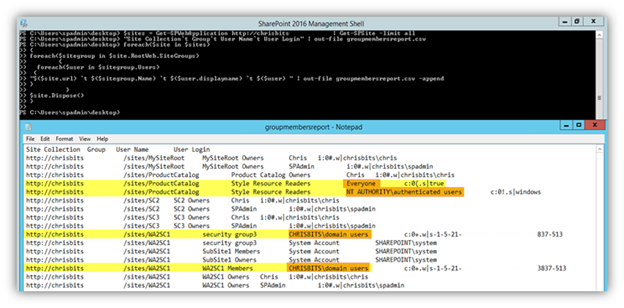

Pour automatiser le processus, vous pouvez utiliser des scripts PowerShell de sites comme http://sharepointchips.com. Par exemple, le script ci-dessous fournira une liste complète de tous les utilisateurs et groupes pour une collection de sites donnée :

$sites = Get-SPWebApplication http://WebApplicationURL | Get-SPSite -limit all

"Site Collection`t Group`t User Name`t User Login" | out-file groupmembersreport.csv

foreach($site in $sites)

{

foreach($sitegroup in $site.RootWeb.SiteGroups)

{

foreach($user in $sitegroup.Users)

{

"$($site.url) `t $($sitegroup.Name) `t $($user.displayname) `t $($user) " | out-file groupmembersreport.csv -append

}

}

$site.Dispose()

}

Le résultat est exporté vers un fichier CSV dans le répertoire où la commande a été exécutée. Le rapport d'exemple ci-dessous met en évidence certains groupes d'accès ouvert que vous pourriez découvrir ayant accès à votre collection de sites :

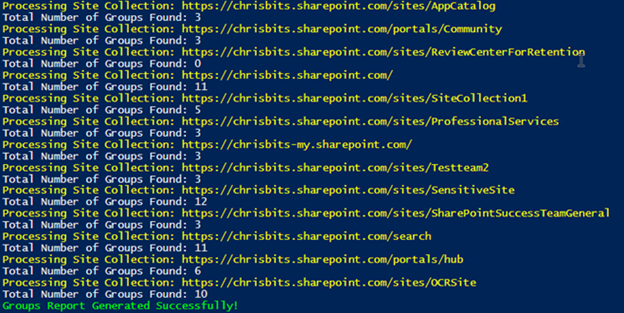

Vous pouvez également exécuter des scripts PowerShell pour SharePoint Online, comme le script ci-dessous de http://www.sharepointdiary.com:

#Admin Center & Site collection URL, replace admin-URL and path to a location where the CSV report can be written to.

$AdminCenterURL = "https://HOSTNAME-admin.sharepoint.com"

$CSVPath = "C:\Users\UserName\Documents\GroupReport.csv"

#Connect to SharePoint Online

Connect-SPOService -url $AdminCenterURL -Credential (Get-Credential)

$GroupsData = @()

#Get all Site collections

Get-SPOSite -Limit ALL | ForEach-Object {

Write-Host -f Yellow "Processing Site Collection:"$_.URL

#Get all Site Groups

$SiteGroups = Get-SPOSiteGroup -Site $_.URL

Write-host "Total Number of Groups Found:"$SiteGroups.Count

ForEach($Group in $SiteGroups)

{

$GroupsData += New-Object PSObject -Property @{

'Site URL' = $_.URL

'Group Name' = $Group.Title

'Permissions' = $Group.Roles -join ","

'Users' = $Group.Users -join ","

}

}

}

#Export the data to CSV

$GroupsData | Export-Csv $CSVPath -NoTypeInformation

Write-host -f Green "Groups Report Generated Successfully!"

Comment Netwrix peut aider

Netwrix StealthAUDIT for SharePoint offre les fonctionnalités de sécurité SharePoint robustes nécessaires pour prévenir les violations de données, éviter les perturbations commerciales et répondre aux exigences de conformité modernes. Il offre une visibilité complète sur les SharePoint permissions à tous les niveaux, tant pour SharePoint sur site que pour SharePoint Online.

Partager sur

En savoir plus

À propos de l'auteur

Farrah Gamboa

Directeur senior de la gestion de produit

Directrice Senior de la Gestion de Produits chez Netwrix. Farrah est responsable de l'élaboration et de la mise en œuvre de la feuille de route des produits et solutions Netwrix liés à la Sécurité des Données et à l'Audit & Conformité. Farrah possède plus de 10 ans d'expérience dans le travail avec des solutions de sécurité des données à l'échelle de l'entreprise, rejoignant Netwrix après avoir travaillé chez Stealthbits Technologies où elle a été la Responsable Technique des Produits et la Responsable du Contrôle Qualité. Farrah est titulaire d'un BS en Génie Industriel de l'Université Rutgers.

En savoir plus sur ce sujet

Identités non humaines (NHI) expliquées et comment les sécuriser

12 Risques Critiques de Sécurité de Shadow AI que Votre Organisation Doit Surveiller en 2026

Marché des solutions de Privileged Access Management : guide 2026

Les cinq prochaines minutes de conformité : construire une sécurité des données axée sur l'identité à travers l'APAC

Lois sur la confidentialité des données par État : Différentes approches de la protection de la vie privée