Détection des tactiques avancées de manipulation de processus avec Sysmon v13

Jul 6, 2023

Sysmon est un composant de la suite Sysinternals de Microsoft, un ensemble complet d'outils pour surveiller, gérer et dépanner les systèmes d'exploitation Windows. La version 13 de Sysmon a introduit la surveillance de deux tactiques avancées de malwares : le process hollowing et le herpaderping. Cet article explique ce que sont ces tactiques, pourquoi elles sont si dangereuses et comment vous pouvez maintenant les détecter à l'aide de Sysmon.

Qu'est-ce que le Process Hollowing et le Herpaderping ?

La version 13 de Sysmon a introduit la surveillance de deux tactiques avancées de logiciels malveillants :

- Process hollowing– Utilisé pour remplacer le code dans un processus Windows par du code malveillant, de sorte que le code malveillant s'exécute sous l'apparence d'un processus Windows légitime. Cette tactique existe depuis des années.

- Traiter l'herpaderping – Utilisé pour modifier le contenu d'un processus sur le disque après que l'image ait été mappée, de sorte que le fichier sur le disque semble être le processus de confiance tandis que le code malveillant s'exécute en mémoire. Il s'agit d'une technique relativement nouvelle.

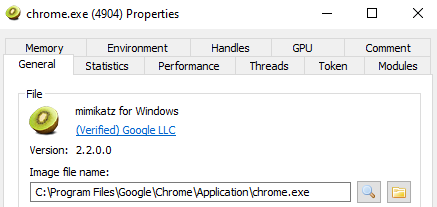

Ces deux tactiques peuvent causer des dommages sérieux. Par exemple, supposons que le processus herpaderping soit utilisé pour exécuter Mimikatz sous un processus légitime de navigateur web (par exemple, Google Chrome). Il semblerait pour le système d'exploitation que Google Chrome (plutôt que Mimikatz) est en cours d'exécution — et le processus aurait même une signature Google valide ! Ainsi, un attaquant exécutant Mimikatz pourrait rester complètement non détecté à moins que vous n'ayez un logiciel de sécurité qui surveille spécifiquement le processus herpaderping.

De plus, la charge utile n'a pas besoin d'être Mimikatz — les acteurs malveillants pourraient utiliser cette tactique pour exécuter tout ce qu'ils veulent dans votre réseau : TrickBot, Emotet, Ryuk, Mirai, etc. Par conséquent, le fait que Sysmon puisse maintenant détecter ces tactiques est inestimable.

Comment Sysmon 13 enregistre-t-il le Process Hollowing et le Process Herpaderping ?

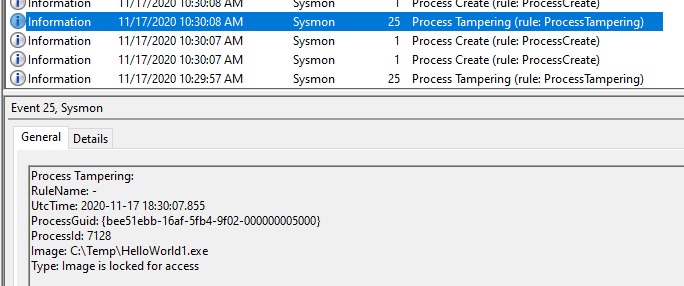

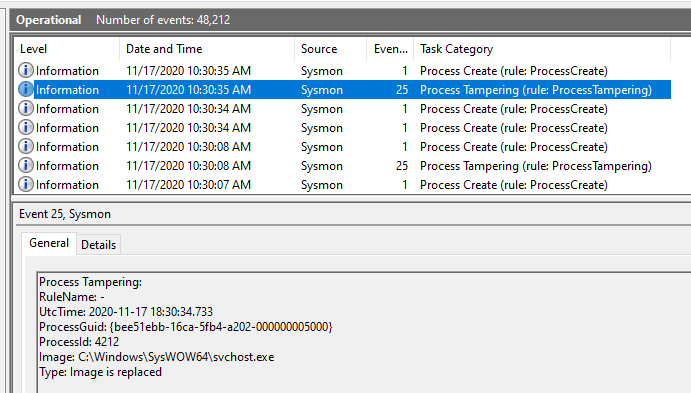

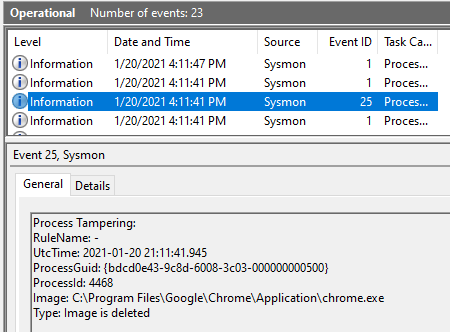

Sysmon 13 peut détecter à la fois les attaques de process hollowing et de process herpaderping. Elles sont enregistrées dans l'Observateur d'événements Windows sous l'ID d'événement 25, Altération de processus :

Images gracieuseté de Mark Russinovich’s public Twitter account (auteur de Sysmon via Sysinternals)

Configurer Sysmon 13 pour détecter le Process Hollowing et le Process Herpaderping

Suivez les étapes suivantes pour installer Sysmon et configurer la surveillance pour l'évidement de processus et le herpaderping de processus :

- Téléchargez Sysmon, décompressez le fichier et exécutez Sysmon.exe dans une invite de commande avec élévation de privilèges :

>> Sysmon.exe -i -accepteula

System Monitor v13.01 - System activity monitor

Copyright (C) 2014-2021 Mark Russinovich and Thomas Garnier

Sysinternals - www.sysinternals.com

Sysmon installed.

SysmonDrv installed.

Starting SysmonDrv.

SysmonDrv started.

Starting Sysmon..

Sysmon started.

- L'installation par défaut n'inclut pas la surveillance et la journalisation pour la falsification de processus (Event ID 25), donc nous devons mettre à jour notre configuration Sysmon. Voici un XML de configuration Sysmon très basique qui comprend un filtre d'événement pour la falsification de processus ; enregistrez-le sous le nom de Sysmon.XML.

<Sysmon schemaversion="4.50">

<EventFiltering>

<ProcessTampering onmatch="exclude">

</ProcessTampering>

</EventFiltering>

</Sysmon>

- Accédez au répertoire contenant le fichier dans une invite de commande avec élévation de privilèges et chargez la configuration avec la commande suivante :

>> sysmon.exe -c Sysmon.xml

System Monitor v13.01 - System activity monitor

Copyright (C) 2014-2021 Mark Russinovich and Thomas Garnier

Sysinternals - www.sysinternals.com

Loading configuration file with schema version 4.50

Configuration file validated.

Configuration updated.

Exemple de Sysmon 13 détectant le processus Herpaderping

Testons maintenant notre configuration.

Exécution d'une attaque de Process Herpaderping

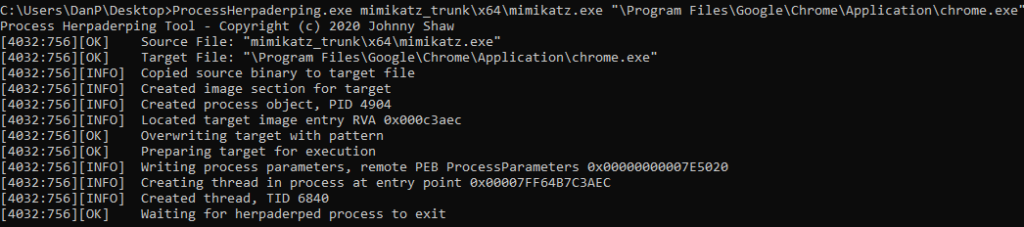

Tout d'abord, nous utiliserons la technique de process herpaderping trouvée ici pour exécuter Mimikatz sous l'apparence du processus de Google Chrome (chrome.exe).

Important : Gardez à l'esprit que tenter le processus herpaderping peut rendre les processus cibles inopérants. Veuillez procéder avec prudence et toujours tester les techniques de sécurité et de lutte contre les logiciels malveillants dans des environnements sandbox sécurisés.

Tout d'abord, nous téléchargerons ProcessHerpaderping.exe depuis le lien ci-dessus. Ensuite, en utilisant une invite de commande élevée depuis le répertoire contenant ce fichier, nous exécuterons la commande suivante :

>> ProcessHerpaderping.exe mimikatz.exe "\Program Files\Google\Chrome\Application\chrome.exe"

Nous avons exécuté avec succès mimikatz.exe depuis chrome.exe (un processus largement approuvé) et la vérification du processus chrome.exe montre une signature Google valide :

Sysmon 13 détectant l'attaque par processus Herpaderping

Cependant, grâce à notre configuration Sysmon 13, nous avons immédiatement détecté cette activité malveillante :

Ceci est une information extrêmement précieuse qui peut être envoyée aux administrateurs et à votre security information and event management (SIEM) via Windows Event Forwarding (WEF).

Désinstallation de Sysmon

Si vous avez installé Sysmon uniquement à des fins de test, vous pouvez le désinstaller en utilisant la commande suivante :

>> Sysmon.exe -u

System Monitor v13.01 - System activity monitor

Copyright (C) 2014-2021 Mark Russinovich and Thomas Garnier

Sysinternals - www.sysinternals.com

Stopping Sysmon.

Sysmon stopped.

Sysmon removed.

Stopping SysmonDrv.

SysmonDrv stopped.

SysmonDrv removed.

Removing service files.

Comment Netwrix peut aider

Netwrix Threat Prevention est une solution de cybersécurité puissante qui peut vous aider à protéger votre organisation contre les tactiques de malwares avancées. Elle peut identifier efficacement les attaques basées sur l'authentification et sur le système de fichiers, l'abus de comptes à privilèges, les modifications critiques apportées à l'environnement informatique, les activités indiquant une reconnaissance par les intrus, et bien plus encore. Ses capacités sophistiquées lui permettent de détecter des menaces spécifiques, telles que les tentatives d'injection de code malveillant dans le processus LSASS, les attaques d'injection Windows SSP, et les attaques DCSync. En identifiant et en prévenant proactivement ces menaces, ce logiciel offre une défense complète contre les cyberattaques les plus avancées, assurant ainsi que les données sensibles et les systèmes de votre organisation restent sécurisés.

Partager sur

En savoir plus

À propos de l'auteur

Joe Dibley

Chercheur en sécurité

Chercheur en sécurité chez Netwrix et membre de l'équipe de recherche en sécurité de Netwrix. Joe est un expert en Active Directory, Windows et une grande variété de plateformes logicielles d'entreprise et de technologies, Joe étudie les nouveaux risques de sécurité, les techniques d'attaque complexes, ainsi que les atténuations et détections associées.

En savoir plus sur ce sujet

Exemple d'analyse des risques : Comment évaluer les risques

Le Triangle CIA et son application dans le monde réel

Créez des utilisateurs AD en masse et envoyez leurs identifiants par e-mail à l'aide de PowerShell

Comment ajouter et supprimer des groupes AD et des objets dans des groupes avec PowerShell

Attributs Active Directory : Dernière connexion