Guide en 3 étapes pour prévenir l'escalade des privilèges

Mar 23, 2017

L'année dernière étant révolue, les analystes ont examiné la liste des vulnérabilités de Microsoft. Il ne devrait surprendre personne que 94 % des bulletins de sécurité avec une note critique auraient pu être atténués en supprimant les privilèges administratifs. 100 % des bulletins critiques d'Internet Explorer/Microsoft Edge ont été atténués par la suppression des privilèges administratifs. Il existe peu de cas légitimes pour l'utilisation interactive des informations d'identification de privilège dans un environnement Microsoft. Cela est d'autant plus vrai compte tenu des nombreuses améliorations apportées depuis Windows Server 2012.

Posez-vous cette question – est-ce que des utilisateurs (y compris le personnel informatique ou administratif) utilisent des comptes administratifs pour des tâches routinières ? Si vous avez répondu oui (ou n'êtes pas sûr à 100 %), vous êtes à risque. Comme dans de nombreux environnements, vous avez probablement sécurisé les utilisateurs standards mais avez élevé les comptes de personnel important. Les comptes informatiques dans votre environnement utilisent probablement régulièrement des identifiants élevés. Cela peut inclure la connexion à leur ordinateur d'utilisation quotidienne et l'utilisation d'applications critiques et de programmes triviaux (tels qu'un navigateur web ou un courriel). D'autres risques peuvent inclure des comptes partagés et des mots de passe communs à plusieurs comptes.

Contenu connexe sélectionné :

Dans cet article, nous vous fournissons un guide en 3 étapes pour prévenir l'escalade des comptes de privilèges.

Étape n°1 : Admettre que l'IT peut être un passif

Si vos employés utilisent déjà des comptes standards, vos comptes administratifs sont potentiellement la plus grande vulnérabilité dans votre domaine. Peu importe à quel point vous êtes diligent, intelligent ou conscient. Une seule erreur, comme l'utilisation des identifiants d'admin de domaine sur un poste de travail infecté, peut être votre perte. Les comptes utilisés par l'IT sont les clés du royaume ; ils sont des cibles privilégiées pour les attaquants.

Atténuer ce risque est facile si vous suivez trois règles:

- Partez du principe que votre environnement est déjà compromis. Les solutions que vous déployez doivent être renforcées pour prévenir toute compromission supplémentaire

- Les administrateurs de domaine (ou les utilisateurs avec des permissions déléguées étendues) devraient être rarement utilisés de manière interactive

- Méfiez-vous des administrateurs cachés. Ceux-ci incluent :

- Le compte administrateur local sur les postes de travail et les serveurs

- Comptes de service avec des mots de passe faibles ou invariables

- Comptes élevés partagés (faites attention à ce que votre département utilise)

Connaître ces règles sera utile. Vous devez avoir des solutions concrètes qui renforcent votre position et ferment les voies d'escalade privilégiées.

Étape #2 : Prévenir les escalades de compte Privileged Access Management

Microsoft has a tool for each of the rules listed above. The first tool, which includes accompanying concepts, is known as Privileged Access Management (PAM). PAM provides a way to securely delegate and manage Directory Services. The underlying technology for PAM consists of improvements in AD and Microsoft Identity Manager (MIM). When configuring PAM, you will create a trusted forest. Due to the way MIM implements this forest, it is hardened and known to be uncompromised.

Common account/group SID allows you to securely escalate permissions and interact with objects. The concept is similar to the MDOP tool, Advanced Group Policy Management. MIM handles the underlying workflow that includes time-sensitive security group memberships. Although this method may sound extreme, it is very easy to maintain. It is also the only 100% proven solution to prevent a previous compromise from bypassing any new security layers. PAM addresses the first rule listed in the previous section.

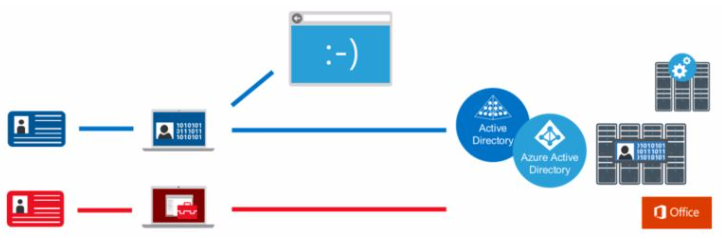

The second tool available is the Privileged Access Workstation (PAW) model. PAW provides a clean channel for administration. This is accomplished by using a highly secure and dedicated administrative machine. In the illustration below, a single administrator has two channels for his or her job duties. The top channel is through a PAW and only allows access to directory services through a dedicated user credential. That credential access should be managed through PAM. The second channel is used for other daily tasks, such as those involving Office applications.

Des ressources peuvent être économisées en désignant la machine physique de l'administrateur comme le canal PAW et en exécutant une VM par-dessus pour les autres tâches quotidiennes. Microsoft précise cet ordre exact si vous choisissez d'incorporer des VM dans l'infrastructure PAW.

Le plus grand avantage de PAW est réalisé pour les administrateurs AD (y compris Azure AD). Lors de la mise en œuvre de PAW, ciblez d'abord ces comptes, car ils sont le prix ultime pour les attaquants. Après que les comptes soient sur le modèle PAW, d'autres administrateurs de services globaux devraient être migrés. Soyez vigilant pour le personnel non informatique qui devrait être sur un PAW. Microsoft liste les employés suivants comme cibles potentielles :

- Données classifiées ou préannoncées

- Le personnel gérant des services très visibles (tels que les comptes de médias sociaux d'une entreprise)

- Travailleur ayant accès à des secrets commerciaux ou à des données bientôt protégées

Si vous pensez qu'un compte pourrait bénéficier du modèle PAW, il est judicieux de le migrer vers celui-ci.

L'outil final pour prévenir les escalades de compte aborde également notre troisième règle – l'administrateur caché. L'exemple le plus évident est l'administrateur local par défaut. Conformément aux meilleures pratiques de Privileged Access Management, ce compte devrait être désactivé. De nombreuses organisations suivent cette recommandation mais définissent le mot de passe de l'administrateur local à la même valeur sur l'ensemble du domaine. En termes d'accès aux postes de travail, cela équivaut à un compte d'administrateur de domaine. Une machine compromise met en péril toutes les machines.

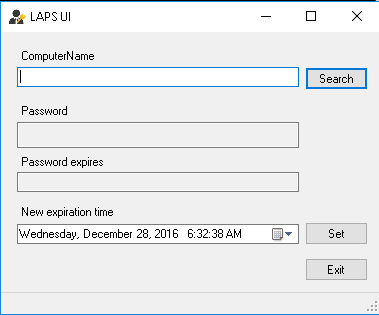

Local Administrator Password Solution (LAPS) is Microsoft’s free password management tool for local user accounts. It is a replacement (and enhancement) of the unsecure local users Group Policy Preference extension.

LAPS fonctionne via une nouvelle Group Policy Client Side Extension (CSE). Cette CSE doit être installée sur chaque poste de travail et serveur. L'administrateur Active Directory ou Group Policy configure les paramètres de sécurité de mot de passe minimum à travers le modèle administratif LAPS. Lorsque la stratégie de groupe est traitée sur un client, l'extension LAPS effectue les actions suivantes :

- Vérifie l'expiration du mot de passe sur le compte local géré en consultant un attribut de compte machine AD

- Génère et valide un mot de passe de compte (si le mot de passe a expiré)

- Stocke ce mot de passe dans un attribut confidentiel du compte ordinateur dans Active Directory. La nouvelle date d'expiration du mot de passe est écrite dans un attribut séparé.

- Modifie le mot de passe de l'utilisateur local par la valeur générée

Conformément à Privileged Access Management (PAM), l'autorisation de lire le mot de passe de l'utilisateur local peut être déléguée de manière sécurisée. Un outil UI est même fourni pour la recherche de mot de passe.

Bien que LAPS offre une solution élégante pour un utilisateur local, vous devriez toujours être à l'affût d'autres administrateurs cachés. Non pas pour paraître paranoïaque, mais partez toujours du principe que l'environnement est compromis. Cela devrait être une préoccupation plus grande si l'environnement n'a pas été géré correctement dans le passé.

Étape #3 : Surveillez les intrusions et les exploitations

Il existe de nombreuses manières pour les comptes compromis d'être utilisés. De par leur nature, les comptes privilégiés seront toujours une cible pour l'utilisation et l'escalade. Les trois solutions ci-dessus bloquent de nombreux vecteurs d'attaque, mais un acteur malveillant n'a besoin de réussir qu'une seule fois.

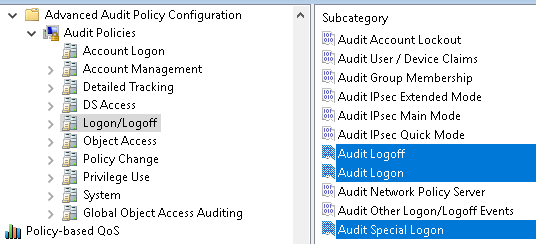

La collecte et l'analyse des données sont à la fois votre première et dernière ligne de défense. Des services, tels que les outils de sécurité et de conformité dans Azure ou Office 365, fournissent l'agrégation d'événements et l'alerte. Ces mêmes techniques devraient être appliquées à d'autres services critiques. Toute action de compte ou tentative de connexion par un compte privilégié devrait être auditée et examinée pour détecter des anomalies. Les groupes protégés devraient être surveillés pour les changements de membres de groupe. Enfin, les changements pour convenance devraient être évalués par rapport au potentiel de compromission. Cela est particulièrement vrai si le personnel non informatique est inscrit à des services de sécurité supplémentaires comme le modèle PAW. La stratégie de groupe et la Configuration d'État Souhaité rendent la configuration et l'application des politiques de sécurité plus faciles.

En suivant les conseils de cet article, votre environnement peut être immunisé contre la menace de privilege escalation. Si vous avez intégré ces mesures de sécurité pour tous les comptes (y compris IT), suivi les trois règles ci-dessus et continué à surveiller, vous pouvez être assuré que toute porte d'attaque est considérablement réduite.

Contenu connexe sélectionné :

Essayez notre outil gratuit pour rester informé sur qui a des permissions pour quoi dans Active Directory & les partages de fichiers.

Partager sur

En savoir plus

À propos de l'auteur

Joseph Moody

Administrateur réseau

Joseph est administrateur réseau pour un système d'écoles publiques et aide à gérer 5 500 PC. Il est un Microsoft MVP en Cloud and Datacenter Management et un blogueur IT passionné.

En savoir plus sur ce sujet

7 meilleures alternatives à CyberArk en 2026

Exemple d'analyse des risques : Comment évaluer les risques

Le Triangle CIA et son application dans le monde réel

Créez des utilisateurs AD en masse et envoyez leurs identifiants par e-mail à l'aide de PowerShell

Comment ajouter et supprimer des groupes AD et des objets dans des groupes avec PowerShell