Top 5 des choses que les gens détestent à propos de Privileged Access Management

Aug 25, 2021

Privileged Access Management (PAM) est disponible sous différentes formes depuis des décennies maintenant. Que vous recherchiez un coffre-fort de mots de passe, une gestion de session, une réduction des privilèges ou une combinaison de flux de travail de gestion des privilèges, il n'a jamais manqué de fournisseurs parmi lesquels choisir.

Alors pourquoi la pensée de PAM fait-elle encore frémir les administrateurs? Assurément, il devrait être agréable d'avoir une solution PAM qui fonctionne bien, réduisant les risques de votre organisation pendant que vous, l'administrateur, vous concentrez sur vos autres tâches.

Contenu connexe sélectionné :

Malheureusement, ce n’est pas ce que la plupart des administrateurs vivent. Les solutions de Privileged Access Management, bien qu'essentielles, ont été un point de douleur pour les organisations cherchant à réduire leur risque et la surface d'attaque aussi longtemps qu'elles existent, et les problèmes n'ont fait que s'accroître avec le temps.

Voici les 5 principales choses que les gens détestent à propos de PAM — et comment les surmonter.

1. Complexité

La plupart des solutions de Privileged Access Management se concentrent sur le contrôle de l'accès aux informations d'identification puissantes, plutôt que sur les activités que les administrateurs doivent effectuer. En conséquence, la solution est plus correctement appelée une solution de gestion des account privilégiés qu'une solution de gestion des access privilégiés.

La plupart des solutions s'articulent autour d'un coffre-fort de mots de passe, qui contrôle à la fois les comptes de superutilisateur et les comptes d'admin personnels. Le coffre-fort associe des personnes à des comptes, des comptes à des systèmes et des systèmes à des applications. Cette approche de plusieurs à plusieurs augmente la complexité et le risque. De plus, elle ne parvient pas à réduire la surface d'attaque de l'organisation, puisque tous ces comptes privilégiés permanents existent toujours et sont vulnérables aux compromissions.

Si cela n'était pas déjà assez compliqué, à mesure que les réglementations et les meilleures pratiques de sécurité évoluaient, d'autres fonctionnalités ont été ajoutées au-dessus du coffre-fort de mots de passe pour fournir une gestion des sessions, garantir le principe du moindre privilège, et ainsi de suite. Avec le temps, ces changements incrémentiels se sont accumulés, et les solutions sont devenues un enchevêtrement complexe de pièces mobiles. Souvent, elles nécessitent même des machines virtuelles séparées — ou même du matériel distinct.

Obtenez un rapport complémentaire :

2. Coûts élevés de licence, de mise en œuvre et de maintenance

Les professionnels de l'IT savent que le prix affiché d'une solution logicielle peut ne pas être la seule — ou même la principale — dépense engagée. Avec les outils traditionnels de Privileged Access Management, ils ont été brûlés non seulement par les coûts de licence par siège onéreux, mais aussi par tous les coûts de provisionnement du matériel, le temps IT nécessaire pour superviser le logiciel et le maintenir opérationnel, et les coûts associés aux mises à jour.

Plus précisément, une solution PAM traditionnelle exige souvent de l'organisation de mettre en place des serveurs supplémentaires pour gérer les différents services PAM (tels que la gestion des sessions privilégiées) qui doivent être installés sur des machines séparées. Le nombre de serveurs peut être bien plus élevé que ce que l'on pensait initialement en raison des limites sur le nombre d'utilisateurs simultanés (ou de sessions) par serveur imposées par le logiciel PAM.

Dans de grandes organisations, plusieurs administrateurs peuvent avoir besoin de consacrer du temps à la supervision de l'installation, à la gestion des flux de travail quotidiens et au dépannage. Lorsque ces administrateurs sont occupés toute la journée à travailler sur le logiciel Privileged Access Management, ils ne peuvent pas se concentrer sur d'autres tâches — obligeant l'organisation à prévoir un budget pour plus d'administrateurs afin de maintenir le bon fonctionnement de tout.

3. Besoin de services professionnels onéreux

Le coût d'une solution traditionnelle de Privileged Access Management (PAM) ne se limite pas aux frais de licence, matériel, gestion et mise à jour. Souvent, ces solutions sont tellement complexes que les organisations doivent payer pour des services professionnels afin d'aider à la mise en œuvre, ajouter de nouveaux flux de travail, dépanner et assister avec les mises à jour.

Par exemple, après des mois d'efforts de mise en œuvre, une organisation pourrait enfin avoir sa solution de Privileged Access Management opérationnelle — seulement pour découvrir un nouveau cas d'utilisation, puis un autre, et encore un autre. Si ce n'est pas clair comment intégrer ces nouvelles exigences dans la solution de Privileged Access Management, à chaque fois, ils devront acheter des heures de service professionnel supplémentaires auprès du fournisseur.

4. Maux de tête administratifs

Parce que les solutions traditionnelles de Privileged Access Management (PAM) ont tellement de composants, un seul administrateur ne comprend généralement pas comment fonctionne l'ensemble de la solution. Au lieu de cela, différents administrateurs ont souvent des responsabilités pour des cas d'utilisation particuliers, tels que Windows, Linux et des bases de données spécifiques. Cela peut entraîner de la confusion si les utilisateurs rencontrent des problèmes avec leurs flux de travail : Où la panne s'est-elle produite, et qui devrait la réparer ?

De plus, l’intégration d’une solution PAM traditionnelle avec d’autres composants critiques de l’infrastructure informatique, tels qu’un security information and event management (SIEM) outil. Aujourd’hui, de telles intégrations devraient être plug-and-play.

5. Échecs de la solution

Avec la complexité, il y a plus d'opportunités pour que le logiciel échoue. Avec des services construits les uns sur les autres au fil du temps, le résultat est des dépendances en couches qui peuvent provoquer l'effondrement de l'ensemble lorsque une seule partie échoue.

Dans les solutions traditionnelles de Privileged Access Management, le coffre-fort de mots de passe est le composant central sur lequel le reste du logiciel a été construit pendant des décennies. Si le coffre-fort rencontre le moindre temps d'arrêt, alors le reste du logiciel s'arrête — empêchant les administrateurs d'effectuer des tâches essentielles. Bien que des options de haute disponibilité soient disponibles pour de nombreuses solutions traditionnelles de Privileged Access Management, elles sont généralement tout aussi complexes et difficiles à mettre en œuvre que le reste du produit.

Netwrix Privilege Secure à la rescousse

Plutôt que de se concentrer sur un coffre-fort de mots de passe, Netwrix Privilege Secure est construit autour des flux de travail sur lesquels les administrateurs de tous les jours comptent — obtenir un accès privilégié aux ressources dont ils ont besoin pour accomplir une tâche particulière. Tout le reste est construit autour à travers des microservices modulaires — gestion des sessions, audit, fédération, gestion des comptes, rotation des mots de passe et plus encore.

Le PAM juste-à-temps réduit votre surface d'attaque

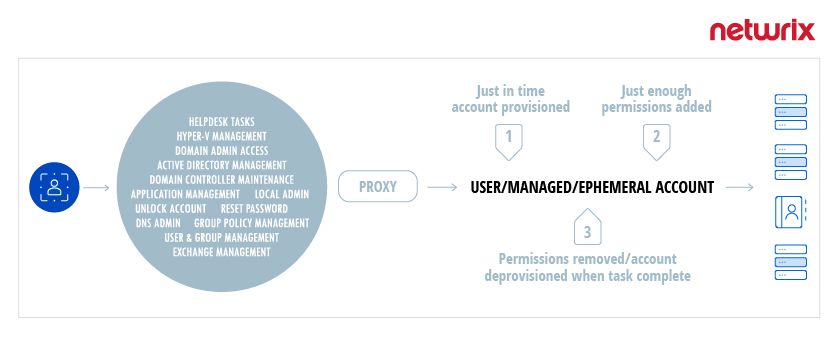

Netwrix Privilege Secure facilite l'accès administratif sécurisé en utilisant une technologie de troisième génération intuitive et facile à déployer. Lorsqu'un administrateur doit effectuer une tâche nécessitant un accès élevé, la solution génère un compte éphémère, juste-à-temps, avec juste assez de permissions pour la tâche, et le supprime dès que la tâche est terminée. Cette approche permet aux organisations d'éliminer presque tous les comptes privilégiés permanents, réduisant considérablement la surface d'attaque et supprimant la charge de maintenir des groupes de contrôle d'accès complexes.

De plus, Netwrix Privilege Secure offre :

- Workflows d'approbation —Une architecture de sécurité Zero Trust adaptative inclut une capacité d'approbation multi-niveaux pour garantir que tout accès privilégié soit autorisé.

- Support pour les meilleures pratiques administratives —Les administrateurs utilisent des comptes avec des droits élevés uniquement pour les tâches qui les nécessitent.

- Responsabilité —Vous pouvez enregistrer et rejouer toute activité administrative pour détecter les actions inappropriées, qu'elles soient accidentelles ou malveillantes.

- Flexibilité —Les autorisations peuvent être attribuées dynamiquement à un compte éphémère comme décrit ci-dessus, ou à un utilisateur existant ou à un compte de service.

- Nettoyage des artefacts —Les tickets Kerberos sont automatiquement purgés après chaque session pour atténuer le risque d'attaques pass-the-hash et de Golden Ticket.

- Gestion en temps réel des comptes de service — Voyez les mises à jour et les changements de statut dès qu'ils se produisent, et recevez des alertes sur les problèmes critiques avec l'option de revenir sur les modifications indésirables.

Partager sur

En savoir plus

À propos de l'auteur

Dan Piazza

Propriétaire de produit

Dan Piazza est un ancien Technical Product Manager chez Netwrix, responsable de Privileged Access Management (PAM), de l'audit des systèmes de fichiers et des solutions d'audit de données sensibles. Il travaille dans des rôles techniques depuis 2013, avec une passion pour la cybersécurité, la protection des données, l'automatisation et le code. Avant son rôle actuel, il a travaillé en tant que Product Manager et Systems Engineer pour une entreprise de logiciels de stockage de données, gérant et mettant en œuvre des solutions B2B logicielles et matérielles.

En savoir plus sur ce sujet

7 meilleures alternatives à CyberArk en 2026

Exemple d'analyse des risques : Comment évaluer les risques

Le Triangle CIA et son application dans le monde réel

Créez des utilisateurs AD en masse et envoyez leurs identifiants par e-mail à l'aide de PowerShell

Comment ajouter et supprimer des groupes AD et des objets dans des groupes avec PowerShell