Top 10 des cartes d'attaque cybernétique et comment elles peuvent vous aider

Nov 22, 2018

Les cyberattaques deviennent plus fréquentes et plus sophistiquées chaque année, et les professionnels de la cybersécurité ont souvent du mal à suivre le rythme. Les cartes d'attaque cybernétique sont un outil précieux qui peut leur fournir les informations nécessaires pour devancer les attaques. Voici les dix meilleures cartes d'attaque cybernétique et ce que vous pouvez apprendre de chacune d'elles.

Contenu connexe sélectionné :

#1. Trend Micro

Les attaques par botnet — des attaques orchestrées par des pirates mais exécutées par une série de programmes robots — deviennent plus courantes à mesure que les pirates compétents en technologie tirent parti des appareils de l'internet des objets (IoT) qui n'ont pas toujours la meilleure sécurité. La plus grande attaque de ce type a eu lieu en octobre 2016, lorsqu'une attaque par déni de service direct (DDoS) activée par botnet a paralysé la majeure partie de l'internet.

La carte des cyberattaques de Trend Micro suit l'activité des botnets sur Internet et identifie les serveurs de Commandement et de Contrôle (C&C) qui orchestrent les attaques. Trend Micro ne divulgue pas de données sur la fréquence de mise à jour de leur carte, mais ils surveillent les tendances sur chaque période de deux semaines, donc les données ne sont probablement pas beaucoup plus anciennes que cela.

Cette carte peut aider les professionnels de la cybersécurité à protéger leurs systèmes contre les attaques de botnet et à réagir beaucoup plus rapidement aux attaques qui se produisent. Une fois la menace identifiée et le serveur de commande et de contrôle correspondant localisé, ils peuvent prendre des mesures pour combattre l'attaque spécifique, plutôt que d'essayer de bloquer toutes les attaques de botnet en général.

Contenu connexe sélectionné :

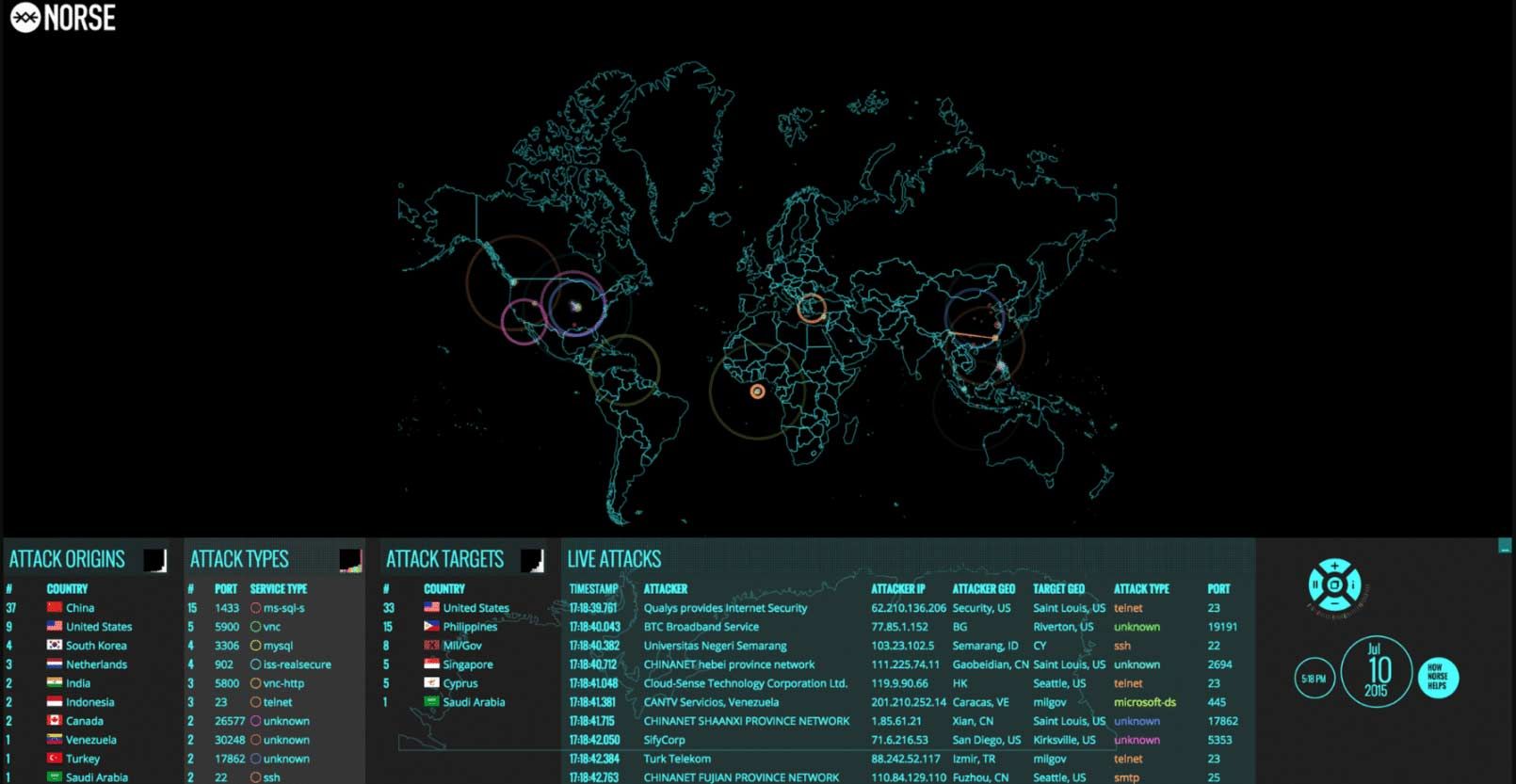

#2. Norse

La carte en direct des cyberattaques de Norse pourrait être la plus complète disponible pour le public. L'entreprise prétend posséder le plus grand réseau dédié de renseignement sur les menaces au monde. Elle collecte des données de plus de 8 millions de « capteurs » — des pots de miel qui convainquent les hackers qu'ils ont pénétré dans le système ciblé alors qu'en réalité ils ont été déviés vers une machine virtuelle qui suit leur adresse IP, les outils qu'ils utilisent et d'autres informations d'identification.

La carte de Norse suit les types d'attaques et les points d'origine, et les utilisateurs peuvent filtrer la carte par protocole. Cette carte est également capable d'afficher un flux en direct des attaques pendant qu'elles se déroulent, ce qui en fait le moyen le plus proche d'un suivi en temps réel des attaques cybernétiques actuelles. Elle permet également de suivre quels services sont accédés via quels ports dans les attaques, rendant ainsi plus facile pour les professionnels de la cybersécurité de déterminer quelles attaques pourraient cibler leurs serveurs ou systèmes.

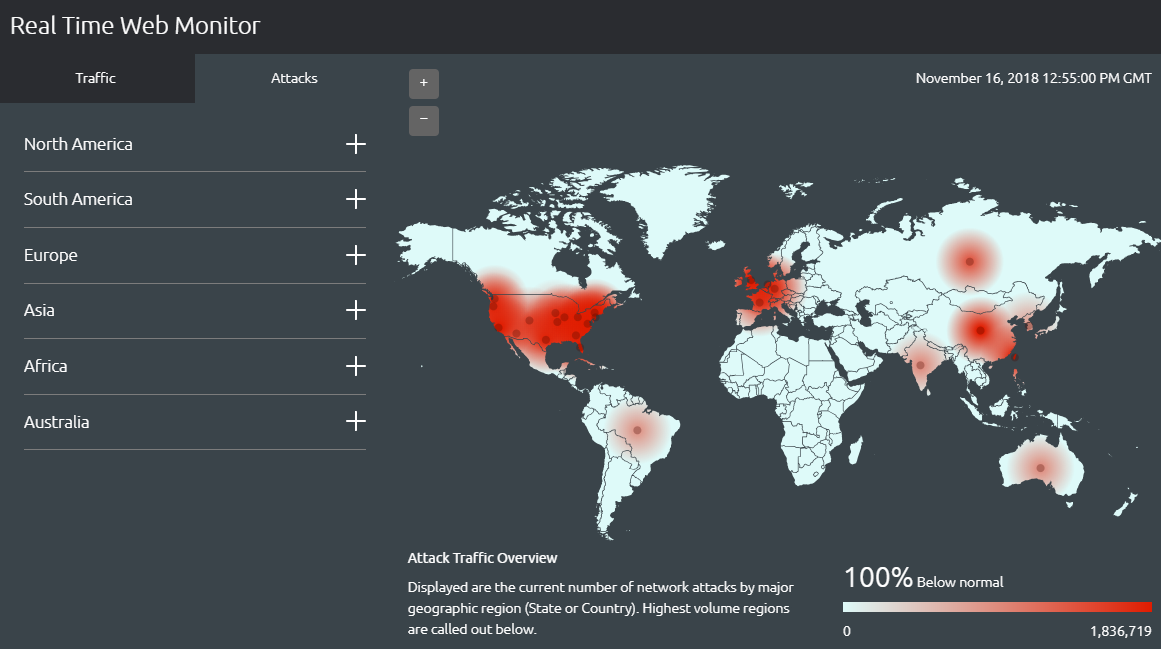

#3. Akamai

Akamai’s map is very simple: It tracks web traffic and real-time cyber attacks related to that web traffic, and enables users to filter the data by region. It doesn’t provide any additional information, such as the source of a cyber attack or the IP address of the attacker, as some other maps do. However, it can be a valuable tool for network administrators, IT professionals and anyone who runs a website. For instance, you can easily see whether a country where you have a lot of users is experiencing traffic slowdowns or traffic-related cyber attacks.

#4. FireEye

FireEye’s map is also very simple: It shows attacks as they happen, identifying the source and target countries, and it also lists the total number of attacks that day and the top five industries under cyber attack during the past 30 days. While it is more up to date than many of the other options on our list, it doesn’t provide the detailed analysis that some of the others do — there are no IP addresses, hacking tools or other identifying information on FireEye’s map.

Cette carte est principalement utile pour les utilisateurs occasionnels d'Internet ou les passionnés de cybersécurité, mais elle pourrait avoir des applications dans l'industrie de la cybersécurité. Par exemple, les professionnels de la cybersécurité pourraient vérifier si leur secteur ou leur pays est ciblé et identifier le pays de l'attaquant, afin de pouvoir bloquer temporairement tout le trafic en provenance de ce pays en question jusqu'à ce que l'attaque soit arrêtée.

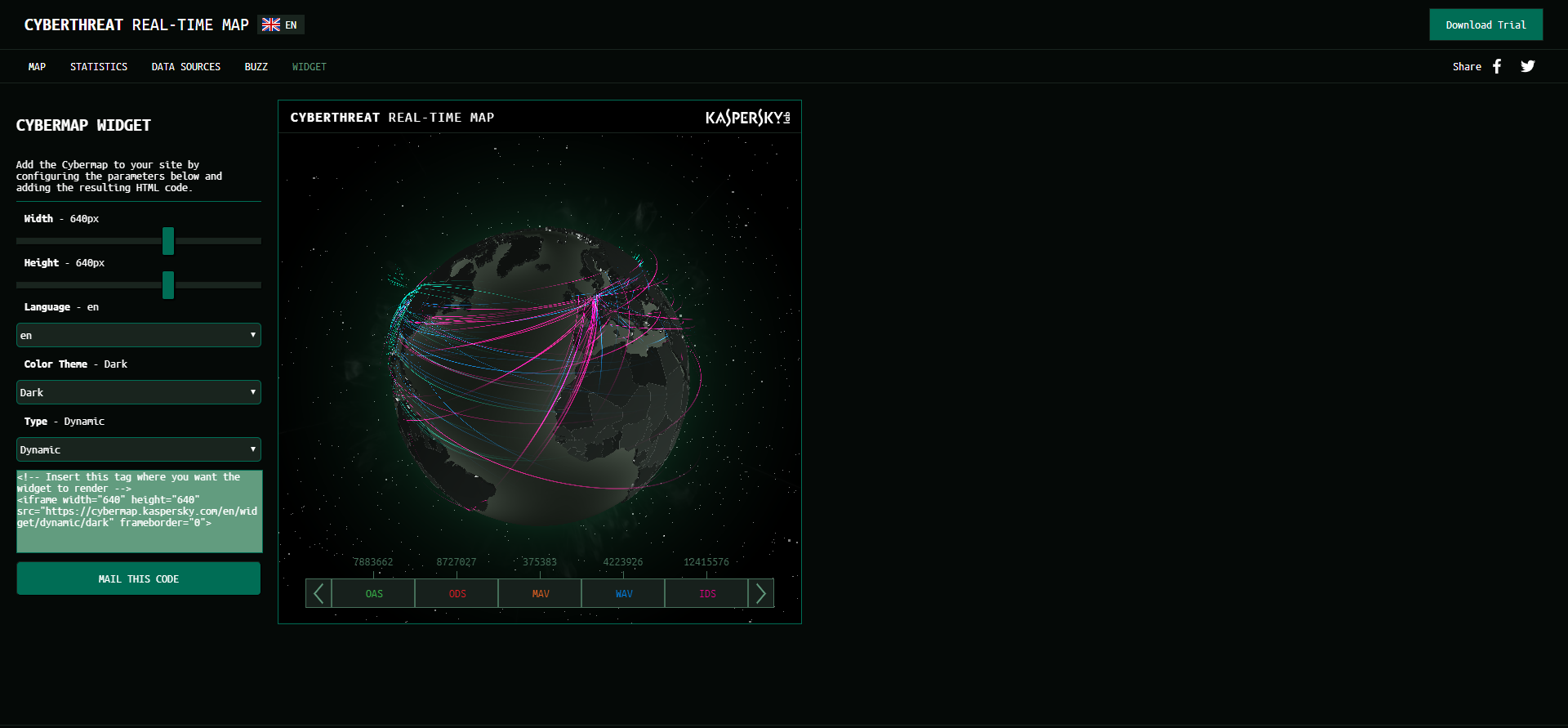

#5. Kaspersky

Kaspersky suit les attaques en temps réel sur une représentation massive, rotative et en 3D du globe. La carte compile toutes les informations recueillies à partir d'une variété de sources, y compris un scanner à la demande, des programmes antivirus pour le web et les emails, ainsi que des analyses d'intrusion et de vulnérabilité. Elle suit également l'activité des botnets, tout comme la carte de Trend Micro.

Si la carte 3D est trop exigeante pour votre appareil, vous pouvez accéder aux données sous forme de tableau depuis le menu Statistiques, ce qui est pratique pour suivre les cyberattaques en déplacement. Les attaques sont codées par couleur selon la source de données et vous pouvez filtrer n'importe quelle source de données en un clic, ce qui facilite, par exemple, la visualisation des piratages de type intrusion.

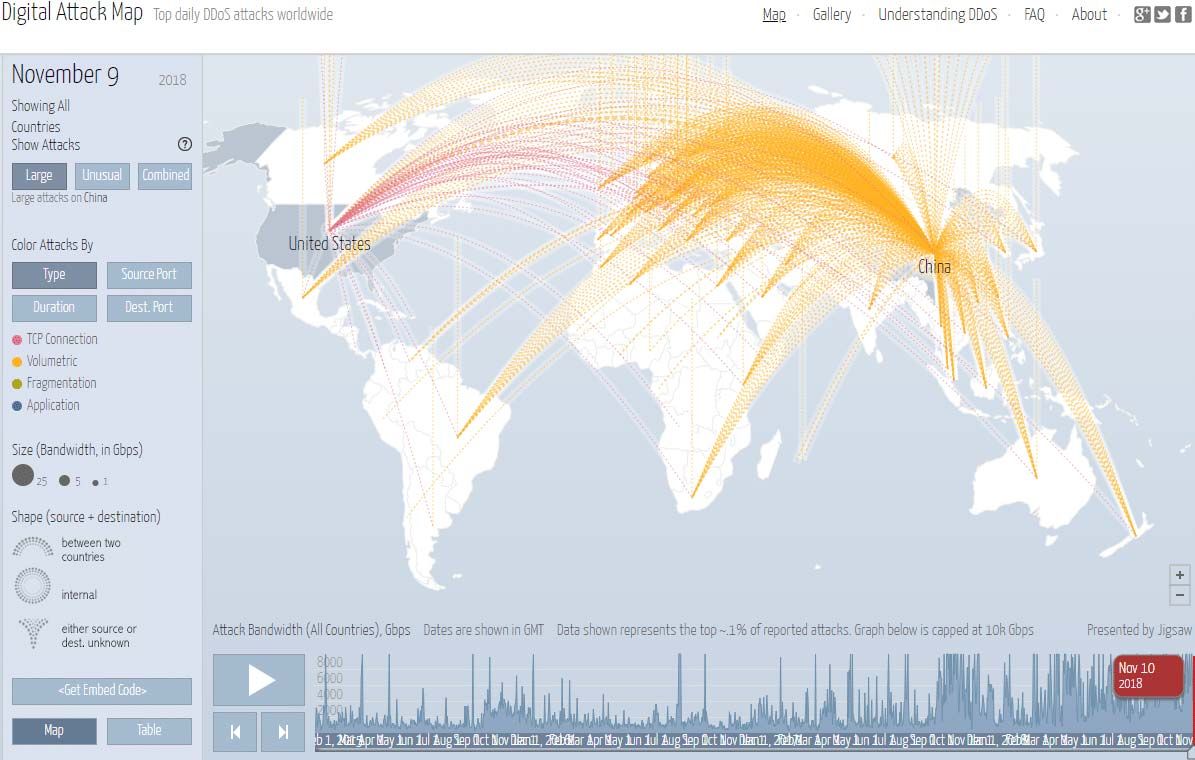

#6. Carte des attaques numériques

Les attaques DDoS sont nuisibles pour les entreprises, qu'elles soient grandes ou petites. Avec plus de 2 000 attaques DDoS signalées quotidiennement, suivre ces attaques peut être bénéfique pour les entreprises — plus de 71 pour cent des petites entreprises ont un site web qu'elles utilisent pour les commandes, et un nombre croissant d'entre elles ont abandonné la boutique physique au profit d'un modèle commercial exclusivement en ligne. Perdre leur magasin, même temporairement, à cause d'une DDoS attack peut leur coûter cher. En fait, toute personne qui maintient une présence en ligne peut subir des dommages à cause d'une attaque DDoS.

Digital Attack Map — une carte des attaques DDOS réalisée grâce à une collaboration entre Google Ideas et Arbor Networks — permet aux utilisateurs de suivre les attaques DDoS par taille ou type. Les attaques sont visualisées sous forme d'arc qui voyage de la source de l'attaque à sa cible. La carte est très simple à utiliser, ce qui en fait le choix parfait pour les propriétaires d'entreprises ou toute autre personne qui se préoccupe de sa présence en ligne.

#7. Threatbutt

Threatbutt Internet Hacking Attack Attribution Map suit les cyberattaques en temps réel, affichant l'emplacement et l'adresse IP de la source et de la cible de chaque attaque. Il ajoute également de petits commentaires pour indiquer la gravité de chaque attaque : Des remarques telles que « Nous allons juste appeler ça un bug » indiquent des attaques petites ou mineures, tandis que des expressions comme « C'est le cyber Pompéi ! » indiquent des attaques importantes ou étendues.

La carte est gratuite pour tous les utilisateurs d'Internet, mais il existe également une version premium qui fournit aux professionnels de la cybersécurité des informations supplémentaires pouvant être utilisées pour combattre ces cyberattaques.

#8. Check Point

Ce n'est pas une carte en temps réel des cyberattaques, mais cela ne la rend pas moins utile. Visuellement, la carte ressemble à celle du site Norse, mais les informations qu'elle fournit sont légèrement différentes : Check Point’s map archive des données historiques et se réinitialise chaque jour à minuit, heure normale du Pacifique. Cela en fait un outil utile pour les professionnels de la cybersécurité qui essaient de suivre les modèles d'attaque sur une période de temps. Les statistiques recueillies par Check Point peuvent être filtrées par périodes quotidiennes, hebdomadaires ou mensuelles. Les informations sont très simples ; elles incluent uniquement l'horodatage, le nom, et la source et la cible de chaque attaque.

#9. Fortinet

La carte de Fortinet est créée et supervisée par FortiGuard Labs, l'équipe de recherche et de réponse à la sécurité interne de Fortinet. Elle présente une lecture des événements enregistrés, décomposant les attaques par couleur — rouge pour les attaques critiques, orange pour les attaques de haute gravité, bleu pour les moyennes et vert pour les faibles. Selon la documentation du site, chaque utilisateur peut créer sa propre carte pour suivre les attaques ciblant un pays particulier ou provenant d'une région spécifique. Les utilisateurs peuvent également cliquer sur un pays et voir les attaques entrantes et sortantes.

Cette carte est visuellement similaire à la carte Norse, mais elle est beaucoup plus active ; dès qu'elle se charge, vous pouvez voir des attaques rebondir à travers la carte. Le site conserve une énorme base de données — d'une valeur de 290 téraoctets — d'échantillons de données de menaces, ce qui lui permet d'identifier presque toutes les menaces qui émergent.

#10. Deteque

Deteque is another botnet attack map that provides a ton of useful information. It identifies areas with high botnet activity and probable botnet command and control servers. The larger the circle on the map, the more bots are active at that location.

La carte peut sembler désordonnée lorsqu'elle est complètement dézoomée, mais les utilisateurs peuvent zoomer sur n'importe quel emplacement pour voir plus de détails sur les attaques de botnet dans cette zone, ou cliquer sur l'un des points sur la carte pour voir le nombre de bots dans l'emplacement et leurs noms. Pour les professionnels de l'informatique, cette carte peut être un outil précieux pour suivre les attaques de botnet dans un lieu spécifique.

Conclusion

Les cyberattaques deviennent plus courantes chaque année à mesure que de plus en plus d'appareils sont connectés à Internet. Les cartes décrites ici sont un outil souvent négligé qui peut aider les professionnels de l'IT et de la cybersécurité à mieux sécuriser leurs réseaux et à empêcher les pirates d'infiltrer leurs systèmes.

Partager sur

En savoir plus

À propos de l'auteur

Kayla Matthews

Journaliste en technologie et données

Kayla Matthews, journaliste spécialisée dans la technologie et les données, a été mise en avant dans des publications telles que InformationWeek, Data Center Frontier, The Data Center Journal, et d'autres. Par le passé, elle a également contribué régulièrement à The Next Web et a travaillé en tant que rédactrice pour Writerzone.

En savoir plus sur ce sujet

Exemple d'analyse des risques : Comment évaluer les risques

Le Triangle CIA et son application dans le monde réel

Créez des utilisateurs AD en masse et envoyez leurs identifiants par e-mail à l'aide de PowerShell

Comment ajouter et supprimer des groupes AD et des objets dans des groupes avec PowerShell

Attributs Active Directory : Dernière connexion