Les 12 types d'attaques cybernétiques les plus courants aujourd'hui

May 15, 2018

Il existe de nombreux types d'attaques différentes en cybersécurité — et les équipes de sécurité réseau doivent se préoccuper de toutes. Bien qu'aucune organisation ne puisse se protéger contre tous les types de menaces, on attend d'une entreprise qu'elle fasse preuve de diligence raisonnable pour se protéger contre les formes les plus courantes de cyberattaques.

La majorité des cyberattaques ne sont plus menées par un pirate informatique solitaire dans son sous-sol. Aujourd'hui, des organisations hautement organisées et bien financées traitent les attaques de cybersécurité comme une entreprise, et elles ont les moyens de lancer des attaques contre des organisations de toutes tailles et de tous secteurs. Avec le coût de la cybercriminalité prévu pour atteindre 10,5 billions de dollars d'ici 2025, la capacité de protéger vos utilisateurs et systèmes d'entreprise contre les attaques externes et les menaces internes est impérative. En fait, cela est devenu un avantage concurrentiel pour certaines entreprises.

Cet article décrit les 12 menaces cybernétiques les plus courantes aujourd'hui et fournit des exemples de cyberattaques.

1. Attaques par déni de service (DoS) et déni de service distribué (DDoS)

Les attaques par déni de service et les attaques par déni de service distribué sont des tentatives malveillantes visant à rendre un serveur, un service ou une ressource réseau indisponible pour ses utilisateurs prévus. La différence est qu'une attaque par DoS provient d'une seule source, tandis qu'une DDoS attack est mise en œuvre à partir de plusieurs sources, parfois réparties à l'échelle mondiale.

Les attaques DoS et DDoS ne cherchent pas à accéder sans autorisation ; au contraire, elles visent à empêcher le trafic légitime d'atteindre sa destination prévue en submergeant la cible avec un trafic indésirable qui consomme la bande passante disponible de cet hôte. Les raisons sous-jacentes peuvent varier, allant de la ciblage du site web d'un concurrent à l'extorsion de l'entreprise victime pour qu'elle paie les adversaires afin d'arrêter l'attaque. Un autre but d'une attaque DoS ou DDoS peut être de mettre un système hors ligne comme une distraction afin qu'une attaque différente puisse être lancée.

Le volume de trafic généré par ces attaques peut être considérable. En 2018, GitHub a résisté à une attaque DDoS pendant 20 minutes durant laquelle il a été bombardé par 1,3 térabits par seconde (Tbps) de trafic, ce qui était l'attaque DDoS la plus importante à cette date. En 2021, cependant, Microsoft a subi une attaque de 3,4 Tbps.

Méthodes de défense

Les cybercriminels utilisent différents types de méthodes d'attaque par DoS et DDoS, qui nécessitent différentes stratégies de défense. Voici les plus courantes incluant les suivantes :

- Botnets : Les attaques DDoS s'appuient souvent sur des botnets — des réseaux d'ordinateurs compromis, appelés bots ou systèmes zombies, qui sont contrôlés par des acteurs malveillants. Souvent, les propriétaires des ordinateurs ne savent même pas que leurs machines font partie d'un botnet. Une fois qu'un attaquant prend le contrôle des bots, ils peuvent être utilisés collectivement pour mener des attaques contre des systèmes cibles. La quantité de trafic générée par ces attaques peut être substantielle et est souvent conçue pour submerger la bande passante ou les capacités de traitement des systèmes cibles.

Les botnets peuvent être difficiles à tracer car les machines utilisées se trouvent souvent dans de nombreux emplacements géographiques différents. Une manière de limiter les attaques par botnet est de configurer vos pare-feu pour bloquer le trafic provenant de pays ou de plages d'IP que votre organisation ne dessert pas. D'autres mesures incluent la limitation de débit, le filtrage du trafic, la surveillance 24/7 et la mise en œuvre de pare-feu d'applications web (WAFs).

- Attaque par débordement TCP SYN : Un attaquant exploite l'utilisation de l'espace tampon pendant une poignée de main d'initialisation de session TCP. L'appareil de l'attaquant inonde la file d'attente en cours de traitement (petite) du système cible avec des demandes de connexion, mais il ne répond pas lorsque le système cible répond à ces demandes. Cela provoque l'expiration du système cible en attendant la réponse de l'appareil de l'attaquant, ce qui fait planter le système ou le rend inutilisable lorsque la file d'attente de connexion se remplit.

Une contre-mesure pour contrecarrer ces types d'attaques consiste à placer les serveurs derrière un pare-feu configuré pour bloquer les paquets SYN entrants. Une autre consiste à augmenter la taille de la file d'attente de connexion et à réduire la durée de timeout pour les connexions ouvertes.

- Attaque par Teardrop : L'attaquant divise les paquets en fragments chevauchants. Lorsque le système cible tente de les réassembler, il peut planter ou redémarrer à cause des décalages contradictoires.

Bien que de nombreux fournisseurs fournissent des correctifs qui protègent leurs systèmes contre de telles attaques, vous pouvez vous protéger davantage en désactivant SMBv2 et en bloquant les ports 139 et 445.

- Attaque Smurf : Ce type d'attaque inonde un système cible de paquets de requête d'écho ICMP indésirables, en utilisant une adresse IP source falsifiée. L'attaquant envoie ces paquets à l'adresse de diffusion d'un réseau, provoquant la réponse simultanée de tous les appareils du réseau vers la cible, la submergeant et conduisant à un déni de service.

Une manière de protéger vos appareils de cette attaque est de désactiver les diffusions IP dirigées sur vos routeurs ; cela empêchera la demande de diffusion d'écho ICMP au niveau des network devices. Une autre option est de configurer les systèmes d'extrémité pour les empêcher de répondre aux paquets ICMP provenant d'adresses de diffusion.

- Ping of death attack : Comme une attaque Smurf, cette attaque implique le protocole ICMP, mais les paquets de requête ICMPecho envoyés dépassent la taille maximale de paquet du protocole IP. Lorsque la cible tente de réassembler ces paquets malformés, cela peut provoquer un crash, un gel ou un redémarrage, menant à un déni de service.

Les attaques de type Ping of Death peuvent être bloquées en utilisant un pare-feu qui vérifie la taille maximale des paquets IP fragmentés.

Téléchargez le guide gratuit :

2. Attaques de l'homme du milieu (MitM)

Dans une attaque de type MitM, un hacker intercepte secrètement et peut potentiellement modifier la communication entre deux parties, tout en trompant les deux parties en leur faisant croire qu'elles communiquent directement l'une avec l'autre. Les objectifs peuvent inclure le vol d'informations ou l'injection de données malveillantes.

Par exemple, un attaquant pourrait installer un point d'accès sans fil (WAP) malveillant qui imite un WAP légitime en utilisant le même nom de réseau (SSID) ou un nom similaire. Les utilisateurs sans méfiance se connectent à ce WAP malveillant en pensant qu'il s'agit d'un réseau de confiance, et alors tout leur trafic de données sans fil passe par le point d'accès malveillant. Cela permet à l'attaquant d'intercepter, d'inspecter et de modifier les données.

Deux des types les plus courants de MitMs sont :

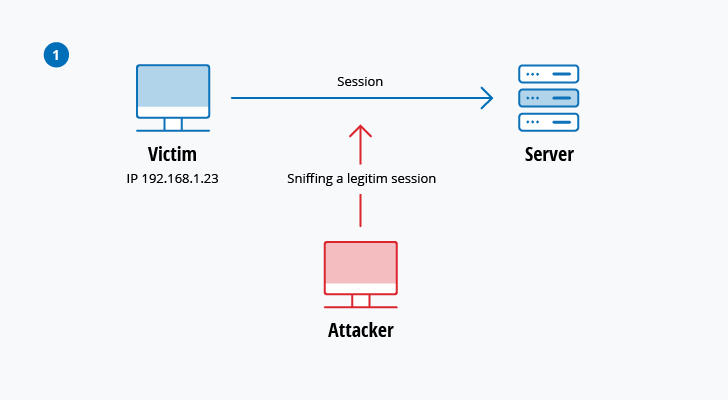

- Détournement de session: Un attaquant intercepte et prend le contrôle d'une session établie d'un utilisateur pour obtenir un accès non autorisé à un serveur ou une application web. Une méthode courante consiste à utiliser un analyseur de paquets pour intercepter la communication entre l'utilisateur et le serveur. En capturant ou en prédisant le jeton de session, les attaquants peuvent contourner l'authentification et se faire passer pour la victime afin d'accéder à des informations sensibles ou à des fonctions sur le système cible.

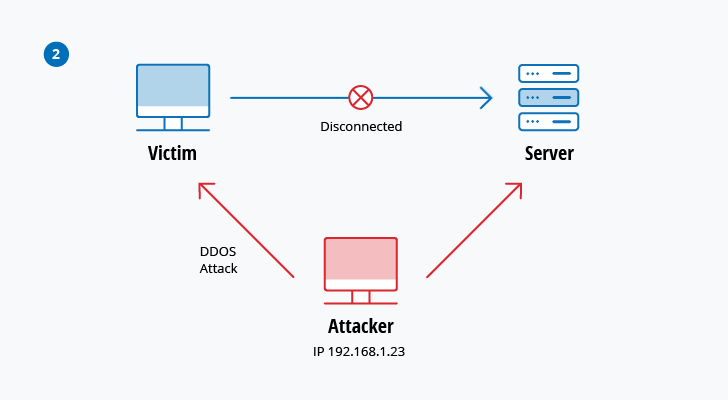

Le schéma ci-dessous montre comment l'attaquant pourrait ensuite lancer une attaque par déni de service pour maintenir le système de la victime hors ligne. et puis se connecter avec le serveur après avoir détourné la session.

- Usurpation d'IP: Un attaquant masque sa véritable adresse IP source pour apparaître comme une entité de confiance. En manipulant les en-têtes de paquets, les attaquants peuvent tromper les systèmes en leur faisant croire qu'un paquet malveillant provient d'une source légitime, leur permettant ainsi d'obtenir un accès ou de lancer des attaques par déni de service sur des réseaux et services.

Mesures défensives

Bien qu'il n'existe pas de technologie ou de configuration unique pour prévenir toutes les attaques MitM, il existe certaines mesures de sécurité que les organisations et les individus peuvent prendre pour se protéger contre ces types d'attaques. Les meilleures pratiques incluent ce qui suit :

- Utilisez toujours des sites chiffrés (HTTPS) au lieu de HTTP.

- Évitez d'utiliser le Wi-Fi public pour des tâches sensibles. Si vous devez l'utiliser, utilisez toujours un VPN.

- Assurez-vous que les sites Web disposent d'un certificat SSL/TLS valide.

- Mettez à jour les serveurs avec les dernières techniques et protocoles de chiffrement.

- Utilisez MFA pour bloquer les pirates qui parviennent à intercepter les identifiants de connexion.

Meilleures pratiques de prévention des menaces internes

En savoir plus3. Attaques de Phishing et de Spear Phishing

Les attaques de phishing combinent l'ingénierie sociale et la tromperie technique pour envoyer des courriels qui semblent provenir de sources fiables, souvent dans le but de recueillir des informations personnelles telles que les identifiants de connexion ou de déployer des rançongiciels. Le spear phishing est une forme ciblée d'attaque de phishing dans laquelle les pirates recueillent des informations détaillées sur un individu ou une organisation spécifique afin de personnaliser leurs messages et de rendre l'escroquerie plus convaincante.

L'email pourrait inciter l'utilisateur à ouvrir une pièce jointe qui prétend être inoffensive mais qui est en réalité infectée par un logiciel malveillant. Ou il pourrait essayer de tromper le destinataire en le dirigeant vers un faux site web conçu pour ressembler à son institution financière afin de capturer ses identifiants de connexion, ou l'inciter à télécharger un logiciel malveillant sur son ordinateur. Les attaques de phishing sont tellement courantes que 9 entreprises sur 10 ont été victimes d'une forme d'attaque de phishing en 2022.

Une des méthodes utilisées par les pirates pour rendre leurs e-mails de phishing légitimes est le spoofing d'e-mail — modifier les informations dans la section « De » de l'e-mail pour qu'il semble provenir de quelqu'un que vous connaissez, comme votre direction ou votre entreprise partenaire. Par exemple, en 2016, des attaquants ont usurpé le compte e-mail du nouveau PDG de la société Mattel Corporation dans un e-mail de spear phishing adressé au CFO, qui a transféré plus de 3 millions de dollars sur un compte bancaire en Chine. (Heureusement, l'entreprise a pu récupérer l'argent.)

Mesures défensives

Étant donné que l'email reste le vecteur principal des cyberattaques, une solution de sécurité email robuste est essentielle. Cependant, aucun outil n'est infaillible, donc les mesures supplémentaires suivantes sont judicieuses :

- Fournissez à tous les utilisateurs une formation régulière sur les attaques de phishing et les pratiques plus larges d'hygiène cybernétique.

- Enseignez aux utilisateurs à examiner les en-têtes d'e-mails et à vérifier que les champs « Répondre à » et « Chemin de retour » correspondent au domaine indiqué dans l'e-mail.

- Utilisez le sandboxing pour tester les e-mails suspects dans un environnement isolé en ouvrant des pièces jointes ou en cliquant sur des liens intégrés.

4. Attaques par drive-by

Les cyberattaques par drive-by exploitent les vulnérabilités des sites web pour rediriger les utilisateurs vers des sites malveillants et télécharger discrètement des logiciels malveillants sur leurs appareils. Ces étapes se produisent sans aucune action supplémentaire de l'utilisateur, ou même sans leur connaissance.

En d'autres termes, le simple fait de visiter un site Web peut infecter votre appareil. Par exemple, environ 11 000 sites WordPress ont été trouvés infectés par une souche de logiciel malveillant insaisissable en 2023.

Mesures défensives

Ces attaques profitent de logiciels obsolètes ou de systèmes non corrigés, alors assurez-vous de mettre à jour vos systèmes d'exploitation et navigateurs web. De plus, les utilisateurs devraient se limiter aux sites qu'ils utilisent habituellement et réduire la surface d'attaque de leurs appareils en supprimant les applications et plugins de navigateur inutiles.

5. Attaques de mots de passe

Les attaques par mot de passe visent à obtenir un accès non autorisé à des informations sensibles et à des systèmes en compromettant les mots de passe des utilisateurs. Voici quelques-uns des principaux types d'attaques :

- Attaques par devinettes de mots de passe : Il existe de nombreux types d'attaques par devinettes de mots de passe. Dans une attaque par force brute, ils essaient chaque combinaison de mot de passe possible jusqu'à trouver la bonne. Généralement, ils commencent par les mots de passe les plus couramment utilisés, ce qui peut leur permettre de compromettre certains comptes en quelques secondes.

Une option spécialisée de force brute est une attaque par dictionnaire, qui limite les mots de passe candidats à des mots issus du dictionnaire. Les attaquants peuvent également créer une liste de mots de passe plus ciblée à essayer en se connectant en acquérant des connaissances sur la vie ou les intérêts de l'utilisateur. - Enregistreurs de frappe : Les pirates installent des logiciels sur l'ordinateur d'un utilisateur pour enregistrer les frappes au clavier lorsqu'il saisit son mot de passe. Les logiciels dotés d'intelligence artificielle peuvent maintenant déceler les mots de passe en écoutant les clics du clavier.

- Le credential stuffing: Cette forme d'attaque par mot de passe est tellement courante qu'elle mérite sa propre section. Nous allons nous en occuper ensuite.

Téléchargez le guide gratuit :

Mesures défensives

Les mots de passe restent le mécanisme le plus utilisé pour authentifier les utilisateurs, mais la réalité est que les mots de passe seuls ne suffisent plus à protéger les comptes en ligne. Il est essentiel d'adopter l'authentification multifactorielle, qui combine au moins deux des éléments suivants : quelque chose que vous connaissez (comme un mot de passe), quelque chose que vous possédez (tel qu'un téléphone portable ou une clé FIDO) et quelque chose qui vous est propre (comme une empreinte digitale).

Les organisations doivent également établir des politiques qui verrouillent les comptes après plusieurs tentatives de connexion infructueuses. Pour des résultats optimaux, suivez les meilleures pratiques de verrouillage de compte.

6. Attaques de Credential Stuffing

Dans cette forme d'attaque par mot de passe, les cybercriminels utilisent des noms d'utilisateur et des mots de passe divulgués lors de précédentes data breaches pour accéder à des comptes. Ces attaques reposent sur le fait que de nombreuses personnes réutilisent les mêmes mots de passe sur plusieurs sites. Par exemple, un pirate peut obtenir les identifiants de connexion de 50 000 utilisateurs suite à une violation de données sur un site web. Lorsqu'ils utilisent ces identifiants pour essayer d'accéder à des plateformes populaires comme PayPal.com ou de grandes banques, il est probable qu'une petite fraction de ces tentatives aboutisse.

Les bases de données de justificatifs d'identité compromis sont activement échangées sur le dark web ; en fait, plus de 24 milliards de combinaisons nom d'utilisateur/mot de passe sont estimées être en circulation. Par exemple, en 2022, des attaquants ont tenté de se connecter à Norton Password Manager en utilisant 925 000 justificatifs d'identité volés ; ils ont réussi à compromettre un nombre non divulgué de comptes clients.

Mesures défensives

La meilleure défense contre les attaques de remplissage d'identifiants consiste à éduquer les utilisateurs à utiliser un mot de passe unique pour chaque compte en ligne qu'ils utilisent, et à rendre cela facile en fournissant une solution de gestion de mots de passe de haute qualité.

De plus, si possible, assurez-vous que le nom d'utilisateur de chaque personne soit différent de son adresse e-mail. Les organisations devraient également exiger une authentification multifacteur pour rendre les identifiants compromis inutilisables.

7. Attaques par injection SQL

Les attaques par injection SQL se classent constamment parmi les premières dans le top dix des risques d'applications web de OWASP. Ces attaques exploitent les vulnérabilités dans le code d'un site web pour insérer du code SQL malveillant dans les champs de saisie ou les requêtes de l'application. Si un site ne valide ou n'assainit pas correctement les saisies des utilisateurs, un attaquant peut tromper la base de données pour exécuter des commandes SQL non intentionnelles, permettant aux attaquants d'accéder à des informations sensibles, de contourner les identifiants de connexion ou même de manipuler le contenu du site web.

Mesures défensives

Pour vous défendre contre les attaques par injection SQL, assurez-vous que tous vos serveurs SQL sont régulièrement mis à jour et patchés, et utilisez le modèle de moindre privilège pour les permissions de base de données. Priorisez l'utilisation de procédures stockées et d'instructions préparées (requêtes paramétrées). Vous devriez également avoir un moyen de valider les données d'entrée en utilisant une liste blanche au niveau de l'application.

8. Attaques de Cross-Site Scripting (XSS)

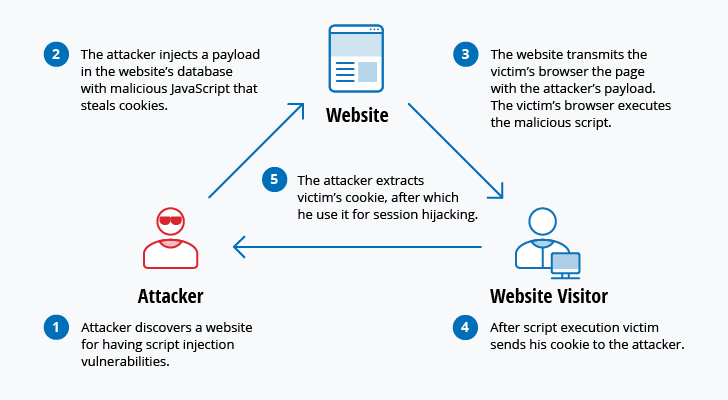

Les attaques de type cross site scripting utilisent des ressources web tierces pour exécuter des scripts dans le navigateur web de la victime ou dans une application scriptable. Cela peut être provoqué par l'injection d'une charge utile contenant du JavaScript malveillant dans la base de données d'un site web. Lorsque la victime demande une page du site web, celui-ci transmet la page, avec la charge utile de l'attaquant faisant partie du corps HTML, au navigateur de la victime qui exécute le script malveillant. Par exemple, cela pourrait envoyer le cookie de la victime au serveur de l'attaquant, lui permettant d'extraire et d'utiliser ce cookie pour le détournement de session. Le scripting XSS peut être utilisé pour exploiter des vulnérabilités supplémentaires qui permettent à un attaquant d'enregistrer les frappes au clavier, de capturer des captures d'écran, de découvrir et de collecter des informations sur le réseau, et d'accéder à distance et de contrôler la machine de la victime.

En 2022 seulement, OWASP a découvert plus de 274 000 occurrences de certaines formes d'injection SQL et de scripts intersites utilisés. Le processus typique d'attaque par script intersite est décrit ci-dessous.

Mesures défensives

La défense contre les attaques de type cross-site scripting (XSS) nécessite une combinaison de pratiques de codage robustes et d'outils de sécurité. Les meilleures pratiques importantes incluent ce qui suit :

- Toujours valider et assainir les entrées des utilisateurs pour s'assurer qu'elles ne contiennent pas de scripts malveillants.

- Utilisez des méthodes sécurisées pour afficher des données encodées afin de rendre les scripts inoffensifs.

- Assurez-vous que tous les logiciels de serveur et web sont régulièrement mis à jour et patchés.

- Utilisez des outils automatisés pour scanner les vulnérabilités et réalisez des tests de pénétration périodiques afin d'identifier les risques potentiels.

9. Attaques de logiciels malveillants

Le logiciel malveillant est toute forme de logiciel informatique malicieux. Il peut être introduit dans un système par divers moyens, y compris les pièces jointes de courriels, les téléchargements de logiciels, les clés USB, les sites web malveillants et les sites web légitimes qui ont été infectés. Une fois qu'un seul système est infecté, le logiciel malveillant peut se propager à travers le réseau pour infecter davantage de serveurs et d'appareils connectés au réseau. Il peut ralentir les performances de l'ordinateur en consommant les ressources du système.

Parmi les types de logiciels malveillants les plus courants aujourd'hui, on trouve les suivants :

- Virus : Un virus est un morceau de code qui se greffe à un logiciel légitime et se propage à d'autres programmes et fichiers sur le même système une fois exécuté. Une fois activé, il peut corrompre des données, dégrader les performances du système et effectuer d'autres activités malveillantes.

- Virus polymorphe : Ce type de virus change de code ou d'apparence à chaque fois qu'il infecte un nouvel hôte, rendant la détection par les solutions antivirus basées sur les signatures plus difficile. Sa fonctionnalité principale reste intacte malgré les changements.

- Ver: Ce logiciel malveillant autonome se réplique sans intervention humaine et se propage à d'autres ordinateurs, souvent en exploitant des vulnérabilités dans les logiciels.

- Cheval de Troie : Les chevaux de Troie sont des programmes malveillants déguisés en logiciels légitimes. Une fois activés, ils peuvent donner à un attaquant le contrôle de l'ordinateur de la victime et introduire d'autres instances de logiciels malveillants. On estime que les chevaux de Troie représentent 58 % de tous les logiciels malveillants informatiques.

- Rootkit: Ce logiciel furtif est conçu pour accéder à un système informatique tout en dissimulant sa présence. Une fois installé, il donne aux attaquants un contrôle total, permettant le vol de données ou la manipulation du système. Les rootkits échappent souvent à la détection par les outils antivirus standards.

- Keylogger : Comme mentionné précédemment, les keyloggers sont déposés sur les systèmes informatiques pour capturer les frappes et obtenir les mots de passe des utilisateurs.

- Les logiciels espions et publicitaires: Ces formes de logiciels malveillants sont utilisées pour surveiller l'activité des utilisateurs et collecter des informations personnelles et d'autres données sensibles.

- Ransomware : Parce que cette forme de logiciel malveillant est de plus en plus courante et dommageable, elle est traitée dans sa propre section ci-dessous.

Mesures défensives

La principale méthode pour sécuriser les ordinateurs contre les logiciels malveillants consiste à utiliser une solution de sécurité d'endpoint moderne. Contrairement aux outils traditionnels qui se basent sur l'identification de malwares par signature, les applications d'endpoint avancées d'aujourd'hui utilisent des techniques heuristiques pour détecter les activités anormales.

Les organisations peuvent également mettre en place des pare-feu qui analysent et filtrent le trafic pour découvrir et bloquer le code potentiellement nuisible avant qu'il n'infiltrate le réseau.

10. Rançongiciel

Le ransomware est peut-être la plus grande menace cybernétique mondiale d'aujourd'hui. Le coût du ransomware pour le monde a dépassé 20 milliards de dollars en 2021 et ce chiffre est prévu pour augmenter à 261 milliards de dollars d'ici 2031.

Les ransomwares sont des logiciels malveillants qui chiffrent les données et les systèmes d'une victime pour les rendre inaccessibles. L'attaquant exige ensuite une rançon de la victime, généralement en cryptomonnaie, pour la clé de déchiffrement afin de restaurer l'accès. Bien que les autorités fédérales déconseillent de payer ces rançons, les entreprises le font souvent pour remettre leurs opérations en ligne le plus rapidement possible. Les groupes de ransomware tentent également souvent de chiffrer les sauvegardes de l'organisation afin qu'elles ne puissent pas être utilisées pour restaurer les systèmes et les données.

Téléchargez le guide gratuit :

Comme une forme supplémentaire d'extorsion, de nombreux attaquants de rançongiciels exfiltrent les données d'une entreprise avant de les chiffrer et menacent de divulguer ou de vendre les données à moins que la rançon ne soit payée. Ainsi, même si une organisation peut restaurer ses données elle-même, elle est contrainte de payer la rançon.

Mesures défensives

Les attaques de rançongiciels sont difficiles à contrer en raison de leur variété et de leur sophistication croissantes. En effet, il n'existe pas une seule manière de prévenir une attaque de rançongiciel. Cela nécessite une stratégie de sécurité multicouche qui intègre plusieurs mesures de sécurité, y compris les suivantes :

- Sauvegardez fréquemment les données et systèmes critiques et stockez les sauvegardes dans un endroit où elles ne sont pas directement accessibles depuis le réseau principal.

- Créez une segmentation de réseau. Si un logiciel malveillant pénètre dans une partie du réseau, la segmentation VLAN peut être utilisée pour contenir le logiciel malveillant pendant que les opérations de réponse aux incidents et de récupération sont en cours.

- Enforce the principle of least privilege by limiting user rights, provide administrative access only, when necessary (JiT), and eliminate standing privilege whenever possible.

- Utilisez des systèmes de détection d'intrusion et auditez régulièrement vos réseaux à la recherche de signes d'activité inhabituelle.

Pour obtenir des conseils supplémentaires sur la défense contre les attaques de rançongiciels, consultez ces meilleures pratiques et ces 6 conseils.

11. Attaques Zero-Day

Une attaque zero-day exploite une vulnérabilité logicielle inconnue de son fournisseur et de la communauté de sécurité plus large. Puisqu'il n'y a pas de connaissance préalable de la vulnérabilité, il n'y a souvent aucune défense spécifique ou correctif en place lorsque l'attaque se produit. Cela donne aux développeurs zéro jour pour résoudre le problème avant qu'il ne soit exploité.

Mesures défensives

Étant donné que les attaques de type zero-day exploitent des vulnérabilités inconnues, des meilleures pratiques clés telles que la mise à jour régulière et la gestion de la configuration apportent peu d'aide. Au lieu de cela, concentrez-vous sur une posture de cybersécurité en profondeur qui inclut une surveillance efficace de votre patrimoine informatique, l'intelligence des menaces, la segmentation du réseau, la liste blanche des applications et la détection des anomalies.

12. Compromission des Codes à Usage Unique utilisés dans l'MFA

Les organisations adoptent rapidement l'authentification multifacteur (MFA) non seulement pour l'accès privilégié mais pour tous les utilisateurs. En effet, le marché mondial du MFA est prévu pour croître de 11,1 milliards de dollars en 2021 à plus de 23 milliards de dollars d'ici 2026.

L'une des méthodes d'authentification les plus courantes dans le MFA est l'envoi de codes à usage unique à un utilisateur par SMS ou via une application d'authentification. Malheureusement, ces codes peuvent être compromis de plusieurs manières. En particulier, les attaquants peuvent :

- Exploiter les vulnérabilités dans l'infrastructure de communication mobile ou utiliser des logiciels malveillants pour lire directement les messages SMS depuis l'appareil d'un utilisateur.

- Inciter les utilisateurs à fournir leurs codes à usage unique via des sites Web ou des e-mails trompeurs qui imitent des services légitimes.

- Convaincre l'opérateur mobile d'un utilisateur de transférer son numéro de téléphone sur une nouvelle carte SIM afin que l'attaquant reçoive les codes à usage unique envoyés par SMS. Cette technique est appelée SIM swapping.

Au lieu d'intercepter des codes à usage unique, certains cybercriminels exploitent la fatigue liée à l'authentification multifacteur (MFA). En effet, les utilisateurs sont tellement submergés par les sollicitations MFA qu'ils se sentent dépassés. Ainsi, lorsqu'un pirate tente de se connecter en utilisant leurs identifiants compromis, l'utilisateur pourrait simplement approuver la demande MFA résultante sans s'arrêter pour réaliser qu'elle n'est pas légitime. Par conséquent, le pirate obtient une autorisation.

Mesures défensives

Il existe plusieurs méthodes pour renforcer vos procédures MFA. L'une consiste à limiter le nombre d'alertes MFA envoyées à un compte utilisateur donné dans un laps de temps déterminé, car cela peut être un signe de tentatives d'accès malveillantes. De plus, sensibilisez les utilisateurs à être prudents face aux alertes MFA inattendues. Enfin, envisagez de remplacer les notifications push par d'autres méthodes d'autorisation moins vulnérables au piratage.

Netwrix Threat Manager

Conclusion

Alors, quelle est l'attaque cybernétique la plus courante ? Il n'y a pas de réponse durable à cette question, car les méthodes d'attaque entrent et sortent de la popularité. Par conséquent, la meilleure stratégie pour chaque organisation est d'adopter une approche de défense en profondeur qui couvre toutes les fonctions du NIST Cybersecurity Framework.

La bonne nouvelle est que la suite de solutions Netwrix fait tout cela. Elle vous permet de :

- Découvrez facilement et classez précisément vos données, à la fois sur site et dans le cloud

- Identifiez et remédiez de manière proactive aux failles de sécurité avant que les attaquants ne les exploitent

- Remplacez les comptes privilégiés permanents à risque par des comptes éphémères disposant juste de l'accès nécessaire pour réaliser la tâche en cours

- Application du principe du moindre privilège pour tous les systèmes et dépôts de données

- Auditez et analysez en continu l'activité pour détecter les comportements anormaux

- Recevez des alertes en temps réel et configurez même des réponses automatisées pour les menaces connues

- Enquêtez rapidement sur les incidents de sécurité et déterminez la réponse la plus efficace

- Récupérez plus rapidement des cyberattaques et autres incidents

De plus, les solutions Netwrix s'intègrent facilement avec de nombreux autres outils de sécurité pour rationaliser les processus et renforcer la cybersécurité.

Partager sur

En savoir plus

À propos de l'auteur

Ian Andersen

Vice-président de l'ingénierie avant-vente

Ian a plus de deux décennies d'expérience dans le domaine de l'IT, avec une spécialisation dans la gouvernance des données et des accès. En tant que VP de l'Ingénierie Avant-Vente chez Netwrix, il est responsable de garantir un déploiement de produit fluide et l'intégration de Identity Management pour les clients dans le monde entier. Sa longue carrière l'a positionné pour répondre aux besoins des organisations de toutes tailles, avec des postes qui incluent la direction de l'équipe d'architecture de sécurité pour une institution financière américaine du Fortune 100 et la fourniture de solutions de sécurité aux petites et moyennes entreprises.

En savoir plus sur ce sujet

Exemple d'analyse des risques : Comment évaluer les risques

Le Triangle CIA et son application dans le monde réel

Créez des utilisateurs AD en masse et envoyez leurs identifiants par e-mail à l'aide de PowerShell

Comment ajouter et supprimer des groupes AD et des objets dans des groupes avec PowerShell

Attributs Active Directory : Dernière connexion