Sécuriser vos serveurs Windows et l'exécution de Windows 10 est essentiel, surtout compte tenu du paysage des menaces sophistiquées d'aujourd'hui. Ce sont généralement les premières machines à être compromises dans une attaque par l'exploitation du maillon le plus faible de la chaîne — l'utilisateur. Par la ruse et l'ingénierie sociale, les acteurs de la menace obtiennent l'accès à ces machines puis cherchent à se déplacer latéralement et à élever leurs privilèges. Par conséquent, renforcer la sécurité des points de terminaison et des serveurs peut considérablement réduire votre risque de violation de la sécurité.

Contenu connexe sélectionné :

Une chose que vous pouvez faire pour renforcer un serveur est de protéger l'Autorité de Sécurité Locale (LSA). L'LSA contrôle et gère les informations sur les droits des utilisateurs, les hachages de mots de passe et d'autres informations importantes en mémoire. Les outils d'attaquants, tels que mimikatz, s'appuient sur l'accès à ce contenu pour récupérer les hachages de mots de passe ou les mots de passe en clair. Activer la Protection LSA configure Windows pour contrôler les informations stockées en mémoire de manière plus sécurisée — spécifiquement, pour empêcher les processus non protégés d'accéder à ces données.

Qu'est-ce qu'un processus protégé ?

Un processus est considéré comme protégé lorsqu'il répond aux critères décrits dans cette documentation Microsoft. Pour résumer, un processus est considéré comme protégé s'il possède une signature vérifiée de Microsoft et s'il respecte le Microsoft Security Development Lifecycle (SDL). Si ces deux critères ne sont pas remplis, le processus ne peut pas accéder au contenu utilisé par la LSA en mémoire.

Comment activer la protection LSA

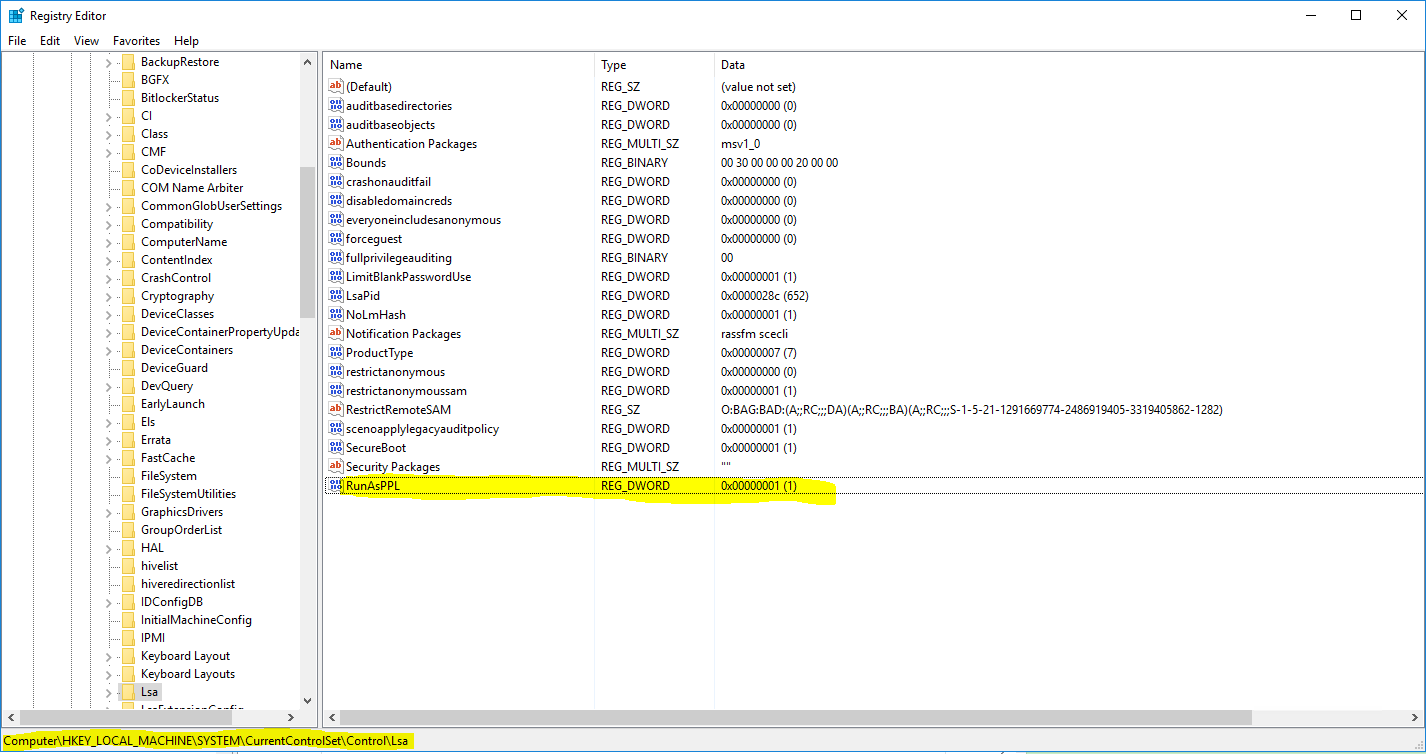

Étant donné que la protection LSA est contrôlée via le registre, vous pouvez l'activer facilement sur tous vos appareils en utilisant Group Policy: Il suffit de définir la valeur de RunAsPPL à 1. Ce paramètre se trouve dans le registre à l'adresse SYSTEMCurrentControlSetControlLsa.

Le code suivant peut être utilisé comme fichier .reg pour définir cette valeur sur 1 :

*Code Block*

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa]

"RunAsPPL"=dword:00000001

*Code Block*

Révision de vos paramètres

Pour vérifier que chaque serveur est protégé, vous pouvez vous rendre à la section du registre mentionnée ci-dessus et confirmer que la valeur est définie sur 1.

Cependant, pour faciliter quelque peu la tâche, j’ai fourni ci-dessous un script PowerShell qui vous permet d’interroger la valeur pour une machine spécifique à distance (en supposant que l'accès correct existe). Remplacez simplement [SAMPLEHOST] par le nom d'hôte de la machine. Ce code renverra 0, 1 ou une exception indiquant que la propriété RunAsPPL n'existe pas. À moins que 1 ne soit retourné, le paramètre n'est pas activé sur l'ordinateur ciblé.

*Code Block*

invoke-command -Computer [SAMPLEHOST] {Get-itempropertyvalue -Path "HKLM:SYSTEMCurrentControlSetControlLsa" -Name RunAsPPL}

*Code Block*

Partager sur

En savoir plus

À propos de l'auteur

Kevin Joyce

Directeur de Product Management

Directeur de Product Management chez Netwrix. Kevin a une passion pour la cybersécurité, en particulier pour comprendre les tactiques et techniques utilisées par les attaquants pour exploiter les environnements des organisations. Avec huit ans d'expérience en gestion de produit, se concentrant sur la sécurité d'Active Directory et de Windows, il a utilisé cette passion pour aider à développer des solutions permettant aux organisations de protéger leurs identités, infrastructures et données.

En savoir plus sur ce sujet

7 meilleures solutions de Privileged Access Management (PAM) en 2026

7 meilleures alternatives à CyberArk en 2026

Utiliser Windows Defender Credential Guard pour protéger les identifiants Privileged Access Management

Comment déployer n'importe quel script avec MS Intune

Qu'est-ce que Microsoft LAPS : Comment pouvez-vous renforcer sa sécurité ?