Un regard approfondi sur les options et pratiques automatisées des comptes utilisateurs

Dec 7, 2024

La création manuelle de comptes est sujette à erreurs et ne passe pas à l'échelle. La gestion automatisée des comptes utilisateurs accélère les processus d'intégration et de départ, applique le principe du moindre privilège et maintient des pistes d'audit pour la conformité. Les meilleurs outils s'intègrent aux annuaires RH et cloud, prennent en charge Zero Trust et l'authentification multifacteur (MFA), et offrent aux IT et aux utilisateurs des capacités d'auto-service — renforçant ainsi la sécurité et la productivité.

Chaque individu dans votre organisation a besoin d'un compte utilisateur pour accéder aux données, applications, serveurs, services cloud et autres ressources. Si vous avez seulement quelques comptes, vous pourriez être en mesure de les créer, sécuriser et les gouverner tout au long de leur cycle de vie en utilisant des processus manuels.

Cependant, les processus manuels sont très sujets aux erreurs humaines et ne sont pas évolutifs pour répondre aux besoins des entreprises, sauf les plus petites. Au lieu de cela, la plupart des organisations ont besoin d'outils de gestion des utilisateurs automatisés. En choisissant la bonne solution, votre organisation peut obtenir l'efficacité et la précision nécessaires pour une sécurité renforcée, la conformité réglementaire, et la productivité des utilisateurs et des équipes informatiques.

Cet article explique les avantages de la gestion automatisée des comptes utilisateurs, détaille les fonctionnalités essentielles à rechercher dans un outil et explore les meilleures solutions disponibles sur le marché. Nous passerons également en revue les meilleures pratiques en matière de gestion des comptes utilisateurs et offrirons des conseils pour mettre en œuvre une stratégie solide.

Contenu connexe sélectionné :

Avantages de la gestion automatisée des comptes utilisateurs

La gestion automatisée des comptes offre de multiples avantages, y compris les suivants.

Optimisation du temps et des ressources

L'automatisation des processus de gestion des comptes utilisateurs peut considérablement réduire le temps et les ressources nécessaires pour gérer les comptes utilisateurs tout au long de leur cycle de vie :

- Intégration — L'automatisation permet une intégration rapide pour garantir que les nouveaux employés, les contractuels et autres utilisateurs puissent avoir rapidement accès aux systèmes et applications nécessaires pour être productifs dès le premier jour.

- Changements de rôle — Un outil automatisé de gestion des comptes utilisateurs aide également à garantir qu'un utilisateur peut rapidement se voir accorder l'accès dont il a besoin pour gérer de nouveaux rôles ou responsabilités, et que l'accès dont il n'a plus besoin est promptement supprimé.

- Offboarding — Lorsque des individus quittent l'organisation, l'outil peut automatiquement désactiver ou supprimer les comptes utilisateurs associés.

Sécurité et conformité renforcées

L'automatisation de la gestion des comptes utilisateurs peut également améliorer votre posture de sécurité et aider à maintenir la conformité avec les exigences réglementaires. En particulier, vous pouvez vous assurer que les politiques d'accès sont appliquées uniformément à tous les utilisateurs et systèmes, et que des pistes d'audit détaillées sont automatiquement conservées pour toutes les activités des comptes pour une utilisation ultérieure.

Expérience utilisateur simplifiée

L'automatisation peut également améliorer l'expérience utilisateur grâce à des fonctionnalités telles que les suivantes :

- Fonctionnalités en libre-service — Les utilisateurs peuvent réinitialiser leurs propres mots de passe ou demander l'accès aux ressources dont ils ont besoin sans la frustration et les retards des tickets d'assistance.

- Authentification unique (SSO) —Permettre aux utilisateurs d'accéder à plusieurs applications avec un seul ensemble d'identifiants réduit la fatigue des mots de passe et augmente la productivité.

- Provisionnement d'accès plus rapide — Le provisionnement automatisé signifie que les utilisateurs passent moins de temps à attendre la création d'un nouveau compte ou la mise en place de nouveaux droits d'accès.

Fonctionnalités clés des outils de gestion des comptes utilisateurs

Capacités principales

Lors de l'évaluation des outils de gestion des comptes utilisateurs, assurez-vous de vérifier les capacités essentielles suivantes :

- Un large support de plateformes — L'outil que vous choisissez doit supporter les systèmes sur lesquels vous comptez et être flexible pour répondre à vos besoins futurs. Par exemple, la plupart des organisations utilisent aujourd'hui à la fois Active Directory (AD) et Entra ID (anciennement Azure AD), donc elles ont besoin d'un outil qui inclut la gestion centralisée des comptes utilisateurs et des politiques de sécurité cohérentes à travers l'environnement hybride.

- Identity Management — L'automatisation des processus de gestion des comptes aide les organisations à s'assurer qu'elles disposent exactement du bon ensemble d'identités numériques, ce qui réduit le risque d'accès non autorisé.

- Gestion des accès — L'automatisation facilite l'application du principe du moindre privilège, qui exige que chaque utilisateur se voie accorder exactement l'accès nécessaire pour effectuer son travail, sans permissions superflues. Pour atteindre cet objectif, les solutions modernes utilisent le contrôle d'accès basé sur les rôles (RBAC), plutôt que d'attribuer directement les droits d'accès aux utilisateurs. Avec le RBAC, les organisations développent un ensemble de rôles correspondant aux postes de travail (comme Technicien Helpdesk et Représentant Commercial), attribuent à chaque rôle les droits d'accès correspondants, puis assignent à chaque utilisateur les rôles appropriés.

- Analyse de configuration — Un bon outil analysera également les configurations et les permissions des utilisateurs pour identifier les vulnérabilités telles que les permissions excessives et les comptes inutilisés.

- Surveillance en temps réel — La bonne solution de gestion automatisée des comptes suivra les modifications des permissions des utilisateurs et surveillera le comportement d'accès pour aider à garantir que les individus disposent uniquement des droits nécessaires pour effectuer leurs rôles. Par exemple, détecter rapidement des tentatives de connexion inhabituelles ou des modifications de rôles permet de répondre promptement aux menaces potentielles.

- Fonctionnalités de conformité — Les outils de gestion de compte peuvent aider les organisations à atteindre et à prouver la conformité avec les exigences des lois sur la protection des données comme le GDPR, les normes de carte de paiement comme PCI DSS, et les réglementations sur la confidentialité et la sécurité des informations de santé comme HIPAA. Recherchez une solution qui maintient automatiquement un registre d'audit détaillé et offre des rapports personnalisables.

Tendances émergentes

Pour vous assurer que votre investissement apporte de la valeur sur le long terme, assurez-vous également de rechercher les capacités modernes suivantes dans les solutions que vous évaluez :

- Support pour Zero Trust — Le modèle de sécurité Zero Trust exige qu'aucun utilisateur, appareil ou réseau ne soit automatiquement considéré comme sûr, même s'il se trouve au sein du réseau local. Au lieu de cela, chaque demande d'accès doit être minutieusement authentifiée, autorisée et chiffrée avant que l'accès ne soit accordé. De plus, Zero Trust nécessite une surveillance et une analyse continues de l'activité des utilisateurs, de l'activité réseau et du comportement des systèmes pour garantir une détection et une réponse rapides aux menaces.

- L'authentification sans mot de passe — L'authentification sans mot de passe supprime les mots de passe traditionnels au profit d'options telles que la biométrie, les jetons matériels et les mots de passe à usage unique envoyés par SMS, e-mail ou via des applications d'authentification. Cette approche améliore la sécurité en éliminant les risques sérieux associés aux mots de passe faibles ou volés, améliore l'expérience utilisateur en supprimant le besoin de se souvenir de mots de passe complexes et réduit les coûts de support informatique en diminuant la charge de gestion des mots de passe, y compris les demandes de réinitialisation de mot de passe. Cependant, son adoption peut nécessiter des changements importants dans l'infrastructure existante et le comportement des utilisateurs.

- L'IA et l'apprentissage automatique (ML) — Les solutions modernes exploitent l'IA et le ML pour analyser plus précisément les rôles et les modèles de comportement des utilisateurs, automatiser la création de comptes et prédire les besoins d'accès en fonction des données historiques afin de garantir que les utilisateurs disposent des autorisations appropriées dès le premier jour. L'IA et le ML pour établir des bases de référence précises du comportement des utilisateurs ; détecter des écarts suspects comme des activités de connexion inhabituelles, des tentatives d'accès ou des transferts de données ; et initier automatiquement les protocoles de réponse aux menaces.

Comparaison détaillée des meilleurs outils de gestion des comptes utilisateurs

Il existe de nombreuses solutions logicielles de gestion de comptes utilisateurs disponibles sur le marché aujourd'hui. Voici de brèves descriptions de certaines des solutions les plus populaires que vous pourriez envisager.

Netwrix Directory Manager

Netwrix Directory Manager automatise la gestion des utilisateurs et des groupes pour améliorer la sécurité, la conformité et la productivité à travers vos domaines AD locaux, l'environnement cloud ou l'écosystème hybride. Il propose des fonctionnalités telles que les suivantes :

- Création, modification et suppression automatisées de groupes AD

- Connexion des AD locaux, Entra ID et bases de données RH pour les maintenir à jour et permettre une gestion complète des Identity Management

- Un portail en libre-service qui permet aux utilisateurs de mettre à jour leurs propres informations et de demander l'accès

- Contrôle d'accès basé sur les rôles

- Identification et gestion des comptes utilisateurs et des groupes inactifs ou obsolètes

- Des revues périodiques des accès utilisateurs pour garantir que les employés disposent uniquement des permissions nécessaires à leurs rôles actuels

SolarWinds Access Rights Manager

SolarWinds Access Rights Manager est une plateforme unifiée qui aide les organisations à gérer l'accès des utilisateurs à travers leur environnement Active Directory ou Entra ID. En particulier, il :

- Rationalise le processus de création et de suppression de comptes utilisateurs basé sur des modèles prédéfinis

- Suit les modifications des permissions des utilisateurs et des adhésions aux groupes en temps réel

- Permet la création et la gestion des droits d'accès basés sur les rôles des utilisateurs

- Rationalise les efforts de conformité en générant des rapports détaillés sur les droits d'accès des utilisateurs, les adhésions aux groupes et les modifications des permissions

- Trace la source des permissions des utilisateurs pour identifier les permissions inutiles ou redondantes

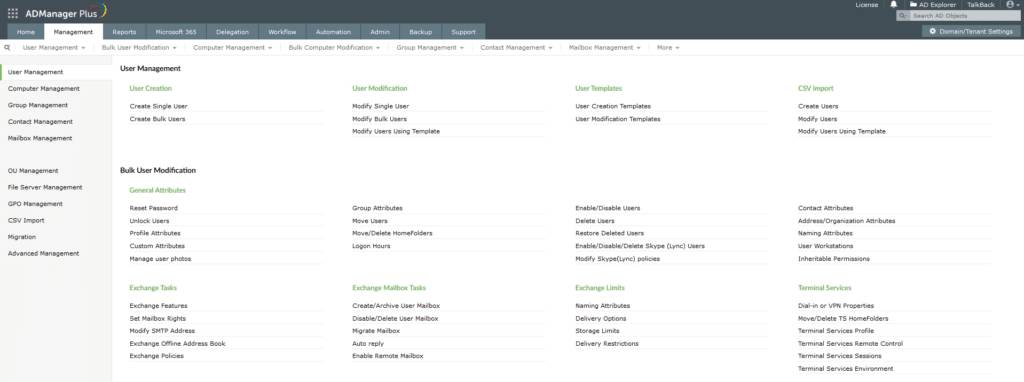

ManageEngine ADManager Plus

ADManager facilite le travail de création, de modification et de suppression de comptes d'utilisateurs sur des plateformes telles que Active Directory, Exchange, Microsoft 365 et G Suite. Il prend également en charge la gestion des utilisateurs à distance.

Avec cet outil, vous pouvez :

- Créez, mettez à jour ou supprimez en masse des comptes utilisateurs à l'aide de fichiers CSV ou de modèles

- Utilisez des scripts PowerShell pour planifier des tâches et réduire le travail manuel

- Générez facilement des rapports sur des sujets tels que les utilisateurs inactifs, l'expiration des mots de passe et les adhésions aux groupes.

Un essai gratuit vous permet d'explorer ce produit et de voir comment il fonctionne pour votre organisation particulière. Ci-dessous une capture d'écran montrant les différentes options de gestion.

Okta

Okta est une plateforme de gestion des identités et des accès basée sur le cloud et leader sur le marché, qui offre des capacités flexibles de gestion des comptes utilisateurs. Certaines de ses caractéristiques principales incluent :

- Provisionnement et déprovisionnement automatisés des utilisateurs à travers les systèmes connectés

- Un portail en libre-service qui permet aux utilisateurs de mettre à jour leurs informations personnelles, de gérer les paramètres de sécurité et de consulter l'activité du compte

- Contrôles de confidentialité qui permettent aux utilisateurs de gérer leurs préférences de consentement et options de partage de données

- Prise en charge de l'authentification biométrique et d'autres technologies sans mot de passe

- Synchronisation de l'annuaire avec des annuaires utilisateurs existants tels que Active Directory ou LDAP

- SSO sur une large gamme d'applications

- Capacités avancées d'IA et de ML

JumpCloud

JumpCloud est une solution SaaS qui vous permet de provisionner, gérer et déprovisionner des comptes utilisateurs à l'aide d'une interface unique. Elle élimine le besoin de multiples annuaires ou d'infrastructures sur site. JumpCloud :

- Prend en charge des protocoles d'authentification tels que LDAP, SAML et RADIUS pour les applications basées sur le cloud et les applications héritées

- S'intègre avec Google Workspace et Microsoft 365

- S'intègre avec l'authentification multifactorielle (MFA) pour exiger des utilisateurs de fournir des méthodes de vérification supplémentaires

- Permet de personnaliser les politiques d'accès conditionnel pour des groupes d'utilisateurs spécifiques ou des applications afin d'obtenir un contrôle précis

- Permet des règles qui exigent des utilisateurs de réaliser des étapes d'authentification supplémentaires basées sur des facteurs tels que l'emplacement, le type d'appareil ou le niveau de risque

JumpCloud propose un essai gratuit afin que vous puissiez le tester avant de devenir un client engagé.

Oracle Identity Management

Oracle Identity Management aide les organisations à gouverner efficacement les identités des utilisateurs et à gérer l'accès à travers différents systèmes. Par exemple, il :

- Automatise les processus de création, de mise à jour et de suppression des comptes utilisateurs

- Vous permet de gérer les permissions des utilisateurs à travers des rôles que vos équipes d'administration créent

- Peut synchroniser les identités à partir de sources autoritatives telles que les applications RH ou les annuaires existants

- Vous permet de modifier les attributs, propriétés, rôles et permissions des utilisateurs à l'aide d'une interface unique et intuitive

- Fournit des capacités de reporting pour suivre les activités des utilisateurs, les demandes d'accès et les modifications effectuées dans le système

Oracle Identity Management est conçu pour être mis à l'échelle pour des millions d'utilisateurs et s'intégrer de manière transparente avec Oracle Cloud Infrastructure et les applications. Il peut être déployé sur site ou en tant qu'instance Oracle Cloud Infrastructure (OCI).

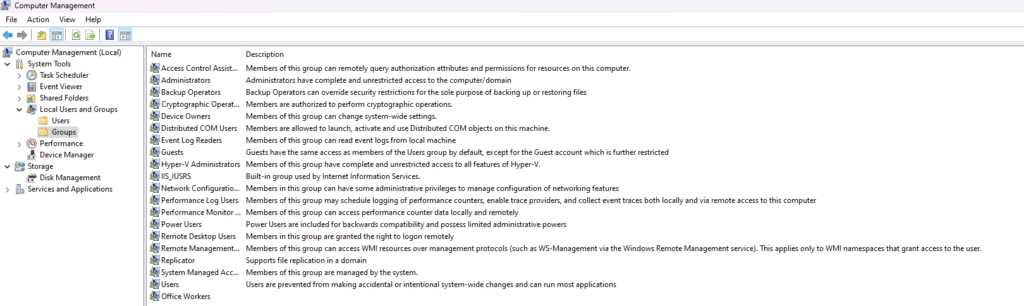

Outil de gestion d'ordinateur Windows (compmgmt.msc)

Pour une efficacité et une précision accrues, il est recommandé d'utiliser des outils de provisionnement automatisés comme ceux décrits ci-dessus, en particulier lors de la gestion de comptes d'utilisateurs à grande échelle. Cependant, l'outil de gestion de l'ordinateur de Microsoft sert d'outil de gestion d'utilisateurs Windows de base. Les administrateurs peuvent créer, désactiver et supprimer des utilisateurs et des groupes locaux, ainsi que réinitialiser des mots de passe. La capture d'écran ci-dessous affiche les groupes par défaut disponibles dans l'outil de gestion de l'ordinateur sur une machine Windows 11.

Meilleures pratiques en gestion de compte utilisateur

L'adoption des meilleures pratiques pour la gestion des comptes utilisateurs aide les organisations à rationaliser l'administration tout en équilibrant la productivité des utilisateurs avec une cybersécurité robuste.

- Mettez en œuvre des conventions de nommage standard pour les utilisateurs et les groupes. Un nommage cohérent facilite le provisionnement précis, ce qui améliore la sécurité et la productivité.

- Effectuez des audits réguliers pour faire respecter le principe du moindre privilège. Les audits réguliers des droits d'accès des utilisateurs sont essentiels pour garantir que les individus disposent des droits d'accès appropriés en fonction de leurs rôles et responsabilités actuels, ainsi que pour répondre aux réglementations de conformité et aux normes de l'industrie. La réalisation de ces examens par le biais de logiciels automatisés rationalise le processus et aide à garantir la précision. Par exemple, l'analyse des pistes d'audit facilite l'identification des comptes surprivilegiés.

- Mettez en œuvre des méthodes d'authentification robustes. Il existe aujourd'hui tellement de moyens de compromettre un mot de passe que la pratique consistant à s'appuyer sur un seul mot de passe pour l'authentification d'accès devrait être totalement découragée. L'authentification par mot de passe devrait être renforcée par une authentification multifacteur, qui ajoute une couche supplémentaire de sécurité, telle qu'un code à usage unique. Une approche encore plus efficace est l'authentification sans mot de passe, qui intègre des technologies telles que la reconnaissance faciale ou les clés FIDO.

- Automatisez les notifications. Les alertes en temps réel peuvent notifier rapidement les administrateurs d'activités suspectes telles qu'une augmentation des tentatives de connexion échouées, facilitant une réponse rapide aux tentatives d'accès non autorisées et autres menaces.

Mise en œuvre d'une stratégie de gestion des comptes utilisateurs

Adopter une stratégie de gestion de compte utilisateur efficace implique les actions clés suivantes :

Évaluez les besoins de votre organisation

La première étape dans l'élaboration d'une stratégie consiste à évaluer les besoins de votre organisation. Assurez-vous de :

- Menez des entretiens avec les principaux intervenants pour comprendre leurs besoins spécifiques et recueillez les retours des utilisateurs finaux pour en savoir plus sur leur expérience avec les processus actuels de gestion des comptes et demandez comment ils peuvent être améliorés.

- Créez un inventaire de vos outils existants et des processus actuels pour l'intégration, le départ, les demandes d'accès et la gestion des mots de passe des utilisateurs.

- Dressez la liste de toutes les exigences de conformité applicables à votre organisation que votre solution de gestion des comptes utilisateurs doit satisfaire.

Sélectionnez les bons outils

Dressez une liste de solutions candidates et évaluez les capacités de chaque produit. Les sections ci-dessus fournissent des détails sur les outils populaires et les fonctionnalités à rechercher. De plus, assurez-vous que le prix correspond à votre budget, en prenant soin de considérer non seulement les coûts de licence mais aussi les coûts continus ; par exemple, les solutions plus faciles à utiliser permettront d'économiser un temps précieux à l'équipe informatique. Demandez aux fournisseurs de solutions de présenter des cas d'utilisation démontrant la valeur que leurs offres ont apportée pour des organisations comme la vôtre.

Déployez et configurez l'outil sélectionné

Une fois l'outil acheté, il est temps de procéder au déploiement. Commencez par un groupe pilote pour tester le nouveau système puis mettez-le en place par étapes. Assurez-vous d'appliquer le principe du moindre privilège lors de la configuration des permissions des rôles utilisateurs et activez l'authentification multifacteur pour l'accès administratif. Mettez en œuvre une journalisation complète pour toutes les activités des comptes utilisateurs et configurez des alertes pour les activités suspectes ou les anomalies du système.

Intégrez votre outil de gestion des comptes utilisateurs avec les systèmes RH pour permettre la provision et la déprovision automatiques des comptes, et assurez-vous que l'intégration respecte les exigences réglementaires

Fournir une formation et un support

Pour maximiser votre retour sur investissement, développez une formation pour aider les administrateurs et les utilisateurs finaux à utiliser efficacement la solution. De plus, assurez-vous de proposer une assistance helpdesk pendant les phases initiales de mise en œuvre pour aider les utilisateurs à s'adapter aux processus non familiers.

Proposez des sessions de formation périodiques, surveillez les performances du système et sollicitez les retours des utilisateurs pour optimiser l'expérience utilisateur.

Conclusion

La gestion manuelle des comptes utilisateurs est trop gourmande en ressources et sujette aux erreurs pour être une option viable pour les organisations modernes. En effet, le besoin d'une provision et d'une gestion automatisées des utilisateurs a explosé alors que les environnements informatiques se sont étendus au cloud. En adoptant une solution de gestion automatisée des comptes utilisateurs qui gère l'ensemble du cycle de vie des comptes, votre entreprise peut considérablement améliorer la sécurité, la conformité, ainsi que la productivité des utilisateurs et des équipes informatiques.

Partager sur

En savoir plus

À propos de l'auteur

Jonathan Blackwell

Responsable du développement logiciel

Depuis 2012, Jonathan Blackwell, ingénieur et innovateur, a fourni un leadership en ingénierie qui a placé Netwrix GroupID à l'avant-garde de la gestion de groupes et d'utilisateurs pour les environnements Active Directory et Azure AD. Son expérience en développement, marketing et ventes permet à Jonathan de comprendre pleinement le marché de l'Identity Management et la façon de penser des acheteurs.

En savoir plus sur ce sujet

Gestion de la configuration pour un contrôle sécurisé des points de terminaison

Créez des utilisateurs AD en masse et envoyez leurs identifiants par e-mail à l'aide de PowerShell

Comment créer, modifier et tester des mots de passe en utilisant PowerShell

Comment ajouter et supprimer des groupes AD et des objets dans des groupes avec PowerShell

Attributs Active Directory : Dernière connexion