WDigest Mots de passe en clair : Voler plus qu'un hash

Oct 11, 2022

Qu'est-ce que WDigest ?

L'authentification Digest est un protocole de défi/réponse qui était principalement utilisé dans Windows Server 2003 pour l'authentification LDAP et basée sur le web. Il utilise les échanges de protocole de transfert hypertexte (HTTP) et de couche de sécurité d'authentification simple (SASL) pour authentifier.

À un niveau élevé, un client demande l'accès à quelque chose, le serveur d'authentification défie le client et le client répond au défi en chiffrant sa réponse avec une clé dérivée du mot de passe. La réponse chiffrée est comparée à une réponse stockée sur le serveur d'authentification pour déterminer si l'utilisateur a le bon mot de passe. Microsoft fournit une explication beaucoup plus approfondie de WDigest.

Quel risque de sécurité WDigest introduit-il ?

WDigest stocke les mots de passe en clair dans la mémoire. Par conséquent, si un adversaire ayant accès à un point de terminaison peut utiliser un outil tel que Mimikatz pour obtenir non seulement les hachages stockés en mémoire, mais aussi les mots de passe en clair. En conséquence, ils ne seront pas limités à des attaques comme Pass-the-Hash; ils pourraient également se connecter à Exchange, à des sites web internes et à d'autres ressources nécessitant la saisie d'un identifiant et d'un mot de passe.

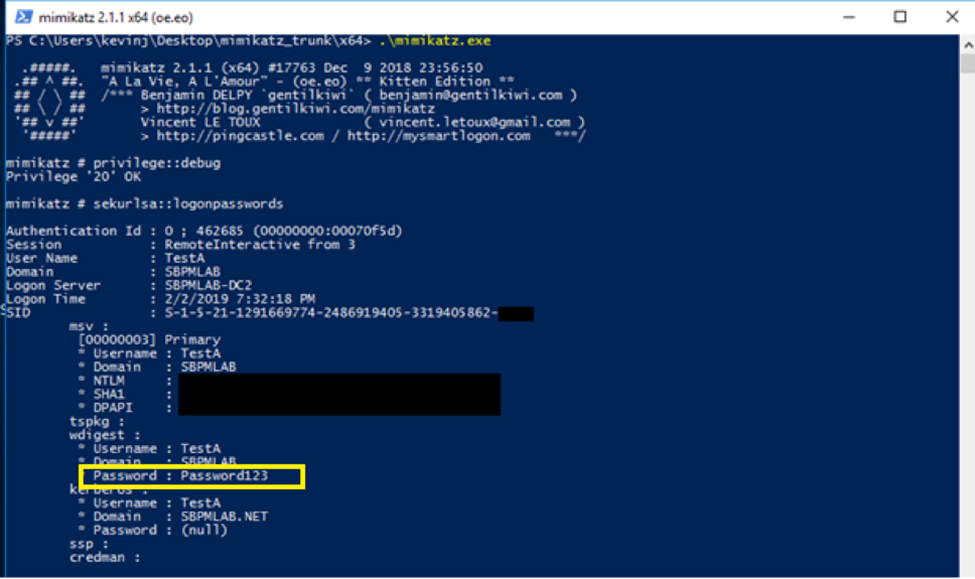

Par exemple, supposons que l'utilisateur « TestA » a utilisé le bureau à distance pour se connecter à une machine, laissant son mot de passe en mémoire. La capture d'écran ci-dessous illustre ce qu'un attaquant verrait lors de l'extraction des identifiants de la mémoire de cette machine en utilisant Mimikatz. Comme vous pouvez le voir, ils obtiennent à la fois le hash du mot de passe NTLM pour le compte et le mot de passe en clair « Password123 ».

Que peut-on faire pour atténuer ce risque ?

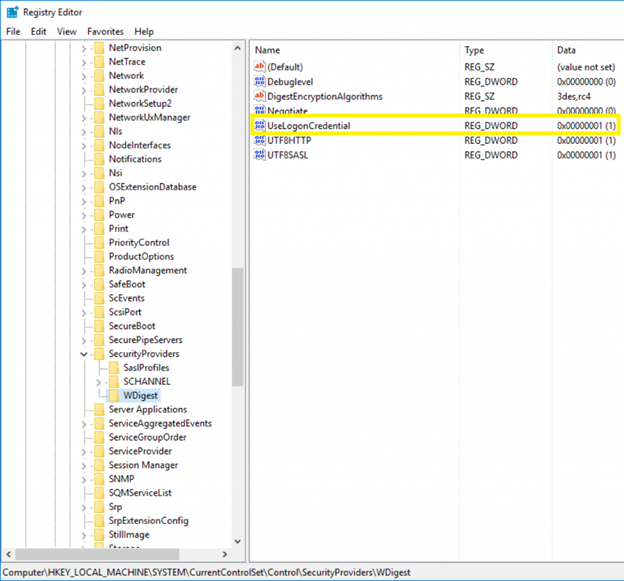

Heureusement, Microsoft a publié une mise à jour de sécurité (KB2871997) qui permet aux organisations de configurer un paramètre de registre pour empêcher WDigest de stocker des mots de passe en clair dans la mémoire. Cependant, cela rendra WDigest inopérant, donc Microsoft recommande de vérifier d'abord si l'authentification Digest est utilisée dans votre environnement. Vérifiez les journaux d'événements sur vos serveurs pour l'ID d'événement 4624 et consultez les journaux de votre contrôleur de domaine pour l'ID d'événement 4776 pour voir si des utilisateurs se sont connectés avec 'Package d'authentification : WDigest'. Une fois que vous êtes sûr qu'il n'y a pas de tels événements, vous pouvez effectuer la modification du registre sans impacter votre environnement.

Windows 7, Windows 8, Windows Server 2008 R2 et Windows Server 2012

Pour Windows 7, Windows 8, Windows Server 2008 R2 et Windows Server 2012, installez la mise à jour KB2871997 puis définissez la clé de registre suivante sur 0 :

La manière la plus simple de faire cela est via Group Policy, mais le script suivant fonctionnera également :

reg add

HKLMSYSTEMCurrentControlSetControlSecurityProvidersWDigest /v

UseLogonCredential /t REG_DWORD /d 0

Versions ultérieures de Windows et Windows Server

Les versions ultérieures de Windows et Windows Server ne nécessitent pas la mise à jour de sécurité, et la valeur du registre est définie sur 0 par défaut. Cependant, vous devriez vérifier que la valeur n'a pas été modifiée manuellement en utilisant le script suivant :

reg query

HKLMSYSTEMCurrentControlSetControlSecurityProvidersWDigest /v

UseLogonCredential

Résultats

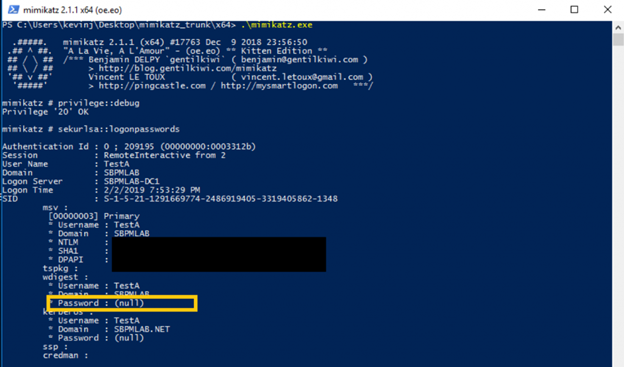

Une fois cette valeur de registre définie sur 0, un attaquant qui extrait les identifiants de la mémoire n'obtiendrait pas le mot de passe en clair ; à la place, il verrait ceci :

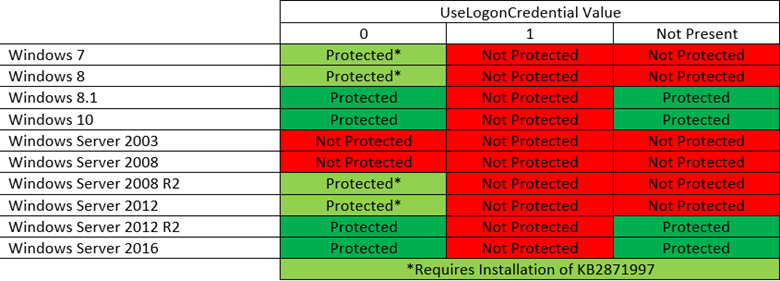

Tableau de référence

Voici un tableau pour vous aider à déterminer si vous devez agir sur vos points de terminaison :

Récapitulatif rapide

WDigest stocke les identifiants en clair dans la mémoire, où un adversaire pourrait les dérober. La mise à jour de sécurité de Microsoft KB2871997 résout le problème sur les anciennes versions de Windows et Windows Server en vous permettant de définir une valeur de registre, et les versions plus récentes possèdent la valeur appropriée par défaut.

Vérifier ce paramètre de registre sur tous vos points de terminaison Windows devrait être une priorité, car le vol d'identifiants peut entraîner la perte d'informations sensibles. Une manière de faire cela est d'exécuter des requêtes en ligne de commande sur tous vos hôtes ; une option plus rapide est d'automatiser le processus avec une solution d'audit qui fournit les résultats dans un rapport facile à analyser.

Comment Netwrix peut-il aider ?

Netwrix Access Analyzer peut vous aider à renforcer la sécurité de votre infrastructure Windows et à minimiser le risque de data breach. Il vous permet de :

- Identifiez les vulnérabilités qui peuvent être exploitées par les attaquants pour compromettre les systèmes Windows et accéder à vos données.

- Appliquez des politiques de sécurité et opérationnelles grâce à l'analyse de la baseline configuration.

- Auditez et gouvernez les comptes privilégiés.

- Prouvez la conformité plus facilement avec des rapports préétablis et une transparence complète du système.

Netwrix Access Analyzer

Partager sur

En savoir plus

À propos de l'auteur

Kevin Joyce

Directeur de Product Management

Directeur de Product Management chez Netwrix. Kevin a une passion pour la cybersécurité, en particulier pour comprendre les tactiques et techniques utilisées par les attaquants pour exploiter les environnements des organisations. Avec huit ans d'expérience en gestion de produit, se concentrant sur la sécurité d'Active Directory et de Windows, il a utilisé cette passion pour aider à développer des solutions permettant aux organisations de protéger leurs identités, infrastructures et données.

En savoir plus sur ce sujet

Comment créer, modifier et tester des mots de passe en utilisant PowerShell

Utiliser Windows Defender Credential Guard pour protéger les identifiants Privileged Access Management

Qu'est-ce que Microsoft LAPS : Comment pouvez-vous renforcer sa sécurité ?

Utilisation du groupe Protected Users contre les menaces

Qu'est-ce que le Kerberos PAC ?