6 impostazioni di Group Policy che devi configurare correttamente

May 7, 2019

Group Policy è una tecnologia di gestione delle configurazioni che fa parte di Windows Server Active Directory. Può essere utilizzata per configurare le impostazioni nei sistemi operativi client e server Windows per garantire una configurazione coerente e sicura su tutti i dispositivi. Ci sono letteralmente centinaia di impostazioni disponibili da utilizzare mentre si configurano i propri Group Policy object (GPO), ma in questo post del blog, vi mostrerò sei impostazioni di sicurezza di Group Policy critiche che dovete impostare correttamente per garantire una sicurezza di base nel vostro ambiente.

Contenuti correlati selezionati:

Se vuoi configurare Group Policy secondo le impostazioni raccomandate da Microsoft, scarica il Security Compliance Toolkit. Contiene baseline di sicurezza per tutte le versioni supportate di Windows, che puoi utilizzare come base per i tuoi propri oggetti Group Policy, e fogli di calcolo che elencano e spiegano tutte le impostazioni raccomandate. Se hai dispositivi che non sono membri di un dominio, utilizza la policy locale per configurare le impostazioni. Il toolkit contiene un'applicazione specifica che facilita la gestione delle impostazioni di policy locale su dispositivi standalone.

Controllo delle applicazioni (AppLocker)

Il mancato controllo dell'installazione di software non autorizzato sui vostri dispositivi è uno dei principali modi in cui il malware prende il controllo dei sistemi. Sebbene sia importante rimuovere i privilegi di amministratore locale dagli utenti finali per impedire modifiche a livello di sistema, questa restrizione da sola non è sufficiente a prevenire che gli utenti (o i processi in esecuzione nel contesto degli account utente connessi) eseguano codice che potrebbe causare gravi danni.

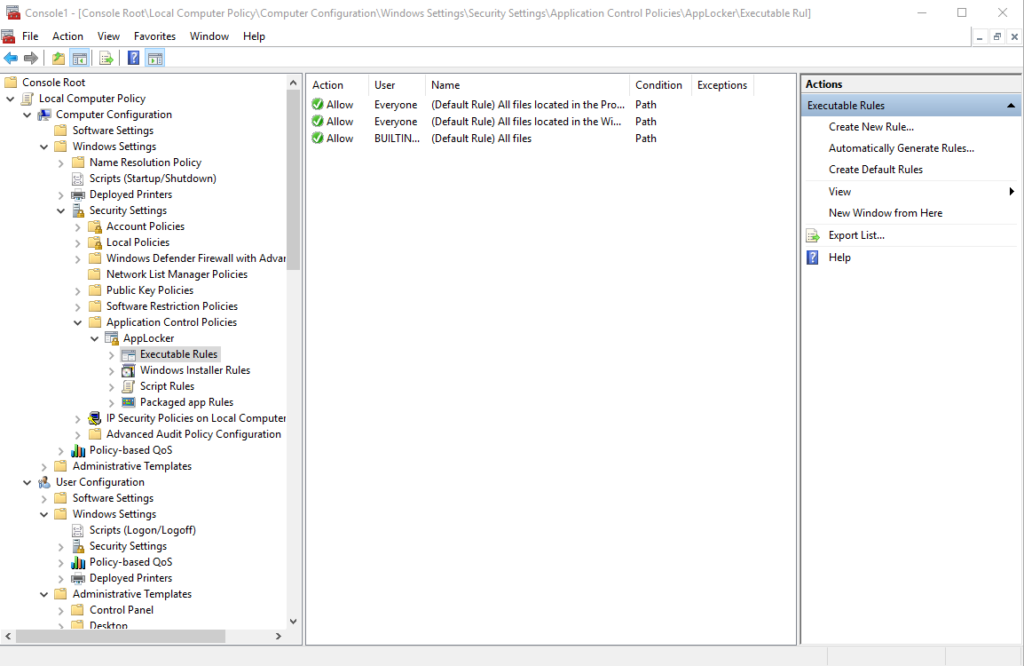

Per affrontare questo, Microsoft Windows 7 ha introdotto AppLocker, che consente agli amministratori di sistema di applicare rapidamente politiche di controllo delle applicazioni ai sistemi. AppLocker funziona stabilendo una whitelist di processi, script e installer che possono essere eseguiti. Troverai le impostazioni di AppLocker in Criteri di Gruppo sotto Configurazione Computer > Impostazioni Windows > Impostazioni di Sicurezza > Criteri di Controllo delle Applicazioni > AppLocker.

Figura 1. Dove trovare le impostazioni di AppLocker in Criteri di gruppo

Per creare regole per ogni categoria elencata sotto AppLocker, fare clic con il tasto destro sulla categoria (ad esempio, Executable rules) e selezionare una delle tre opzioni nella parte superiore del menu. Selezionando Automatically Generate Rules… si analizza un sistema di riferimento e si creano regole basate sugli eseguibili installati nelle posizioni affidabili. Se si decide di creare regole manualmente, assicurarsi di Create Default Rules; in caso contrario si rischia di disabilitare funzionalità critiche in Windows che potrebbero rendere i sistemi inutilizzabili.

Una volta impostate alcune regole, fai clic con il tasto destro su AppLocker e seleziona Proprietà dal menu. Nella scheda Enforcement , clicca sulle categorie di regole che vuoi abilitare e seleziona Audit only dal menu. Lascia che le tue regole vengano eseguite in modalità di audit per un po' di tempo e controlla il registro eventi di Windows per eventuali problemi. Se sei sicuro che le regole non blocchino alcuna app importante o funzionalità di Windows, cambia l'impostazione in Enforce rules.

Il servizio Application Identity deve essere in esecuzione sui dispositivi prima che AppLocker applichi le politiche. In Windows 10, AppLocker può anche essere configurato tramite l'editor di Criteri di Gruppo Locale. Tuttavia, con Windows 10, Microsoft ha introdotto Windows Defender Application Control (precedentemente Device Guard), che è una tecnologia di controllo applicazioni più robusta e difficile da eludere per gli amministratori locali.

Contenuti correlati selezionati:

Windows Update

Windows Update è un componente critico di Windows che assicura che il sistema operativo e altri software rimangano aggiornati. Se la tua organizzazione utilizza Windows 10, considera l'uso di Windows Update for Business (WUfB) per mantenere i dispositivi aggiornati. A differenza di Windows Server Update Services (WSUS), WUfB non richiede alcuna infrastruttura locale ma offre comunque un certo controllo su come vengono applicati gli aggiornamenti delle funzionalità e della qualità di Windows 10. Puoi trovare Windows Update e Windows Update for

Impostazioni di Criteri di Gruppo aziendali in Configurazione computer > Modelli amministrativi > Componenti di Windows > Windows Update.

Se stai utilizzando una versione precedente di Windows, usa Criteri di gruppo per indirizzare i dispositivi a un WSUS interno o a un punto di aggiornamento software di System Center Configuration Manager (SUP) utilizzando le impostazioni Configure Automatic Updates e Specify intranet Microsoft update service location . Ci sono molte altre impostazioni utili, come Do not include drivers with Windows Updates e Specify active hours range for auto-restarts, che potrebbero tornare utili.

Disabilita Client e Server SMBv1

Alcuni componenti di SMBv1 non dispongono di una sicurezza adeguata. Se ricordate il 2017, le vulnerabilità di SMBv1 furono uno dei modi in cui il virus NotPetya riuscì a diffondersi così rapidamente. Sebbene Microsoft avesse già rilasciato patch per SMBv1, molte organizzazioni non le avevano ancora applicate.

Le versioni più recenti di Windows 10 hanno già rimosso di default i componenti SMBv1 insicuri. Ma se stai utilizzando Windows 7, Windows 8 o una versione precedente di Windows 10, dovrai assicurarti di rimuovere il componente SMBv1 dal tuo sistema o utilizzare Group Policy per disabilitarlo su tutti i server e client che non ne hanno bisogno.

Per disabilitare il server SMBv1, crea un valore REG_DWORD chiamato SMB1 sotto il seguente percorso di chiave e imposta il suo valore su 0:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParameters

Per disabilitare il client SMBv1, crea due valori di registro. Il primo è un valore REG_DWORD chiamato Start, che dovrebbe essere impostato su 4 nel seguente percorso chiave:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesmrxsmb10

Il secondo è un valore REG_MULTI_SZ chiamato DependOnService, che dovrebbe essere impostato su “Bowser”,”MRxSmb20?,”NSI” nel seguente percorso:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanWorkstation

Per configurare nuovi elementi del registro in Criteri di gruppo, vai su Configurazione computer > Preferenze > Impostazioni Windows e fai clic con il pulsante destro del mouse su Registry. Seleziona Nuovo > Elemento del registro dal menu e poi aggiungi il percorso della chiave e il valore richiesti. Assicurati che il campo Azione sia impostato su Aggiorna.

Contenuti correlati selezionati:

Disabilita l'Account Ospite e gli Account Amministratore Locale

Gli account ospite e amministratore locale integrati sono disabilitati per impostazione predefinita in Windows 10. Ma se vuoi assicurarti che rimanga così, imposta gli account in Criteri di Gruppo per essere sempre disabilitati. Questo è particolarmente importante per garantire un controllo di accesso forte sui server critici, come i controller di dominio. Puoi trovare le impostazioni in Configurazione del computer > Impostazioni Windows > Impostazioni di sicurezza > Criteri locali > Opzioni di sicurezza. Imposta entrambi gli Accounts: Guest account status e Accounts: Administrator account status su Disabilitato.

Nega l'accesso in esecuzione su dischi rimovibili

È possibile consentire agli utenti di leggere e scrivere su supporti rimovibili, ma impedire loro di eseguire qualsiasi file eseguibile. Se si dispone di AppLocker configurato, questa impostazione potrebbe essere superflua, ma molte organizzazioni non utilizzano il controllo delle applicazioni. In ogni caso, bloccare gli eseguibili su supporti rimovibili può aiutare a proteggere i sistemi da codice malevolo.

Troverai l'impostazione Removable Disks: Deny execute access in Configurazione computer > Modelli amministrativi > Sistema > Accesso alla memoria rimovibile.

Prevenire modifiche alle impostazioni del proxy

Indipendentemente dal fatto che la tua organizzazione utilizzi un server proxy, è saggio impedire agli utenti di modificare le impostazioni del proxy. Nel peggiore dei casi, impostazioni proxy malevole potrebbero dirottare tutto il traffico internet della tua rete attraverso un intermediario non autorizzato; nella migliore delle ipotesi, potrebbero impedire agli utenti di accedere alle risorse internet. Per impedire agli utenti di modificare le impostazioni del proxy per Internet Explorer e Microsoft Edge, impostare Prevent changing proxy settings in Configurazione utente> Modelli amministrativi > Componenti di Windows > Internet Explorer su Enabled.

Conclusione

Questi sono i sei impostazioni di Group Policy che devi assicurarti di configurare correttamente. Ricorda, prima di applicare le impostazioni di Group Policy nel tuo ambiente di produzione, testale per essere sicuro che non avranno effetti negativi. Per un elenco completo delle impostazioni raccomandate da Microsoft, scarica i template di base dal Security Compliance Toolkit.

Condividi su

Scopri di più

Informazioni sull'autore

Russell Smith

Consulente IT

Consulente IT e autore specializzato in tecnologie di gestione e sicurezza. Russell ha più di 15 anni di esperienza nel settore IT, ha scritto un libro sulla sicurezza di Windows e ha coautore di un testo per la serie Microsoft’s Official Academic Course (MOAC).

Scopri di più su questo argomento

Creare utenti AD in massa e inviare le loro credenziali tramite PowerShell

Come creare, modificare e testare le password utilizzando PowerShell

Come aggiungere e rimuovere gruppi AD e oggetti nei gruppi con PowerShell

Fiducie in Active Directory

Attacchi ransomware di Active Directory