Guida completa alla Password Policy di Active Directory

Aug 9, 2024

Le password deboli o rubate rimangono uno dei principali punti di ingresso per gli aggressori che prendono di mira Active Directory. Politiche di password policies forti — che includono lunghezza, complessità, riutilizzo, blocco e controllo — sono essenziali per ridurre i rischi di takeover degli account e garantire la conformità. Le moderne best practice privilegiano password lunghe e complesse, supportate da strumenti come il reset self-service e l'applicazione delle politiche, per bilanciare sicurezza e usabilità.

Uno dei modi più comuni per gli aggressori di infiltrarsi in una rete aziendale è compromettere il nome utente e la password di un account utente legittimo. I nomi utente sono tipicamente facili da indovinare perché seguono uno standard stabilito in un'organizzazione data, come FirstnameLastname@domain.com.

Purtroppo, compromettere password semplici è anche sorprendentemente facile per gli attori delle minacce oggi. Ad esempio, possono eseguire un programma che prova varie potenziali password per un particolare account utente. Quando trovano quella giusta, possono infiltrarsi nella rete e iniziare a muoversi lateralmente per rubare dati sensibili, scatenare ransomware o causare altri danni.

Di conseguenza, è fondamentale stabilire una politica delle password forte che renda le password difficili da indovinare. Se la tua organizzazione utilizza Active Directory (AD) come principale archivio di identità, questo articolo può essere d'aiuto. Spiega le impostazioni disponibili della politica delle password di dominio in AD, mostra come verificare la tua attuale politica e dettaglia le moderne password policy best practices da seguire. Poi esplora come le soluzioni di terze parti possono aiutarti a cogliere i benefici di politiche delle password forti senza frustrare gli utenti o aumentare il volume delle chiamate al helpdesk.

Vantaggi di politiche di password robuste

Le politiche delle password stabiliscono standard per la composizione delle password, come la lunghezza minima della password e i requisiti di complessità. Possono anche impedire il riutilizzo di password precedenti, controllare la frequenza con cui le password devono essere cambiate e persino garantire che un numero eccessivo di tentativi di accesso falliti comporti il blocco dell'account.

Avere requisiti di password forti e coerenti per tutte le politiche degli account utente può ridurre significativamente il rischio di compromissione degli account ostacolando gli attacchi di password spraying, forza bruta e riempimento delle credenziali. Inoltre, avere politiche di password forti è necessario per la conformità con una vasta gamma di regolamenti e standard industriali, come HIPAA e GDPR.

Come configurare le politiche delle password di Active Directory

Come configurare la tua Password Policy

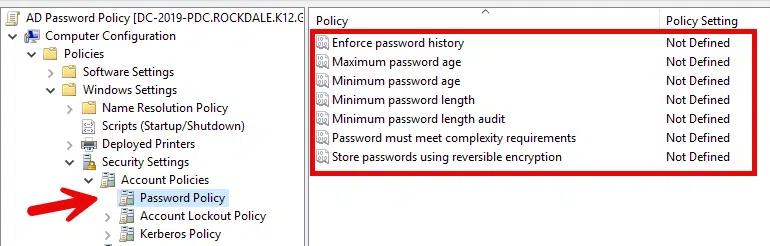

Per configurare la Password Policy, apri la console di Group Policy Management (GPMC) su un server Windows e naviga fino a Configurazione computer > Impostazioni Windows > Impostazioni di sicurezza > Criteri account. Seleziona Password Policy e configura ciascuna delle impostazioni della policy sulla destra.

Quali impostazioni dovresti scegliere? Gli approcci alla gestione delle password sono notevolmente evoluti negli ultimi anni, con le migliori pratiche attuali che pongono meno enfasi sui frequenti cambiamenti di password e più sulla forza della password. Le impostazioni predefinite di Microsoft dovrebbero essere considerate un punto di partenza; per una sicurezza forte e conformità, prendi in considerazione le seguenti indicazioni:

Impostazione | Descrizione | Predefinito | Best Practices |

|---|---|---|---|

|

Applica la cronologia delle password |

Il numero di password uniche che un utente deve creare prima di poter riutilizzare una vecchia password |

24 |

Applica la cronologia delle password per impedire agli utenti di riutilizzare le vecchie password ripetutamente. |

|

Età massima della password |

Quanto tempo può esistere una password prima che scada e l'utente debba sceglierne un'altra |

42 giorni |

Prendete in considerazione l'impostazione di un'età massima elevata per la password e obbligate gli utenti a cambiarla solo quando un evento, come una violazione, lo renda prudente. |

|

Età massima della password |

Quanto tempo deve esistere una password prima che l'utente possa cambiarla |

1 giorno |

Mantenere l'impostazione predefinita per impedire agli utenti di eludere l'impostazione “enforce password history” eseguendo più reimpostazioni della password di fila al fine di riutilizzare una password preferita. |

|

Lunghezza minima della password |

Il numero minimo di caratteri che una password può avere |

7 |

Microsoft raccomanda un'impostazione di almeno 12 caratteri perché gli strumenti moderni per il cracking delle password possono decifrare stringhe di 8 caratteri in pochi secondi. |

|

Verifica della lunghezza minima della password |

Consente agli amministratori di verificare le modifiche delle password che violerebbero una potenziale nuova politica di lunghezza minima della password prima di applicarla effettivamente. |

1 |

Microsoft consiglia di lasciare attiva la policy di auditing per tre-sei mesi per rilevare tutto il software che non supporta la lunghezza minima della password proposta. |

|

La password deve soddisfare i requisiti di complessità |

Controls whether passwords must meet the following two requirements: A password may not contain the user’s account name value or display name.A password must include characters from 3 of the following categories:Uppercase letters Lowercase letters Base 10 digits Special characters, such as $ or % |

Abilitato |

Mantenere attiva l'impostazione della complessità della password. Richiedere che le password soddisfino i requisiti di complessità può rallentare gli attacchi automatizzati e ridurre la probabilità che gli utenti riutilizzino la stessa password su più account. |

|

Memorizza le password utilizzando la crittografia reversibile |

Supporta le app che richiedono agli utenti di inserire una password per l'autenticazione |

Disabilitato |

Mantenete disattivata questa impostazione per impedire agli aggressori di decifrare le password che riescono a rubare. |

Rafforza la sicurezza con Netwrix Password Policy Enforcer

Scopri come Netwrix semplifica l'applicazione di politiche per password sicure e conformi

Come configurare la tua Account Lockout Policy

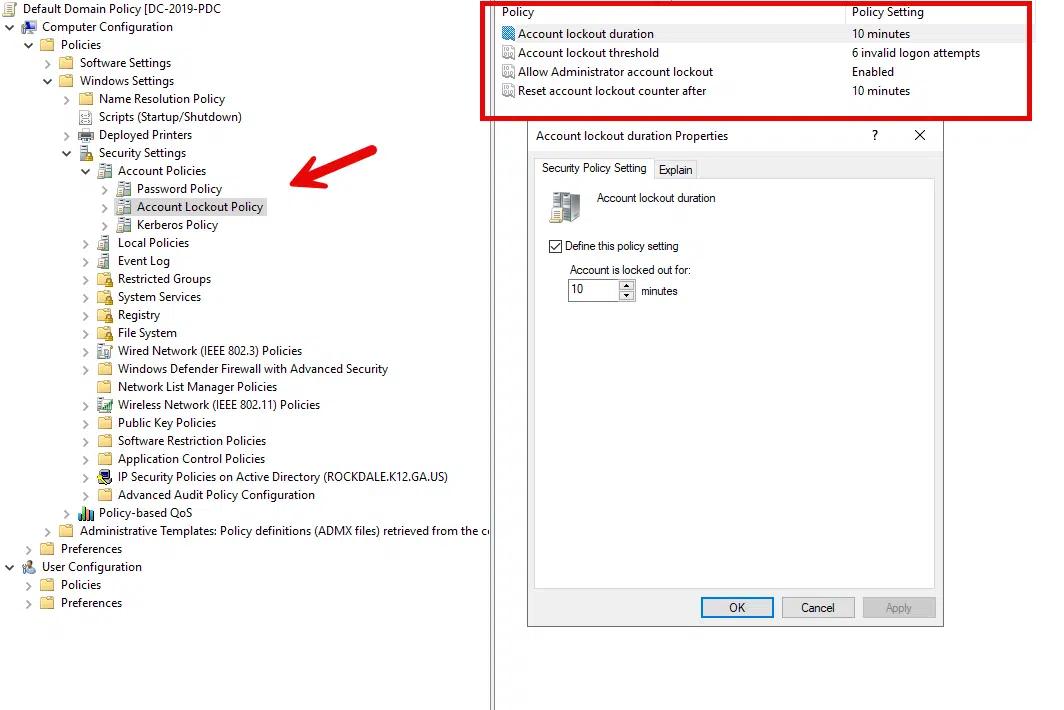

Dovresti integrare la tua Password Policy con una Account Lockout Policy per garantire che gli avversari non abbiano tentativi illimitati per indovinare la password di un account.

In GPMC, sotto Politiche account, seleziona Account Lockout Policies. Le impostazioni disponibili appariranno sulla destra. In particolare, puoi specificare quante volte un tentativo di accesso fallito innescherà un blocco e quanto tempo durerà il blocco.

Durata del blocco dell'account: Il numero di minuti durante i quali un account rimarrà bloccato una volta raggiunto il numero massimo di tentativi di accesso falliti.

Soglia di blocco account: Il numero di tentativi di accesso falliti che attiverà il blocco dell'account

Consenti il blocco dell'account Administrator: Determina se l'account Administrator integrato sarà soggetto alla politica di blocco dell'account.

Reimposta il contatore di blocco account dopo: Determina il numero di minuti che devono trascorrere dopo un tentativo di accesso fallito prima che il contatore di tentativi di accesso falliti venga azzerato.

Come modificare le tue Password Policies

In un certo momento, potresti aver bisogno di aggiornare la tua Password Policy o la tua Account Lockout Policy. Ad esempio, potresti volere un'impostazione diversa dopo un incidente di sicurezza o avere la necessità di conformarti a nuovi requisiti normativi. Modificare il tuo esistente GPO della password policy è semplice come tornare a GPMC e cambiare le impostazioni. Il processo richiede solo pochi minuti per essere completato.

Come creare politiche per le password diverse per gruppi diversi

Active Directory supporta politiche di password granulari, che ti permettono di applicare diverse politiche a diversi gruppi e utenti. (Nota che il livello funzionale della tua foresta deve essere almeno Windows Server 2008.) Ad esempio, puoi richiedere a gruppi ad alto rischio come gli amministratori di avere password più lunghe e di cambiarle più frequentemente rispetto ad altri utenti.

È possibile creare e gestire politiche di password dettagliate in due modi:

- Nel Centro di gestione Active Directory (ADAC), clicca sul tuo dominio, naviga alla cartella Sistema, clicca sul contenitore delle Impostazioni Password e configura un oggetto Impostazioni Password (PSO). Poi applica il PSO ai gruppi desiderati.

- In alternativa, puoi utilizzare il comando PowerShell New-ADFineGrainedPasswordPolicy.

Come monitorare e risolvere i problemi della Password Policy

Come verificare la Password Policy in Active Directory

Dovresti tenere sotto stretta osservazione le impostazioni della tua Active Directory password policy. I metodi per farlo includono i seguenti:

- Console di Gestione Criteri di Gruppo — Un'opzione è utilizzare GPMC, come mostrato in precedenza.

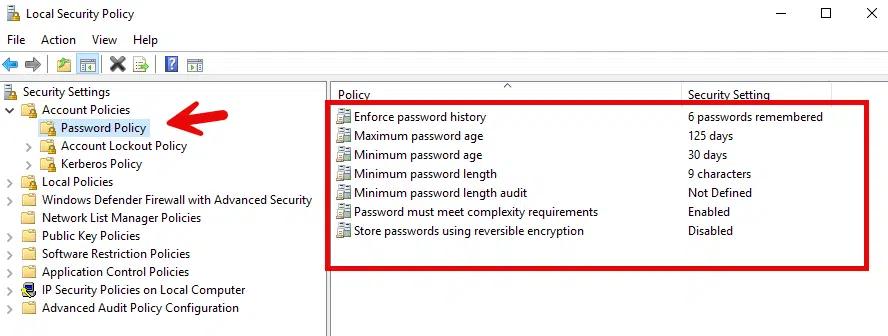

- Criteri di Sicurezza Locale — Per aprire questo strumento su un computer collegato a un dominio, digitare secpol.msc nella finestra di dialogo Esegui o nella barra di ricerca. Quindi, accedere alle impostazioni dei Criteri Password.

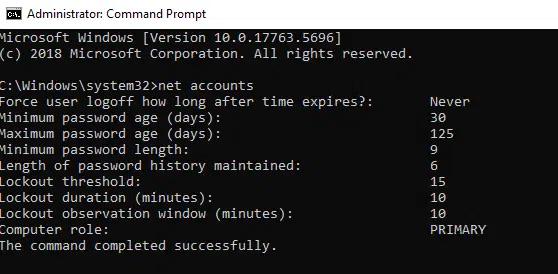

- Prompt dei comandi — Puoi aprire un prompt dei comandi con privilegi amministrativi e usare il comando net accounts per visualizzare le impostazioni attuali della politica delle password.

- PowerShell — Un altro modo per visualizzare le impostazioni della password policy del dominio è utilizzare il comando Get-ADDefaultDomainPasswordPolicy.

Come risolvere i problemi relativi alle Password Policy

Se un utente non riceve la politica delle password più aggiornata, puoi eseguire i seguenti comandi sulla sua macchina per indagare e tentare di risolvere il problema:

- gpresult /r — Mostra i GPO applicati all'utente e al computer

- gpupdate /force — Applica le impostazioni GPO correnti

I problemi relativi alla policy delle password possono essere anche collegati a problemi di replicazione del domain controller (DC) — se non tutti i DC hanno le stesse impostazioni di policy delle password, gli utenti potrebbero riscontrare risultati inconsistenti a seconda del DC a cui si autenticano. Per visualizzare eventuali fallimenti o ritardi nella replicazione tra i domain controller, utilizza il comando repadmin /replsummary.

Superare le sfide comuni delle politiche delle password

La sfida più fondamentale nell'implementazione delle politiche delle password è bilanciare il desiderio di una sicurezza forte con la realtà che gli utenti spesso reagiscono a regole troppo rigide in modi che compromettono la sicurezza. Ad esempio, richiedere cambi frequenti della password mitiga il rischio derivante da database di password rubate — ma può portare gli utenti a ricorrere a soluzioni alternative che compromettono la sicurezza, come scegliere password più deboli o semplicemente incrementare un numero alla fine della loro password ogni volta. Allo stesso modo, richiedere agli utenti di creare password lunghe e complesse riduce il rischio che gli hacker possano indovinare o forzare quelle password per accedere alla rete aziendale. Tuttavia, gli utenti potrebbero ricorrere a scrivere le loro password per evitare blocchi frustranti.

Una comunicazione adeguata può aiutare a mitigare questo problema. I team di sicurezza non dovrebbero solo comunicare agli utenti quali sono i requisiti per le password, ma spiegare anche perché sono necessari e come il tentativo di aggirarli può portare a violazioni e altri incidenti di sicurezza. Ogni volta che la politica delle password viene cambiata, assicurati che il tuo team di assistenza sia pronto a fornire supporto aggiuntivo agli utenti.

Ci sono anche strumenti di terze parti che possono aiutare. In particolare, prendi in considerazione i seguenti tipi di soluzioni:

- Il software di enforcement della password policy consente di implementare modifiche alla policy delle password in modo graduale, fornendo un periodo di tolleranza durante il quale agli utenti viene richiesto, ma non imposto, di conformarsi ai nuovi requisiti.

- Gli strumenti di gestione delle password rendono facile per gli utenti rispettare politiche rigorose. Il software genererà e memorizzerà una password forte e unica per ciascuno dei loro account e la inserirà per loro ogni volta che è necessaria. In questo modo, un utente deve creare e ricordare solo una password: quella per l'applicazione di gestione delle password.

- Il software di self-service per il reset della password consente agli utenti di reimpostare o cambiare in modo sicuro le proprie password e di sbloccare i loro account senza dover chiamare il servizio di assistenza. Poiché i blocchi sono meno problematici, gli utenti sono meno propensi a cercare di evitarli con soluzioni alternative insicure.

Conclusione

Le politiche per password complesse sono un elemento chiave in una strategia di cybersecurity robusta. Seguendo le migliori pratiche dettagliate qui, è possibile ridurre il rischio di takeover degli account da parte di avversari, migliorando così la sicurezza e la conformità.

Per aggiungere un ulteriore strato di sicurezza, richiedere l'autenticazione multifattore (MFA) anziché solo un ID utente e una password, specialmente per casi d'uso rischiosi come accessi amministrativi e richieste di accesso a dati sensibili o regolamentati.

Per maggiori informazioni, leggi le nostre migliori pratiche per una password policy efficace in AD.

Prevenire la scadenza delle password

Scopri come fermare la scadenza delle password mantenendo intatta la sicurezza

Scopri di piùFAQ

Condividi su

Scopri di più

Informazioni sull'autore

Ian Andersen

VP of Pre Sales Engineering

Ian ha oltre due decenni di esperienza nel settore IT, con un focus sulla governance dei dati e degli accessi. Come VP di Pre Sales Engineering presso Netwrix, è responsabile di garantire un'implementazione fluida del prodotto e l'integrazione di Identity Management per clienti in tutto il mondo. La sua lunga carriera lo ha posizionato per soddisfare le esigenze di organizzazioni di tutte le dimensioni, con posizioni che includono la gestione del team di architettura della sicurezza per un'istituzione finanziaria Fortune 100 negli Stati Uniti e la fornitura di soluzioni di sicurezza a piccole e medie imprese.

Scopri di più su questo argomento

Creare utenti AD in massa e inviare le loro credenziali tramite PowerShell

Come creare, modificare e testare le password utilizzando PowerShell

Utilizzando Windows Defender Credential Guard per proteggere le credenziali Privileged Access Management

Cos'è Microsoft LAPS: Come puoi migliorarne la sicurezza?

Passaggi per controllare i diritti di amministratore locale