Utilizzo del gruppo Protected Users contro le minacce

Feb 20, 2015

Microsoft ha introdotto il gruppo Protected Users in Windows Server 2012 R2 e Windows 8.1, ed è progettato per rafforzare gli account che sono membri del gruppo, in particolare per proteggere contro gli pass-the-hash attacks disabilitando l'uso di NT LAN Manager (NTLM), un protocollo di autenticazione legacy che è ancora presente in Windows per compatibilità con le versioni precedenti.

Le protezioni aggiuntive sono fornite solo quando gli utenti accedono a Windows Server 2012 R2 o Windows 8.1, e l'elenco completo delle difese richiede che il livello funzionale del dominio sia impostato su Windows Server 2012 R2 (o superiore).

Protected Users è principalmente destinato all'uso con account di amministratori di dominio e aziendali, particolarmente vulnerabili agli attacchi, poiché, se compromessi, offrono accesso illimitato ai sistemi. Ciò non significa che altri account utente, che potrebbero essere considerati un obiettivo, non possano essere aggiunti a Protected Users. Tuttavia, a causa delle rigide restrizioni imposte ai membri di Protected Users, è essenziale eseguire un'approfondita verifica preliminare.

Non ci sono soluzioni alternative per le restrizioni, quindi è saggio assicurarsi che se si intende aggiungere account con privilegi elevati, come amministratori di dominio e di impresa, che almeno uno che non viene utilizzato per compiti di amministrazione regolari, sia lasciato fuori dal gruppo.

Le seguenti protezioni sono abilitate per i membri del gruppo degli Utenti Protetti quando effettuano l'accesso da un dispositivo supportato:

- Le credenziali memorizzate nella cache sono bloccate. Deve essere disponibile un controller di dominio per autenticare l'utente

- Le chiavi Kerberos a lungo termine non possono essere utilizzate per accedere

- Le password in chiaro non vengono memorizzate nella cache per l'autenticazione Windows Digest o la delega delle credenziali predefinita (CredSSP), anche quando le relative politiche sono abilitate

- La funzione unidirezionale NTLM (NTOWF) è bloccata

Se il livello funzionale del dominio è impostato su Windows Server 2012 R2 o superiore, vengono abilitate protezioni aggiuntive:

- I ticket di concessione Kerberos (TGT) non possono essere rinnovati per un periodo di time-to-live (TTL) superiore a 4 ore

- NTLM è bloccato

- Lo standard di crittografia dei dati (DES) e RC4 non possono essere utilizzati per la pre-autenticazione Kerberos

- La delega vincolata e non vincolata è bloccata

Quando DES e RC4 sono bloccati, tutti i controller di dominio (DC) devono eseguire Windows Server 2008 (o versioni successive) e, prima di aggiungere utenti a Protected Users, le loro password dovrebbero essere cambiate su un DC Windows Server 2008 affinché le chiavi AES siano memorizzate in Active Directory.

Non riesco a vedere il gruppo degli utenti protetti nel mio dominio

Se nel tuo dominio non è presente il gruppo Protected Users, dovrai assicurarti che ci sia almeno un DC Windows Server 2012 R2 e trasferire il ruolo di Emulatore del Controller di Dominio Primario (PDC) dell'Operazione Singolo Master Flessibile (FSMO) a un DC Windows Server 2012 R2. Se necessario, il ruolo PDC può essere trasferito di nuovo alla sua posizione originale.

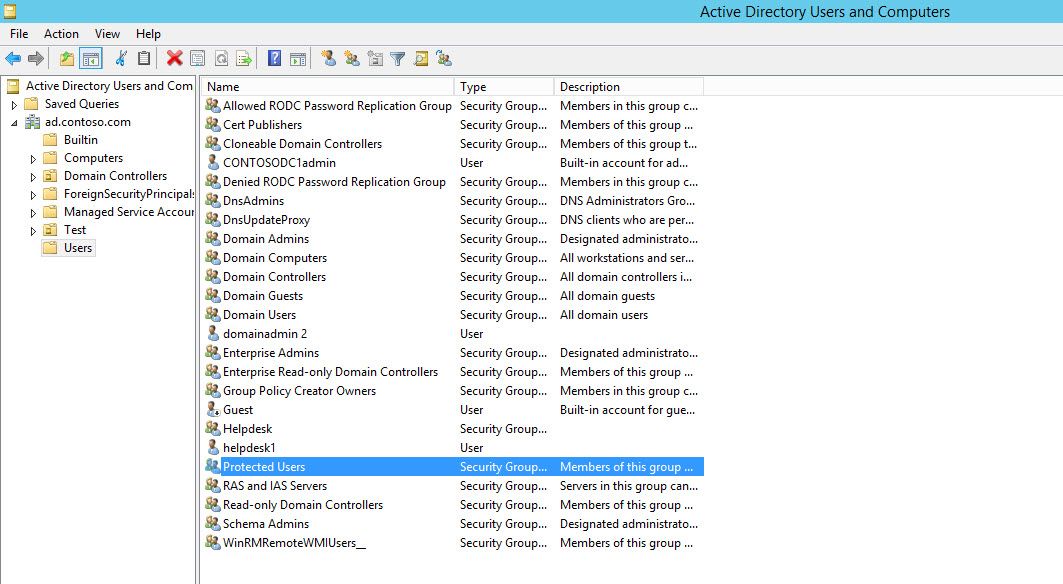

Per verificare se nel tuo dominio è presente il gruppo Protected Users, accedi a Windows Server 2012 R2 come amministratore di dominio:

- Apri Server Manager dalla schermata Start screen

- Seleziona Active Directory Users and Computers dal menu Strumenti

- Nel riquadro di sinistra, espandi il tuo dominio e fai clic su Users.

Se Protected Users è presente nel dominio, dovresti vederlo sulla destra. Gli utenti possono essere aggiunti a Protected Users, come li aggiungeresti a qualsiasi gruppo AD. Utilizzando PowerShell per esempio, per aggiungere l'account utente admin1:

Add-ADGroupMember –Identity ‘Protected Users’ –Members admin1

Per trasferire il ruolo FSMO dell'emulatore PDC a un DC Windows Server 2012 R2, accedi al DC utilizzando un account amministratore di dominio e apri un prompt di PowerShell utilizzando l'icona nella barra delle applicazioni del desktop. Ora digita il comando sottostante e premi INVIO, sostituendo DC6 con il nome del DC Windows Server 2012 R2:

Move-AdDirectoryServerOperationMasterRole -Identity DC6 –OperationMasterRole pdcemulator

Se vuoi confermare la nuova o originale posizione del ruolo FSMO dell'emulatore PDC, esegui il comando sottostante, sostituendo ad.contoso.com con il nome del tuo AD domain:

Get-AdDomain ad.contoso.com | Format-List pdcemulator

Netwrix Directory Manager

Condividi su

Informazioni sull'autore

Scopri di più su questo argomento

Leggi sulla Privacy dei Dati per Stato: Diversi Approcci alla Protezione della Privacy

Esempio di Analisi del Rischio: Come Valutare i Rischi

Il Triangolo CIA e la sua applicazione nel mondo reale

Cos'è la gestione dei documenti elettronici?

Analisi quantitativa del rischio: Aspettativa di perdita annuale