Pro, contro e alternative di AppLocker

Dec 2, 2021

AppLocker è una funzionalità di controllo delle applicazioni presente nelle edizioni enterprise di Windows. Lo strumento consente di gestire quali applicazioni e file gli utenti possono eseguire. Windows AppLocker mira a limitare l'accesso al software e ai dati correlati da parte di utenti specifici e gruppi aziendali. Il risultato è una maggiore sicurezza, una riduzione del sovraccarico amministrativo e un minor numero di chiamate all'helpdesk.

Perché AppLocker, perché proprio ora?

Viviamo in un mondo pieno di malware. Nuove varianti di malware spuntano in tutto il mondo oggi come erbacce in una calda giornata di primavera. Secondo Infosecurity Group, i ricercatori hanno rilevato oltre 360.000 nuovi file dannosi nel 2017. Ciò equivale a circa quattro nuovi campioni di malware ogni secondo. Nonostante la quantità considerevole, il numero di nuove minacce dannose non sorprende. I malintenzionati utilizzano l'automazione per generare e distribuire varianti di malware. Di conseguenza, la comunità antimalware fatica a stare al passo.

Microsoft AppLocker offre capacità di whitelist delle applicazioni (AWL) preconfigurate che impediscono agli utenti di eseguire applicazioni potenzialmente pericolose. La Whitelist delle Applicazioni (AWL) è una strategia di Defence in Depth che specifica le applicazioni autorizzate all'uso all'interno di una rete informatica. Ci sono diversi modi in cui gli utenti possono scaricare intenzionalmente e non software dannoso.

- L'utente ha cliccato involontariamente su un file EXE arbitrario depositato sul proprio computer

- Un utente scontento ha scaricato intenzionalmente un cavallo di Troia

- Forse qualcuno nell'organizzazione ha piantato un file

In definitiva, quando si utilizza Windows AppLocker per creare una whitelist di applicazioni, si specificano esattamente le applicazioni e i file .exe che gli utenti possono aprire. Il malware rimane a distanza perché si limita la potenzialità di un utente finale di causare danni. La bellezza di AppLocker sta nel fatto che se un'estensione non è nella whitelist, non viene aperta. Semplicità al suo meglio, almeno in teoria. Nella realtà, l'elenco delle applicazioni autorizzate all'interno della maggior parte delle imprese cambia continuamente. Ciò significa che le whitelist richiedono una costante manutenzione e modifiche. Questo difetto è la debolezza intrinseca della maggior parte delle soluzioni basate su whitelist.

Vantaggi di AppLocker

AppLocker offre diversi vantaggi significativi. Primo, Microsoft include AppLocker nell'edizione enterprise di Windows Server. Ciò significa che non comporta costi aggiuntivi. Secondo, AppLocker è integrato in Group Policy. La maggior parte degli amministratori Windows conosce già Group Policy, il che rende l'esperienza utente di AppLocker fluida e naturale. Terzo, è possibile importare qualsiasi politica di AppLocker in Intune come file XML. Quindi, si ha quasi lo stesso controllo sulle applicazioni per i dispositivi iscritti a MDM come si avrebbe per i dispositivi collegati al dominio e on-premises. Infine, AppLocker crea automaticamente una whitelist delle applicazioni interne di Windows, risparmiando così tempo e riducendo la complessità.

Svantaggi di AppLocker

Nonostante ciò, AppLocker presenta numerosi svantaggi che riducono la produttività e aumentano il rischio. Per cominciare, AppLocker, come la maggior parte delle soluzioni di whitelist, richiede di aggiornare e modificare continuamente l'indice delle applicazioni autorizzate. In verità, il processo di mantenimento di una whitelist aziendale è lungo, faticoso e richiede un notevole impegno di tempo e sforzo. Inoltre, chiunque abbia diritti di amministratore sul proprio dispositivo locale può eludere le Politiche di AppLocker. Di conseguenza, potresti esporre il tuo ambiente a malware nonostante i tuoi migliori sforzi per bloccare le applicazioni.

Soprattutto, AppLocker presenta un difetto evidente. Vediamo se riesci a scoprirlo. Di seguito sono elencati i sistemi operativi Windows che supportano AppLocker.

- Edizioni Ultimate ed Enterprise di Windows 7

- Edizione Enterprise di Windows 8

- Edizioni Education e Enterprise di Windows 10

- Server 2008 R2, Server 2012, Server 2012 R2, Server 2016 e Server 2019

Se hai notato che le edizioni Professional di Windows sono assenti da questa lista, hai indovinato correttamente. Quando applicato con Group Policy, AppLocker non funziona bene con Windows 10 Professional. Ciò significa che dovrai cercare altrove per bloccare le applicazioni su macchine collegate a un dominio.

Alternative a AppLocker

Prima di impegnarti con AppLocker, dovresti eseguire un'analisi di dovuta diligenza delle soluzioni alternative. Guardando altrove, avrai una migliore comprensione del panorama competitivo e potrai prendere una decisione più informata.

PolicyPak è una soluzione di gestione e sicurezza degli endpoint Windows che offre maggiore controllo sulle impostazioni degli utenti e dei computer. La soluzione include Least Privilege Manager, che blocca tutti i permessi tranne quelli che gli utenti richiedono per svolgere funzioni aziendali critiche. PolicyPak Least Privilege Manager consente agli utenti standard di svolgere il loro lavoro senza possedere diritti di amministratore locale. Inoltre, PolicyPak protegge i computer Windows da malware senza sacrificare la produttività. A differenza di AppLocker, PolicyPak è progettato per accelerare il processo di whitelist. In altre parole, gli amministratori Windows hanno molto più tempo per lavorare su compiti critici dell'infrastruttura. A differenza di AppLocker, PolicyPak funziona con l'edizione Professional di Windows 7 e successive. I vantaggi della whitelist non sono limitati solo a pochi sistemi operativi selezionati.

AppLocker vs. PolicyPak

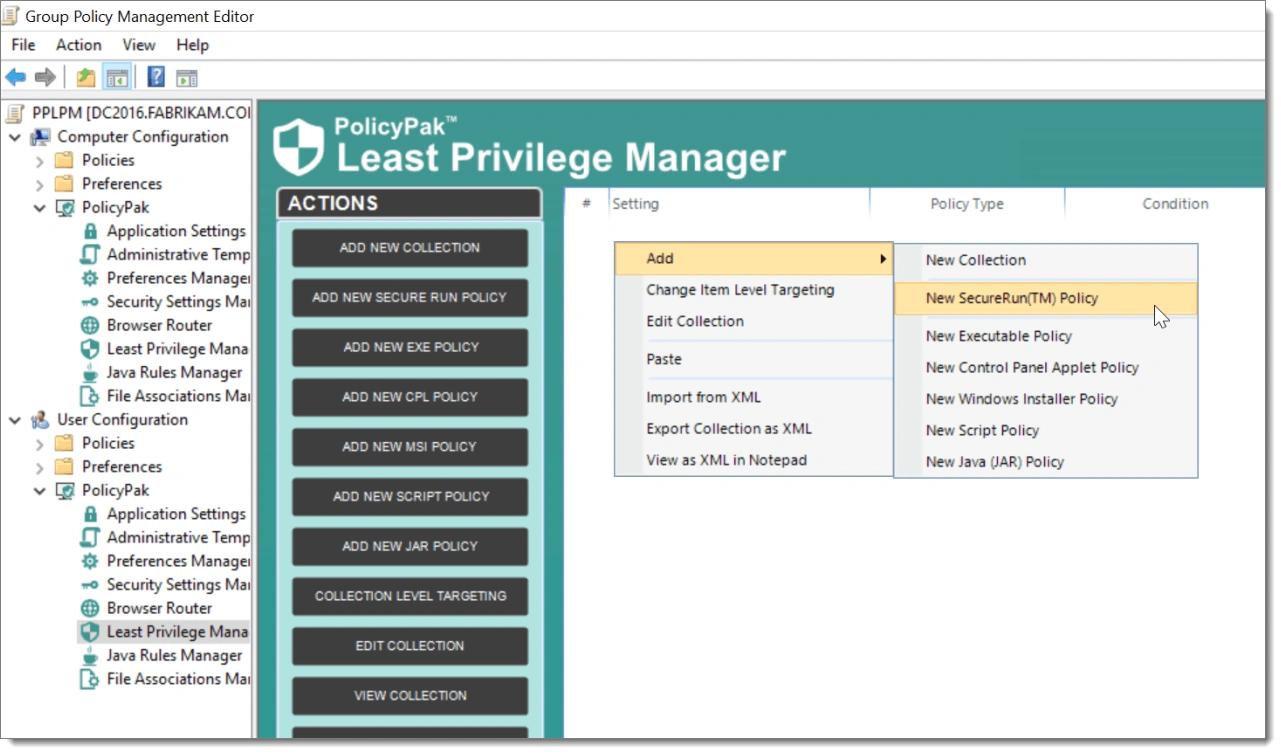

PolicyPak Least Privilege Manager si differenzia da AppLocker in diversi modi. Prima di tutto, PolicyPak eleva i privilegi per un utente standard quando ne hanno bisogno. Ad esempio, un grafico potrebbe aver bisogno di installare un'applicazione per creare una bozza di una nuova interfaccia utente. In questo caso, PolicyPak Least Privilege Manager gli permetterebbe di eseguire l'installazione. Come altro esempio, consideriamo un dipendente remoto che ha bisogno di aggiungere una stampante. PolicyPak Least Privilege gli permetterebbe di ignorare i prompt di UAC o di concedergli l'accesso a determinati pannelli di controllo designati. In secondo luogo, PolicyPak include SecureRun™, che consente agli utenti di eseguire applicazioni solo se sono “correttamente installate o autorizzate dall'amministratore”. Come AppLocker, PolicyPak si integra con Group Policy e permette la creazione, l'assegnazione e il dispiegamento di politiche. Vedi un esempio del processo di creazione delle politiche qui sotto.

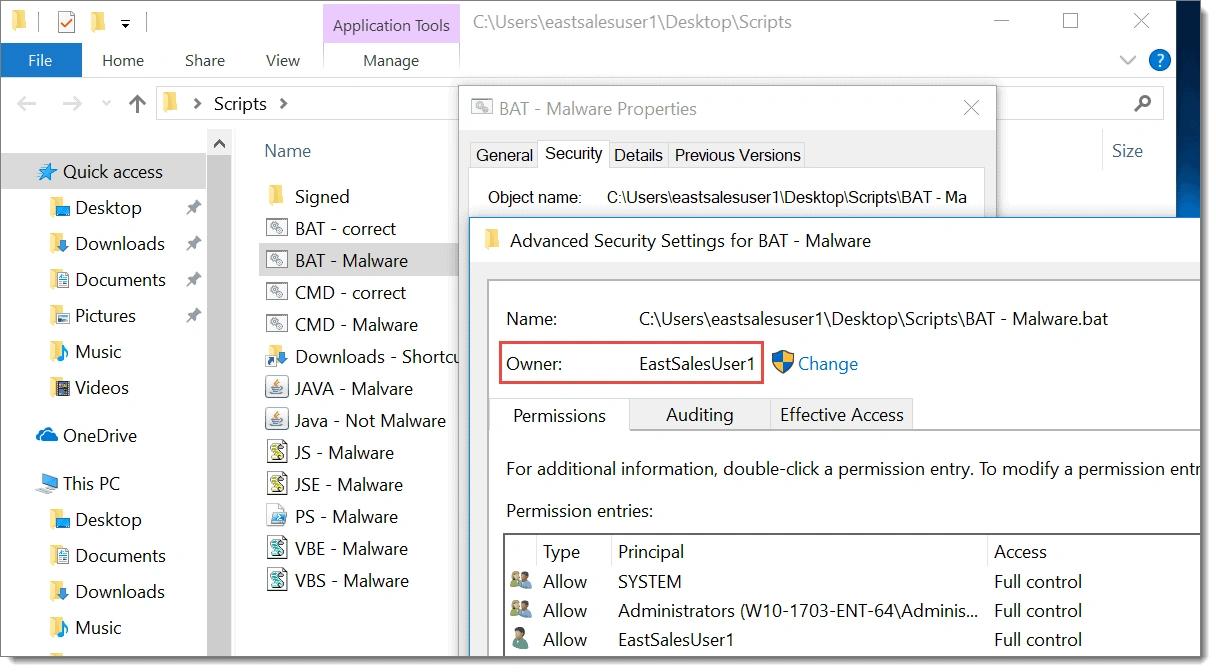

Il principio alla base di SecureRun™ è semplice. Ogni applicazione, file eseguibile, MSI, script o file JAR Java ha un proprietario. Quando gli utenti scaricano un file da internet o lo copiano da un'unità condivisa, ne diventano proprietari. Vedi un esempio qui sotto:

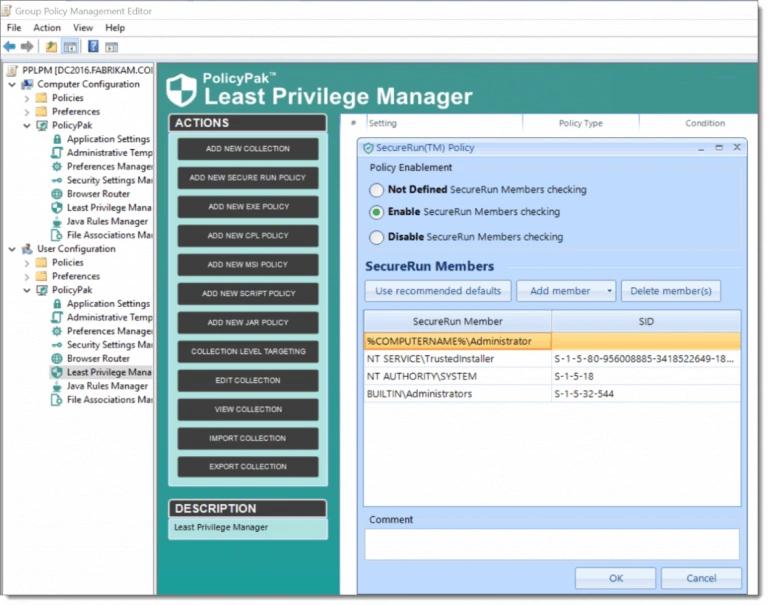

SecureRun™ verifica chi possiede uno di questi file quando un utente desidera aprirlo. Poi confronta ciò con un elenco di proprietari che definisci tu. Vedi un esempio di elenco predefinito qui:

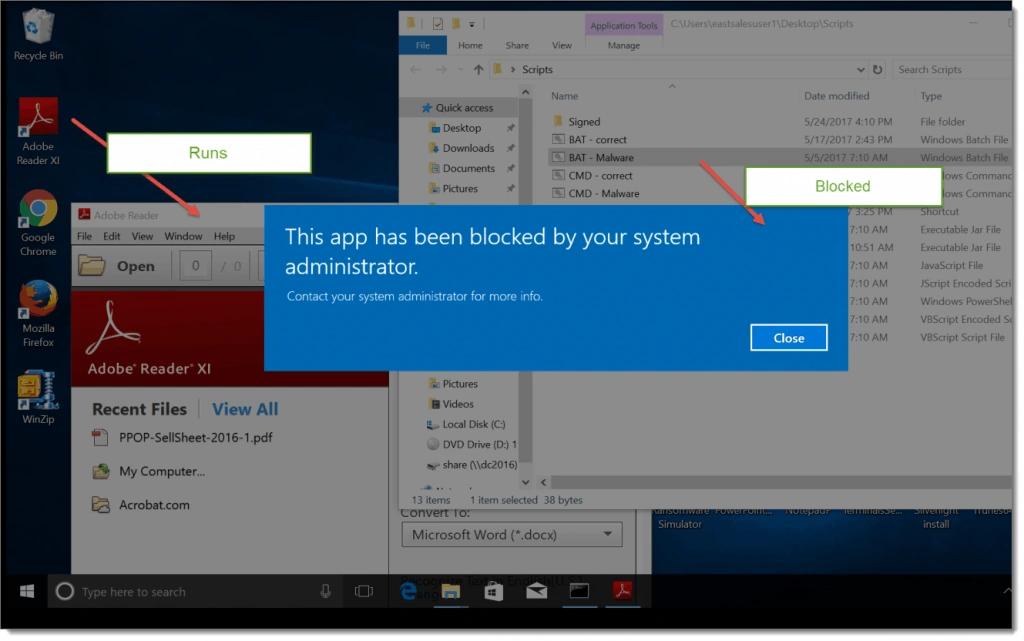

Quindi, un'applicazione che è stata installata correttamente da un amministratore o uno specialista del supporto tecnico funziona perfettamente come sempre. Un'applicazione scaricata e poi eseguita da un Utente Standard riceve il messaggio di rifiuto mostrato di seguito.

Uno degli aspetti più eleganti e comodi di PolicyPak Least Privilege Manager è che non devi aggiornare regolarmente la tua lista di applicazioni approvate. A differenza di AppLocker, PolicyPak non dipende dalle applicazioni stesse. Invece, sfrutta il ruolo di Amministratore che concede l'accesso alle applicazioni. In sintesi, le applicazioni possono cambiare, ma il gruppo degli amministratori rimane costante per sempre. Puoi vedere un breve video che dimostra il processo SecureRun™ e come protegge il desktop qui.

Considerazioni finali e prossimi passi su AppLocker

A differenza di Applocker, PolicyPak Least Privilege Manager fa più che semplicemente mettere in whitelist le applicazioni. Funziona in qualsiasi situazione che richieda agli utenti standard di superare i prompt UAC. Inoltre, eleva la situazione e non la persona.

Che si tratti di un'applicazione, di un'applet del Pannello di controllo o di uno script PowerShell distribuito, gli utenti standard possono eseguire ed elevare le operazioni come necessario. Delegando questi privilegi, si dà agli utenti standard la possibilità di svolgere il loro lavoro senza che questo intralci il tuo. In altre parole, puoi impedire che continuino a chiamare e ad aprire ticket di assistenza ogni volta che si imbattono in un prompt UAC. La combinazione di elevazione dei diritti, insieme al whitelisting tramite PolicyPak SecureRun™ è ciò che distingue PolicyPak Least Privilege Manager da AppLocker e altre soluzioni AWL standard.

Condividi su

Scopri di più

Informazioni sull'autore

Jeremy Moskowitz

Vice Presidente della Gestione Prodotti (Endpoint Products)

Jeremy Moskowitz è un esperto riconosciuto nell'industria della sicurezza informatica e di rete. Co-fondatore e CTO di PolicyPak Software (ora parte di Netwrix), è anche un Microsoft MVP per 17 volte in Group Policy, Enterprise Mobility e MDM. Jeremy ha scritto diversi libri di grande successo, tra cui “Group Policy: Fundamentals, Security, and the Managed Desktop” e “MDM: Fundamentals, Security, and the Modern Desktop”. Inoltre, è un relatore ricercato su argomenti come la gestione delle impostazioni desktop e fondatore di MDMandGPanswers.com.

Scopri di più su questo argomento

Gestione della configurazione per il controllo sicuro degli endpoint

Leggi sulla Privacy dei Dati per Stato: Diversi Approcci alla Protezione della Privacy

Esempio di Analisi del Rischio: Come Valutare i Rischi

Il Triangolo CIA e la sua applicazione nel mondo reale

Cos'è la gestione dei documenti elettronici?