Mappatura dei percorsi di attacco con BloodHound AD

Jan 20, 2023

Mappatura degli amministratori locali di AD Attack

Una volta che un attaccante stabilisce una testa di ponte nel tuo Active Directory (AD), inizia a cercare modi per raggiungere il suo obiettivo finale, come accedere a dati sensibili sui file server o nei database, diffondere ransomware o compromettere l'infrastruttura IT. Per fare ciò, deve prima ottenere ulteriori diritti di accesso — idealmente, diventare membro di gruppi altamente privilegiati come gli Admins del Dominio.

BloodHound Active Directory li aiuta a trovare percorsi per fare proprio questo. Questa applicazione web scopre e visualizza percorsi di attacco — serie di mosse laterali strategiche che permettono all'attaccante di aumentare i propri privilegi. Seguendo un percorso di attacco tracciato dallo strumento, un avversario può spesso passare rapidamente da un normale account utente al controllo di Active Directory.

Le organizzazioni possono anche utilizzare BloodHound come strumento difensivo per assicurarsi che non ci siano percorsi praticabili per compromettere account e computer critici nel loro ambiente IT.

Contenuti correlati selezionati:

Come funziona BloodHound AD

Sotto il cofano, lo strumento di sicurezza BloodHound si basa su PowerSploit e il comando Invoke-UserHunter per costruire i suoi percorsi di attacco. Per iniziare, Bloodhound enumera due insiemi di dati critici in un dominio Active Directory:

- Innanzitutto, crea una mappa delle informazioni sulle relazioni, come chi ha accesso a quali computer nell'impresa. Questo si concentra sull'appartenenza al gruppo degli Amministratori locali (mappatura degli Admin locali).

- Successivamente, BloodHound enumera le sessioni attive e gli utenti connessi attraverso i computer uniti al dominio. Questa raccolta di dati rivela chi accede a quali sistemi e quali credenziali utente sono memorizzate su quei sistemi, pronte per essere rubate dalla memoria.

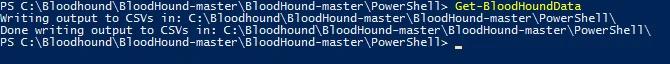

Raccolta dei dati di attacco BloodHound

Per eseguire la raccolta dei dati, gli avversari possono eseguire il seguente comando PowerShell, che raccoglie le informazioni e le scrive in un file CSV:

In alternativa, è possibile raccogliere dati utilizzando il seguente comando SharpHound:

C:> SharpHound.exe

Le seguenti informazioni verranno raccolte dal controller di dominio:

- Appartenenze ai gruppi di sicurezza

- Fiducia tra domini

- Diritti abusabili sugli oggetti di Active Directory

- Group Policy collegamenti

- Struttura ad albero delle OU

- Diverse proprietà degli oggetti computer, gruppo e utente

- Collegamenti amministrativi SQL

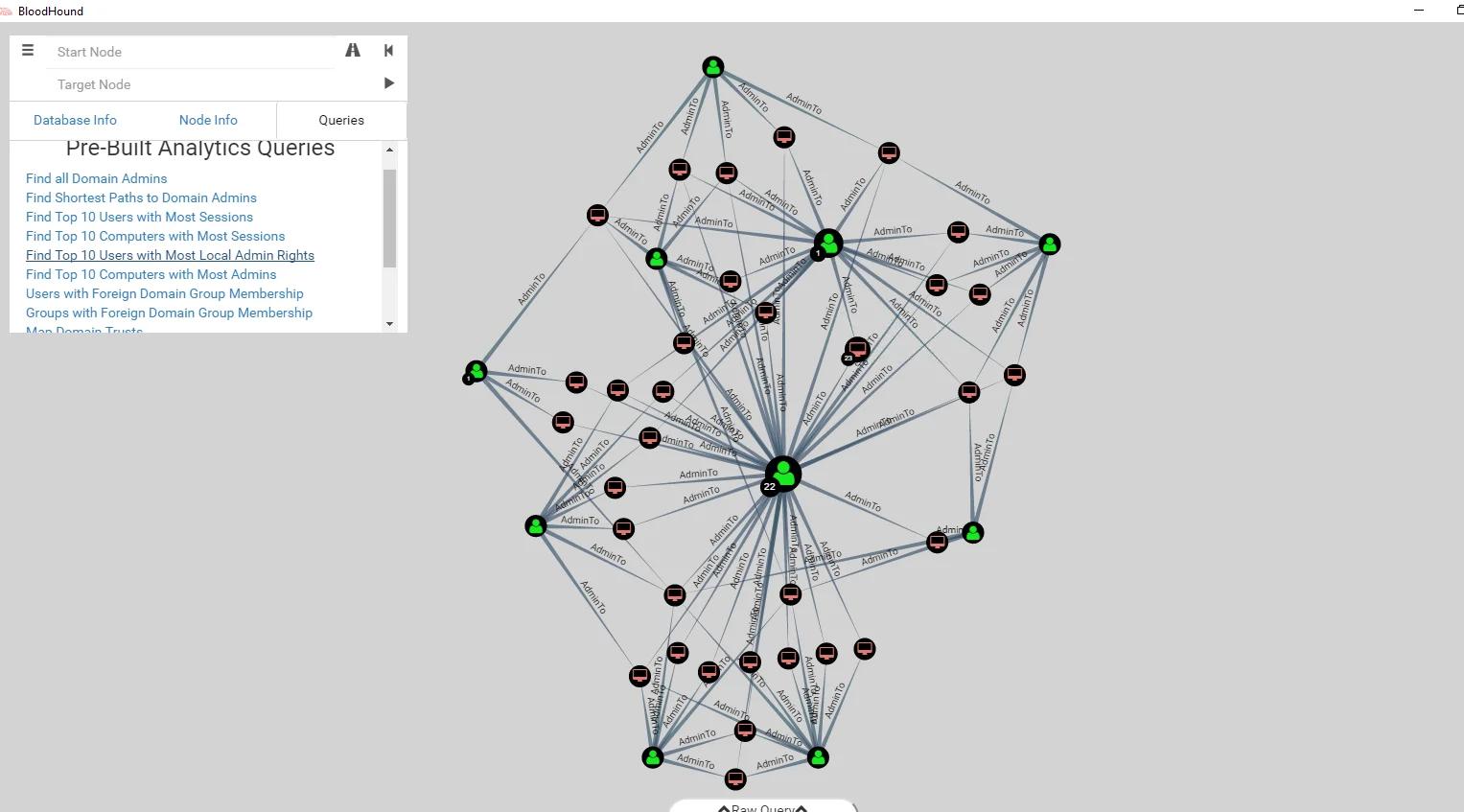

Visualizzazione e interrogazione dei dati BloodHound

Lo strumento di cyber security Bloodhound analizza quindi i dati e produce visualizzazioni dei percorsi di attacco nel dominio. Ecco un esempio di versione dei percorsi di attacco:

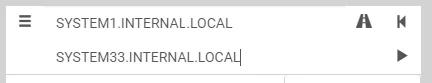

Esecuzione di query in BloodHound AD

BloodHound rende la pianificazione di un attacco a un dominio semplice come pianificare un viaggio su strada utilizzando Google Maps. Include una serie di query predefinite, tra cui una per trovare il percorso più breve per compromettere il gruppo degli Admins del Dominio, come puoi vedere nell'elenco qui sotto:

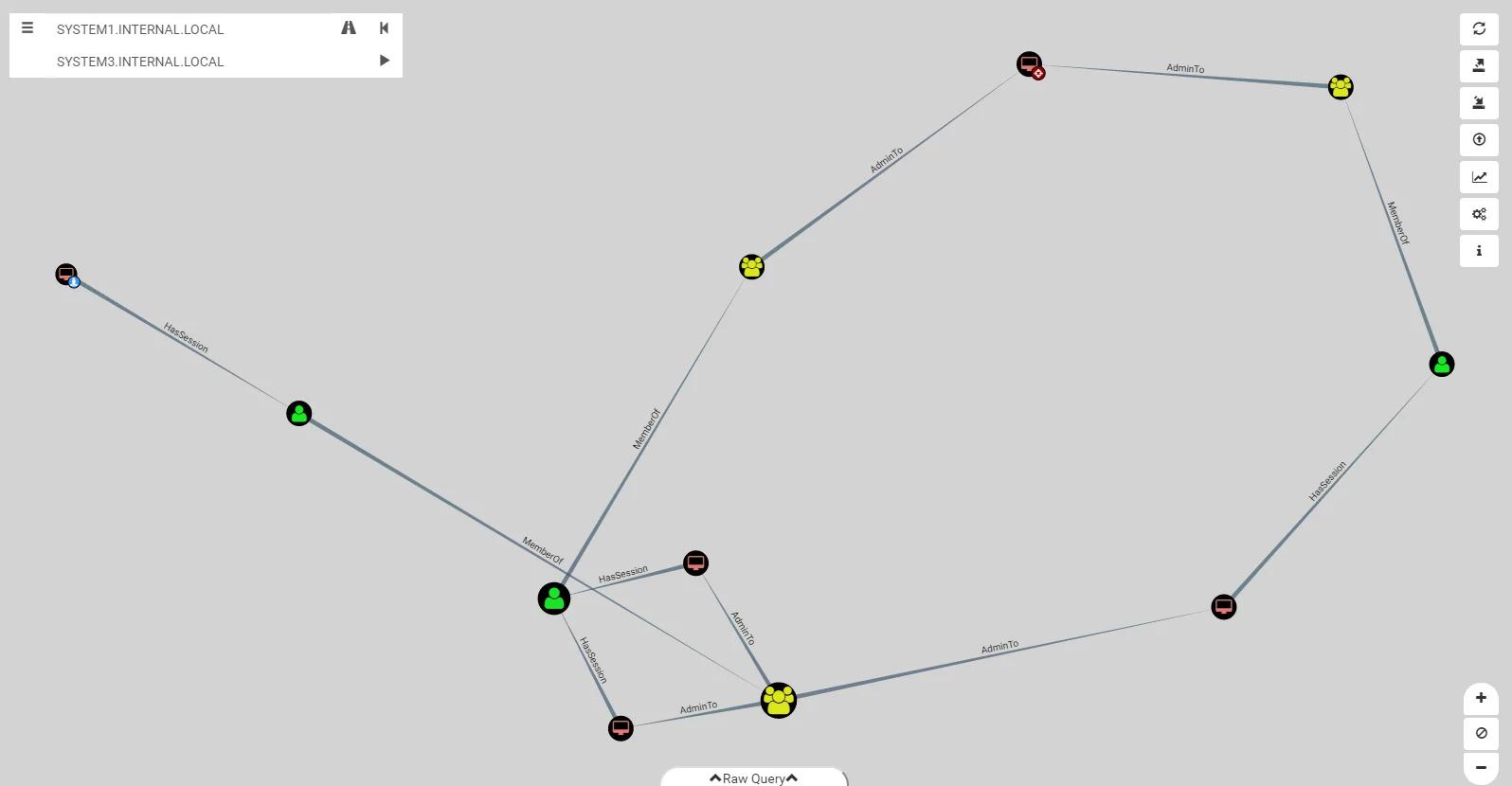

In alternativa, puoi specificare la tua fonte e destinazione, e BloodHound mapperà tutti i possibili percorsi di attacco, come illustrato di seguito:

Figura 1. Specificare le macchine sorgente e destinazione

Figura 2. Visualizzazione dei percorsi di attacco tracciati da BloodHound

Protezione contro gli attacchi utilizzando BloodHound

BloodHound AD è estremamente utile per mappare le vulnerabilità nel tuo dominio. Un buon modo per ridurre tali vulnerabilità è controllare strettamente l'accesso privilegiato ai server. Ad esempio, Microsoft Windows fornisce le migliori pratiche per la strategia di accesso privilegiato per la sicurezza di Active Directory utilizzando il modello di accesso aziendale e il piano di modernizzazione rapida (RaMP).

Inoltre, il monitoraggio di attività sospette di autenticazione e accesso può rivelare tentativi di sfruttare percorsi di attacco.

Come Netwrix può aiutare

Per un modo completo di proteggere il tuo dominio, dai un'occhiata alla Netwrix Active Directory Security Solution. Ti aiuterà a:

- Eseguire valutazioni regolari del rischio che identificano le lacune di sicurezza nel vostro ambiente AD.

- Identificate e limitate l'accesso ai vostri dati più preziosi e ad altre risorse IT.

- Limitare l'appartenenza a gruppi privilegiati come Domain Admin.

- Rilevare attività sospette in tempo per prevenire gravi violazioni della sicurezza.

Condividi su

Scopri di più

Informazioni sull'autore

Jeff Warren

Chief Product Officer

Jeff Warren supervisiona il portfolio di prodotti Netwrix, portando oltre un decennio di esperienza nella gestione e sviluppo di prodotti focalizzati sulla sicurezza. Prima di entrare in Netwrix, Jeff ha guidato l'organizzazione dei prodotti presso Stealthbits Technologies, dove ha utilizzato la sua esperienza come ingegnere del software per sviluppare soluzioni di sicurezza innovative su scala aziendale. Con un approccio pratico e un talento nel risolvere sfide di sicurezza complesse, Jeff è concentrato sulla costruzione di soluzioni pratiche che funzionano. È laureato in Information Systems presso l'Università del Delaware.

Scopri di più su questo argomento

Leggi sulla Privacy dei Dati per Stato: Diversi Approcci alla Protezione della Privacy

Esempio di Analisi del Rischio: Come Valutare i Rischi

Il Triangolo CIA e la sua applicazione nel mondo reale

Cos'è la gestione dei documenti elettronici?

Analisi quantitativa del rischio: Aspettativa di perdita annuale