Fermare gli attacchi BadUSB, Rubber Ducky e Flipper Zero

Sep 22, 2025

I dispositivi BadUSB, Rubber Ducky e Flipper Zero aggirano il blocco USB tradizionale impersonando tastiere ed eseguendo comandi alla velocità della macchina. Netwrix Endpoint Management combina il controllo dei dispositivi di Endpoint Protector con l'applicazione dei privilegi di Policy Manager per bloccare i dispositivi canaglia, rimuovere i diritti di amministratore non necessari e contenere il movimento laterale prima che si intensifichi.

Un gadget da $50 può compromettere le tue difese in pochi secondi. Dispositivi come BadUSB, Rubber Ducky e Flipper Zero impersonano tastiere, lanciando comandi a velocità della macchina per disabilitare protezioni e creare backdoor. Questi non sono scenari fantascientifici; sono attacchi reali che molte difese USB non rilevano.

Ecco come funzionano, perché i controlli tradizionali falliscono e come prevenirli efficacemente.

Una chiavetta USB da $50 può distruggere la tua Network

Immagina questo: Una chiavetta USB viene lasciata nel tuo parcheggio. Un dipendente la collega, mosso dalla curiosità.

In pochi secondi, il dispositivo si finge una tastiera e digita centinaia di comandi a velocità di macchina. Disattiva le protezioni, installa malware e apre backdoor.

Basta un plug-in. Un momento di distrazione. Un dispositivo da 50 dollari.

Questo non è fantascienza. È reale. Questi attacchi sono noti come BadUSB, Rubber Ducky, o exploit Flipper Zero, e sono una delle minacce agli endpoint più trascurate oggi.

Cosa sono gli attacchi BadUSB, Rubber Ducky e Flipper Zero?

Questi attacchi sono classificati come HID (Human Interface Device) exploits. Il trucco è semplice ma devastante:

- Non si comportano come dispositivi di archiviazione. Invece di apparire come un'unità USB, impersonano una tastiera.

- Si muovono più velocemente di qualsiasi essere umano. I comandi vengono digitati a velocità fulminea prima che chiunque possa reagire.

- Sfruttano la fiducia. I sistemi operativi li trattano come tastiere legittime, concedendo loro libero accesso.

Anatomia di un attacco

Gli attacchi USB HID sono l'equivalente nel campo della cybersecurity della prestidigitazione: ingannevolmente semplici ma altamente efficaci:

- Consegna: L'attaccante posiziona il dispositivo in un luogo dove i tuoi dipendenti potrebbero trovarlo o lo invia direttamente.

- Esecuzione: Il dispositivo è collegato e la digitazione inizia immediatamente.

- Escalation dei privilegi: Se l'utente dispone di local admin rights, la falsa tastiera può effettivamente disabilitare il software antivirus, lanciare malware o creare nuovi account.

- Movimento laterale: Se le credenziali di amministratore vengono riutilizzate su più macchine, gli attaccanti si diffondono rapidamente attraverso la tua rete.

Il risultato? Un piccolo dispositivo innesca una violazione potenzialmente catastrofica.

Perché le vecchie difese falliscono

La maggior parte delle organizzazioni blocca le memorie USB. Tuttavia, bloccare le USB non significa bloccare gli HID. Un BadUSB non viene riconosciuto come memoria; si presenta come una nuova tastiera. Ecco perché le difese tradizionali non rilevano la minaccia, creando un punto cieco per molti team di sicurezza.

Per vedere questi punti ciechi in azione e imparare come chiuderli, guarda il nostro webinar: Modern Device Control & USB Security: Beyond Blocking.

Blocca le minacce interne dove iniziano: all'endpoint

Guarda oraCome Netwrix Ferma l'Attacco

Netwrix Endpoint Protector: Controllo dei dispositivi per attacchi HID

Con il modulo Device Control module, puoi prevenire in tempo reale gli attacchi HID non autorizzati:

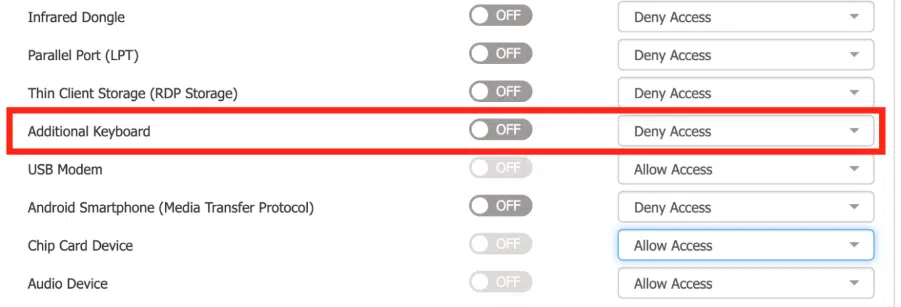

- Blocca tastiere aggiuntive: Una politica attivabile con un clic blocca il funzionamento di tutte le “tastiere extra”.

- Whitelisting dell'ID fornitore: Solo le tastiere fidate e riconosciute funzionano. Qualsiasi dispositivo che si spaccia per una tastiera ma che non ha un ID fornitore approvato (come Rubber Ducky o Flipper Zero) viene rifiutato.

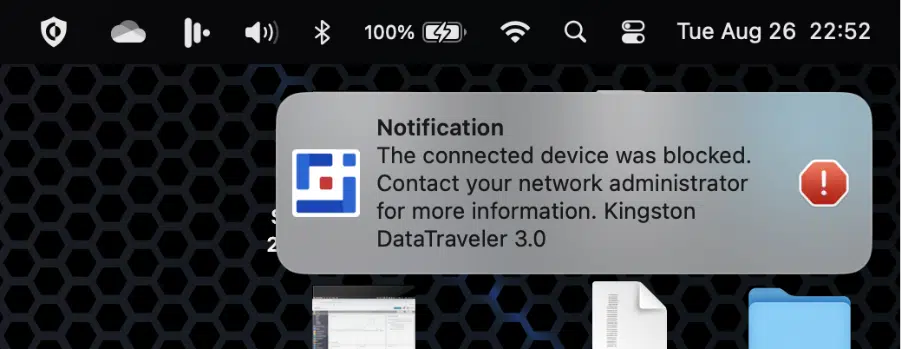

- Applicazione cross-platform: Allerte e blocchi su Windows, macOS e Linux.

Risultato: Protezione a bassa manutenzione e ad alto impatto che neutralizza gli attacchi HID.

Ecco il processo in due fasi utilizzando Endpoint Protector.

Passaggio 1: Nega l'accesso per ulteriori tastiere.

Passaggio 2: Utilizzare il whitelisting dell'ID fornitore per garantire che solo tastiere affidabili e riconosciute nel vostro ambiente funzionino. Qualsiasi dispositivo che tenti di mascherarsi da tastiera ma che non superi il controllo dell'ID fornitore (ad esempio, un Rubber Ducky) viene bloccato immediatamente.

I risultati sono evidenti agli utenti finali. Ecco un esempio di blocco di un dispositivo non intenzionale (pop-up simili per macchine Windows, Mac e Linux).

Netwrix Policy Manager: Difesa a più livelli

Se gli aggressori ottengono accesso fisico o remoto, il solo controllo dei dispositivi non è sufficiente. Ecco dove interviene Netwrix Policy Manager (precedentemente PolicyPak):

- Rimuovi i diritti di amministratore locale per impostazione predefinita, riducendo il rischio di privilege escalation.

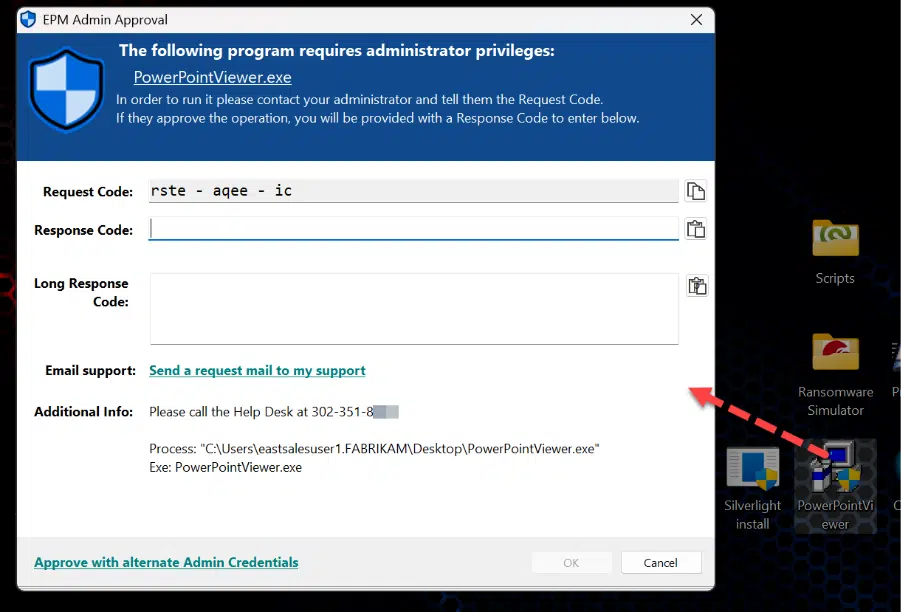

- Abilita l'accesso just-in-time integrando con ServiceNow o il tuo helpdesk per approvare le richieste di amministrazione legittime secondo necessità.

- Limitare l'uso di strumenti ad alto rischio come PowerShell, CMD e Run, consentendo eccezioni per applicazioni e script approvati.

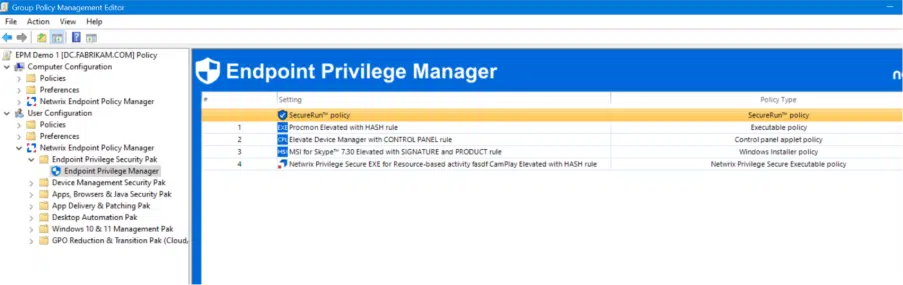

- SecureRun™ – Blocco automatico delle applicazioni scaricate autonomamente e non affidabili.

Insieme, questi controlli garantiscono che gli aggressori non possano utilizzare dispositivi non autorizzati o privilegi rubati per prendere il controllo dei vostri sistemi. Creare regole EPM per superare i prompt UAC è semplice.

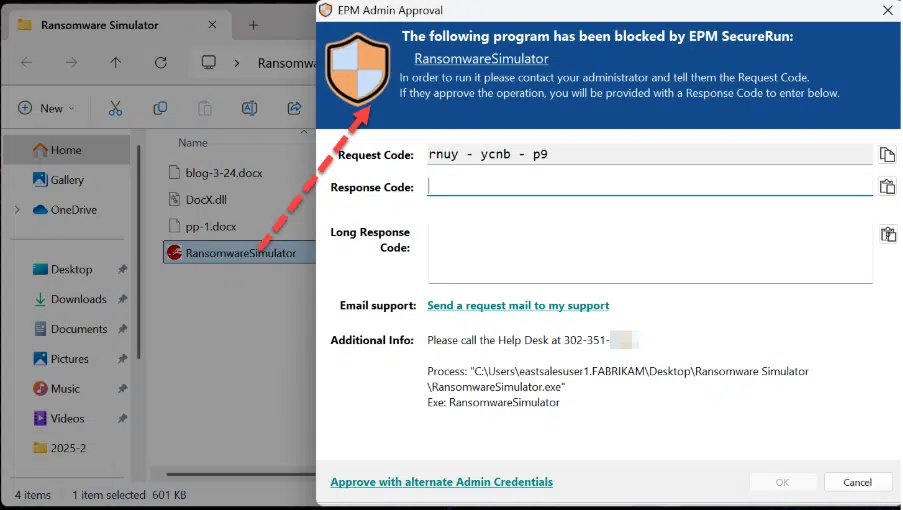

E per quegli elementi che non hanno ancora regole, gli utenti possono utilizzare l'accesso di approvazione dell'amministratore Just-in-time come quello mostrato qui.

Gli elementi che vengono bloccati automaticamente da SecureRun possono essere anche gestiti dal vostro Servicenow / HelpDesk.

Valore aziendale per i leader della sicurezza

Netwrix Endpoint Management (Endpoint Protector + Policy Manager) non riguarda solo l'arresto dei dispositivi; si tratta di ridurre il rischio organizzativo mantenendo l'IT efficiente:

- Pronto per la conformità: Soddisfa le linee guida NIST, CIS e ISO per i media rimovibili e la gestione dei privilegi.

- Semplicità operativa: Nessuna perdita di produttività, gli utenti mantengono i loro dispositivi di fiducia mentre gli attaccanti non lo fanno.

- Riduzione del rischio: Rileva e blocca i tentativi di movimento laterale prima che il ransomware possa diffondersi.

- Riduzione dei costi: Previene interventi di risposta ad incidenti costosi e tempi di inattività dovuti a un singolo atto di negligenza.

Punto chiave

Gli attacchi BadUSB, Rubber Ducky e Flipper Zero prendono di mira il dispositivo più fidato nel tuo ambiente: la tastiera.

Con Netwrix Endpoint Management, alimentato da Endpoint Protector e Policy Manager, puoi:

- Blocca i dispositivi USB HID non autorizzati prima che vengano eseguiti.

- Rimuovi i diritti di amministratore locale non necessari e applica il principio del privilegio minimo.

- Contenere il movimento laterale con l'accesso just-in-time e i controlli delle sessioni privilegiate.

Un vettore di attacco ad alto rischio diventa un non-problema, e ora un gadget da $50 non rappresenta più un rischio da un milione di dollari.

Netwrix Endpoint Protector

Condividi su

Scopri di più

Informazioni sull'autore

Jeremy Moskowitz

Vice Presidente della Gestione Prodotti (Endpoint Products)

Jeremy Moskowitz è un esperto riconosciuto nell'industria della sicurezza informatica e di rete. Co-fondatore e CTO di PolicyPak Software (ora parte di Netwrix), è anche un Microsoft MVP per 17 volte in Group Policy, Enterprise Mobility e MDM. Jeremy ha scritto diversi libri di grande successo, tra cui “Group Policy: Fundamentals, Security, and the Managed Desktop” e “MDM: Fundamentals, Security, and the Modern Desktop”. Inoltre, è un relatore ricercato su argomenti come la gestione delle impostazioni desktop e fondatore di MDMandGPanswers.com.

Scopri di più su questo argomento

Utilizzando Windows Defender Credential Guard per proteggere le credenziali Privileged Access Management

Come distribuire qualsiasi script con MS Intune

Una guida pratica per implementare e gestire soluzioni di accesso remoto

Come gestire gli snapshot VMware

Pro, contro e alternative di AppLocker