Cosa sono gli account effimeri e come difendono dagli attaccanti?

Aug 25, 2021

Come le soluzioni tradizionali di Privileged Access Management (PAM) sono carenti

Due decenni fa, “Privileged Access Management” stava per la gestione degli account privilegiati perché il software PAM cercava di proteggere gli account privilegiati con accesso elevato a risorse critiche, solitamente utilizzando una cassaforte per password. Nel corso degli anni, il software PAM si è evoluto nell'uso di server proxy per gestire quelle password custodite, e “PAM” è venuto a significare privileged access management.

Nonostante questo cambiamento di terminologia, le tradizionali soluzioni di Privileged Access Management (PAM) lasciano ancora le organizzazioni alle prese con decine o centinaia di account permanenti che dispongono di privilegi di amministratore o altri privilegi elevati. Infatti, abbiamo analizzato migliaia di reti e scoperto che la maggior parte ha 3-5 account amministratore per ogni utente fisico amministratore. Ciò significa che un ambiente con 25 amministratori potrebbe facilmente avere 75-125 account amministratore permanenti!

Contenuti correlati selezionati:

Questi account amministrativi permanenti sono a rischio di abuso da parte dei loro proprietari e, poiché sono le chiavi del tuo regno (cioè il tuo Active Directory e i controller di dominio), sono un obiettivo primario degli attaccanti. Inoltre, ogni utilizzo di un account privilegiato può lasciare dietro di sé tracce (ad esempio, ticket Kerberos) nella memoria dei computer in cui effettuano l'accesso, che gli attaccanti possono utilizzare per muoversi lateralmente.

L'unico modo per minimizzare questi rischi è rimuovere il più possibile i privilegi permanenti e pulire tutti gli artefatti lasciati nell'uso dei conti privilegiati. Qui è dove entrano in gioco i ephemeral accounts .

Come gli Account Effimeri Risolvono il Problema Fondamentale di Privileged Access Management

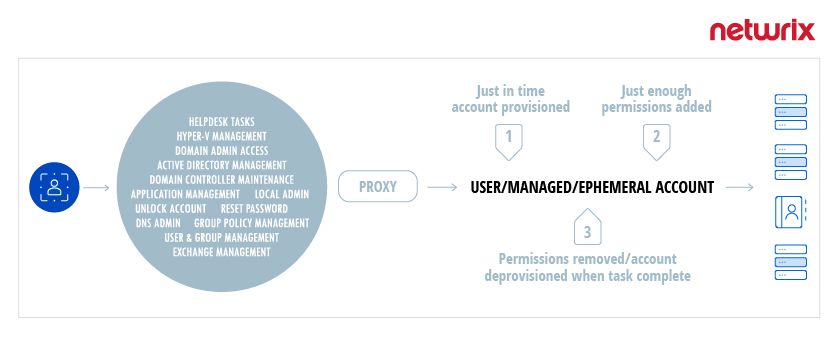

Gli account effimeri sono account che esistono solo per un breve periodo, mentre sono attivamente utilizzati per eseguire un compito autorizzato. In Netwrix SbPAM, questi account sono chiamati Activity Tokens, e vengono creati giusto in tempo e con i privilegi strettamente necessari per eseguire il compito amministrativo in questione. Quando il compito è completato, sia l'Activity Token che eventuali artefatti creati vengono eliminati.

La bellezza degli Activity Tokens è che quando non sono in uso, non vengono lasciati “in piedi” nell'ambiente, vulnerabili agli attacchi — il che riduce drasticamente l'area di superficie di attacco di un ambiente.

Per le attività amministrative quotidiane, Netwrix SbPAM offre un meccanismo sicuro per dare agli amministratori l'accesso alle risorse di cui hanno bisogno senza l'onere o le complesse politiche di accesso delle tradizionali soluzioni PAM. Ecco come funziona il processo:

- Quando un amministratore deve eseguire un compito, Netwrix SbPAM crea un Activity Token.

- Netwrix SbPAM aggiunge al Token di Attività solo i permessi necessari per completare il compito.

- L'utente è connesso al server appropriato per eseguire il compito, e tutte le attività sono registrate e disponibili per la riproduzione successiva.

- Una volta completato il compito, SbPAM elimina il Token di Attività e qualsiasi artefatto, come i biglietti Kerberos, creati dalla sessione.

L'obiettivo di questo approccio è il zero standing privilege — la rimozione completa di tutti gli account privilegiati vulnerabili eccetto gli account integrati che non possono essere rimossi.

Ottenete un rapporto complementare:

Come gli Account Effimeri Riducono Drammaticamente il Rischio

Gli aggressori cercano di compromettere gli account privilegiati perché questi account consentono loro di muoversi lateralmente attraverso la rete al fine di rubare dati sensibili e accedere a sistemi chiave per impiantare backdoor o lanciare attacchi, inclusi ransomware.

Con il zero standing privilege, gli attaccanti che riescono a entrare in una rete compromettendo le credenziali di un utente ordinario sono ostacolati nel loro tentativo di elevare i propri privilegi e muoversi lateralmente. Pertanto, l'organizzazione è molto meno a rischio di subire una data breach o infezione da ransomware.

Soluzione Netwrix Privileged Access Management – Netwrix SbPAM

Gli strumenti di Privileged Access Management si sono dimostrati componenti essenziali dei programmi di sicurezza delle informazioni e conformità, tuttavia il compromesso degli account privilegiati rimane un problema fastidioso nonostante l'adozione su larga scala di casseforti per password.

L'approccio di Netwrix al Privileged Access Management (PAM) colma le lacune e supera le sfide delle soluzioni PAM tradizionali, fornendo una visibilità completa sull'impronta degli account privilegiati di un'organizzazione, un controllo chirurgico sull'uso degli account privilegiati e la capacità di ridurre efficacemente la superficie di attacco e gli attacchi di movimento laterale che gli account privilegiati consentono.

Condividi su

Scopri di più

Informazioni sull'autore

Dan Piazza

Product Owner

Dan Piazza è stato un ex Technical Product Manager presso Netwrix, responsabile per Privileged Access Management, l'auditing dei sistemi di file e le soluzioni di auditing dei dati sensibili. Ha lavorato in ruoli tecnici dal 2013, con una passione per la cybersecurity, la protezione dei dati, l'automazione e il codice. Prima del suo attuale ruolo ha lavorato come Product Manager e Systems Engineer per una compagnia di software per lo storage dei dati, gestendo e implementando soluzioni B2B sia software che hardware.

Scopri di più su questo argomento

7 migliori alternative a CyberArk nel 2026

Espansione di Teams: Gestire la proliferazione di Microsoft Teams

Utilizzando Windows Defender Credential Guard per proteggere le credenziali Privileged Access Management

Cos'è Microsoft LAPS: Come puoi migliorarne la sicurezza?

RBAC vs ABAC: Quale scegliere?