Cos'è la conformità NIST SP 800-171? Una guida per proteggere i tuoi dati sensibili

Nov 20, 2023

NIST SP 800-171 dettaglia i requisiti che tutti i contraenti del Dipartimento della Difesa (DoD) sono stati obbligati a seguire per anni. Le linee guida sono state aggiornate nel 2020 e la Revisione 3 è stata pubblicata nel maggio 2023.

Netwrix è pronta ad aiutare le organizzazioni a raggiungere, mantenere e dimostrare la conformità NIST 800-171. Di seguito, riassumiamo i suoi requisiti principali e condividiamo raccomandazioni per iniziare con la normativa.

Contenuti correlati selezionati:

Cos'è NIST 800-171?

NIST Special Publication 800-171 copre la protezione delle informazioni non classificate controllate (CUI) nei sistemi informativi e nelle organizzazioni non federali. Il suo obiettivo è aiutare le organizzazioni che forniscono servizi alle agenzie federali o statali a garantire che i sistemi che elaborano o memorizzano CUI siano sicuri e sotto stretto controllo.

Ordine Esecutivo 13556 ha istituito un programma CUI a livello governativo al fine di “standardizzare il modo in cui il ramo esecutivo gestisce le informazioni non classificate che necessitano protezione.” Controlled Unclassified Information è qualsiasi informazione creata dal governo che è non classificata ma che comunque necessita protezione. Questo include email, file elettronici, progetti, disegni, informazioni proprietarie di aziende o appaltatori (come ordini di vendita e contratti) e registrazioni fisiche. Tutte le categorie di informazioni sensibili protette dal NIST 800-171 sono delineate nel CUI registry.

Chi deve conformarsi ai requisiti dello NIST SP 800-171?

La conformità NIST SP 800-171 è richiesta per le organizzazioni non federali che elaborano, memorizzano o trasmettono CUI. Esempi possono includere:

- Appaltatori della difesa

- Le organizzazioni i cui contratti con le agenzie federali comportano la creazione, la gestione o la conservazione di CUI

- Le istituzioni sanitarie che collaborano con il governo degli Stati Uniti, in particolare quelle che servono i veterani tramite la VA

- Università e istituti di ricerca finanziati da agenzie federali che utilizzano CUI

- Le aziende aerospaziali e di aviazione che stipulano contratti con la NASA o altri enti governativi

- Produttori di prodotti per l'uso del governo federale, come attrezzature militari

- Fornitori di servizi IT che gestiscono sistemi IT governativi o offrono servizi cloud ad agenzie federali

- Istituzioni finanziarie che gestiscono dati finanziari per enti governativi o che forniscono servizi finanziari al governo

- Studi legali che lavorano su casi governativi o questioni legali sensibili

- Le organizzazioni che fanno parte della catena di fornitura di un appaltatore governativo e hanno accesso a CUI

Come dimostrano le organizzazioni la conformità?

Mentre l'originale NIST SP 800-171 permetteva alle organizzazioni di autoattestare il proprio livello di conformità, a partire dalla Rev 2, devono sottoporsi a valutazioni da parte di valutatori certificati per determinare il loro livello di conformità, basato sul Cybersecurity Maturity Model Certification (CMMC).

CMMC è un framework di valutazione e un programma di certificazione che dettaglia una serie di livelli di maturità della cybersecurity. Nel CMMC originale, i livelli vanno dal Livello 1 (Igiene Informatica di Base) al Livello 5 (Avanzato/Progressivo); la versione 2 semplificherà il modello a tre livelli di cybersecurity e allineerà i requisiti di ogni livello con gli standard di cybersecurity del NIST. Qualsiasi azienda che gestisce CUI deve essere certificata per aderire al livello CMMC richiesto per i loro contratti.

Controlli NIST SP 800-171

NIST SP 800-171 è composto da 14 famiglie di controlli che forniscono linee guida per la protezione del CUI. Ecco quelle famiglie di controlli e brevi checklist per aiutarti a garantire che tu stia allineando nel modo più efficace possibile con i requisiti di sicurezza NIST più importanti

Controllo degli accessi

Questa famiglia è la più grande nella NIST SP 800-171, con 22 controlli. È necessario monitorare tutti gli eventi di accesso nell'ambiente IT e limitare l'accesso ai sistemi e ai dati.

NIST SP 800-171 raccomanda di concentrarsi sulle seguenti azioni:

- Implementate il principio del minimo privilegio.

- Controlla il flusso delle informazioni CUI all'interno dell'organizzazione e crittografa su dispositivi mobili.

- Monitora e controlla l'accesso remoto.

- Controlla e limita l'uso dei dispositivi mobili.

- Separare i compiti degli individui per aiutare a prevenire attività anomale.

- Autorizza e proteggi l'accesso wireless utilizzando crittografia e autenticazione.

Consapevolezza e Formazione

Questo insieme di controlli richiede di assicurarsi che i manager, gli amministratori di sistema e altri utenti siano consapevoli dei rischi di sicurezza associati alle loro attività. Devono essere a conoscenza delle politiche di sicurezza dell'organizzazione e delle pratiche di base della cybersecurity in modo da poter riconoscere e rispondere alle minacce interne ed esterne.

Il miglior modo per garantire una corretta consapevolezza è fornire ai dipendenti una formazione sulla sicurezza su base regolare.

Audit e Responsabilità

Questa famiglia è composta da 9 controlli e richiede di conservare i registri di controllo per utilizzarli in indagini di sicurezza e per mantenere gli utenti responsabili delle loro azioni. Le organizzazioni devono raccogliere e analizzare i log di controllo per rilevare attività non autorizzate e rispondere prontamente.

I seguenti passaggi ti aiuteranno ad implementare questi controlli:

- Rivedi e aggiorna gli eventi auditati.

- Rapporto sui fallimenti nel processo di audit.

- Genera report per supportare l'analisi su richiesta e fornire prove di conformità.

- Proteggi i sistemi di audit dall'accesso non autorizzato.

Gestione della configurazione

Questa famiglia comprende anche 9 controlli. È necessario stabilire e mantenere configurazioni di base, che comporta il controllo e il monitoraggio del software installato dagli utenti e di tutte le modifiche apportate ai sistemi organizzativi.

Dovrete concentrarvi sulle seguenti attività:

- Documentare tutti gli eventi in cui l'accesso è stato limitato a causa di modifiche ai sistemi IT.

- Applica il principio della minima funzionalità configurando i sistemi per fornire solo le capacità essenziali.

- Limitare, disabilitare o impedire l'uso di programmi, funzioni, protocolli e servizi non essenziali.

- Metti in blacklist il software non autorizzato.

Identificazione e Autenticazione

Questa famiglia include 11 controlli progettati per prevenire l'accesso non autorizzato ai sistemi critici e mitigare il rischio di perdita di dati. È necessario essere in grado di verificare le identità degli utenti, dei processi e dei dispositivi nella vostra rete.

Assicurati di seguire queste migliori pratiche:

- Utilizza l'autenticazione multifattore (MFA) per l'accesso alla rete e locale.

- Disabilita gli account utente che sono stati inattivi per un lungo periodo.

- Crea una password policy forte, che preveda l'applicazione di un livello minimo di complessità della password e la memorizzazione solo di password crittografate.

Risposta agli incidenti

Le organizzazioni devono avere una strategia di risposta agli incidenti che consenta una pronta reazione a qualsiasi evento che possa portare a una violazione dei data breach o a un'interruzione del sistema.

Le migliori raccomandazioni qui sono di:

- Implementare capacità per rilevare, analizzare, rispondere e riportare gli incidenti di sicurezza.

- Testate regolarmente il vostro piano di risposta agli incidenti.

Manutenzione

Una manutenzione impropria del sistema può portare alla divulgazione di CUI, quindi rappresenta una minaccia per la riservatezza di tali informazioni. Pertanto, è necessario eseguire regolarmente la manutenzione.

In particolare, assicurati di:

- Mantieni un'attenta sorveglianza su individui e team che svolgono attività di manutenzione.

- Assicurati che le apparecchiature rimosse per la manutenzione fuori sede non contengano dati sensibili.

- Assicurati che i supporti contenenti programmi diagnostici e di test siano privi di codice malevolo.

Protezione dei media

Questa famiglia di controlli richiede di garantire la sicurezza dei supporti di sistema che contengono CUI, che include sia supporti cartacei che digitali.

Dovrete adottare diverse misure:

- Controlla e limita l'accesso ai supporti.

- Implementare meccanismi crittografici per proteggere le CUI memorizzate su supporti digitali.

- Prima dello smaltimento, assicurati che i supporti di sistema non contengano alcuna CUI.

- Vietare l'uso di dispositivi di archiviazione portatili quando non hanno un proprietario identificabile.

Sicurezza del personale

Questa piuttosto piccola famiglia di controlli richiede di monitorare le attività degli utenti e assicurarsi che tutti i sistemi che contengono CUI siano protetti durante e dopo le azioni del personale, come le cessazioni di lavoro e i trasferimenti di dati.

Protezione fisica

La protezione fisica include la protezione dell'hardware, del software, delle reti e dei dati da danni o perdite a causa di eventi fisici.

NIST SP 800-171 richiede alle organizzazioni di:

- Limitare l'accesso fisico ai sistemi e alle apparecchiature agli utenti autorizzati.

- Mantieni i log di controllo degli accessi fisici.

- Controlla i dispositivi di accesso fisico.

Valutazione dei rischi

Le organizzazioni soggette a NIST SP 800-171 devono valutare i potenziali rischi per i loro ambienti IT regolarmente. Devono anche eseguire la scansione delle vulnerabilità nei sistemi e nelle applicazioni critiche e rimediare in conformità con i risultati della risk assessment.

Valutazione della sicurezza

La vostra organizzazione deve monitorare e valutare i propri controlli di sicurezza per determinare se sono sufficientemente efficaci per aiutare a mantenere i vostri dati protetti. È necessario:

- Avere un piano che descriva i confini del sistema, le relazioni tra i sistemi e le procedure per l'implementazione dei requisiti di sicurezza.

- Aggiornate periodicamente quel piano.

- Attuare un piano d'azione per ridurre o eliminare le vulnerabilità nei sistemi critici.

Protezione dei sistemi e delle comunicazioni

Questa piuttosto ampia famiglia è composta da 16 controlli per il monitoraggio, la gestione e la protezione delle informazioni trasmesse o ricevute dai sistemi IT.

In particolare, è necessario:

- Prevenire il trasferimento non autorizzato di informazioni.

- Costruisci sottoreti per componenti di sistema accessibili pubblicamente che siano separate dalle reti interne.

- Implementare meccanismi crittografici per prevenire la divulgazione non autorizzata di CUI.

- Nega il traffico di comunicazione di rete per impostazione predefinita.

- Controlla e monitora l'uso di codice mobile e tecnologie VoIP.

Integrità del sistema e delle informazioni

Questo gruppo di controlli richiede che si identifichino e correggano rapidamente le falle del sistema, così come proteggere gli asset critici dal codice malevolo.

Questo include i seguenti compiti:

- Monitorare e rispondere immediatamente agli avvisi di sicurezza che potrebbero indicare un uso non autorizzato dei sistemi IT o un'altra minaccia informatica.

- Eseguire scansioni periodiche dei sistemi IT e scansionare i file provenienti da fonti esterne man mano che vengono scaricati, aperti o eseguiti.

- Aggiornate l'antivirus, l'anti-malware e gli strumenti correlati non appena sono disponibili nuove versioni.

Contenuti correlati selezionati:

Migliori pratiche per la conformità con NIST SP 800-171

Le seguenti migliori pratiche ti aiuteranno a diventare conforme a NIST SP 800-171:

- Comprendere i requisiti: Prendetevi il tempo necessario per studiare approfonditamente la NIST Special Publication 800-171, inclusi i requisiti, i controlli e le pratiche di sicurezza raccomandate.

- Classificate i vostri dati: Per conformarsi allo standard NIST SP 800-171, è necessario sapere quale CUI la vostra organizzazione gestisce per poter applicare i controlli di sicurezza appropriati per proteggerlo.

- Implementare controlli di accesso rigorosi: Controllare l'accesso alle CUI utilizzando strategie come autenticazione robusta, politiche di password efficaci, accesso basato sui ruoli e revisioni regolari dell'accesso.

- Fornire regolarmente formazione sulla sicurezza: Educare i propri dipendenti sulle migliori pratiche di cybersecurity e sull'importanza della conformità NIST. L'errore umano è una causa comune di violazioni della sicurezza, quindi mantenere il proprio personale informato e vigile è fondamentale.

- Attività di audit: Implementare il monitoraggio continuo per rilevare e rispondere prontamente alle minacce alla sicurezza.

- Avere un piano di risposta agli incidenti: Sviluppare un piano completo che dettagli i passaggi da seguire in caso di violazione della sicurezza. Essere preparati a rispondere efficacemente può ridurre significativamente l'impatto di un incidente di sicurezza.

- Gestire i rischi di terze parti: Se collabori con fornitori di servizi o venditori terzi, assicurati che rispettino anche gli standard di conformità NIST. Valuta le loro pratiche di sicurezza e stabilisci linee guida chiare per la protezione dei dati nei tuoi contratti.

- Conservare i registri: Mantenere registrazioni dettagliate dei vostri sforzi di conformità, valutazioni e incidenti di sicurezza. La documentazione non solo aiuta a dimostrare la conformità ma aiuta anche nell'analisi post-incidente e nel miglioramento.

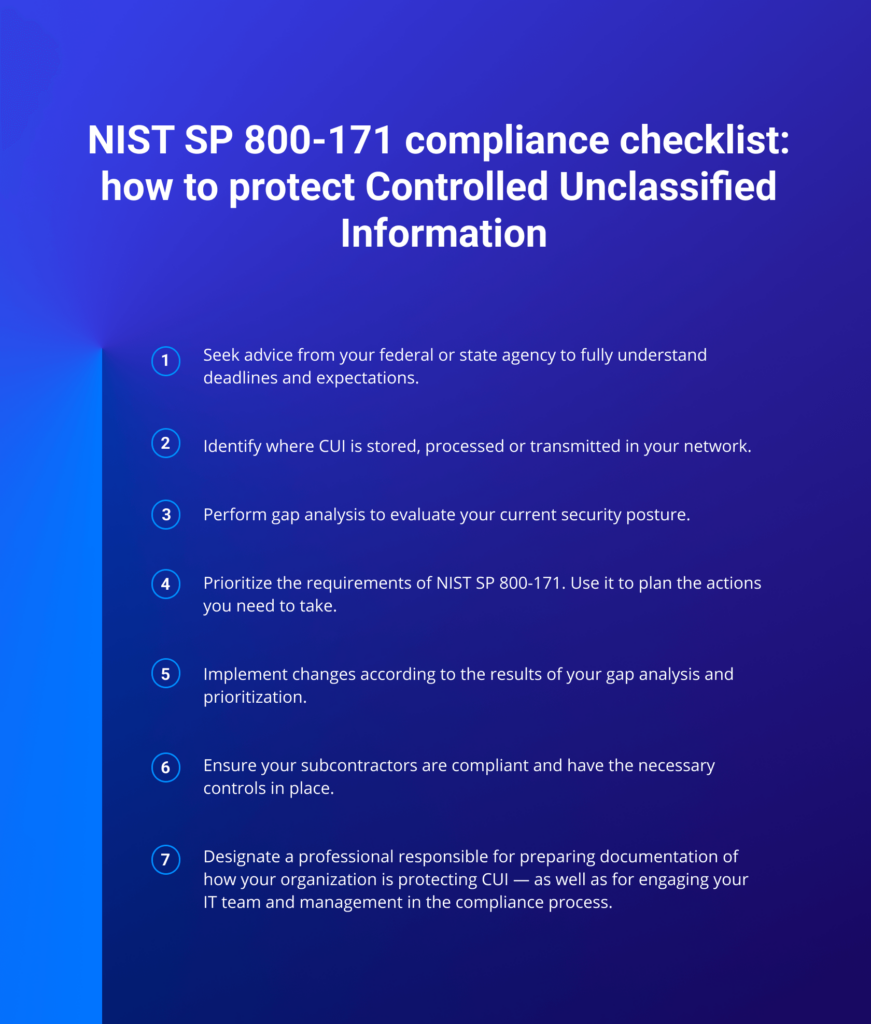

Lista di controllo per la conformità NIST SP 800-171

La seguente checklist ti aiuterà a garantire la conformità con NIST 800-171:

- Cercate consiglio dalla vostra agenzia federale o statale. Anche se non siete un appaltatore del DoD, se fornite servizi ad altre agenzie governative federali, c'è una buona possibilità che queste agenzie vi chiederanno di dimostrare la vostra conformità con NIST SP 800-171. Dovete assicurarvi di comprendere pienamente cosa si aspetta da voi la vostra agenzia federale o statale e le loro scadenze.

- Definire CUI come si applica alla vostra organizzazione. Identificare dove CUI è memorizzato, elaborato o trasmesso nella vostra rete.

- Eseguire un'analisi delle lacune. Valutare la propria postura di sicurezza per determinare dove si è attualmente conformi e dove è necessario un ulteriore lavoro.

- Prioritizza e pianifica le azioni che devi intraprendere.

- Attuate i cambiamenti in base ai risultati della vostra analisi delle lacune e della priorizzazione.

- Assicurati che i tuoi subappaltatori siano conformi allo standard NIST SP 800-171.

- Designare una persona che sarà responsabile della preparazione della documentazione su come la vostra organizzazione protegge le CUI, nonché per coinvolgere il vostro team IT e la gestione nel processo di conformità. Ci sono consulenti che forniscono servizi di consulenza e valutazione per aiutarvi con la conformità NIST SP 800-171.

Appendice: Linee guida correlate

Come abbiamo visto, NIST 900-171 copre come i contraenti non federali devono proteggere il CUI. Ecco due pubblicazioni correlate da conoscere.

NIST SP 800-53

NIST 800-53 copre come le agenzie federali dovrebbero costruire e gestire i sistemi di sicurezza delle informazioni. È un supplemento al Federal Information Security Management Act (FISMA), che si applica a tutte le agenzie federali. È lungo solo circa 125 pagine e tratta principalmente la protezione delle informazioni CUI che passano ai sistemi interni delle organizzazioni non federali. Ad esempio, se sei un appaltatore per un'agenzia governativa, sarai guidato da NIST 800-171. Tuttavia, se sei un lavoratore federale, il tuo dipartimento deve allinearsi con NIST 800-53.

NIST 800-53 include quattro controlli di sicurezza aggiuntivi che non sono presenti in NIST-800-171:

- Pianificazione delle Contingenze — Copre le azioni per prepararsi ad un attacco informatico, come la pianificazione e il test dei processi di backup e recupero.

- Pianificazione (Specifico per l'Organizzazione) — Copre la pianificazione della sicurezza, inclusi lo scopo della politica, l'ambito, i ruoli e le responsabilità

- Valutazione della sicurezza e autorizzazione — Riguarda la conduzione di valutazioni della sicurezza e l'autorizzazione all'accesso a dati sensibili

- Acquisizione di Sistemi e Servizi — Riguarda l'acquisizione, lo sviluppo e la gestione dei sistemi e dei servizi durante tutto il loro ciclo di vita.

ISO 27001

ISO 27001 è uno standard per i sistemi di gestione della sicurezza delle informazioni che è progettato per organizzazioni in tutto il mondo. È più flessibile di NIST SP 800-171, dettagliando 114 controlli piuttosto che requisiti di sicurezza specifici. ISO 27001 offre un'opzione di certificazione formale.

Anche se questi framework hanno aree di interesse diverse, entrambi enfatizzano l'importanza di:

- Conduzione di valutazioni dei rischi

- Stabilire politiche e procedure complete di sicurezza delle informazioni

- Limitare l'accesso alle informazioni e ai sistemi informativi in base a ruoli e responsabilità

- Formazione del personale su come proteggere la sicurezza delle informazioni

- Sviluppo di procedure di risposta agli incidenti

- Mantenere la documentazione e i registri relativi alla sicurezza delle informazioni

- Valutare le pratiche di sicurezza dei partner della catena di fornitura e stabilire requisiti di sicurezza nei contratti

Vuoi saperne di più sulla NIST Special Publication 800-171? Visita la pagina ufficiale nel Computer Security Resource Center (CSRC) del NIST: https://csrc.nist.gov/publications/detail/sp/800-171/rev-1/final

Condividi su

Scopri di più

Informazioni sull'autore

Craig Riddell

Field CISO NAM

Craig è un leader premiato nel settore della sicurezza delle informazioni specializzato in identity and access management. Nel suo ruolo di Field CISO NAM presso Netwrix, sfrutta la sua ampia competenza nella modernizzazione delle soluzioni di identità, inclusa l'esperienza con Privileged Access Management, zero standing privilege e il modello di sicurezza Zero Trust. Prima di entrare in Netwrix, Craig ha ricoperto ruoli dirigenziali in HP e Trend Micro. È in possesso delle certificazioni CISSP e Certified Ethical Hacker.

Scopri di più su questo argomento

Mercato delle soluzioni di Privileged Access Management: guida 2026

Leggi sulla Privacy dei Dati per Stato: Diversi Approcci alla Protezione della Privacy

Esempio di Analisi del Rischio: Come Valutare i Rischi

Il Triangolo CIA e la sua applicazione nel mondo reale

Cos'è la gestione dei documenti elettronici?