10 Metodi per Identificare e Proteggere gli Utenti AD con Privileged Access Management

Oct 3, 2023

Compromettere gli account privilegiati è l'obiettivo penultimo della maggior parte degli attacchi informatici — una volta che gli aggressori ottengono l'accesso privilegiato, possono poi raggiungere il loro scopo finale, che sia rubare o criptare le risorse informative o interrompere le operazioni aziendali. Tipicamente, i cybercriminali ottengono un punto d'appoggio in una rete compromettendo un account di basso livello su una macchina locale. Utilizzando una varietà di tecniche, poi tentano di prendere il controllo degli account più privilegiati di cui hanno bisogno per accedere ai dati sensibili e ai sistemi dell'organizzazione. In Active Directory (AD) ambienti, il vero premio è un account di Amministratore di Dominio, ma spesso qualsiasi account privilegiato è sufficiente.

Richiedi una demo individuale:

Elementi chiave del Privileged Access Management

Un attaccante con Privileged Access può muoversi praticamente liberamente attraverso il tuo AD domain e accedere alle tue risorse IT più preziose. Pertanto, per mantenere la sicurezza e la conformità, è imperativo stabilire una solida governance dell'identità e gestione degli accessi su tutti gli account privilegiati nel tuo ambiente AD.

In particolare, garantire la sicurezza dei vostri sistemi e dati comporta due componenti chiave:

- Identificare quali utenti hanno quali privilegi per quali risorse IT

- Rilevamento di quando un account ottiene per la prima volta l'accesso privilegiato

È fondamentale comprendere che il Privileged Access Management non è un'impresa una tantum. Man mano che gli utenti vengono inseriti e cambiano ruoli e l'ambiente IT si evolve, i diritti e le appartenenze ai gruppi cambiano, e i team di sicurezza devono individuare qualsiasi cambiamento che potrebbe essere malevolo o altrimenti inappropriato.

Di seguito sono elencati i primi 10 metodi che puoi utilizzare per proteggere i tuoi account utente privilegiati da compromissioni. Fanno parte di una strategia di sicurezza completa per impedire agli utenti non autorizzati di ottenere accesso privilegiato a AD.

Ottieni una copia omaggio:

1.Gestisci attentamente gruppi privilegiati integrati come Domain Admins.

I gruppi privilegiati AD integrati come Administrators, Domain Admins, Enterprise Admins e Schema Admins sono un punto di partenza ovvio. Successivamente c'è il gruppo Local Administrators su ciascuno dei tuoi endpoint Windows, che fornisce accesso privilegiato a quei sistemi.

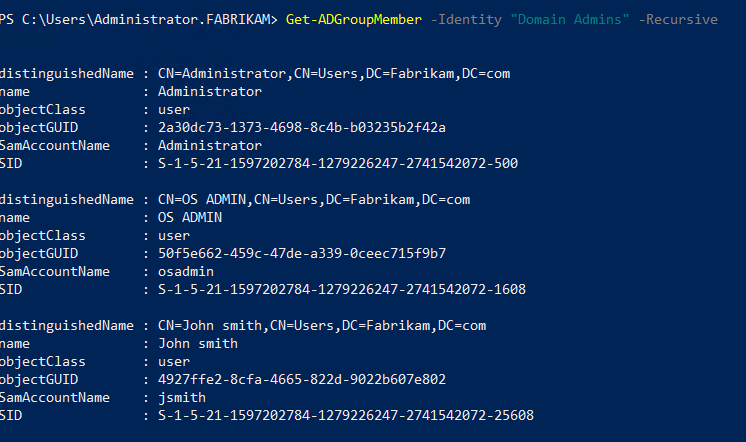

Identificare i membri di ciascuno di questi gruppi è semplice come visualizzare la scheda Proprietà Membri del gruppo in Active Directory Users & Computers (ADUC). Un altro metodo è utilizzare il cmdlet PowerShell Get-ADGroupMember, come mostrato nello screenshot qui sotto. Questo è il metodo preferito quando è necessario analizzare più gruppi rapidamente.

Ricorda che le revisioni periodiche dei membri del gruppo offrono uno spaccato dello stato del gruppo in quel momento specifico. Tuttavia, è un buon punto di partenza.

2. Verifica la presenza di gruppi nidificati all'interno di gruppi privilegiati.

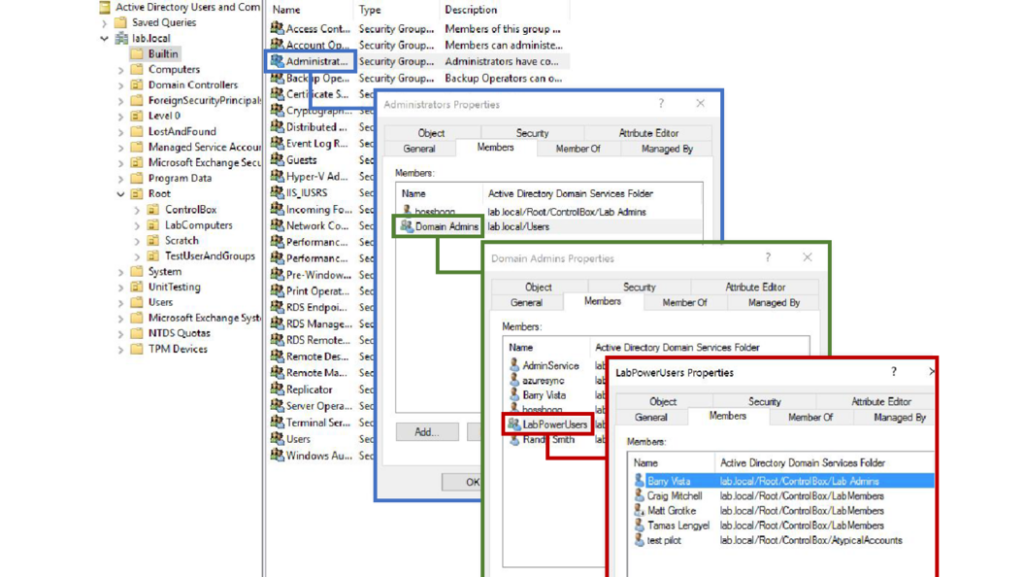

È fondamentale verificare se i gruppi privilegiati hanno altri gruppi come membri, poiché questi gruppi nidificati concedono ai loro membri tutti i diritti di accesso del gruppo privilegiato. Ad esempio, nello screenshot qui sotto, puoi vedere che uno dei membri del gruppo Domain Admins è un gruppo chiamato LabPowerUsers — il che significa che ogni membro del gruppo LabPowerUsers ha privilegi amministrativi su tutto il dominio.

Ove possibile, si dovrebbe evitare l'annidamento di gruppi, specialmente all'interno di gruppi privilegiati, poiché offre agli aggressori un modo per accedere a risorse critiche e dati con minor rischio di attivare allarmi — aggiungono un account sotto il loro controllo a un gruppo annidato, piuttosto che direttamente al gruppo privilegiato principale, che potrebbe essere monitorato più attentamente.

Come mostrato in precedenza, il cmdlet Get-ADGroupMember rivela solo i membri immediati del gruppo interrogato, quindi elencherà eventuali gruppi nidificati ma non i loro membri. Un modo per mostrare anche i membri di eventuali gruppi nidificati è utilizzare il filtro LDAP mostrato in rosso qui sotto:

param([string]$groupDn )

$s = new-object system.directoryservices.directorysearcher

$s.searchroot = new-object system.directoryservices.directoryentry

$s.filter = “(&(memberOf:1.2.840.113556.1.4.1941:=$groupDn))”

$s.propertiestoload.add(“name”)

$s.propertiestoload.add(“objectclass”)

$r = $s.FindAll()

foreach ($e in $r)

{Write-Host

$e.Properties.objectclass[$e.Properties.objectclass.Count-1]:

$e.properties.name

Se questo codice viene salvato come uno script (.GetNestedMembers.ps1), può essere eseguito come segue, specificando il Distinguished Name del gruppo desiderato:

.GetNestedMembers.ps1 -groupDn “CN=Administrators,CN=Builtin,DC=lab,DC=local”

L'output mostra il nome del gruppo e elenca i suoi membri:

group : Domain Admins

user : bosshogg

user : azuresync

user : Barry Vista

user : Randy Smith

user : AdminService

Per ottenere rapidamente visibilità sugli accessi privilegiati senza tutto l'impegno e la spesa della scritturazione, molte organizzazioni scelgono di investire in uno strumento di terze parti per la gestione degli accessi privilegiati (PAM) come la Netwrix PAM solution.

3. Prestare attenzione ai permessi dell'unità organizzativa (OU).

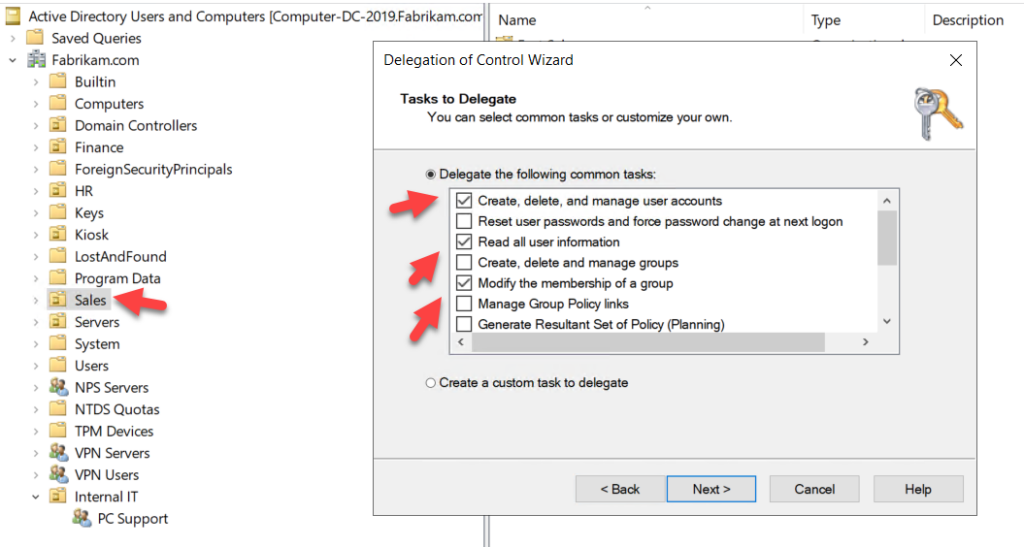

Oltre a ottenere privilegi tramite l'appartenenza a gruppi, agli utenti può essere delegato il controllo a livello di unità organizzativa. Lo screenshot sottostante mostra un gruppo a cui vengono delegati privilegi per l'OU Vendite; ogni membro di quel gruppo sarà in grado di eseguire i compiti selezionati, inclusa la modifica dell'appartenenza di qualsiasi gruppo nell'OU Vendite.

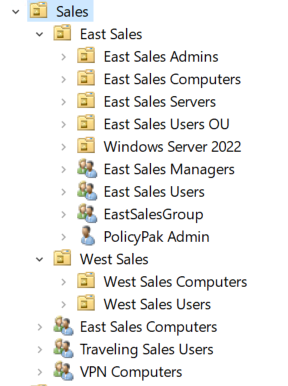

Tenere traccia dei permessi delle OU è complicato a causa dell'ereditarietà. Come nella sicurezza NTFS, i permessi delle OU genitori si propagano alle OU figlie e agli oggetti foglia. Questo può comportare che molti utenti abbiano privilegi elevati difficili da scoprire, come illustrato nello screenshot seguente che mostra tutte le OU figlie e gli oggetti foglia dell'OU Sales:

Anche se è possibile interrompere l'ereditarietà da un'OU genitore, farlo può causare problemi, come ad esempio i manager che non riescono a gestire gli oggetti di loro responsabilità.

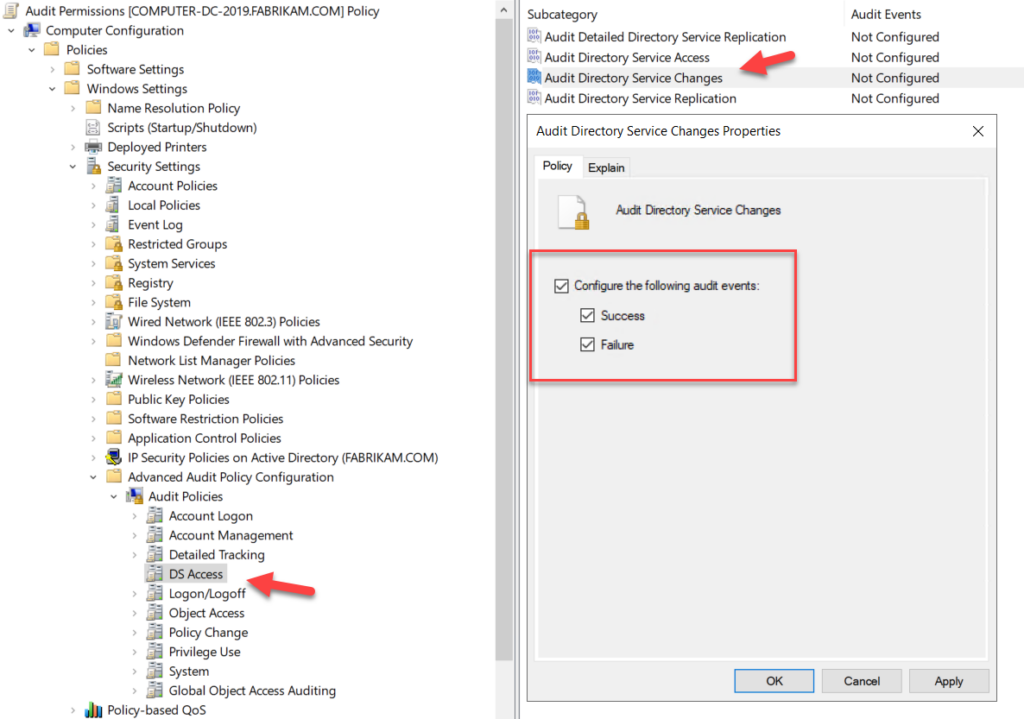

Per generare eventi di audit ogni volta che viene acceduto un oggetto di directory, puoi utilizzare AD Group Policy. Vai in Configurazione computer > Impostazioni Windows > Impostazioni di sicurezza > Configurazione avanzata criteri di audit > Criteri di audit > Accesso DS e configura Modifiche al servizio di directory di audit come mostrato di seguito.

Ricorda che attivare questo auditing genererà un enorme volume di voci di registro, quindi la revisione manuale dei log di audit richiederà molto tempo. Inoltre, le voci di registro non specificano quali permessi vengono assegnati; si limitano a rivelare che i permessi per una particolare OU devono essere riesaminati.

4. Cerca diritti equivalenti all'amministratore sui controller di dominio (DC).

I controller di dominio sono macchine speciali che eseguono il sistema operativo Windows Server e forniscono servizi vitali di autenticazione e autorizzazione. Pertanto, è importante cercare account con privilegi a livello di amministratore sui propri DC. Ad esempio, un account di servizio potrebbe ricevere il diritto di eseguire il backup o il ripristino di file sui DC. Gli attacchi possono compromettere questi account utilizzando strumenti open-source come Mimikatz per scoprire i loro hash della password e poi craccare le loro password in chiaro.

Puoi identificare quali account dispongono di questi diritti in base a:

- Revisione della policy Default Domain Controllers

- Utilizzando uno script PowerShell

- Utilizzando strumenti di Privileged Access Management (PAM) come le soluzioni Netwrix PAM

5. Scopri gli utenti con l'autorità di reimpostazione della password su altri account.

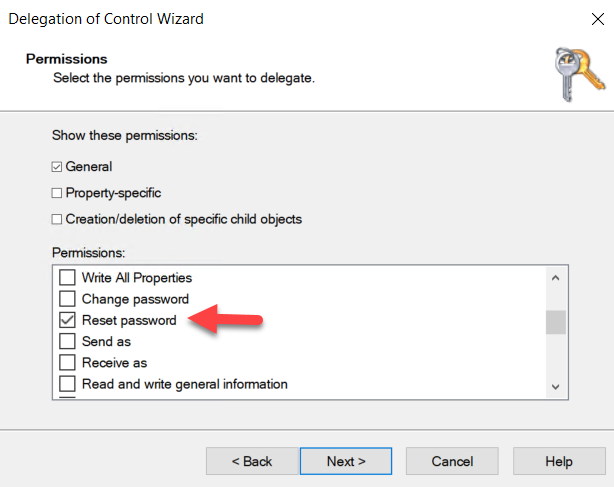

La capacità di reimpostare la password di un account utente è molto ricercata dagli attori delle minacce, perché reimpostando la password di un account, possono prenderne il controllo. Questo diritto è incluso nel permesso di Controllo Completo. Puoi anche delegare il permesso specifico di reimpostare le password per altri utenti utilizzando la procedura guidata di Delega del Controllo, come mostrato di seguito:

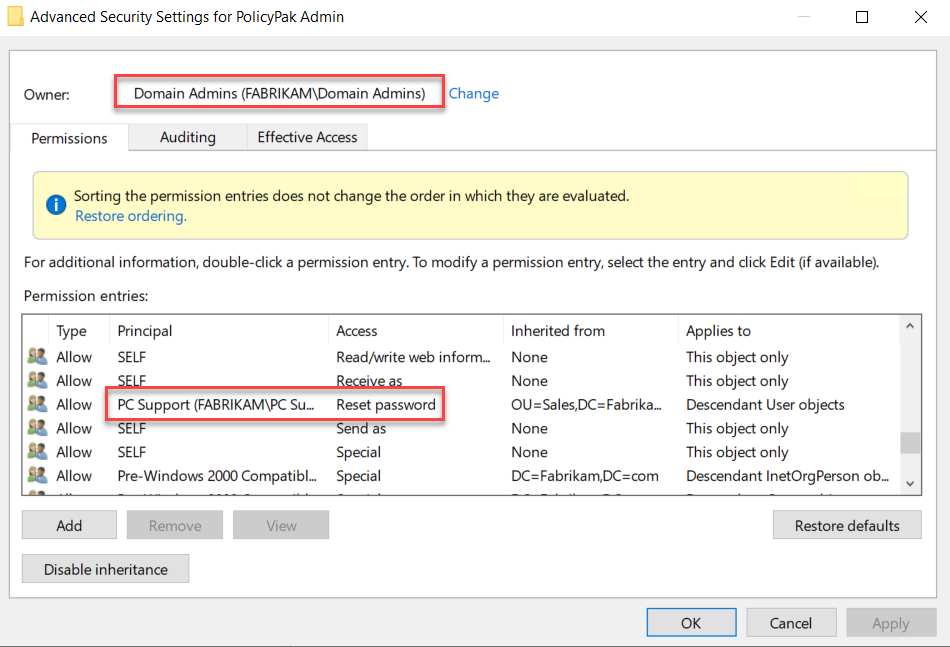

Nell'esempio sottostante, i membri del gruppo di Supporto PC hanno il permesso di reimpostare le password degli amministratori di dominio. Pertanto, compromettendo l'account di qualsiasi membro del gruppo di supporto PC, un attaccante può facilmente ottenere privilegi elevati su tutto il dominio.

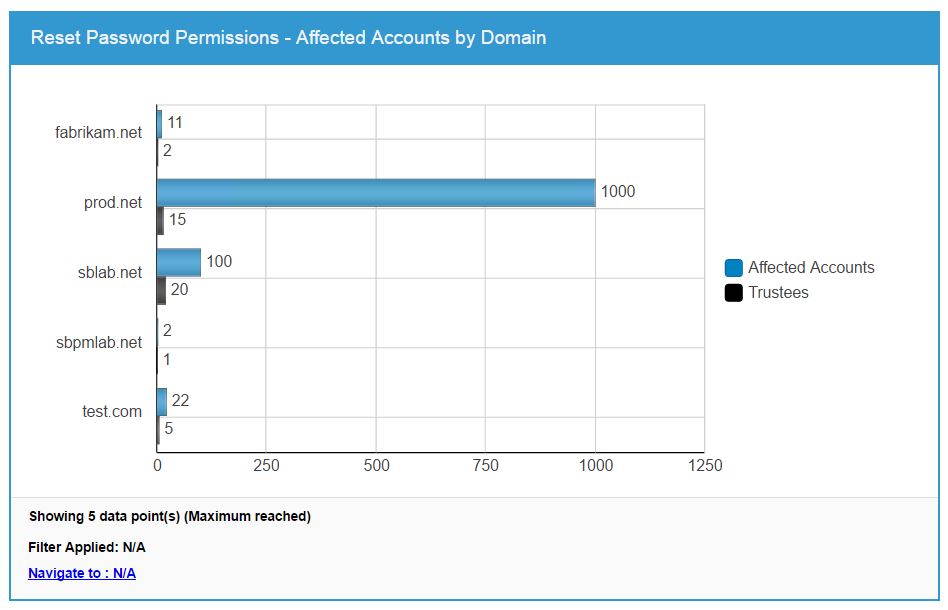

Esaminare manualmente ogni OU e oggetto utente per vedere chi ha questo privilegio è dispendioso in termini di tempo e soggetto a errori, e tentare di eseguire manualmente l'audit di tutta l'attività di reimpostazione della password è altrettanto impraticabile. Netwrix AD security i prodotti semplificano la visualizzazione degli account che dispongono dei diritti di reimpostazione della password. Lo screenshot sottostante mostra un ambiente in cui 1.000 utenti nel dominio prod.net possono avere la loro password reimpostata da 15 individui diversi:

6. Monitorare l'utilizzo degli account di servizio privilegiati.

Un consiglio precedente ha menzionato la necessità di monitorare gli account di servizio che hanno diritti di accesso su un DC equivalenti a quelli degli amministratori. Ma i rischi associati agli account di servizio non sono limitati ai DC. Carichi di lavoro come Exchange, SQL Server, soluzioni di backup e altre applicazioni aziendali funzionano sotto account di servizio che spesso dispongono di privilegi amministrativi, e chiunque conosca le credenziali di tale account può utilizzarlo a scopi malevoli.

Le password degli account di servizio spesso non vengono cambiate regolarmente, o addirittura mai, quindi non è mai chiaro chi le conosca esattamente. Anche se le password degli account di servizio vengono cambiate regolarmente, l'attività di accesso di questi account dovrebbe essere sottoposta a revisione per assicurarsi che siano utilizzate solo per i servizi assegnati e non per attività illecite, come l'accesso interattivo a un controller di dominio.

Utilizzare il registro di sicurezza su un DC per determinare se un account di servizio viene utilizzato in modo improprio richiede l'assemblaggio di più pezzi di un puzzle. Ad esempio, l'Evento 4768 mostra che è stato richiesto un ticket di autenticazione Kerberos e il 4672 indica che sono stati assegnati privilegi speciali al nuovo accesso, ma questi devono essere correlati con l'Evento 4624 (un account è stato connesso con successo).

7. Scopri gli utenti con accesso in scrittura ai GPO applicati ai DC o ai server che eseguono applicazioni con Privileged Access Management.

Group Policy è uno strumento potente per la gestione sia degli utenti che delle macchine come DCs, server di applicazioni e endpoint Windows. Ecco perché gli attaccanti cercano di prenderne il controllo e perché è imperativo per te monitorare chi ha accesso in scrittura a qualsiasi oggetto Group Policy (GPO).

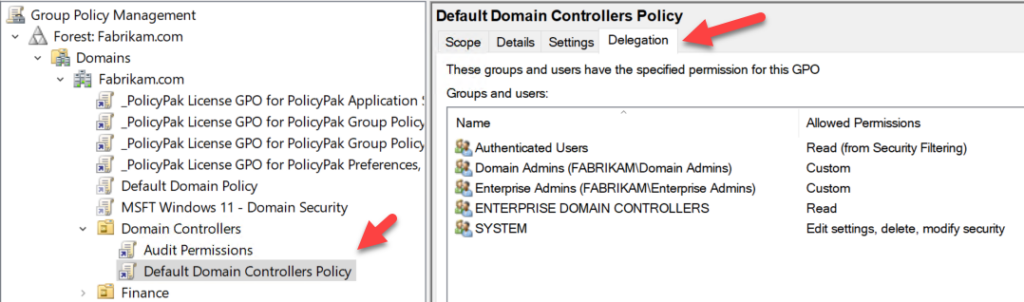

Un buon punto di partenza è rivedere i permessi su tutti i GPO collegati alla radice del Dominio o all'OU dei Domain Controllers. Questo può essere fatto facilmente esaminando la scheda Delega della politica dei Default Domain Controllers, come mostrato di seguito:

8. Identificare tutti gli account utente con accesso a qualsiasi soluzione di AD management.

Molte organizzazioni utilizzano soluzioni di terze parti per semplificare i compiti di gestione di AD. Queste soluzioni possono a volte abilitare due metodi di attacco per gli attori di minaccia che cercano di ottenere accesso privilegiato.

- Il primo coinvolge l'uso di un servizio o account proxy che ha concesso l'accesso privilegiato a tutto o a un sottoinsieme di AD per abilitare le funzioni di gestione della soluzione.

- Il secondo metodo utilizza un account qualsiasi con permessi assegnati all'interno della soluzione di gestione. Qui, un utente di basso livello potrebbe ricevere l'autorizzazione a eseguire compiti privilegiati (ad esempio, reimpostare la password di un altro utente) su un sottoinsieme di account AD. A seconda del livello di delega, ottenere il controllo su un account come questo può essere altrettanto efficace quanto essere un Domain Admin.

Per acquisire visibilità su questi rischi, è necessario inventariare tutte le applicazioni di gestione in uso. Da notare che spesso non si trovano su un controller di dominio. Poi è necessario identificare tutti gli account di servizio e proxy che hanno accesso privilegiato e monitorare le attività di questi account. La maggior parte delle soluzioni di gestione fornisce alcuni mezzi per stabilire una traccia di controllo per monitorare comportamenti inappropriati. Qualsiasi allarme generato da queste applicazioni può anche essere inviato a una soluzione SIEM se disponibile.

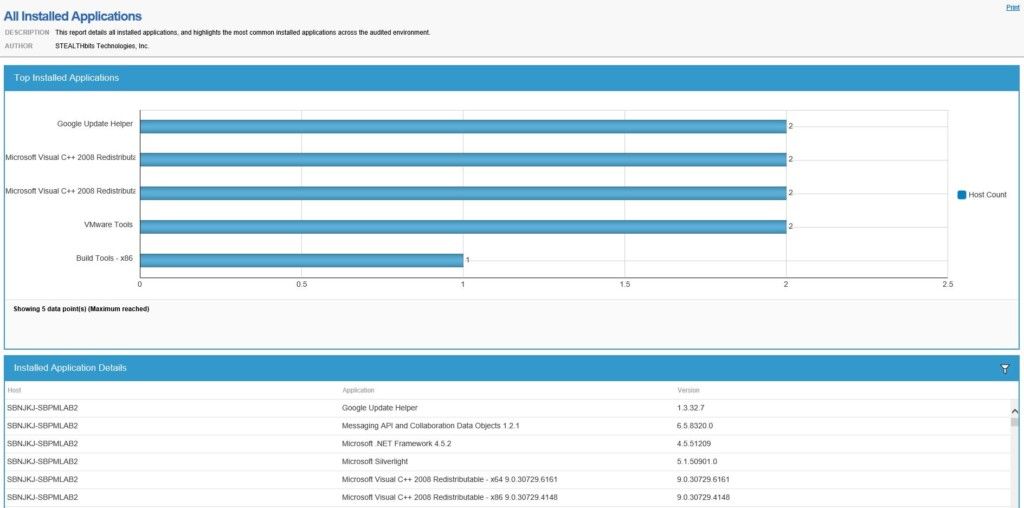

In alternativa, Netwrix Auditor può inviare riepiloghi delle attività giornalieri che dettagliano tutte le modifiche all'hardware e al software, ai task pianificati, alle applicazioni, alle impostazioni di rete e altro sui vostri server Windows. Di seguito è riportata una schermata che mostra tutte le applicazioni installate:

9. Non dimenticare gli amministratori dell'infrastruttura di virtualizzazione.

Per proteggere il tuo ambiente AD virtuale, devi sapere quali account hanno l'accesso privilegiato alla tua infrastruttura virtuale. Ricorda che chiunque gestisca l'ambiente virtuale che ospita DC o server membri ha l'equivalente dell'accesso amministrativo a una macchina fisica.

Ad esempio, se si utilizza Hyper-V, i membri del gruppo locale degli Amministratori Hyper-V hanno accesso a livello di amministratore sul sistema operativo guest. Allo stesso modo, negli ambienti VMware, l'utente root su un sistema ESXi ha lo stesso livello di accesso. E mentre i server membri potrebbero non ospitare AD, qualsiasi applicazione di gestione o account di servizio con privilegi AD presenta lo stesso rischio.

10. Impedisci agli amministratori di lasciare tracce delle credenziali.

Quando un utente effettua l'accesso a un sistema, spesso rimangono delle informazioni relative alle credenziali anche dopo che l'utente si è disconnesso. Queste informazioni possono includere password in chiaro, hash delle password, hash NTLM e ticket Kerberos. Utilizzando strumenti come Mimikatz, gli aggressori possono sfruttare facilmente questi artefatti lasciati nella memoria di server e workstation per autenticarsi come account privilegiati. Ad esempio, le password in chiaro possono essere semplicemente riutilizzate, e gli hash possono essere passati come parte di una richiesta di autenticazione, utilizzando ulteriori strumenti di hacking per ottenere l'accesso ad altri sistemi.

Purtroppo, identificare quali macchine hanno artefatti di credenziali privilegiate è quasi impossibile. Pertanto, il tuo focus deve essere su determinare dove gli utenti privilegiati effettuano l'accesso.

Come precedentemente menzionato, è possibile monitorare l'ID evento 4627 (Privilegi speciali assegnati al nuovo accesso) su qualsiasi sistema Windows attuale per gruppi noti per essere privilegiati. E si può monitorare l'ID evento 4769 (È stato richiesto un ticket di servizio Kerberos) sui propri DC per identificare accessi privilegiati.

Dopo aver compreso come vengono utilizzati gli account privilegiati, assicurati che le impostazioni WDigest impediscano che le password in chiaro vengano memorizzate nella memoria. Dovresti anche vietare l'uso degli account privilegiati sulle postazioni di lavoro degli utenti per mantenere le loro credenziali sicure e utilizzare un account con privilegi di Amministratore Locale per risolvere i problemi degli utenti finali.

Mantenere un controllo stretto sui Privileged Accounts

Gli account utente privilegiati — dagli account con diritti di Admin locale su una macchina fino a quelli con pieni privilegi di Domain Admin — sono regolarmente presi di mira dagli avversari. Per prevenire violazioni e tempi di inattività, è necessario sapere chi sono i vostri utenti privilegiati e monitorare le modifiche che potrebbero influenzare l'accesso privilegiato. Tuttavia, se si fa affidamento su strumenti nativi, la valutazione e il monitoraggio sono processi che richiedono tempo e sono soggetti a errori. Per il monitoraggio affidabile 24/7 necessario a proteggere i vostri account privilegiati da compromissioni e abusi, avete bisogno di strumenti automatizzati di terze parti. La suite di soluzioni Netwrix vi offre la visibilità necessaria per rilevare e sventare i tentativi di escalation dei privilegi e l'abuso di privilegi.

Condividi su

Scopri di più

Informazioni sull'autore

Joe Dibley

Ricercatore di sicurezza

Ricercatore di sicurezza presso Netwrix e membro del Netwrix Security Research Team. Joe è un esperto in Active Directory, Windows e una vasta gamma di piattaforme software aziendali e tecnologie, Joe ricerca nuovi rischi per la sicurezza, tecniche di attacco complesse e relative mitigazioni e rilevamenti.

Scopri di più su questo argomento

7 migliori alternative a CyberArk nel 2026

Utilizzando Windows Defender Credential Guard per proteggere le credenziali Privileged Access Management

Cos'è Microsoft LAPS: Come puoi migliorarne la sicurezza?

Passaggi per controllare i diritti di amministratore locale

5 consigli principali per la soluzione Local Administrator Password Solution (LAPS)