Consigli sulle migliori pratiche per una maggiore sicurezza dei siti SharePoint

Mar 24, 2023

Microsoft SharePoint is one of the most popular platforms for collaboration and content sharing within internal teams and even with external users. Therefore, ensuring SharePoint security is vital to helping your company avoid costly data breaches and business disruptions. This article details the key best practices for protecting your SharePoint sites, whether you are using on-prem SharePoint Server or SharePoint Online version.

Contenuti correlati selezionati:

Utilizza i gruppi per gestire i permessi degli utenti.

La prassi migliore per concedere l'accesso a qualsiasi risorsa IT è che gli amministratori non assegnino direttamente permessi a un utente, ma assegnino invece i permessi a gruppi e concedano a ciascun utente l'appartenenza ai gruppi appropriati. Questo approccio rende la fornitura, la rifornitura e la disattivazione più semplici e aiuta a garantire che i livelli di permesso siano in linea con il principio del privilegio minimo necessario. Nel caso di SharePoint, è possibile assegnare permessi sia a un gruppo di siti SharePoint che a un gruppo di sicurezza di Active Directory.

Un gruppo che dovresti evitare è il famigerato gruppo “Everyone” — include tutti gli utenti attuali della rete, ospiti e utenti di altri domini inclusi, e la sua composizione non può essere modificata.

A seconda della piattaforma SharePoint che si sta utilizzando, ci sono gruppi aggiuntivi che dovrebbero essere evitati perché includono un ampio insieme di utenti:

SharePoint Server:

- NT AUTHORITY\Authenticated Users — Include tutti gli account utente di AD di tutti i domini nella foresta e quindi non può essere gestito a livello di dominio.

- DOMAIN\Domain Users — Include tutti gli account utente nel dominio.

SharePoint Online:

- Tutti tranne gli utenti esterni — Include tutti gli account utente interni della tua organizzazione.

Contenuti correlati selezionati:

Minimizzare l'uso dei permessi a livello di elemento.

Allo stesso modo, si dovrebbe preferire l'assegnazione di permessi a contenitori di livello superiore come librerie o cartelle piuttosto che a file specifici o altri elementi. I permessi a livello di elemento spesso risultano in un'ereditarietà interrotta e potrebbero essere trascurati nelle revisioni dei permessi, mettendo a rischio la sicurezza di SharePoint. Inoltre, i permessi a livello di elemento possono rallentare il motore di ricerca, influenzando l'esperienza utente. Funzionalità di Microsoft 365 come Information Rights Management (IRM) possono ridurre la necessità di permessi a livello di elemento.

Utilizzare raccolte di siti separate per la condivisione esterna.

Un buon metodo per impedire agli utenti di condividere involontariamente contenuti sensibili con utenti esterni è isolare tutti i siti che permettono la condivisione esterna in una singola raccolta di siti. In questo modo, è possibile controllare più facilmente cosa può e non può essere condiviso esternamente, e anche monitorare l'attività di condivisione esterna per sapere esattamente cosa è stato condiviso e a quali parti esterne è stato dato l'accesso.

Controlla la condivisione anonima.

Disabilita la condivisione anonima se possibile.

È anche saggio vietare la condivisione di contenuti tramite anonymous links (chiamati anche Anyone links). Questi link permettono a chiunque possieda il link di visualizzare e persino modificare i contenuti — senza alcuna autenticazione richiesta.

Se consenti la condivisione anonima, riduci il tuo rischio.

Se decidi che non vuoi eliminare completamente l'uso di link anonimi, puoi comunque ridurre il rischio che gli utenti li utilizzino involontariamente gestendoli con attenzione.

Prima, cambia l'impostazione del link predefinito da Anyone ad un link che funziona solo per gli utenti all'interno della tua organizzazione. In questo modo, chiunque voglia condividere contenuti con persone non autenticate dovrà selezionare esplicitamente l'opzione Anyone .

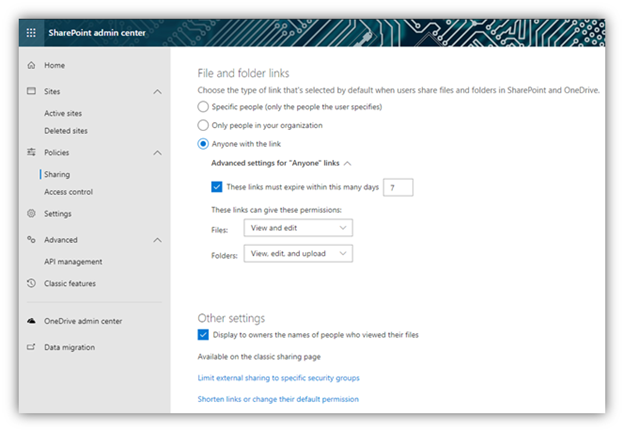

Inoltre, è possibile applicare impostazioni che controllano il tipo di accesso consentito tramite il link e specificare una data di scadenza. Per specificare queste impostazioni, aprire il centro di amministrazione di SharePoint e nella sezione delle Politiche, fare clic su Sharing:

Classificate i dati che memorizzate in SharePoint.

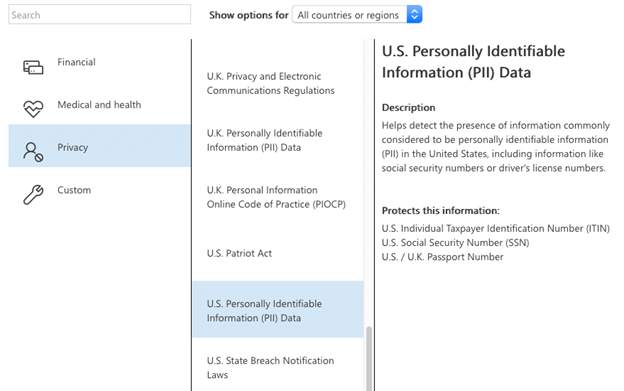

La maggior parte delle organizzazioni comprende la necessità di classificare i propri dati in modo da poter controllare l'uso di contenuti sensibili e confidenziali in conformità con le politiche di sicurezza interne e i mandati del settore o del governo. Prevenzione della perdita dei dati (DLP) la tecnologia può identificare dati sensibili e poi bloccare o consentire l'accesso ad essi in base alle tue politiche. DLP è integrato in tutti i servizi di Microsoft 365; in particolare, SharePoint ti consente di ispezionare il contenuto, i metadati e la posizione dei dati e poi applicare le politiche di sicurezza che hai creato per proteggerli, come mostrato di seguito. Per identificare e proteggere i contenuti sensibili nel tuo SharePoint on-premises, avrai bisogno di una soluzione di data classification.

Monitorare SharePoint per cambiamenti ed eventi di accesso.

SharePoint è un ambiente altamente dinamico, quindi non è possibile semplicemente configurarlo e poi dimenticarsene. Invece, è fondamentale eseguire l'audit delle attività in SharePoint, inclusi i cambiamenti ai servizi, all'hardware del server, all'hardware virtuale e alle impostazioni di sicurezza, in modo da poter rapidamente individuare problemi che potrebbero portare a violazioni e interruzioni dell'attività aziendale. Per garantire la migliore rilevazione delle minacce, indagine e risposta, si dovrebbe integrare le funzionalità integrate con un solido strumento di terze parti per il monitoraggio di SharePoint.

Rivedere regolarmente i diritti di accesso.

Un altro passaggio fondamentale per mantenere la sicurezza di MS SharePoint è rivedere regolarmente i diritti di accesso ai tuoi contenuti, specialmente i diritti concessi ai grandi gruppi menzionati in precedenza.

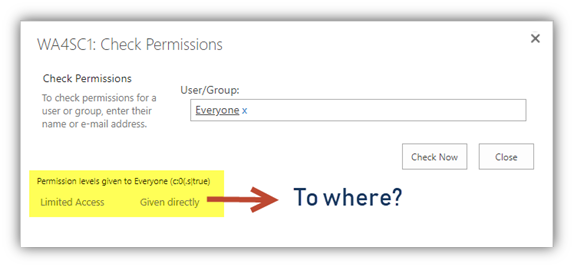

Se stai utilizzando SharePoint Server, puoi controllare manualmente il livello di autorizzazione concesso a un gruppo, come mostrato di seguito:

Tuttavia, ciò non ti dirà a quali risorse IT il gruppo ha accesso. Per scoprirlo, devi controllare ogni biblioteca, elenco e file individualmente — un processo noioso che è estremamente soggetto a errori umani e che i team IT impegnati raramente hanno tempo di eseguire.

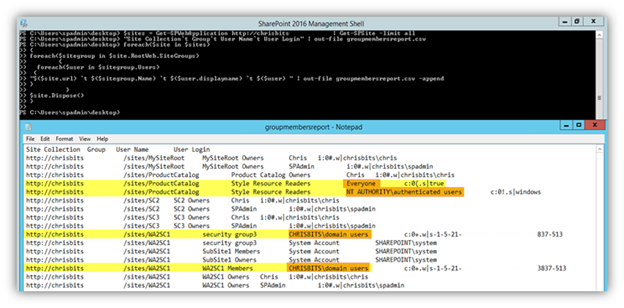

Per automatizzare il processo, puoi utilizzare script PowerShell da siti come http://sharepointchips.com. Ad esempio, lo script mostrato di seguito fornirà un elenco completo di tutti gli utenti e gruppi per una data raccolta di siti:

$sites = Get-SPWebApplication http://WebApplicationURL | Get-SPSite -limit all

"Site Collection`t Group`t User Name`t User Login" | out-file groupmembersreport.csv

foreach($site in $sites)

{

foreach($sitegroup in $site.RootWeb.SiteGroups)

{

foreach($user in $sitegroup.Users)

{

"$($site.url) `t $($sitegroup.Name) `t $($user.displayname) `t $($user) " | out-file groupmembersreport.csv -append

}

}

$site.Dispose()

}

L'output viene esportato in un file CSV nella directory in cui è stato eseguito il comando. Il report di esempio qui sotto evidenzia alcuni gruppi di accesso aperto che potresti scoprire avere accesso alla tua raccolta di siti:

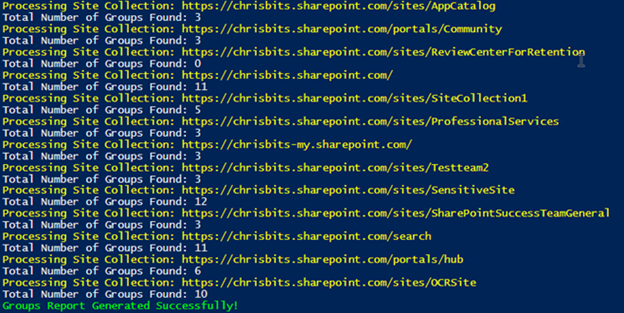

Puoi eseguire script PowerShell anche per SharePoint Online, come lo script seguente da http://www.sharepointdiary.com:

#Admin Center & Site collection URL, replace admin-URL and path to a location where the CSV report can be written to.

$AdminCenterURL = "https://HOSTNAME-admin.sharepoint.com"

$CSVPath = "C:\Users\UserName\Documents\GroupReport.csv"

#Connect to SharePoint Online

Connect-SPOService -url $AdminCenterURL -Credential (Get-Credential)

$GroupsData = @()

#Get all Site collections

Get-SPOSite -Limit ALL | ForEach-Object {

Write-Host -f Yellow "Processing Site Collection:"$_.URL

#Get all Site Groups

$SiteGroups = Get-SPOSiteGroup -Site $_.URL

Write-host "Total Number of Groups Found:"$SiteGroups.Count

ForEach($Group in $SiteGroups)

{

$GroupsData += New-Object PSObject -Property @{

'Site URL' = $_.URL

'Group Name' = $Group.Title

'Permissions' = $Group.Roles -join ","

'Users' = $Group.Users -join ","

}

}

}

#Export the data to CSV

$GroupsData | Export-Csv $CSVPath -NoTypeInformation

Write-host -f Green "Groups Report Generated Successfully!"

Come Netwrix può aiutare

Netwrix StealthAUDIT for SharePoint offre le robuste funzionalità di sicurezza di SharePoint necessarie per prevenire la violazione dei dati, evitare interruzioni aziendali e soddisfare i moderni requisiti di conformità. Fornisce piena visibilità su SharePoint permissions a ogni livello, sia in SharePoint on-premises che in SharePoint Online.

Condividi su

Scopri di più

Informazioni sull'autore

Farrah Gamboa

Direttore Senior del Product Management

Senior Director of Product Management presso Netwrix. Farrah è responsabile della creazione e realizzazione della roadmap dei prodotti e soluzioni Netwrix relativi alla Sicurezza dei Dati e Audit & Compliance. Farrah ha oltre 10 anni di esperienza nel lavoro con soluzioni di sicurezza dei dati su larga scala, entrando in Netwrix dopo essere stata Technical Product Manager e QC Manager presso Stealthbits Technologies. Farrah ha una laurea in Ingegneria Industriale presso la Rutgers University.

Scopri di più su questo argomento

Identità non umane (NHI) spiegate e come proteggerle

12 Rischi Critici di Sicurezza di Shadow AI che la Tua Organizzazione Deve Monitorare nel 2026

Mercato delle soluzioni di Privileged Access Management: guida 2026

I prossimi cinque minuti di conformità: costruire la Data Security That Starts with Identity in tutto l'APAC

Leggi sulla Privacy dei Dati per Stato: Diversi Approcci alla Protezione della Privacy