Rilevamento di tattiche avanzate di manomissione dei processi con Sysmon v13

Jul 6, 2023

Sysmon è un componente della Sysinternals Suite di Microsoft, un insieme completo di strumenti per monitorare, gestire e risolvere problemi dei sistemi operativi Windows. La versione 13 di Sysmon ha introdotto il monitoraggio per due tattiche avanzate di malware: il process hollowing e l'herpaderping. Questo articolo spiega cosa sono queste tattiche, perché sono così pericolose e come ora è possibile rilevarle utilizzando Sysmon.

Cos'è il Process Hollowing e l'Herpaderping?

La versione 13 di Sysmon ha introdotto il monitoraggio per due tattiche avanzate di malware:

- Process hollowing– Utilizzato per sostituire il codice in un processo Windows con codice maligno, in modo che il codice maligno venga eseguito sotto le mentite spoglie di un processo Windows legittimo. Questa tattica è nota da anni.

- Process herpaderping: Viene utilizzato per modificare i contenuti di un processo su disco dopo che l'immagine è stata mappata, in modo che il file su disco sembri essere il processo affidabile mentre il codice maligno viene eseguito in memoria. Questa è una tecnica relativamente nuova.

Entrambe queste tattiche possono causare danni seri. Ad esempio, supponiamo che il processo herpaderping sia stato impiegato per eseguire Mimikatz sotto il processo legittimo di un browser web (ad esempio, Google Chrome). Apparirebbe al sistema operativo che Google Chrome (anziché Mimikatz) è in esecuzione — e il processo avrebbe persino una firma Google valida! Quindi, un attaccante che esegue Mimikatz potrebbe rimanere completamente non rilevato a meno che non si disponga di software di sicurezza che monitori specificamente il processo herpaderping.

Inoltre, il payload non deve necessariamente essere Mimikatz — gli attori malevoli potrebbero utilizzare questa tattica per eseguire qualsiasi cosa desiderino nella tua rete: TrickBot, Emotet, Ryuk, Mirai, ecc. Di conseguenza, il fatto che Sysmon ora sia in grado di rilevare queste tattiche è inestimabile.

Come Sysmon 13 registra il Process Hollowing e il Process Herpaderping?

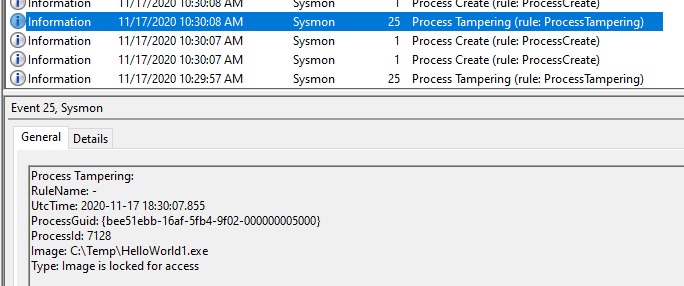

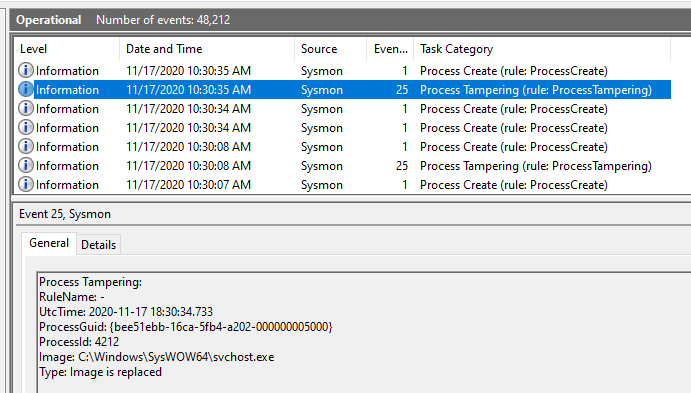

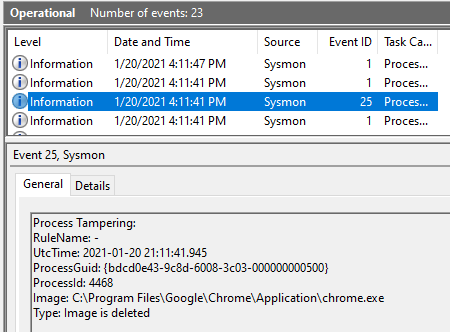

Sysmon 13 può rilevare sia gli attacchi di process hollowing che di process herpaderping. Vengono registrati nel Visualizzatore Eventi di Windows come Evento ID 25, Alterazione del Processo:

Immagini per gentile concessione dell'account Twitter pubblico di Mark Russinovich (autore di Sysmon tramite Sysinternals)

Configurazione di Sysmon 13 per rilevare il Process Hollowing e il Process Herpaderping

Segui i seguenti passaggi per installare Sysmon e configurare il monitoraggio per il process hollowing e il process herpaderping:

- Scarica Sysmon, estrai il file e avvia Sysmon.exe in un prompt dei comandi con privilegi elevati:

>> Sysmon.exe -i -accepteula

System Monitor v13.01 - System activity monitor

Copyright (C) 2014-2021 Mark Russinovich and Thomas Garnier

Sysinternals - www.sysinternals.com

Sysmon installed.

SysmonDrv installed.

Starting SysmonDrv.

SysmonDrv started.

Starting Sysmon..

Sysmon started.

- L'installazione predefinita non include il monitoraggio e la registrazione per la manomissione dei processi (Event ID 25), quindi dobbiamo aggiornare la nostra configurazione di Sysmon. Ecco un XML di configurazione Sysmon molto basilare che include un filtro eventi per la manomissione dei processi; salvatelo come Sysmon.XML.

<Sysmon schemaversion="4.50">

<EventFiltering>

<ProcessTampering onmatch="exclude">

</ProcessTampering>

</EventFiltering>

</Sysmon>

- Naviga alla directory che contiene il file in un prompt dei comandi con privilegi elevati e carica la configurazione con il seguente comando:

>> sysmon.exe -c Sysmon.xml

System Monitor v13.01 - System activity monitor

Copyright (C) 2014-2021 Mark Russinovich and Thomas Garnier

Sysinternals - www.sysinternals.com

Loading configuration file with schema version 4.50

Configuration file validated.

Configuration updated.

Esempio di Sysmon 13 che rileva il processo Herpaderping

Ora testiamo la nostra configurazione.

Esecuzione di un attacco Process Herpaderping

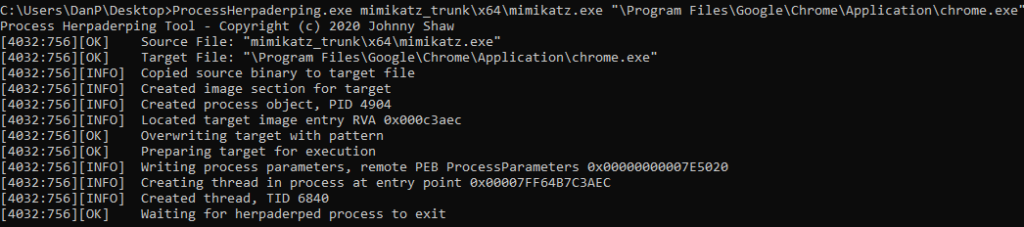

Innanzitutto, utilizzeremo la tecnica di process herpaderping trovata qui per eseguire Mimikatz sotto le mentite spoglie del processo di Google Chrome (chrome.exe).

Importante: Tenete presente che il tentativo di process herpaderping può rendere i processi di destinazione inoperabili. Procedete con cautela e testate sempre le tecniche di sicurezza e antimalware in ambienti sandbox sicuri.

Prima, scaricheremo ProcessHerpaderping.exe dal link sopra. Poi, utilizzando un prompt dei comandi con privilegi elevati dalla directory che contiene quel file, eseguiremo il seguente comando:

>> ProcessHerpaderping.exe mimikatz.exe "\Program Files\Google\Chrome\Application\chrome.exe"

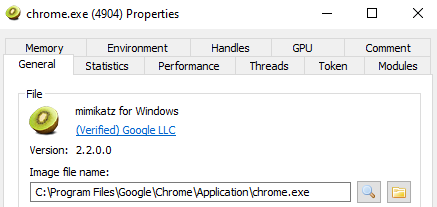

Abbiamo eseguito con successo mimikatz.exe all'interno di chrome.exe (un processo ampiamente fidato) e il controllo del processo chrome.exe mostra una firma valida di Google:

Sysmon 13 rileva l'attacco del processo Herpaderping

Tuttavia, grazie alla nostra configurazione Sysmon 13, abbiamo immediatamente rilevato questa attività malevola:

Queste sono informazioni estremamente preziose che possono essere inviate agli amministratori e al tuo security information and event management (SIEM) tramite Windows Event Forwarding (WEF).

Disinstallazione di Sysmon

Se hai installato Sysmon solo a scopo di test, puoi disinstallarlo utilizzando il seguente comando:

>> Sysmon.exe -u

System Monitor v13.01 - System activity monitor

Copyright (C) 2014-2021 Mark Russinovich and Thomas Garnier

Sysinternals - www.sysinternals.com

Stopping Sysmon.

Sysmon stopped.

Sysmon removed.

Stopping SysmonDrv.

SysmonDrv stopped.

SysmonDrv removed.

Removing service files.

Come Netwrix può aiutare

Netwrix Threat Prevention è una soluzione di cybersecurity potente che può aiutarti a proteggere la tua organizzazione da tattiche malware avanzate. Può identificare efficacemente attacchi basati sull'autenticazione e al file system, abuso di account privilegiati, cambiamenti critici apportati all'ambiente IT, attività indicative di ricognizione da parte di intrusi e molto altro. Le sue capacità sofisticate gli permettono di rilevare minacce specifiche, come tentativi di iniettare codice malevolo nel processo LSASS attacchi di iniezione Windows SSP, e DCSync attacchi. Identificando e prevenendo proattivamente queste minacce, questo software fornisce una difesa completa contro anche gli attacchi cyber più avanzati, assicurando che i dati sensibili e i sistemi della tua organizzazione rimangano sicuri.

Condividi su

Scopri di più

Informazioni sull'autore

Joe Dibley

Ricercatore di sicurezza

Ricercatore di sicurezza presso Netwrix e membro del Netwrix Security Research Team. Joe è un esperto in Active Directory, Windows e una vasta gamma di piattaforme software aziendali e tecnologie, Joe ricerca nuovi rischi per la sicurezza, tecniche di attacco complesse e relative mitigazioni e rilevamenti.

Scopri di più su questo argomento

Esempio di Analisi del Rischio: Come Valutare i Rischi

Il Triangolo CIA e la sua applicazione nel mondo reale

Creare utenti AD in massa e inviare le loro credenziali tramite PowerShell

Come aggiungere e rimuovere gruppi AD e oggetti nei gruppi con PowerShell

Attributi di Active Directory: Ultimo accesso