Guida in 3 passi per prevenire l'escalation dei privilegi

Mar 23, 2017

Con l'anno scorso ormai alle spalle, gli analisti hanno esaminato l'elenco delle vulnerabilità di Microsoft. Non dovrebbe sorprendere nessuno il fatto che il 94% dei bollettini di sicurezza con valutazione critica avrebbe potuto essere mitigato rimuovendo i privilegi amministrativi. Il 100% dei bollettini critici di Internet Explorer/Microsoft Edge è stato mitigato rimuovendo i privilegi amministrativi. Ci sono pochi casi legittimi in cui le credenziali di privilegio vengono utilizzate interattivamente in qualsiasi ambiente Microsoft. Questo è particolarmente vero considerando i molti miglioramenti apportati da Windows Server 2012.

Chiediti questa domanda: ci sono utenti (incluso il personale IT o amministrativo) che utilizzano account amministrativi per compiti di routine? Se hai risposto sì (o non sei sicuro al 100%), sei a rischio. Come in molti ambienti, probabilmente hai protetto gli utenti standard ma hai elevato i conti del personale importante. Gli account IT nel tuo ambiente probabilmente utilizzano credenziali elevate regolarmente. Questo può includere l'accesso al loro computer di uso quotidiano e l'utilizzo di applicazioni critiche e programmi banali (come un browser web o la posta elettronica). Altri rischi possono includere account condivisi e password comuni tra gli account.

Contenuti correlati selezionati:

In questo articolo, vi forniamo una guida in 3 passi per prevenire l'escalation degli account privilegiati.

Passo #1: Ammettere che IT può essere una responsabilità

Se i tuoi dipendenti utilizzano già account standard, i tuoi account amministrativi potrebbero essere la vulnerabilità più grande nel tuo dominio. Non importa quanto tu sia diligente, intelligente o consapevole. Un singolo errore, come l'utilizzo delle credenziali dell'amministratore di dominio su una postazione infetta, può essere la tua rovina. Gli account utilizzati dall'IT sono le chiavi del regno; sono obiettivi primari per gli attaccanti.

Mitigare questo rischio è facile se segui tre regole:

- Presumete che il vostro ambiente sia già compromesso. Le soluzioni che implementate dovrebbero essere rafforzate per prevenire ulteriori compromissioni

- L'amministratore di dominio (o utenti con ampie autorizzazioni delegate) dovrebbe essere usato raramente in modo interattivo

- State attenti agli amministratori nascosti. Questi includono:

- L'account dell'amministratore locale su workstation e server

- Account di servizio con password deboli o invariate

- Account elevati condivisi (presta attenzione a ciò che utilizza il tuo dipartimento)

Conoscere queste regole sarà d'aiuto. Devi avere soluzioni concrete che rafforzino la tua posizione e chiudano le vie di escalation privilegiate.

Passaggio #2: Prevenire le Escalazioni degli Account Privilegiati

Microsoft has a tool for each of the rules listed above. The first tool, which includes accompanying concepts, is known as Privileged Access Management (PAM). PAM provides a way to securely delegate and manage Directory Services. The underlying technology for PAM consists of improvements in AD and Microsoft Identity Manager (MIM). When configuring PAM, you will create a trusted forest. Due to the way MIM implements this forest, it is hardened and known to be uncompromised.

Common account/group SID allows you to securely escalate permissions and interact with objects. The concept is similar to the MDOP tool, Advanced Group Policy Management. MIM handles the underlying workflow that includes time-sensitive security group memberships. Although this method may sound extreme, it is very easy to maintain. It is also the only 100% proven solution to prevent a previous compromise from bypassing any new security layers. PAM addresses the first rule listed in the previous section.

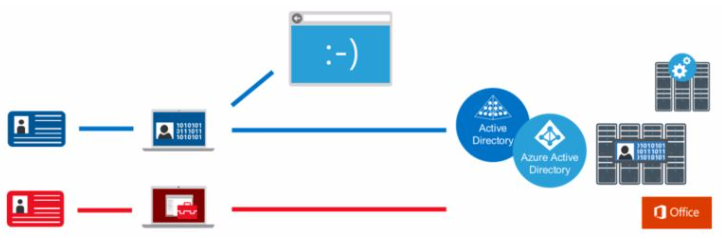

The second tool available is the Privileged Access Workstation (PAW) model. PAW provides a clean channel for administration. This is accomplished by using a highly secure and dedicated administrative machine. In the illustration below, a single administrator has two channels for his or her job duties. The top channel is through a PAW and only allows access to directory services through a dedicated user credential. That credential access should be managed through PAM. The second channel is used for other daily tasks, such as those involving Office applications.

È possibile risparmiare risorse designando la macchina fisica dell'amministratore come canale PAW e eseguendo una VM sopra di essa per altri compiti quotidiani. Microsoft specifica quell'ordine esatto se si sceglie di incorporare VM nell'infrastruttura PAW.

Il vantaggio più grande nell'uso di Privileged Access Management è per gli amministratori di AD (incluso Azure AD). Quando si implementa Privileged Access Management, bisogna prendere di mira per primi questi account, poiché sono il premio più ambito per gli attaccanti. Dopo che gli account sono stati trasferiti al modello di Privileged Access Management, anche gli altri amministratori di servizi globali dovrebbero essere migrati. State attenti al personale non IT che dovrebbe utilizzare un Privileged Access Management. Microsoft elenca i seguenti dipendenti come potenziali bersagli:

- Dati classificati o preannunciati

- Il personale che gestisce servizi ad alta visibilità (come gli account social media di un'azienda)

- Lavoratore con accesso a segreti commerciali o dati presto protetti

Se pensi che un account possa beneficiare del modello PAW, è una scommessa sicura che dovrebbe essere migrato su di esso.

L'ultimo strumento per prevenire l'escalation degli account affronta anche la nostra terza regola: l'amministratore nascosto. L'esempio più evidente è l'amministratore locale predefinito. In conformità con le migliori pratiche di Privileged Access Management, tale account dovrebbe essere disabilitato. Molte organizzazioni seguono questa indicazione ma impostano la password dell'amministratore locale allo stesso valore in tutto il dominio. In termini di accesso alle workstation, questo equivale a un account di amministratore di dominio. Una macchina compromessa mette a rischio ogni macchina.

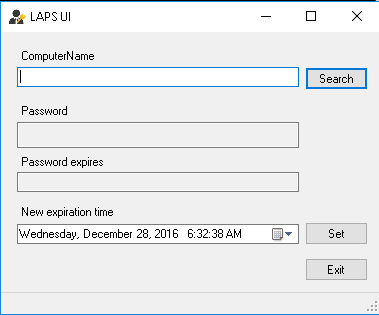

Local Administrator Password Solution (LAPS) è lo strumento gratuito di gestione delle password di Microsoft per account utente locali. È un sostituto (e miglioramento) dell'estensione delle preferenze di Gruppo Policy per utenti locali insicura.

LAPS funziona tramite una nuova Group Policy Client Side Extension (CSE). Questa CSE dovrebbe essere installata su ogni workstation e server. L'amministratore di Active Directory o Group Policy configura le impostazioni minime di sicurezza della password tramite il template amministrativo di LAPS. Quando la group policy viene elaborata su un client, l'estensione LAPS esegue le seguenti operazioni:

- Verifica la scadenza della password sull'account locale gestito consultando un attributo dell'account macchina AD

- Genera e convalida una password dell'account (se la password è scaduta)

- Memorizza quella password in un attributo riservato nell'account computer di Active Directory. La nuova data di scadenza della password viene scritta in un attributo separato.

- Modifica la password dell'utente locale con il valore generato

In conformità con Privileged Access Management (PAM), il permesso di leggere la password dell'utente locale può essere delegato in modo sicuro. È persino fornito uno strumento UI per la ricerca della password.

Anche se LAPS offre una soluzione elegante per un utente locale, dovresti comunque stare attento ad altri amministratori nascosti. Non per sembrare paranoico, ma assumi sempre un ambiente compromesso. Questo dovrebbe preoccuparti di più se in passato l'ambiente non è stato gestito correttamente.

Passaggio #3: Monitoraggio per intrusioni e sfruttamenti

Ci sono molti modi in cui gli account compromessi possono essere utilizzati. Per loro natura, gli account privilegiati saranno sempre un obiettivo per l'uso e l'escalation. Le tre soluzioni sopra bloccano molti vettori di attacco, ma a un attore malevolo basta essere riuscito una volta.

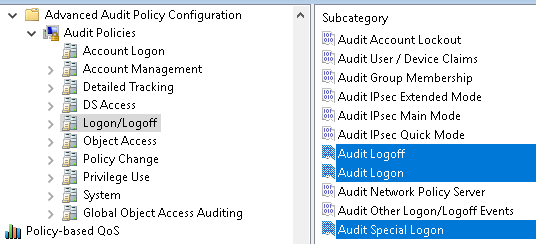

La raccolta e l'analisi dei dati sono sia la tua prima che l'ultima linea di difesa. Servizi, come gli strumenti di sicurezza e compliance in Azure o Office 365, forniscono aggregazione di eventi e allarmi. Le stesse tecniche dovrebbero essere applicate ad altri servizi critici. Ogni azione di account o tentativo di accesso da parte di un account privilegiato dovrebbe essere sottoposto ad audit e revisione per anomalie. I gruppi protetti dovrebbero essere monitorati per cambiamenti di appartenenza al gruppo. Infine, i cambiamenti per comodità dovrebbero essere valutati rispetto al potenziale per compromessi. Questo è particolarmente vero se il personale non IT è iscritto a servizi di sicurezza aggiuntivi come il modello PAW. Group Policy e Desired State Configuration rendono più semplice configurare e far rispettare le politiche di sicurezza.

Seguendo le indicazioni di questo articolo, il tuo ambiente può essere reso immune contro la minaccia dell'escalation dei privilegi. Se hai integrato queste misure di sicurezza per tutti gli account (inclusi quelli IT), seguito le tre regole sopra e continuato a monitorare, puoi essere certo che qualsiasi via di attacco sia notevolmente ridotta.

Contenuti correlati selezionati:

Prova il nostro strumento gratuito per rimanere aggiornato su chi ha i permessi per cosa in Active Directory & file shares.

Condividi su

Scopri di più

Informazioni sull'autore

Joseph Moody

Amministratore di rete

Joseph è un amministratore di rete per un sistema scolastico pubblico e aiuta a gestire 5.500 PC. È un Microsoft MVP in Cloud and Datacenter Management ed è un appassionato blogger di IT.

Scopri di più su questo argomento

7 migliori alternative a CyberArk nel 2026

Esempio di Analisi del Rischio: Come Valutare i Rischi

Il Triangolo CIA e la sua applicazione nel mondo reale

Creare utenti AD in massa e inviare le loro credenziali tramite PowerShell

Come aggiungere e rimuovere gruppi AD e oggetti nei gruppi con PowerShell