Una guida completa alle soluzioni IGA di oggi: Caratteristiche, vantaggi e opzioni

Sep 16, 2024

Diciamocelo. Gestire e proteggere le reti IT è molto più complesso oggi. Oltre a proteggere endpoint, dati sensibili e il perimetro della rete, i team di sicurezza devono anche concentrarsi sulla sicurezza delle identità, la gestione degli accessi e la conformità normativa. Non solo devono creare politiche delle password ma proteggere anche quelle password e i privilegi di accesso. Venti anni fa, nessuno doveva preoccuparsi di cose come l'identità nel cloud. Oggi, un mondo diverso richiede un diverso insieme di strumenti.

Gli strumenti di Identity Governance and Administration (IGA) svolgono oggi un ruolo fondamentale nella protezione delle identità che compongono la tua rete. L'IGA non riguarda solo l'autenticazione sicura. Automatizzano i processi di Identity Management, riducono gli oneri amministrativi e garantiscono controlli di accesso appropriati. Gli strumenti IGA assicurano che compiti essenziali per la gestione del ciclo di vita dell'identità, come l'onboarding e il provisioning, vengano gestiti rapidamente e in modo coerente. Questo non solo aumenta la sicurezza, ma migliora l'efficienza operativa dell'IT e supporta la crescita organizzativa scalabile. Per questo e altri motivi, gli strumenti IGA stanno diventando un punto fermo per l'impresa moderna.

Leggi il blog correlato:

Motivi per cui è necessaria una soluzione IGA

Prima di investire tempo nell'esplorazione delle varie soluzioni IGA, potresti chiederti se la tua organizzazione ne ha davvero bisogno. Se sei un'organizzazione digitale, hai bisogno di un modo per gestire e proteggere le numerose identità digitali che devono connettersi e interagire con il tuo ambiente digitale. Implementare una soluzione IGA fornisce una visibilità migliorata nell'amministrazione delle identità e nei diritti di accesso attraverso l'infrastruttura IT. Offre un approccio pratico all'implementazione dei modelli di accesso Zero Trust e Least Privilege, che sono essenziali nel panorama della cybersecurity di oggi. Oltre a questi benefici fondamentali, ci sono diverse altre ragioni convincenti per considerare una soluzione IGA:

- Una soluzione IGA aiuterà la tua organizzazione a dimostrare la conformità con le tue normative sui dati globali.

- IGA riduce l'onere amministrativo sul personale IT e semplifica i flussi di lavoro automatizzando i processi di gestione delle identità e degli accessi.

- IGA può ridurre i costi di supporto operativo automatizzando compiti ripetitivi come il provisioning, risparmiando tempo e denaro, un risparmio che aumenta man mano che l'azienda cresce.

- IGA può scalare insieme alla tua crescente architettura ibrida man mano che incorpori più risorse e servizi cloud che espandono la tua superficie di attacco.

IGA vs. IAM: Qual è la differenza

A volte le persone si confondono tra Identity Governance and Administration e Identity Access Management (IAM) poiché entrambi si occupano della gestione delle identità e degli accessi all'interno di un'organizzazione. Le differenze tra i due iniziano con il loro ambito e il loro focus.

- IAM si occupa principalmente degli aspetti tecnici dell'Identity Management, come l'autenticazione (verificare che qualcuno sia chi afferma di essere), l'autorizzazione (determinare a quali risorse possono accedere) e garantire un accesso sicuro ai sistemi e ai dati.

- IGA include queste funzionalità di IAM ma si estende oltre per incorporare la governance. Ciò significa che IGA si occupa di garantire che i diritti di accesso non siano solo implementati, ma anche monitorati, esaminati e sottoposti a revisione regolare per conformarsi a politiche, regolamenti e requisiti aziendali.

In sintesi, mentre IAM fornisce gli strumenti e i processi per controllare l'accesso, IGA garantisce che questi controlli siano conformi, verificabili e allineati con la governance organizzativa e i requisiti normativi. IAM gestisce il “come” dell'accesso, mentre IGA gestisce il “perché” e “se dovrebbe continuare”.

Caratteristiche principali degli strumenti IGA

Ora che abbiamo stabilito la necessità degli strumenti di governance e amministrazione dell'identità e le opzioni disponibili oggi, esaminiamo le caratteristiche che una solida soluzione di strumento IGA deve avere.

- Funzionalità di Identity Lifecycle Management che includono aspetti come l'onboarding e il provisioning degli utenti, la gestione delle credenziali, la revisione delle richieste di accesso e i processi di disattivazione.

- Gestione automatizzata delle richieste di accesso che semplifica il processo di richiesta, approvazione e concessione dell'accesso a sistemi, applicazioni e dati.

- La fornitura e la disattivazione degli account utente abbastanza rapidamente da tenere il passo con i cambiamenti dinamici del personale

- La gestione dei diritti che supervisiona la concessione, l'emissione e la revoca dell'accesso degli utenti alle risorse digitali

- Controllo degli accessi basato sui ruoli (RBAC) che gestisce l'accesso degli utenti in base a ruoli predefiniti in modo che i permessi siano limitati all'accesso privilegiato minimo dei ruoli lavorativi.

- La segregazione dei compiti (SoD) in cui gli strumenti IGA definiscono le politiche di SoD e analizzano i diritti di accesso attraverso molteplici applicazioni e sistemi per identificare potenziali violazioni.

- La certificazione e la revisione degli accessi significano che gli strumenti IGA automatizzano il processo di revisione periodica dei diritti di accesso degli utenti per garantire la conformità alle normative.

- L'applicazione delle policy che è automatizzata e coerente

- Reportistica di audit e conformità che semplifica il processo di soddisfazione dei requisiti di audit di routine o su richiesta, riducendo l'onere della reportistica sul personale di cybersecurity.

- Capacità di analisi e reporting che offrono dashboard personalizzabili, visualizzazioni e rapporti dettagliati su accesso degli utenti, livelli di rischio e stato di conformità.

Vantaggi dell'implementazione degli strumenti IGA

Mentre una sicurezza robusta è essenziale, le aziende non possono allocare fondi illimitati alla cybersecurity. Le aziende oggi si sforzano di automatizzare il più possibile i loro processi aziendali, inclusa la cybersecurity. Gli strumenti IGA moderni includono funzionalità automatizzate che semplificano la gestione delle identità e il controllo degli accessi. Questo riduce il carico di lavoro dei team di sicurezza e aumenta l'efficienza. Automatizzando la creazione e la disattivazione degli account utente, si eliminano gli interventi manuali e gli errori umani. Questo libera anche i team di sicurezza per concentrarsi su compiti di maggiore valore. Altri vantaggi degli strumenti IGA includono i seguenti:

- Maggiore sicurezza: Gli strumenti IGA migliorano la sicurezza e riducono i rischi fornendo una maggiore visibilità negli ambienti IT. Tracce di audit complete e il rilevamento di anomalie sono due esempi di come questa maggiore visibilità possa aiutare la vostra organizzazione a identificare potenziali minacce e migliorare la propria postura di sicurezza complessiva.

- Gestione efficiente degli accessi: Si ottengono maggiori efficienze attraverso l'automazione accelerando i compiti di gestione degli accessi, portando a un notevole risparmio di tempo che riduce ancora i costi.

- Miglioramento della Conformità e delle Prestazioni di Audit: Gli strumenti IGA rendono più semplice dimostrare la conformità con percorsi di audit estensivi facilitando le revisioni degli accessi, sia periodicamente che su richiesta.

- Supporto per la sicurezza aziendale: Solo l'automazione può adattarsi rapidamente e in modo affidabile alla scala della tua attività per garantire pratiche di sicurezza coerenti su larga scala.

- Accesso flessibile per una produttività migliorata: Razionalizzare la gestione degli account utente significa che i dipendenti possono ottenere rapidamente i permessi necessari senza esagerare con i privilegi.

Problemi aziendali specifici risolti dagli strumenti IGA

Gli attacchi informatici possono infliggere costose interruzioni alla tua attività. Inoltre, il costo della rimediazione, dell'analisi forense e del danno alla reputazione del tuo marchio possono impattare significativamente anche sul risultato finale. Quando riduci il rischio per la tua attività attraverso il rafforzamento della sicurezza, risparmi denaro a lungo termine. Alcuni dei modi in cui gli strumenti IGA riducono il rischio includono l'identificazione e la rimediazione di accessi inappropriati a risorse chiave così come l'applicazione automatizzata delle politiche.

Automatizzando molti dei processi di lavoro intensivo dell'Identity Governance and Administration non solo si garantisce un'applicazione della sicurezza coerente, ma si riducono anche i costi operativi di queste attività. Fornendo un accesso più rapido ed efficiente, i dipendenti possono essere produttivi fin da subito e adattarsi rapidamente a nuovi ruoli e responsabilità. In alcuni casi, gli strumenti IGA possono fornire una gestione dell'accesso self-service che permette agli utenti di semplificare il processo di onboarding nel momento migliore per loro.

Per quelle organizzazioni che sono vincolate dalla conformità normativa o di settore, la visibilità centralizzata dei diritti di accesso migliora la conformità e le prestazioni di audit. Gli strumenti IGA forniscono tracce di audit dettagliate e rapporti, consentendo alle organizzazioni di tracciare chi ha accesso a quali risorse e come tali accessi sono stati concessi. Questo rende più facile per i team di sicurezza verificare i controlli per regolamenti come HIPAA, GDPR, e SOX.

Tipi di soluzioni IGA

Per quanto riguarda l'architettura, esistono tre tipi principali di soluzioni per strumenti IGA. La prima è una soluzione on-prem che richiede l'installazione e il funzionamento del software all'interno dell'infrastruttura IT dell'organizzazione.

Le soluzioni di strumenti IGA basate su cloud riducono la necessità di un'infrastruttura estesa poiché risiedono su qualche tipo di cloud. Questo semplifica il dispiegamento e annulla i costi di supporto e manutenzione. Offrono una maggiore scalabilità e flessibilità rispetto alle soluzioni tradizionali on-prem e forniscono un'integrazione più fluida con altri sistemi IT.

Le soluzioni degli strumenti IGA ibridi combinano i vantaggi di entrambi gli ambienti on-prem e basati su cloud in un unico pacchetto. Ciò consente alle organizzazioni di gestire identità e diritti di accesso sia negli ambienti on-premises che in cloud. Supportano le esigenze aziendali dinamiche consentendo al contempo una migrazione graduale verso il cloud mantenendo l'infrastruttura critica on-premises.

Fattori chiave da considerare nell'implementazione degli strumenti IGA

Sarebbe bello se si potesse basare una decisione di acquisto solo sulle caratteristiche di un prodotto, tuttavia, come sanno i responsabili delle decisioni IT, ci sono altri fattori da considerare. A meno che non siate una nuova startup, avete una rete esistente da considerare che probabilmente include applicazioni e sistemi legacy. La sicurezza completa della vostra impresa significa che qualsiasi soluzione proposta di strumento IGA deve integrarsi perfettamente con i vostri sistemi e infrastrutture attuali.

A seconda del settore servito dalla vostra organizzazione, dovrete confrontarvi con i requisiti di conformità, il che significa che la soluzione proposta deve supportare l'aderenza ad essi. Dovrete anche includere gli utenti nell'equazione poiché le loro esperienze influenzeranno notevolmente il successo a lungo termine dell'implementazione del vostro strumento IGA. Dovrà essere fornita una formazione che li educhi su come influenzerà i loro ruoli lavorativi e perché è così importante.

Poiché le aziende sono così dinamiche oggi, è necessario scegliere una soluzione che possa accomodare la crescita futura così come le esigenze in evoluzione della vostra organizzazione senza il rischio di significative interruzioni. Come per qualsiasi prodotto IT, il supporto e la reputazione del fornitore devono essere considerati attentamente. Prendere in considerazione tutti questi fattori aiuterà le organizzazioni a implementare gli strumenti IGA in modo efficace, migliorando la sicurezza, la conformità e l'efficienza operativa.

Casi d'uso degli strumenti IGA

Le imprese stanno migrando sempre più servizi e applicazioni verso il cloud ogni giorno. Questo rende la governance dell'identità nel cloud sempre più importante poiché gli amministratori hanno la necessità di gestire l'identità e i diritti di accesso attraverso molteplici ambienti cloud. La visibilità è una vera sfida negli ambienti cloud e gli strumenti IGA forniscono le intuizioni necessarie per comprendere ciò che sta accadendo in tutti i livelli sottostanti del cloud in modo da poter mantenere il controllo. Naturalmente, oggi pochissime imprese sono esclusivamente cloud, il che significa che i tuoi strumenti IGA devono essere in grado di gestire ambienti ibridi. Questi strumenti unificano la governance dell'identità attraverso infrastrutture on-premises e cloud, centralizzando il controllo degli accessi per ecosistemi IT diversificati.

Il numero di conformità normative continua a crescere man mano che gli enti governativi ampliano i requisiti per le organizzazioni che ospitano informazioni personali identificabili. Gli strumenti IGA progettati specificamente per le vostre esigenze di conformità possono risparmiarvi molto lavoro extra e preoccupazioni quando si svolgono gli audit. Le soluzioni IGA applicano politiche di accesso allineate con queste normative in modo che la vostra azienda possa sempre mantenere una postura conforme.

Nessuna discussione sui casi d'uso di IGA sarebbe completa senza riconoscere il drastico cambiamento verso il lavoro remoto. Le forze lavoro disperse presentano sfide uniche quindi i tuoi strumenti IGA devono fornire autenticazione adattiva per vari scenari di accesso remoto e garantire conformità e sicurezza per gli ambienti di lavoro a distanza.

Infine, parliamo del movimento verso ambienti zero trust. Zero trust significa che non si può più fare affidamento sull'autenticazione una tantum. Gli strumenti IGA consentono la verifica continua delle identità degli utenti e dei diritti di accesso in modo che l'identità non venga mai assunta in alcun momento. Poiché l'accesso privilegiato è l'obiettivo per qualsiasi attore di minaccia, i diritti di accesso sono continuamente valutati e aggiustati in base ai cambiamenti nei ruoli degli utenti, comportamento o livelli di rischio

Scegliere la soluzione IGA giusta

Se avete determinato che la vostra organizzazione necessita di una soluzione IGA, il passo successivo è scegliere quella giusta che soddisfi le vostre esigenze. Iniziate valutando i livelli di rischio associati alle diverse identità, poiché non tutte le identità e le richieste di accesso presentano lo stesso rischio. Una soluzione IGA efficace dovrebbe utilizzare un approccio basato sul rischio, dando priorità ai punti di accesso critici e sensibili, consentendo all'organizzazione di implementare controlli più rigorosi e un monitoraggio nelle aree ad alto rischio, migliorando così la sicurezza complessiva. Altri fattori da considerare includono:

- Assicurati che la soluzione possa crescere insieme alla tua organizzazione, adattandosi all'aumento di utenti, dispositivi e dati secondo necessità.

- La soluzione deve offrire solide capacità di reporting sulla conformità e di audit per aiutare a rispettare le normative specifiche del settore.

- Quanti processi di routine manuali vengono eseguiti dalla vostra organizzazione che potrebbero essere automatizzati per semplificare e ridurre l'onere amministrativo sui team IT e minimizzare il rischio di errore umano.

- Cerca funzionalità che consentano agli utenti di gestire in autonomia compiti come il reset della password e le richieste di accesso, migliorando l'efficienza e l'esperienza utente.

- Considerare i sistemi esistenti con cui una soluzione IGA deve integrarsi per garantire un'interoperabilità fluida.

Valutando attentamente questi fattori, è possibile scegliere una soluzione IGA che non solo soddisfi le attuali esigenze di Identity Management, ma che posizioni anche la tua organizzazione per adattarsi a sfide e opportunità future.

Alcuni dei migliori strumenti IGA

Data la crescente necessità di proteggere le identità degli utenti, ottenere una migliore gestione delle password e proteggere le piattaforme di sistema critiche, oggi ci sono molteplici prodotti di soluzione IGA tra cui scegliere. Ecco un breve elenco di alcune delle soluzioni di amministrazione dell'identità e della governance più prominenti disponibili.

- IBM Security Verify Governance

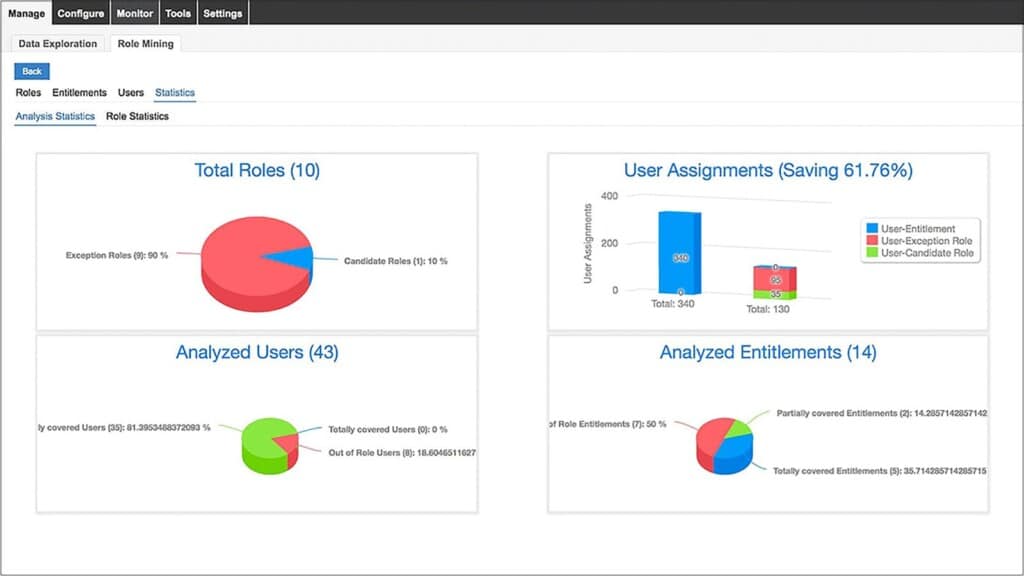

IBM Security Verify Governance è una soluzione integrata di governance dell'identità progettata per aiutare i team IT a gestire efficacemente identità, accessi e conformità. Questo insieme di strumenti IBM fornisce capacità per il provisioning, l'audit e la generazione di report sull'accesso e l'attività degli utenti durante tutto il ciclo di vita dell'identità. Gli amministratori possono creare regole incentrate sul business per gestire la separazione dei compiti, semplificando al contempo il processo di inserimento e cessazione dei dipendenti. Include anche funzionalità avanzate intelligenti, tra cui l'analisi dell'identità, che forniscono informazioni su utenti rischiosi, insider threats e anomalie comportamentali che possono indicare un attacco. Automatizzando i processi ad alta intensità di lavoro che costituiscono il tipico processo del ciclo di vita dell'identità, i costi operativi sono significativamente ridotti. Lo screenshot qui sotto mostra come gli amministratori possono condurre un'analisi dei ruoli degli utenti e delle assegnazioni.

- One Identity Manager

One Identity Manager è una soluzione IGA completa che aiuta a ridurre i rischi e soddisfa i requisiti di conformità fornendo agli utenti esattamente la quantità di accesso ai dati e alle applicazioni necessaria per i loro ruoli lavorativi. La loro soluzione supporta architetture on-prem, cloud e ibride in modo da potersi integrare con una varietà di sistemi IT, inclusi servizi cloud, applicazioni on-premise e servizi di directory. Supporta l'implementazione di ruoli che si allineano con i processi aziendali e offre capacità di registrazione e reporting dettagliate per supportare gli sforzi di conformità e le verifiche. Come altre soluzioni moderne, fornisce intuizioni sui rischi legati all'identità e lo stato di conformità attraverso analisi avanzate e report personalizzabili.

- SailPoint

Se stai cercando una soluzione per fornire governance dell'identità nei tuoi sistemi SAP, allora SailPoint potrebbe essere una soluzione valida per te. SailPoint aiuta le organizzazioni a gestire identità digitali, diritti di accesso e conformità in tutto l'ambiente IT, inclusi i sistemi SAP. La capacità di SailPoint di integrarsi con SAP ERP e altre applicazioni SAP consente alle organizzazioni di consolidare tutte le risorse, compreso SAP, in una singola piattaforma di governance unificata. Questa integrazione permette una gestione dell'identità e una governance degli accessi completa e semplificata in tutto l'ecosistema SAP.

- Omada Identity

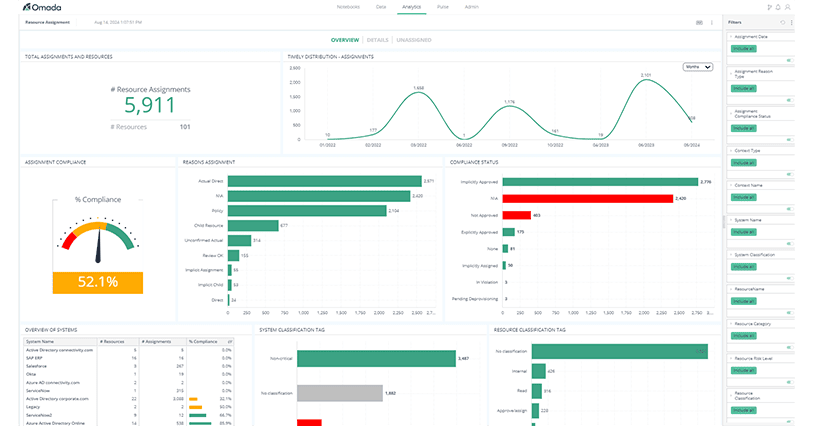

Omada Identity aiuta le imprese ad ottenere una panoramica a 360 gradi di tutte le identità e i diritti di accesso attraverso sistemi e applicazioni ibridi per garantire la conformità con le politiche e le normative. La loro soluzione IGA riduce il rischio identificando e deprovisionando automaticamente account orfani o inattivi e centralizzando la gestione di tutte le identità. Di conseguenza, il numero di bersagli facili per gli attori delle minacce da sfruttare si riduce. La soluzione offre inoltre ai team di sicurezza la capacità di classificare sistemi e asset in base al rischio, riconciliare gli account e scoprire rischi che prima passavano inosservati. Di seguito è riportata una copia della console di amministrazione Omada.

Implementazione di IGA

L'implementazione di una soluzione IGA non differisce da altre importanti implementazioni. Inizia con un'ampia valutazione e pianificazione. Questo include una valutazione completa dei processi, delle politiche e dell'infrastruttura attuali di Identity Management della tua organizzazione. Identificare lacune, rischi e requisiti di conformità. Includere abbastanza dettagli per delineare gli obiettivi, la tempistica e le risorse necessarie. Una volta gettate le basi, si può procedere con i passi successivi:

- Definire ruoli e responsabilità per gli utenti all'interno dell'organizzazione, applicando il principio del privilegio minimo per garantire che gli utenti abbiano accesso solo ai dati e alle applicazioni necessarie per le loro funzioni lavorative.

- Ricercate e valutate attentamente le opzioni dei fornitori di IGA per trovare la soluzione che si allinea meglio alle esigenze della vostra organizzazione.

- Dopo l'installazione, integra la nuova soluzione IGA con l'infrastruttura IT esistente per garantire che i dati degli utenti rimangano coerenti e aggiornati su tutte le piattaforme.

- Sviluppare e implementare politiche per la governance dell'identità, incluse la creazione di account, la gestione delle password, le richieste di accesso e il monitoraggio delle attività degli utenti, e utilizzare la soluzione IGA per far rispettare efficacemente queste politiche.

- Fornire formazione ai dipendenti e al personale IT sull'uso della soluzione IGA e sull'importanza della conformità.

- Implementare un monitoraggio continuo delle attività degli utenti e dei modelli di accesso per rilevare e rispondere ad anomalie o potenziali minacce alla sicurezza.

- Rivedere e aggiornare regolarmente le politiche e i controlli di accesso per adattarsi ai cambiamenti nell'organizzazione e alle minacce alla sicurezza in evoluzione.

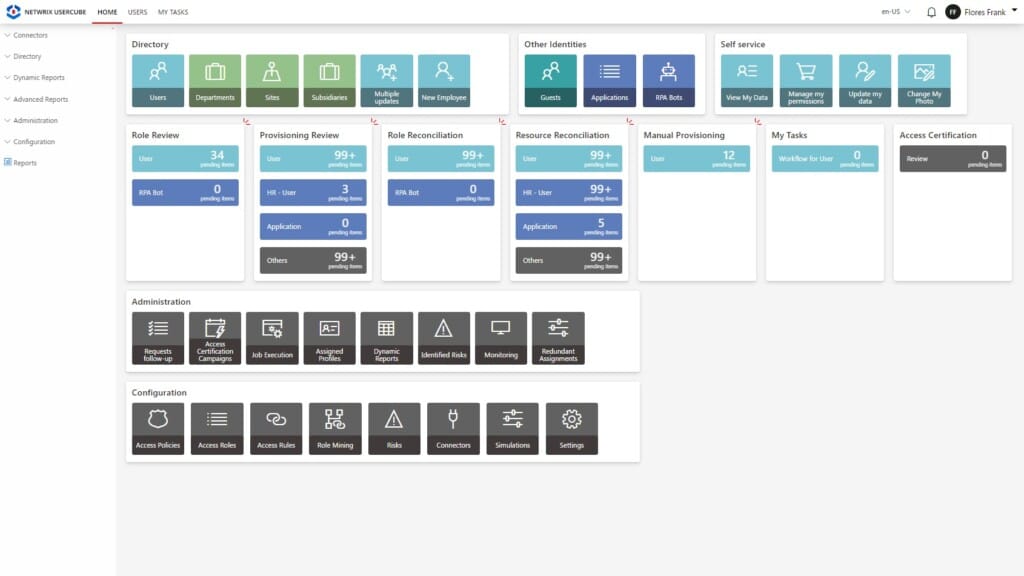

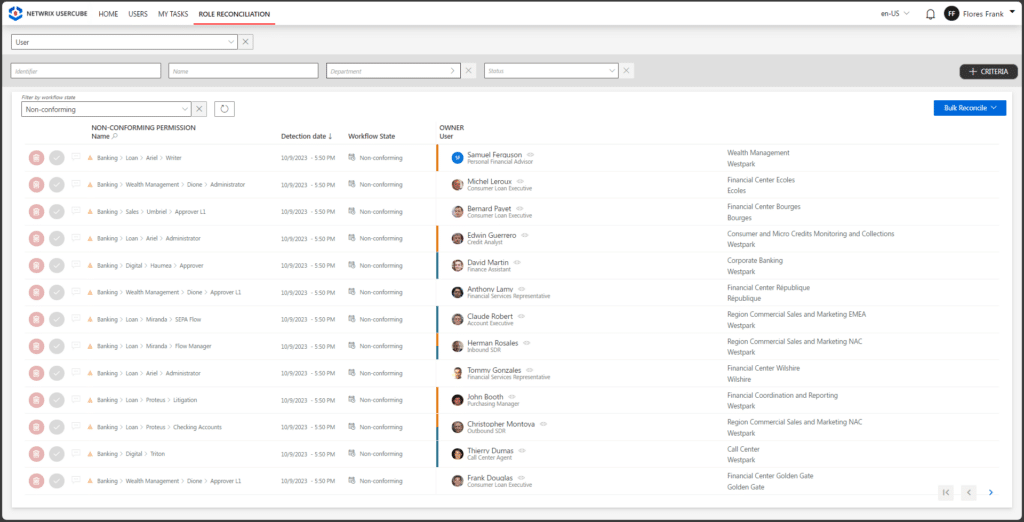

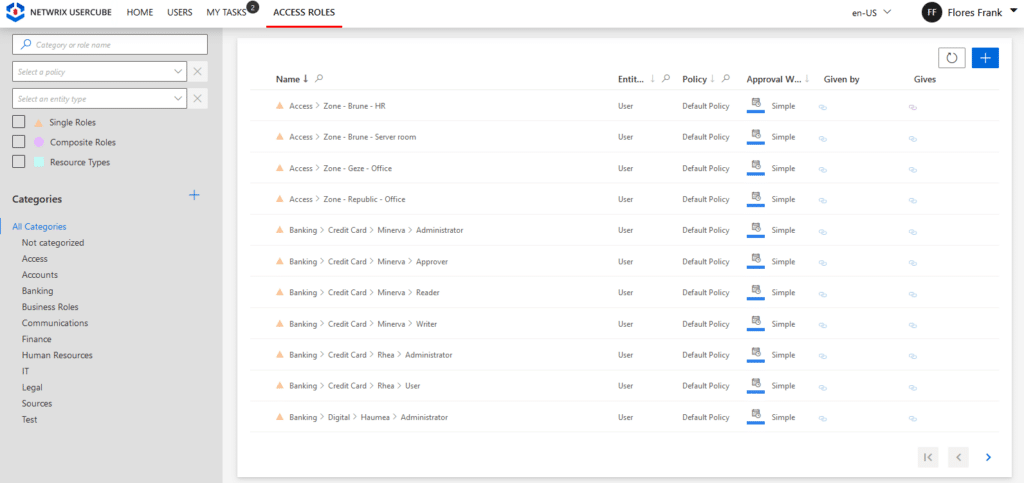

Netwrix e la Governance dell'Identità

Netwrix è stata riconosciuta come leader nel settore IGA da numerose società di analisi, tra cui Gartner. La soluzione IGA di Netwrix è progettata attorno a un concetto semplice; per proteggere i tuoi dati, devi proteggere le tue identità. Dopotutto, sono le tue identità ad avere accesso a quei dati. Ecco perché la missione principale della nostra soluzione SaaS è garantire che gli utenti abbiano l'accesso giusto alle cose giuste nel momento giusto. Qualsiasi accesso aggiuntivo oltre a questo ti espone a vulnerabilità della sicurezza. La soluzione Netwrix centralizza la gestione di tutte le identità e i diritti di accesso per assicurare che gli utenti abbiano l'accesso corretto in conformità con le politiche e le normative. Lo fa costruendo un repository di identità umane e non umane da diverse fonti per diventare un'unica fonte affidabile di informazioni sul tuo ambiente di identità.

Netwrix punta molto sull'automazione. La soluzione IGA di Netwrix deprovisiona automaticamente l'accesso quando non è più necessario, riducendo al minimo il rischio di account orfani che possono essere sfruttati dagli attaccanti. Gli utenti e i manager possono richiedere l'accesso utilizzando un'interfaccia self-service che inoltra le richieste ai proprietari pertinenti per l'approvazione.

Questa soluzione offre anche attestazione automatizzata e report di conformità facili da creare che possono essere rapidamente presentati agli auditor per dimostrare la conformità. Per altre esigenze di reporting, Netwrix IGA offre un ampio set di report personalizzabili per trasparenza e auditabilità.

L'intelligenza integrata di Netrix IGA ti permette di analizzare i diritti di accesso esistenti per identificare rapidamente le discrepanze tra le tue aspettative e la realtà. Questa capacità migliora l'abilità della tua organizzazione di mantenere la conformità e la sicurezza. L'intelligenza incorporata è uno dei motivi per cui Netwrix è considerata una delle soluzioni IGA moderne di primo piano disponibili oggi.

Tendenze future negli strumenti IGA

La cybersecurity è un obiettivo in continuo movimento, il che significa che gli strumenti IGA devono adattarsi per affrontare le sfide emergenti e sfruttare le nuove tecnologie. Guardando al futuro, diverse tendenze chiave stanno plasmando il futuro delle soluzioni IGA:

- Integrazione di AI e Machine Learning: Gli strumenti IGA stanno incorporando sempre più capacità avanzate di AI e ML per migliorare la loro efficacia. L'analisi predittiva consente un'analisi del rischio e un rilevamento delle anomalie più sofisticati che non erano mai stati possibili in passato. Questo si traduce in un approccio più proattivo e intelligente alla governance dell'identità.

- Miglioramento dell'automazione e delle capacità di self-service: I portali di self-service stanno diventando più intuitivi in modo che gli utenti possano gestire le proprie richieste di accesso, reimpostare le password e aggiornare i profili con un intervento minimo dell'IT.

- Evoluzione delle soluzioni IGA basate su cloud: Sebbene le soluzioni IGA basate su cloud abbiano già fatto grandi progressi, continueranno gli sviluppi che permetteranno loro di integrarsi con ambienti multi-cloud e ibridi.

- Maggiore attenzione ai modelli di sicurezza Zero Trust: Il continuo orientamento verso la sicurezza zero trust consentirà alle organizzazioni di applicare il principio del privilegio minimo in modo più efficace e di adattare i diritti di accesso dinamicamente in base ai contesti degli utenti e ai livelli di rischio che cambiano.

Conclusione

Anche se è difficile prevedere il futuro, possiamo dire una cosa con certezza. Le reti diventeranno più complesse grazie ad architetture ibride e catene di fornitura integrate. Man mano che le organizzazioni adottano sempre più servizi cloud e sistemi interconnessi, la necessità di soluzioni avanzate per strumenti IGA è destinata ad aumentare.

Le minacce contro cui la tua azienda deve proteggersi sono numerose. Ci sono anche molte ragioni per cui hai bisogno di una soluzione di governance e amministrazione dell'identità.

- Sicurezza e fiducia potenziate

- Conformità garantita con le normative governative

- Risparmio sui costi ed efficienza operativa

- Ridotto rischio di data breach e ransomware

Proteggere le complesse reti odierne richiede una moderna sicurezza IT, e ciò include strategie relative alla gestione del ciclo di vita e alla governance delle identità. La giusta soluzione IGA migliora la visibilità, riduce l'esposizione al rischio e si scala in modo sincronizzato con la tua organizzazione per garantire protezione e conformità. Scopri di più su come una strategia IGA efficace può promuovere fiducia e sicurezza nel tuo panorama digitale.

FAQ

Cos'è la governance e l'amministrazione dell'identità?

La governance e l'amministrazione dell'identità (IGA) è un framework di sicurezza che gestisce chi ha accesso a quali dati e sistemi all'interno della tua organizzazione. Gli strumenti IGA automatizzano il provisioning degli utenti, fanno rispettare le politiche di accesso e monitorano continuamente i permessi per assicurarsi che le persone abbiano il minimo accesso necessario per svolgere efficacemente il loro lavoro. È il tuo sistema di controllo della sicurezza digitale, che verifica costantemente che le persone giuste abbiano l'accesso giusto nel momento giusto.

A differenza della tradizionale gestione delle identità e degli accessi, l'IGA va oltre la semplice autenticazione. Governa attivamente l'intero ciclo di vita delle identità degli utenti e dei loro diritti, dall'onboarding ai cambi di ruolo fino alla partenza. Questo approccio proattivo previene le minacce interne e ferma gli attaccanti che hanno compromesso credenziali legittime dal muoversi lateralmente attraverso i vostri sistemi. Data Security che inizia con l'identità – questa è la base della moderna cybersecurity.

In che modo IGA si differenzia da IAM?

IGA e IAM lavorano insieme ma servono a scopi diversi nella vostra architettura di sicurezza. IAM (Identity and Access Management) gestisce le basi: autenticazione, single sign-on e controlli di accesso di base. IGA va oltre, governando continuamente quelle identità per tutto il loro ciclo di vita e assicurando che l'accesso rimanga appropriato nel tempo.

La differenza chiave risiede nella governance e nel controllo. Mentre IAM si chiede “Questa persona può accedere?” IGA si chiede “Questa persona dovrebbe ancora avere accesso a questi dati sensibili dopo che il suo ruolo è cambiato sei mesi fa?” Gli strumenti IGA forniscono la visibilità e il controllo necessari per implementare il principio del minimo privilegio su larga scala, rilevando automaticamente i permessi eccessivi e semplificando i processi di certificazione degli accessi. IAM gestisce il processo di accesso mentre IGA assicura che questo accesso sia appropriato e ben governato.

Cosa fa uno strumento IGA?

Gli strumenti IGA automatizzano il processo di gestione delle identità degli utenti e dei loro diritti di accesso in tutto l'ambiente IT. Questi strumenti scoprono e catalogano continuamente gli account utente, analizzano i loro permessi e identificano modelli di accesso rischiosi che potrebbero indicare minacce interne o credenziali compromesse. Semplificano la fornitura e la disattivazione degli utenti, garantendo che i nuovi dipendenti ottengano rapidamente l'accesso corretto mentre gli ex dipendenti perdano immediatamente l'accesso.

Le moderne soluzioni di IGA come quelle di Netwrix collegano la sicurezza dell'identità alla protezione dei dati mappando l'accesso degli utenti alle informazioni sensibili. Automatizzano le revisioni degli accessi, applicano le politiche di segregazione dei compiti e forniscono tracce di verifica dettagliate per la rendicontazione della conformità. Invece di affidarsi a fogli di calcolo manuali e revisioni degli accessi trimestrali, gli strumenti IGA offrono una visibilità in tempo reale su chi può accedere ai tuoi dati critici e ti allertano quando qualcosa sembra sospetto. Una sicurezza dell'identità pratica che riduce sia il rischio che l'onere amministrativo.

Quali sono le principali sfide nell'implementazione dell'IGA?

La sfida più grande nell'implementazione dell'IGA è spesso organizzativa, non tecnica. Molte organizzazioni faticano ad ottenere il consenso delle unità aziendali che vedono la governance degli accessi come un ostacolo piuttosto che un abilitatore. Le persone temono di perdere l'accesso che ritengono di necessitare, mentre i team IT sono sotto pressione per bilanciare la sicurezza con la produttività. La chiave è dimostrare successi iniziali concentrandosi per primi sui permessi eccessivamente ovvi e mostrando come una corretta governance migliori effettivamente l'efficienza.

Le sfide tecniche di integrazione si concentrano tipicamente su sistemi legacy e ambienti ibridi. Le organizzazioni spesso hanno dati di identità dispersi su più sistemi – Active Directory, piattaforme cloud come Entra ID e varie applicazioni aziendali. Un approccio pragmatico inizia dai sistemi a più alto rischio e dai dati più critici, per poi espandere gradualmente la copertura. Non cercare di fare tutto e subito il primo giorno. Implementa per fasi, misura il successo e crea slancio con ogni traguardo raggiunto.

Come possono gli strumenti di governance dell'identità integrarsi con Entra ID?

Gli strumenti moderni di IGA si integrano con Microsoft Entra ID tramite API native e connettori, estendendo le capacità di identità integrate di Azure con funzionalità di governance avanzate. Mentre Entra ID gestisce l'autenticazione e la gestione degli accessi di base, gli strumenti IGA forniscono la visibilità approfondita e la governance automatizzata necessarie per la sicurezza aziendale. Essi raccolgono dati utente, appartenenze a gruppi e assegnazioni di ruoli da Entra ID, aggiungendo capacità di applicazione delle politiche e analisi del rischio.

L'integrazione funziona sincronizzando i dati di identità tra la tua piattaforma IGA e Entra ID, consentendo una visibilità centralizzata sia negli ambienti cloud che on-premises. Le soluzioni IGA avanzate possono innescare risposte automatizzate in Entra ID in base a violazioni delle politiche o indicatori di rischio rilevati altrove nel tuo ambiente. Questo crea una postura di sicurezza dell'identità unificata dove Entra ID funge da tuo provider di identità mentre il tuo strumento IGA assicura che quelle identità rimangano adeguatamente governate durante tutto il loro ciclo di vita. Collegando i punti tra autenticazione e autorizzazione in un modo che si scala con le esigenze del tuo business.

Condividi su

Scopri di più

Informazioni sull'autore

Craig Riddell

Field CISO NAM

Craig è un leader premiato nel settore della sicurezza delle informazioni specializzato in identity and access management. Nel suo ruolo di Field CISO NAM presso Netwrix, sfrutta la sua ampia competenza nella modernizzazione delle soluzioni di identità, inclusa l'esperienza con Privileged Access Management, zero standing privilege e il modello di sicurezza Zero Trust. Prima di entrare in Netwrix, Craig ha ricoperto ruoli dirigenziali in HP e Trend Micro. È in possesso delle certificazioni CISSP e Certified Ethical Hacker.

Scopri di più su questo argomento

Espansione di Teams: Gestire la proliferazione di Microsoft Teams

Leggi sulla Privacy dei Dati per Stato: Diversi Approcci alla Protezione della Privacy

Esempio di Analisi del Rischio: Come Valutare i Rischi

Cos'è la gestione dei documenti elettronici?

Espressioni regolari per principianti: Come iniziare a scoprire dati sensibili