Le 5 cose principali che le persone odiano di Privileged Access Management

Aug 25, 2021

Privileged Access Management (PAM) è presente in varie forme da decenni. Che tu stia cercando una cassaforte per password, gestione delle sessioni, riduzione dei privilegi o una combinazione di flussi di lavoro di gestione dei privilegi, non c'è mai stata carenza di fornitori tra cui scegliere.

Allora, perché il pensiero del PAM fa ancora rabbrividire gli amministratori? Dovrebbe essere piacevole avere una soluzione PAM che funziona senza problemi, riducendo il rischio per la tua organizzazione mentre tu, come amministratore, ti concentri sugli altri compiti.

Contenuti correlati selezionati:

Purtroppo, questa non è l'esperienza della maggior parte degli amministratori. Le soluzioni Privileged Access Management, sebbene essenziali, sono state un punto dolente per le organizzazioni che cercano di ridurre il loro rischio e l'area di attacco per tutto il tempo in cui sono esistite, e i problemi sono solo aumentati nel tempo.

Ecco le prime 5 cose che le persone odiano di Privileged Access Management — e come superarle.

1. Complessità

La maggior parte delle soluzioni di Privileged Access Management si concentra sul controllo dell'accesso alle credenziali potenti, piuttosto che sulle attività che gli amministratori devono eseguire. Di conseguenza, la soluzione è più correttamente definita una soluzione di gestione degli account privilegiati piuttosto che una soluzione di gestione dell'accesso privilegiato.

La maggior parte delle soluzioni si basa su una cassaforte per password, che controlla sia gli account superuser che gli account admin personali. La cassaforte associa le persone agli account, gli account ai sistemi e i sistemi alle applicazioni. Questo approccio molti-a-molti aumenta la complessità e il rischio. Inoltre, non riesce a ridurre la superficie di attacco dell'organizzazione, poiché tutti quegli account privilegiati permanenti continuano ad esistere e sono vulnerabili a compromessi.

Se ciò non fosse già abbastanza complicato, con l'evolversi delle normative e delle migliori pratiche di sicurezza, sono state aggiunte ulteriori funzionalità sopra la cassaforte delle password per fornire la gestione delle sessioni, garantire il minimo privilegio e così via. Nel tempo, questi cambiamenti incrementali si sono accumulati e le soluzioni sono diventate una complessa rete di parti mobili. Spesso, richiedono addirittura macchine virtuali separate — o addirittura hardware separato.

Ottenete un rapporto complementare:

2. Alti costi di licenza, implementazione e manutenzione

Gli esperti IT sanno che il prezzo di listino di qualsiasi soluzione software potrebbe non essere l'unica — o neanche la maggiore — spesa implicata. Con gli strumenti tradizionali di Privileged Access Management, si sono trovati a pagare non solo costose licenze per utente, ma anche tutti i costi di approvvigionamento hardware, il tempo IT necessario per supervisionare il software e mantenerlo operativo, e i costi associati agli aggiornamenti.

In particolare, una soluzione PAM tradizionale richiede spesso all'organizzazione di implementare ulteriori server per gestire i vari servizi PAM (come la gestione delle sessioni privilegiate) che devono essere installati su macchine separate. Il numero di server può essere molto più alto di quanto inizialmente previsto a causa dei limiti sul numero di utenti (o sessioni) contemporanei per server imposti dal software PAM.

In grandi organizzazioni, più amministratori potrebbero dover dedicare tempo alla supervisione dell'installazione, alla gestione dei flussi di lavoro quotidiani e alla risoluzione dei problemi. Quando questi amministratori sono impegnati tutto il giorno a lavorare sul software Privileged Access Management, non possono concentrarsi su altri compiti — costringendo l'organizzazione a prevedere un budget per più amministratori per mantenere tutto in funzione.

3. Necessità di costosi servizi professionali

Il costo di una soluzione tradizionale di Privileged Access Management (PAM) non si limita alle spese di licenza, hardware, gestione e aggiornamento. Spesso, queste soluzioni sono così complesse che le organizzazioni devono pagare per servizi professionali per aiutare con l'implementazione, aggiungere nuovi flussi di lavoro, risolvere problemi e assistere con gli aggiornamenti.

Ad esempio, dopo mesi di sforzi nell'implementazione, un'organizzazione potrebbe finalmente avere la sua soluzione Privileged Access Management operativa — solo per scoprire un nuovo caso d'uso, e poi un altro ancora, e poi ancora un altro. Se non è chiaro come integrare questi nuovi requisiti nella soluzione Privileged Access Management, ogni volta, sarà necessario acquistare ulteriori ore di servizio professionale dal fornitore.

4. Problemi amministrativi

Poiché le soluzioni tradizionali di Privileged Access Management (PAM) hanno così tanti componenti, un singolo amministratore tipicamente non comprenderà come funziona l'intera soluzione. Invece, diversi amministratori spesso hanno responsabilità per casi d'uso specifici, come Windows, Linux e specifici database. Questo può risultare in confusione se gli utenti incontrano problemi con i loro flussi di lavoro: Dove si è verificato il problema e chi dovrebbe risolverlo?

Inoltre, l’integrazione di una soluzione PAM tradizionale con altri componenti critici dell’infrastruttura IT, come ad esempio un security information and event management (SIEM) strumento. Oggi, tali integrazioni dovrebbero essere "plug-and-play".

5. Fallimenti della soluzione

Con la complessità aumentano le opportunità di errore del software. Con servizi costruiti uno sopra l'altro nel tempo, il risultato sono dipendenze stratificate che possono causare il crollo dell'intero sistema quando una singola parte fallisce.

Nelle soluzioni tradizionali di Privileged Access Management, la cassaforte delle password è il componente principale su cui il resto del software è stato costruito per decenni. Se la cassaforte subisce dei tempi di inattività, allora il resto del software si blocca — impedendo agli amministratori di eseguire compiti essenziali. Sebbene siano disponibili opzioni di alta disponibilità per molte soluzioni tradizionali di Privileged Access Management, queste sono tipicamente altrettanto complesse e difficili da implementare quanto il resto del prodotto.

Netwrix Privilege Secure al salvataggio

Piuttosto che concentrarsi su un vault per le password, Netwrix Privilege Secure è costruito attorno ai flussi di lavoro di cui gli amministratori di tutti i giorni dipendono — ottenere l'accesso privilegiato alle risorse di cui hanno bisogno per completare un determinato compito. Tutto il resto è costruito attorno ad esso tramite microservizi modulari — gestione delle sessioni, audit, federazione, gestione degli account, rotazione delle password e altro ancora.

Il Privileged Access Management giusto al momento giusto riduce l'area di superficie di attacco

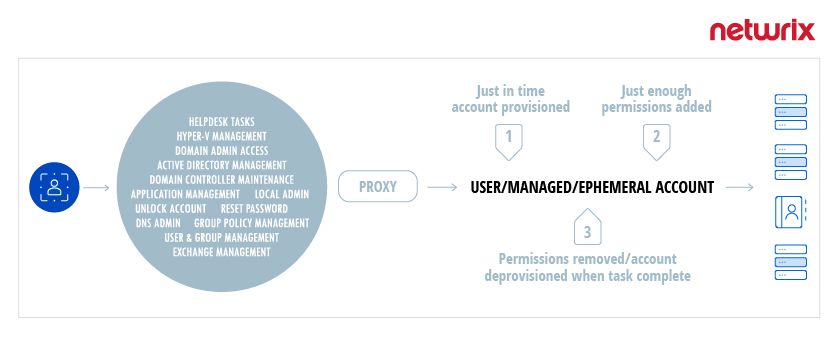

Netwrix Privilege Secure facilita l'accesso amministrativo sicuro utilizzando una tecnologia di terza generazione intuitiva e facile da implementare. Quando un amministratore deve completare un compito che richiede accesso elevato, la soluzione genera un account effimero, giusto in tempo, con i permessi necessari solo per quel compito, e lo rimuove non appena il compito è completato. Questo approccio permette alle organizzazioni di eliminare quasi tutti gli account privilegiati permanenti, riducendo drasticamente la superficie di attacco e rimuovendo l'onere di mantenere gruppi di controllo di accesso complessi.

Inoltre, Netwrix Privilege Secure offre:

- Flussi di approvazione —Un'architettura di sicurezza Zero Trust adattiva include la capacità di approvazione multi-livello per garantire che tutto l'accesso privilegiato sia autorizzato.

- Supporto per le migliori pratiche degli amministratori —Gli amministratori utilizzano account con diritti elevati solo per compiti che lo richiedono.

- Responsabilità —Puoi registrare e riprodurre tutta l'attività amministrativa per individuare azioni inappropriate, sia accidentali che intenzionali.

- Flessibilità —I permessi possono essere forniti dinamicamente a un account effimero come descritto sopra, o a un utente esistente o account di servizio.

- Pulizia degli artefatti —I ticket Kerberos vengono automaticamente eliminati dopo ogni sessione per mitigare il rischio di attacchi pass-the-hash e Golden Ticket.

- Gestione degli account di servizio in tempo reale — Visualizza aggiornamenti e cambiamenti di stato non appena si verificano e ricevi avvisi su problemi critici con l'opzione di ripristinare le modifiche indesiderate.

Condividi su

Scopri di più

Informazioni sull'autore

Dan Piazza

Product Owner

Dan Piazza è stato un ex Technical Product Manager presso Netwrix, responsabile per Privileged Access Management, l'auditing dei sistemi di file e le soluzioni di auditing dei dati sensibili. Ha lavorato in ruoli tecnici dal 2013, con una passione per la cybersecurity, la protezione dei dati, l'automazione e il codice. Prima del suo attuale ruolo ha lavorato come Product Manager e Systems Engineer per una compagnia di software per lo storage dei dati, gestendo e implementando soluzioni B2B sia software che hardware.

Scopri di più su questo argomento

7 migliori alternative a CyberArk nel 2026

Esempio di Analisi del Rischio: Come Valutare i Rischi

Il Triangolo CIA e la sua applicazione nel mondo reale

Creare utenti AD in massa e inviare le loro credenziali tramite PowerShell

Come aggiungere e rimuovere gruppi AD e oggetti nei gruppi con PowerShell