Le 5 migliori pratiche per la gestione delle vulnerabilità

Apr 7, 2023

La transizione verso architetture IT ibride e strategie di lavoro da remoto ha notevolmente ampliato gli asset IT della maggior parte delle organizzazioni negli ultimi anni. Unendo questa espansione al crescente numero di dispositivi di calcolo e IoT che si connettono alle reti aziendali oggi, si comprende perché la cybersecurity è una sfida in crescita: man mano che l'impronta IT si espande, aumenta anche la superficie di attacco.

Contenuti correlati selezionati:

Ridurre la superficie di attacco richiede molto più che il semplice aggiornamento regolare del software e dell'hardware per rimediare ai difetti critici. Per proteggere la tua infrastruttura, gli utenti e le informazioni sensibili dalle minacce informatiche, hai bisogno di un programma di gestione delle vulnerabilità completo che includa la scoperta delle risorse, le scansioni delle vulnerabilità e la priorità e il rimedio delle vulnerabilità identificate.

Questo articolo delinea cinque migliori pratiche per qualsiasi programma di gestione delle vulnerabilità. Da notare che la gestione delle vulnerabilità non è un processo da eseguire una sola volta. Per essere efficace, deve essere una routine regolare assegnata a personale IT designato.

1. Scoperta delle risorse

Non puoi proteggere ciò che non conosci, quindi il primo passo nella gestione delle vulnerabilità è avviare una scansione di scoperta per stabilire un elenco completo di ogni dispositivo nel tuo ambiente. Questa scansione dovrebbe includere tutto, dai controller di dominio e server di applicazioni a piccole cose come sensori IoT e telecamere montate. Anche gli ambienti di test interni e DevOps devono essere inclusi perché qualsiasi dispositivo connesso è vulnerabile a minacce alla sicurezza.

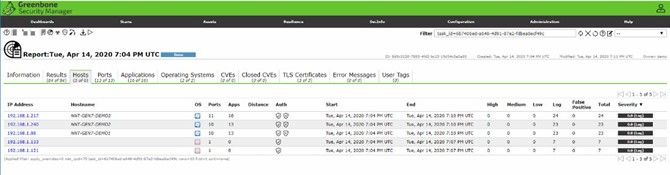

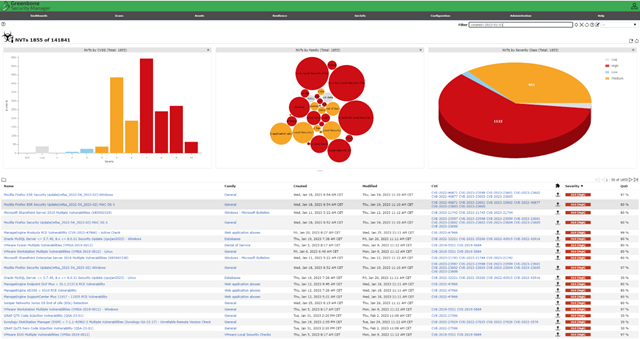

Lo sforzo iniziale di scoperta deve essere seguito da scansioni programmate regolarmente per garantire una segnalazione accurata di tutti gli asset, inclusi i nuovi dispositivi introdotti nella tua rete. Le scansioni dovrebbero essere programmate in diversi momenti della giornata, poiché diversi orari di lavoro possono significare che alcuni dispositivi sono connessi solo in certi momenti. Ci sono molteplici strumenti di vulnerability scanning sul mercato che puoi sfruttare. Lo screenshot qui sotto mostra un rapporto di scoperta da Greenbone Enterprise.

2. Frequenza di scansione

Quanto spesso dovresti eseguire la scansione della tua rete? Il Center for Internet Security (CIS) consiglia alle organizzazioni di effettuare scansioni ogni due settimane. Ambienti con una base utenti molto dinamica, come le istituzioni educative, potrebbero voler eseguire scansioni settimanali o addirittura giornaliere, mentre organizzazioni più piccole e statiche possono ritenere che una scansione al mese sia sufficiente. Sebbene non ci sia una risposta corretta, dovresti propendere per la prudenza perché le scansioni per la scoperta delle risorse avranno un impatto minimo sulle prestazioni della rete.

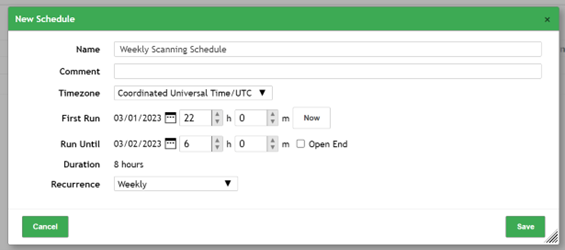

Ecco un esempio di come puoi impostare una scansione programmata in Greenbone Enterprise:

3. Esecuzione di Scansioni di Vulnerabilità

Naturalmente, non è sufficiente fare semplicemente l'inventario dei sistemi IT; è necessario anche eseguire regolarmente la scansione di tutti gli asset per individuare le vulnerabilità che potrebbero essere sfruttate dagli attaccanti. A differenza delle scansioni di scoperta, le scansioni di vulnerabilità possono avere un impatto significativo sulle prestazioni del sistema e richiederanno più tempo per asset, quindi è generalmente meglio eseguire le scansioni di vulnerabilità al di fuori dell'orario lavorativo normale.

Potrebbe essere necessario definire strategie di scansione separate per adattarsi ai diversi tipi di asset nel tuo ambiente. Ad esempio, un server di file richiederà una scansione più approfondita rispetto a un dispositivo IoT. La maggior parte degli scanner di vulnerabilità di qualità consente di creare diversi profili di scansione per la generazione di report su sistemi e applicazioni differenti. Assicurati che il tuo strumento utilizzi un database aggiornato per testare le vulnerabilità pubblicate di recente.

È possibile eseguire scansioni utilizzando credenziali diverse per trovare vulnerabilità uniche per determinati ruoli utente e assegnazioni di privilegi. Si noti che di solito sono richieste credenziali privilegiate per scansioni approfondite.

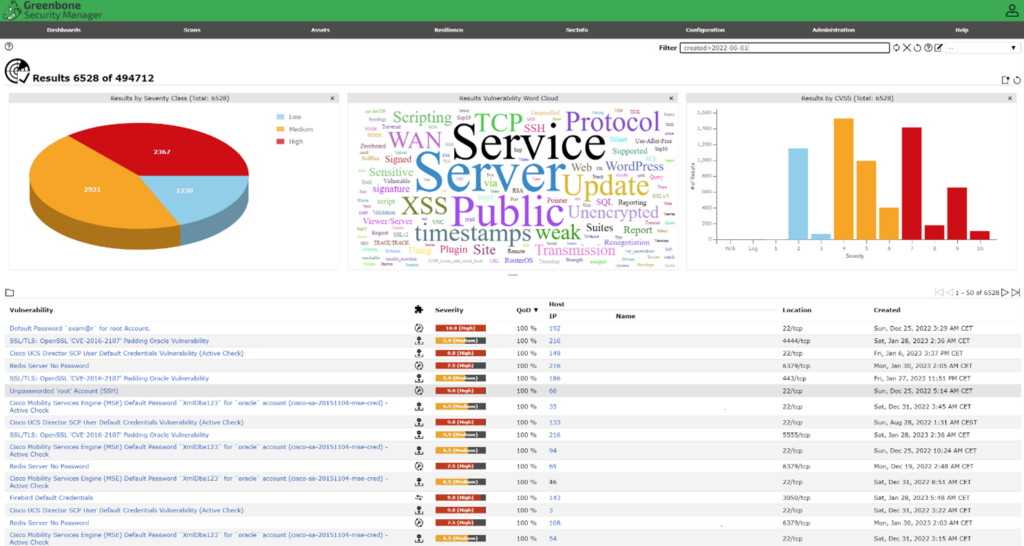

4. Dare priorità alle tue scoperte

I rapporti di scansione delle vulnerabilità elencano spesso molti problemi su più asset IT. Di conseguenza, i team IT devono dare priorità ai loro sforzi di rimedio per garantire che le vulnerabilità critiche vengano affrontate tempestivamente. Sebbene il rapporto fornirà generalmente una valutazione del rischio o della gravità, un buon strumento ti permetterà di filtrare e ordinare i tuoi risultati basandoti su più fattori, inclusi il numero di sistemi interessati e la recentità del loro apparire, così puoi sfruttare meglio le informazioni per ridurre rapidamente il rischio.

5. Rimedio

È una prassi ottimale affrontare per primi i rischi elevati di vulnerabilità, indipendentemente da dove si manifestano nella rete. In particolare, non rimandare la risoluzione di problemi gravi nei tuoi ambienti di sviluppo e test; quei sistemi possono essere particolarmente vulnerabili perché spesso dispongono di politiche meno restrittive.

Una volta risolti i problemi di vulnerabilità ad alto rischio, passate rapidamente a quelli di rischio medio: gli hacker spesso li prendono di mira perché sanno che di solito quelli ad alto rischio vengono affrontati. Dopo ciò, non ci sono regole precise e immutabili: la rimediazione dovrebbe procedere in base alle vostre priorità. Tuttavia, è generalmente saggio rimediare prima a qualsiasi vulnerabilità rimanente nei vostri sistemi di produzione.

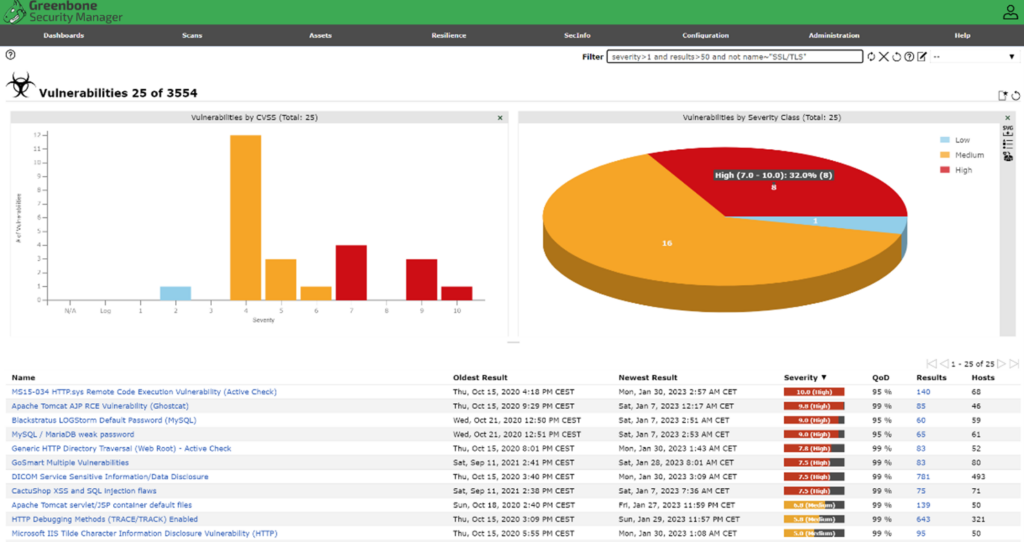

Una volta completato il tuo sforzo di rimedio, esegui nuovamente una scansione per confermare che i tuoi sistemi siano privi di vulnerabilità. Di seguito è riportato un altro esempio di rapporto di vulnerabilità Greenbone Enterprise.

Conclusione

I software di scansione delle vulnerabilità sono una parte essenziale di qualsiasi strategia di sicurezza IT. Aiutano le organizzazioni a ridurre la loro superficie di attacco identificando e mitigando le vulnerabilità nell'ambiente IT prima che possano essere sfruttate. Inoltre, un solido programma di gestione delle vulnerabilità aiuta a garantire la continuità aziendale prevenendo interruzioni e tempi di inattività nei sistemi IT vitali.

Condividi su

Scopri di più

Informazioni sull'autore

Dirk Schrader

VP della Ricerca sulla Sicurezza

Dirk Schrader è un Resident CISO (EMEA) e VP of Security Research presso Netwrix. Con 25 anni di esperienza nella sicurezza informatica e certificazioni come CISSP (ISC²) e CISM (ISACA), lavora per promuovere la cyber resilience come approccio moderno per affrontare le minacce informatiche. Dirk ha lavorato a progetti di cybersecurity in tutto il mondo, iniziando con ruoli tecnici e di supporto all'inizio della sua carriera per poi passare a posizioni di vendita, marketing e gestione prodotti sia in grandi multinazionali che in piccole startup. Ha pubblicato numerosi articoli sull'esigenza di affrontare la gestione dei cambiamenti e delle vulnerabilità per raggiungere la cyber resilience.

Scopri di più su questo argomento

Esempio di Analisi del Rischio: Come Valutare i Rischi

Il Triangolo CIA e la sua applicazione nel mondo reale

Creare utenti AD in massa e inviare le loro credenziali tramite PowerShell

Come aggiungere e rimuovere gruppi AD e oggetti nei gruppi con PowerShell

Attributi di Active Directory: Ultimo accesso