O que é Commando VM?

Commando VM é uma plataforma de testes que Mandiant FireEye criou para testadores de penetração que estão mais confortáveis com o sistema operacional Windows.

Essencialmente, Commando VM é a irmã do Kali, uma plataforma de testes Linux amplamente utilizada pela comunidade de teste de penetração. Essas plataformas de teste vêm com todas as ferramentas e scripts comuns que os testadores utilizam durante um engajamento. Os testadores podem instalar o Commando VM no Windows 7 SP1 ou Windows 10, e o programa está facilmente acessível no GitHub.

Conteúdo relacionado selecionado:

Por que isso é importante?

Entender o que são essas plataformas de teste e como usá-las é importante tanto para membros de equipes vermelhas quanto azuis. Ao trabalhar com clientes, uma pergunta comum que faço é se eles estão familiarizados com ferramentas como Mimikatz ou Bloodhound. Surpreendentemente, muitos clientes não estão. Esse fato é um tanto preocupante para mim, pois uma ideia central que aprendi na escola é que pensar como um atacante é essencial para se proteger de ataques. Como pensar melhor como um atacante senão usando todas as ferramentas que eles poderiam usar contra você e o ambiente que você está tentando proteger?

O Commando VM facilita o pensamento como um atacante. Ele vem com as ferramentas e scripts mais recentes e avançados para auxiliar na educação de uma equipe azul sobre como eles funcionam.

Para que pode ser utilizado?

O Commando VM vem com muitas ferramentas para diversos propósitos. Algumas das categorias com as quais o Commando VM pode ajudar são:

- Coleta de informações

- Exploração

- Teste de aplicação web

Assim que você instalar o Commando VM, todas as ferramentas listadas abaixo ficam disponíveis para uso.

Coleta de Informações

A coleta de informações é uma parte importante da avaliação do seu ambiente. Identificar o que está exposto a um atacante sem privilégios é essencial para entender o que você precisa bloquear e proteger. Apenas saiba: se você pode ver com algumas dessas ferramentas e scripts, eles também podem.

- Nmap – A varredura e enumeração são fundamentais para entender o ambiente. Os resultados das varreduras do Nmap podem determinar quais hosts estão disponíveis na rede, quais serviços esses hosts executam e quais portas estão abertas nesses hosts.

- BloodHound – Escanear um ambiente de Active Directory e entender caminhos de ataque complexos que podem existir devido a configurações de permissões é algo que todos os defensores devem fazer. Uma ferramenta como Bloodhound ajuda você a identificar onde esses caminhos existem e a priorizar eficientemente as etapas de remediação.

Exploração

Depois de fazer algum reconhecimento, o próximo passo é tentar explorar as coisas que você encontrou. Por exemplo, se você identificou que sessões existiam em uma determinada máquina ou permissões existiam para um determinado usuário, existem ferramentas para aproveitar essas permissões ou sessões a seu favor.

- Invoke-ACLpwn – Esta ferramenta aproveita algumas das funcionalidades do Bloodhound para descobrir as relações de permissão existentes no AD. Ela descobrirá essas permissões e tentará automaticamente explorá-las em uma cadeia para escalar privilégios até o nível de Domain Admin.

- Mimikatz – Esta ferramenta explora o Windows e o Active Directory, que é mais comumente usada para ataques como Pass-the-Hash ou DCSync. A enumeração de sessões realizada através da coleta de informações pode resultar na identificação de um alvo para alavancar para escalada de privilégios. Se um usuário administrativo ou com mais privilégios tem uma sessão em uma máquina à qual você tem acesso, você pode usar o Mimikatz para acessar a conta deles e escalar ou mover-se lateralmente pelo ambiente.

Teste de Aplicação Web

Se a sua empresa ou ambiente utiliza aplicações web internas, é do seu melhor interesse realizar testes de penetração. Uma vez que alguém entre no seu ambiente, se descobrirem que essas aplicações existem, seria simples para eles usarem ferramentas Commando VM para encontrar vulnerabilidades. Esta lição é fundamental, pois algumas das vulnerabilidades facilmente encontradas podem ser resolvidas antes de qualquer compromisso oficial.

- Burp Suite – esta ferramenta ajuda a encontrar e explorar vulnerabilidades em uma aplicação web. Simplesmente configurando um proxy/ouvinte enquanto você navega por todas as páginas web da sua aplicação permite que você inicie vários scans automáticos que identificam e explicam vulnerabilidades. Se um scan simples do Burp Suite pode encontrá-lo, um atacante experiente também pode.

Você ganha acesso a essas ferramentas ao baixar o Commando VM, e é essencial entender a aplicação e a amplitude de uso de cada uma. Caso contrário, terá dificuldades para identificar vulnerabilidades, compreender relações de permissão e avaliar seus ambientes — coisas que o deixam aberto a ataques. No entanto, o primeiro passo é saber como acessá-las, o que abordaremos a seguir.

Instalação & Configuração do Commando VM

Neste ponto, exploramos uma visão geral de alto nível do Commando VM, por que é importante e algumas das ferramentas existentes às quais você pode ter acesso após a instalação. Em seguida, cobriremos a instalação e configuração passo a passo da plataforma.

Pré-requisitos

Você pode instalar o Commando VM em uma máquina virtual ou física. No entanto, eu sugeriria usar uma máquina virtual pela facilidade de implantação, gerenciamento e uso. Máquinas virtuais também permitem que você tire snapshots ao longo do caminho e reverta qualquer problema que encontrar.

Para executar o Commando VM, você terá que atender a alguns requisitos mínimos. Para os meus testes, eu utilizei o seguinte:

- 60 GB de espaço de armazenamento

- 2 GB de memória

No entanto, se você olhar para a página do GitHub, eles recomendam:

- Mais de 80 GB de espaço de armazenamento

- 4+ GB de memória

- 2 adaptadores de rede

Como mencionado anteriormente, o pacote Commando VN pode ser instalado no Windows 7 SP1 ou Windows 10, embora o Windows 10 permita instalar mais recursos. Em ambos os casos, certifique-se de que seu sistema esteja totalmente atualizado. Além disso, faça um snapshot antes de iniciar o processo de instalação.

Instalação do Commando VM

Você pode baixar o Commando VM do GitHub aqui.

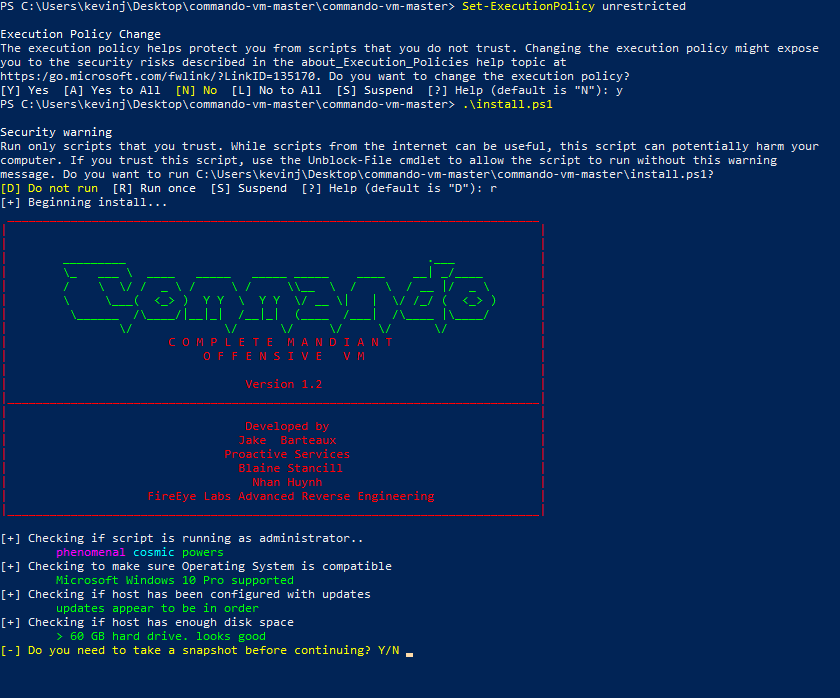

Uma vez baixado, o Commando VM é instalado em três passos simples:

- Inicie um PowerShell elevado.

- Defina a política de execução como irrestrita com o seguinte comando (por padrão, ela está desativada): Set-ExecutionPolicy unrestricted.

- Execute o script de instalação ps1 no pacote commando-vm-master:

Configuração do Commando VM

Como você pode ver, à medida que o script de instalação é executado, ele realiza algumas verificações e pergunta se você gostaria de tirar um snapshot antes da instalação. Após cada reinicialização, ele solicitará suas credenciais para fazer login e continuar a instalação. Durante o processo, a janela do PowerShell irá atualizá-lo sobre o que está sendo instalado. Você também verá vários pop-ups para softwares sendo instalados automaticamente. O Commando VM remove ou desativa muitos recursos que vêm pré-embalados com o Windows, já que eles não são necessários em uma máquina usada para testes de penetração.

Todo o processo leva aproximadamente uma hora e meia do início ao fim, com cinco ou mais reinicializações. Cada reinicialização leva de 10 a 15 minutos, momento em que ele volta a iniciar, faz login automático e continua a instalar mais aplicações. Dependendo dos recursos da sua máquina virtual e da velocidade da internet, o processo pode ser mais curto ou mais longo. Você saberá que está completo quando ele fizer login novamente com um novo plano de fundo e prompt de comando. Novamente, faça outro snapshot para que você possa começar do zero se necessário.

Depois de passar pelo processo de instalação e reinicialização, você pode examinar as diversas ferramentas. Em seguida, pode configurar seu sistema para refletir suas necessidades e preocupações.

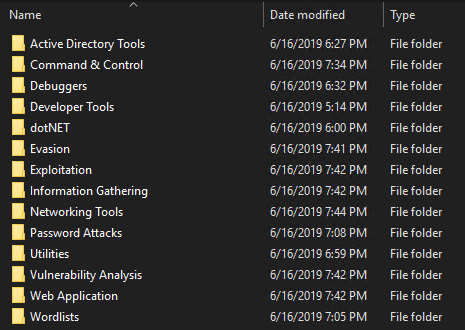

Visão geral das ferramentas incluídas

Como mencionado anteriormente, o Commando VM inclui muitas ferramentas. De fato, durante o processo de instalação, mais de 2GB de ferramentas foram instaladas no nosso disco rígido. Felizmente, a lista de ferramentas é dividida em categorias, facilitando a busca pela que você precisa:

Aqui estão algumas das ferramentas que acho particularmente interessantes:

- Ferramentas de Active Directory

- Ferramentas de Administração de Servidor Remoto (RSAT)

- Utilitários de Linha de Comando do SQL Server

- Sysinternals

- Coleta de Informações

- BloodHound

- nmap

- ADACLScanner

- Ferramentas de Networking

- WireShark

- Exploração

- PrivExchange

- Invoke-ACLPwn

- metasploit

- Ataques de Senha

- DSInternals

- hashcat

- DomainPasswordSpray

- mimikatz

- ASREPRoast

- Análise de Vulnerabilidades

- Grouper2

- zBang

- Aplicação Web

- OWASP ZAP

- BurpSuite

FAQ

O que é FireEye Commando VM?

Commando VM é uma plataforma de testes criada pela Mandiant FireEye para testadores de penetração que estão mais à vontade com o sistema operacional Windows.

Quanto tempo leva para instalar o Commando VM?

A instalação do Commando VM leva cerca de uma hora e meia.

Compartilhar em

Saiba Mais

Sobre o autor

Kevin Joyce

Diretor de Product Management

Diretor de Product Management na Netwrix. Kevin tem uma paixão por segurança cibernética, especificamente em compreender as táticas e técnicas que os atacantes usam para explorar os ambientes das organizações. Com oito anos de experiência em product management, focando em Active Directory e segurança do Windows, ele levou essa paixão para ajudar a construir soluções para organizações protegerem suas identidades, infraestrutura e dados.

Saiba mais sobre este assunto

Gerenciamento de configuração para controle seguro de endpoint

Como criar, alterar e testar senhas usando PowerShell

Como criar, excluir, renomear, desativar e ingressar computadores no AD usando PowerShell

Como desativar contas de usuário inativas usando PowerShell

Como copiar uma Configuração em Execução da Cisco para a configuração de inicialização para preservar as alterações de configuração