O que São Contas Efêmeras e Como Elas Defendem Contra Atacantes?

Aug 25, 2021

Como as soluções tradicionais de Privileged Access Management (PAM) são insuficientes

Há duas décadas, “Privileged Access Management” era sinônimo de gerenciamento de contas privilegiadas porque o software de PAM buscava proteger contas privilegiadas com acesso elevado a ativos críticos, geralmente usando um cofre de senhas. Ao longo dos anos, o software de PAM evoluiu para o uso de servidores proxy para gerenciar essas senhas guardadas no cofre, e “PAM” passou a significar privileged access management.

Apesar dessa mudança na terminologia, as soluções tradicionais de Privileged Access Management ainda deixam as organizações sobrecarregadas com dezenas ou centenas de contas permanentes que possuem privilégios de admin ou outros elevados. De fato, analisamos milhares de redes e descobrimos que a maioria tem 3–5 contas de admin por usuário físico admin. Isso significa que um ambiente com 25 admins poderia facilmente ter 75–125 contas de admin permanentes!

Conteúdo relacionado selecionado:

Essas contas de administrador permanentes estão propensas a serem mal utilizadas por seus proprietários e, como são as chaves do seu reino (ou seja, seu Active Directory e controladores de domínio), são um alvo principal de atacantes. Além disso, cada uso de uma conta privilegiada pode deixar vestígios (por exemplo, tickets Kerberos) na memória dos computadores nos quais são realizados os acessos, os quais os atacantes podem usar para movimentação lateral.

A única maneira de minimizar esses riscos é remover o máximo possível de privilégios permanentes e limpar todos os artefatos deixados pelo uso de contas privilegiadas. É aqui que as contas efêmeras entram em jogo.

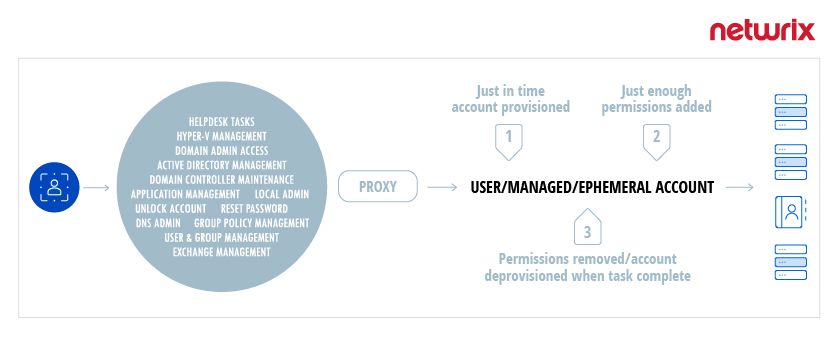

Como Contas Efêmeras Resolvem o Problema Central do Privileged Access Management

Contas efêmeras são contas que existem apenas por um curto período de tempo, enquanto estão sendo ativamente utilizadas para realizar uma tarefa autorizada. Em Netwrix SbPAM, essas contas são chamadas de Tokens de Atividade, e são criadas no momento certo e com privilégios suficientes apenas para realizar a tarefa administrativa em questão. Quando a tarefa é concluída, tanto o Token de Atividade quanto quaisquer artefatos que ele criou são deletados.

A beleza dos Activity Tokens é que, quando não estão em uso, não ficam “parados” no ambiente, vulneráveis a ataques — o que reduz drasticamente a área de superfície de ataque de um ambiente.

Para tarefas administrativas do dia a dia, Netwrix SbPAM oferece um mecanismo seguro para dar aos administradores acesso aos recursos de que precisam sem a sobrecarga ou políticas de acesso complexas das soluções tradicionais de Privileged Access Management (PAM). Veja como funciona o processo:

- Quando um administrador precisa realizar uma tarefa, Netwrix SbPAM cria um Activity Token.

- Netwrix SbPAM adiciona apenas as permissões necessárias ao Token de Atividade para completar a tarefa.

- O usuário está conectado ao servidor apropriado para realizar a tarefa, e toda a atividade é gravada e disponível para reprodução posterior.

- Uma vez que a tarefa é concluída, o SbPAM deleta o Activity Token e quaisquer artefatos, como tickets Kerberos, que a sessão criou.

O objetivo desta abordagem é zero standing privilege — a remoção completa de todas as contas privilegiadas vulneráveis, exceto as contas integradas que não podem ser removidas.

Obtenha um relatório complementar:

Como Contas Efêmeras Reduzem Dramaticamente o Risco

Os atacantes procuram comprometer contas privilegiadas porque essas contas permitem que eles se movam lateralmente pela rede a fim de roubar dados sensíveis e acessar sistemas-chave para plantar portas dos fundos ou lançar ataques, incluindo ransomware.

Com zero standing privilege, os atacantes que conseguem entrar em uma rede comprometendo credenciais de usuários comuns são frustrados em seus esforços para escalar seus privilégios e mover-se lateralmente. Portanto, a organização corre muito menos risco de sofrer uma data breach ou infecção por ransomware.

Solução Netwrix Privileged Access Management – Netwrix SbPAM

Ferramentas de Privileged Access Management têm se mostrado componentes essenciais dos programas de segurança da informação e conformidade, mas o comprometimento de contas privilegiadas continua sendo um problema persistente apesar da adoção em larga escala de cofres de senhas.

A abordagem da Netwrix para Privileged Access Management (PAM) preenche as lacunas e supera os desafios das soluções tradicionais de PAM, proporcionando uma visibilidade abrangente da pegada de contas privilegiadas de uma organização, controle cirúrgico sobre o uso de contas privilegiadas e a capacidade de reduzir efetivamente a superfície de ameaças e os ataques de movimento lateral que as contas privilegiadas permitem.

Compartilhar em

Saiba Mais

Sobre o autor

Dan Piazza

Product Owner

Dan Piazza é um ex-Technical Product Manager na Netwrix, responsável por Privileged Access Management, auditoria de sistemas de arquivos e soluções de auditoria de dados sensíveis. Ele trabalha em funções técnicas desde 2013, com uma paixão por cibersegurança, proteção de dados, automação e código. Antes de seu papel atual, ele trabalhou como Product Manager e Systems Engineer para uma empresa de software de armazenamento de dados, gerenciando e implementando soluções B2B de software e hardware.

Saiba mais sobre este assunto

7 melhores alternativas ao CyberArk em 2026

Expansão do Teams: Gerenciando a proliferação do Microsoft Teams

Usando Windows Defender Credential Guard para Proteger Credenciais Privilegiadas

O que é Microsoft LAPS: Como Você Pode Melhorar a Segurança Dele?

RBAC vs ABAC: Qual Escolher?