Entendendo as Funções FSMO no Active Directory

Sep 6, 2024

Compreender os papéis FSMO no Active Directory é essencial para garantir estabilidade e evitar conflitos em um ambiente multi-master. Os cinco papéis—Schema Master, Domain Naming Master, RID Master, PDC Emulator e Infrastructure Master—atribuem responsabilidades específicas a controladores de domínio designados. O posicionamento adequado, monitoramento e auditoria dos papéis FSMO ajudam a manter a integridade da replicação, suportam autenticação e sincronização de tempo, e reduzem tempo de inatividade ou riscos de segurança em ambientes do Active Directory.

Se a sua organização funciona com base no Microsoft Active Directory, você depende de um ou mais controladores de domínio para manter as operações do AD em funcionamento. Na superfície, o Active Directory parece operar em um modelo peer-to-peer no qual cada controlador de domínio (DC) tem autoridade para criar, modificar e excluir objetos do AD. Isso ocorre porque cada controlador de domínio possui uma cópia editável da partição do seu domínio, sendo a única exceção os DCs somente leitura. Uma vez feitas alterações ou adições, elas são sincronizadas com outros DCs por meio da replicação multi-master. No entanto, algumas operações cruciais estão confinadas a certos DCs designados com funções especiais conhecidas como papéis de Flexible Single Master Operations (FSMO) ou papéis de mestre de operação.

Abaixo, detalhamos a importância dos papéis FSMO no Active Directory e compartilhamos algumas das melhores práticas para garantir uma gestão e proteção eficazes.

Introdução aos papéis FSMO

FSMO significa Flexible Single Master Operations, um termo que surgiu do trabalho da Microsoft para abordar as limitações do modelo de replicação multi-master no AD. As funções FSMO garantem o funcionamento e a consistência do Active Directory em um domínio Windows, atribuindo uma tarefa crítica específica a controladores designados e fornecendo um processo de autoridade única para mudança. Ao centralizar essas operações dentro de controladores de domínio específicos, as funções FSMO ajudam a manter a integridade e estabilidade dos ambientes do Active Directory.

Existem cinco papéis únicos de FSMO. Por padrão, quando você cria um domínio Active Directory, todos os papéis FSMO são atribuídos ao primeiro controlador de domínio na floresta. Os administradores de domínio podem reatribuir papéis FSMO a outros controladores de domínio, se necessário.

A Necessidade de Papéis FSMO

Antes de nos aprofundarmos nos papéis de FSMO, é importante entender a arquitetura multi-master que cria a necessidade deles.

Modelo multi-master vs. Modelo single-master

A arquitetura de rede inicial da Microsoft foi construída com base em um Modelo de Mestre Único no qual um único servidor continha a cópia editável do banco de dados com todas as contas de objetos de usuários e computadores. Esse servidor era o único responsável por fazer adições ou modificações no banco de dados de contas. Outros servidores na rede mantinham cópias somente leitura do banco de dados. Embora esses servidores pudessem autenticar usuários, eles não podiam alterar o banco de dados. Se o mestre ficasse offline ou apresentasse falhas, nenhuma conta nova poderia ser criada e contas existentes não poderiam ser modificadas. Isso criava um único ponto de falha.

Para abordar as limitações do Modelo de Mestre Único, a Microsoft fez a transição para um Modelo de Múltiplos Mestres no Active Directory (AD), onde cada controlador de domínio (DC) mantém uma cópia editável do banco de dados de contas. Este design garante redundância e resiliência, já que as operações podem continuar mesmo que um DC fique indisponível. No entanto, esta abordagem de múltiplos mestres introduziu o potencial para conflitos, onde diferentes DCs poderiam tentar fazer alterações conflitantes simultaneamente. Para prevenir tais inconsistências e manter a integridade e desempenho do AD, a Microsoft introduziu as funções de Flexible Single Master Operations (FSMO).

Importância dos papéis FSMO no AD

Ao atribuir as funções FSMO, o Active Directory garante que operações essenciais — como atualizações do esquema, nomeação de domínio e sincronização de tempo — sejam tratadas de forma ordenada e consistente. Se o DC que detém uma função FSMO específica cair, a função pode ser transferida para outro DC, garantindo a continuidade. A distribuição das funções FSMO é crucial para manter uma rede equilibrada e eficiente, e as organizações podem personalizar essa distribuição com base em suas necessidades específicas e melhores práticas para desempenho e redundância.

Os 5 papéis FSMO do Active Directory Explicados

O Active Directory tem cinco funções FSMO únicas:

- Schema Master (nível de floresta)

- Domain Naming Master (nível de floresta)

- Mestre de ID Relativo (RID) (nível de domínio)

- Emulador do Controlador de Domínio Primário (PDC) (nível de domínio)

- Mestre de Infraestrutura (nível de domínio)

Vamos aprender mais sobre cada função FSMO e sua função específica dentro da infraestrutura do Active Directory:

Schema Master

Qual é o papel do mestre de esquema FSMO?

O Schema Master é uma função FSMO de nível empresarial, portanto, existe apenas um Schema Master em uma Floresta do Active Directory. O esquema define as classes de objetos (tipos de objetos, como usuários, grupos e computadores) e seus atributos que podem existir no banco de dados do AD database.

Quando e como o schema master é utilizado

Às vezes, o esquema precisa ser alterado, por exemplo, para adicionar um novo tipo de objeto ou atributo necessário. Para evitar atualizações sobrepostas ou conflitantes, apenas o DC com a função de Schema Master pode processar alterações no esquema do AD. Sempre que uma atualização de esquema é feita, o Schema Master garante que as alterações sejam replicadas para todos os outros DCs na floresta.

Se uma atualização de esquema for necessária, o Schema Master deve estar disponível. No entanto, alterações de esquema são relativamente infrequentes na maioria dos ambientes. Circunstâncias que podem exigir uma mudança de esquema incluem a atualização do Active Directory, a integração de certos tipos de software empresarial, o aumento do nível funcional da floresta e a atualização do sistema operacional de um DC para uma versão mais alta do que a atualmente existente na floresta.

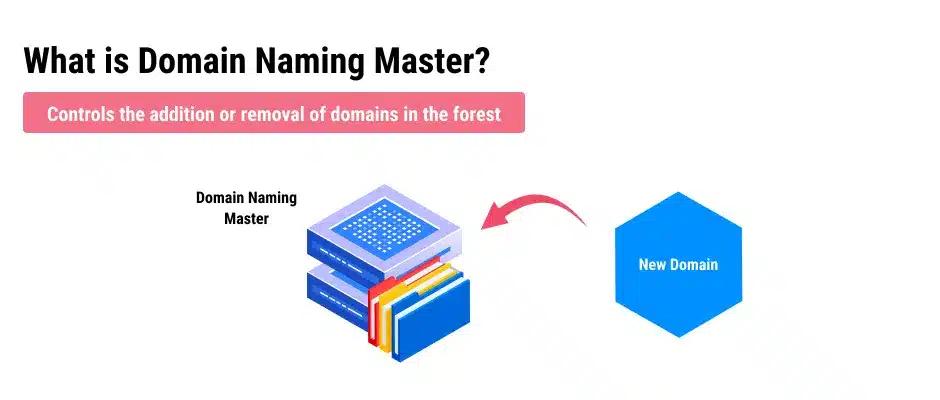

Mestre de Nomeação de Domínio

Funções e responsabilidades do Domain Naming Master

O Domain Naming Master é um papel a nível empresarial; existe apenas um Domain Naming Master em uma Floresta do Active Directory. É o único DC capaz de adicionar novos domínios e partições de aplicação à floresta ou remover os existentes da floresta.

Cenários comuns envolvendo Domain Naming Master

Você pode precisar alterar sua floresta AD à medida que seu negócio evolui, ou domínios adicionais podem ser adicionados à sua floresta devido a uma fusão ou aquisição. Como a adição e remoção de domínios e partições são operações infrequentes e raramente críticas em termos de tempo, o papel de Domain Naming Master tem pouco sobrecarga, e sua perda pode ser esperada para resultar em pouco ou nenhum impacto operacional.

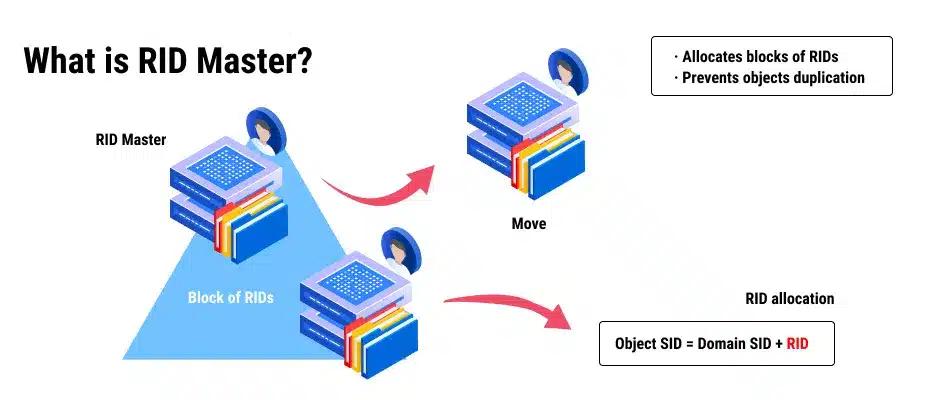

RID Master

Qual é a função do RID Master?

O Relative Identifier Master (RID Master) é uma função a nível de domínio; existe um RID Master em cada domínio numa floresta AD. É responsável por alocar os conjuntos de RIDs aos DCs na ordem do seu domínio para garantir que cada principal de segurança (como um usuário ou grupo) tenha um identificador de segurança único.

Um (SID) é uma string alfanumérica de comprimento variável que se parece com isto:

`S-1-5-21-1234567890-1234567890-1234567890-1001`

A primeira parte da string é o SID do domínio, que é o mesmo para todos os SIDs em um domínio. A última parte é o RID, que é único para cada SID no domínio. No exemplo acima, 1001 é o RID atribuído a um determinado principal de segurança no domínio.

Funcionalidade e uso do RID Master

O RID Master atribui pools de RID aos DCs. Cada pool consiste em uma faixa contígua e única de RIDs, que o DC pode usar para gerar um SID único quando cria um principal de segurança. Ao gerenciar centralmente a distribuição de RIDs, o RID Master garante que nenhum controlador de domínio aloque o mesmo RID a diferentes principais de segurança, garantindo a unicidade de cada SID dentro do domínio.

Uma vez que um DC é atribuído um pool de RID pelo RID Master, ele não precisa se comunicar com o RID Master toda vez que cria um objeto AD. No entanto, perder o RID Master de um domínio eventualmente levará à incapacidade de criar novos objetos no domínio, pois os pools nos DCs serão esgotados. Em ambientes AD maduros, isso levaria um tempo considerável, pois há relativamente poucos objetos criados.

Geralmente, a função de RID Master é atribuída ao controlador de domínio primário (PDC) em um domínio porque o PDC normalmente recebe mais atenção dos administradores e, portanto, possui alta disponibilidade. Em domínios maduros, a sobrecarga gerada pela função de RID Master é insignificante. Embora essa função não seja tão crítica quanto algumas das outras funções, ainda é importante garantir a conectividade com o RID Master.

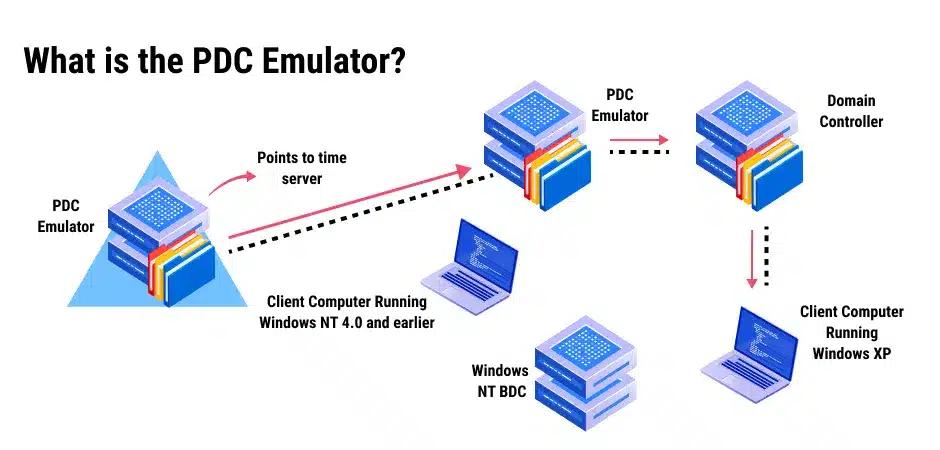

PDC Emulator (PDCE)

Entendendo o papel do Emulador PDC: explicação e história

Controlador de Domínio Primário (PDC) é um termo dos tempos do Windows NT, quando um único DC tinha uma cópia editável do diretório. Hoje, a maioria dos DCs em um domínio são editáveis, mas ainda existe um DC designado que emula o papel de um PDC. Cada domínio em uma Floresta do Active Directory contém um DC com o papel de PDCE.

Funções de PDC Emulator no AD

O Emulador do Controlador de Domínio Primário é responsável pelo seguinte:

- Sincronização de tempo — O PDCE é a fonte autoritativa de tempo para o domínio; todas as estações de trabalho e servidores membros sincronizam seu tempo com o emulador PDC. Em uma floresta com múltiplos domínios, o PDCE no domínio raiz da floresta é o cronometrista para todos os outros emuladores PDC na floresta. Para manter uma cronometragem precisa em toda a floresta, o emulador PDC no domínio raiz deve ser configurado para sincronizar com uma fonte de tempo externa confiável. O tempo é um assunto muito importante. Por exemplo, a autenticação Kerberos falhará se a diferença entre o relógio do host solicitante e o relógio do DC autenticador exceder o máximo especificado (5 minutos por padrão); isso ajuda a combater certas atividades maliciosas, como ataques de repetição.

- Alterações de senha e autenticação—Quando a senha de um usuário é alterada, a mudança é inicialmente feita no DC que autenticou o usuário. Esta atualização de senha comprometida é imediatamente replicada para o PDCE do domínio. Se uma conta tentar se autenticar contra um DC que ainda não recebeu uma alteração de senha recente através da replicação programada, a solicitação é passada para o PDCE do domínio, que processará a solicitação de autenticação e instruirá o DC solicitante a aceitar ou rejeitar a mesma. Este comportamento garante que as senhas possam ser processadas de maneira confiável mesmo que as alterações recentes não tenham se propagado completamente através da replicação programada.

- Status de bloqueio de conta — Da mesma forma, se uma conta for bloqueada devido a várias tentativas de login mal-sucedidas, o bloqueio é processado imediatamente no emulador PDC, e o status de bloqueio é replicado para todos os DCs no domínio para garantir que uma conta bloqueada não possa fazer login em outro DC. Quando um administrador desbloqueia uma conta, essa alteração é imediatamente replicada por todo o domínio.

- Atualizações de Política de Grupo — Se forem feitas atualizações em um objeto de Group Policy (GPO), elas são inicialmente aplicadas no DC com a função de Emulador PDC. Isso previne conflitos de versão que poderiam ocorrer se um GPO fosse modificado em dois DCs aproximadamente ao mesmo tempo.

- Compatibilidade com versões anteriores — Em organizações que ainda possuem dispositivos ou softwares legados dependentes do Windows NT, o emulador PDCE pode atuar como um PDC. Isso inclui funcionar como o Master Browser, que coleta e distribui informações sobre aplicativos e dispositivos em uma rede.

- Sistema de arquivos distribuídos (DSF) — Por padrão, os servidores raiz DFS solicitarão periodicamente informações atualizadas do namespace DFS do PDCE. Esse comportamento pode levar a gargalos de recursos, mas ao habilitar o Dfsutil.exe RootScalability parameter permitirá que os servidores raiz DFS solicitem atualizações do DC mais próximo.

O papel de Emulador PDC deve ser colocado em um DC altamente acessível, bem conectado e de alto desempenho, já que a perda do DC com esse papel pode ter um impacto imediato e significativo nas operações.

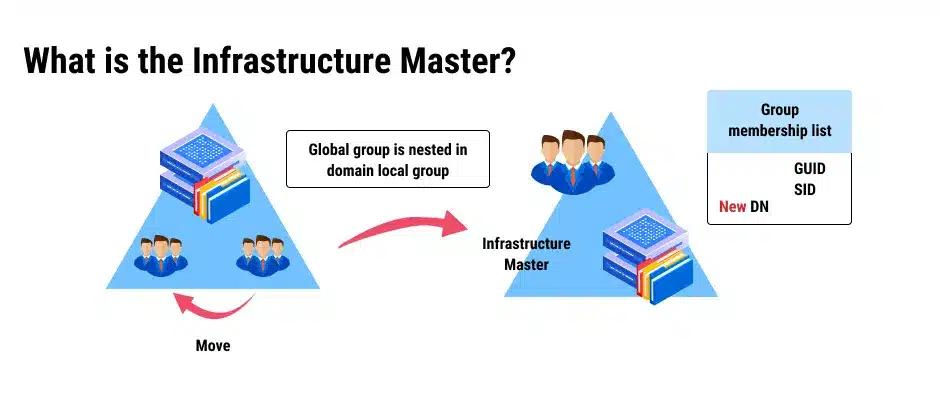

Mestre de Infraestrutura

Papel do Infrastructure Master FSMO

O Infrastructure Master é uma função de nível de domínio cuja função principal é lidar com as referências de objetos entre domínios em uma floresta multi-domínio. O Infrastructure Master compara objetos em seu domínio com objetos em outros domínios na mesma floresta e os sincroniza com os servidores de global catalog.

Quando e por que o Infrastructure Master é necessário

Essas ações não são necessárias em certos casos. Obviamente, em ambientes com apenas um AD domain, não existem referências cruzadas de domínio para gerenciar. E se todos os DCs em um domínio forem hosts de global catalog (o que é comum hoje devido à melhor largura de banda da rede), todos terão informações atualizadas sem depender do Infrastructure Master.

O Infrastructure Master é atribuído às seguintes responsabilidades:

- Referências cruzadas de objetos — Em uma floresta multi-domínio, objetos de um domínio podem ser referenciados em outro domínio. Um exemplo típico é quando um usuário de um domínio é adicionado a um grupo de segurança em outro domínio. Neste cenário, um espaço reservado (chamado de “objeto fantasma”) é criado no domínio do grupo para representar o usuário do outro domínio. Objetos fantasmas rastreiam e gerenciam referências persistentes a objetos excluídos e atributos de valor de link que se referem a objetos em outro domínio na floresta.

- Atualizando referências de grupo para usuário —O Infrastructure Master é responsável por atualizar o SID de um objeto e o nome distinto (DN) em uma referência de objeto entre domínios e traduzir GUIDs, SIDs e DNs entre domínios em uma floresta.

- Limpeza de objetos obsoletos — O Infrastructure Master verifica regularmente seu domínio em busca de objetos que não são mais válidos (como objetos de confianças excluídas) e os remove.

Se um DC com a função de Infrastructure Master falhar, o impacto é principalmente administrativo. Embora os nomes de links de objetos entre domínios possam não ser resolvidos corretamente durante sua ausência, as associações de grupos entre domínios ainda funcionarão.

Funções FSMO em Contextos de Floresta e Domínio

Funções FSMO em nível de floresta

Como você pode ver na lista acima, os dois últimos papéis FSMO operam em toda a floresta, o que significa que apenas um DC na floresta pode ser o detentor do papel. Em outras palavras, cada Floresta do Active Directory tem um único Schema Master e um único Domain Naming Master.

Funções FSMO em nível de domínio

Os outros três papéis FSMO operam dentro da jurisdição de um único domínio. Em cada domínio, existe um Mestre de Infraestrutura, um Mestre RID e um Emulador PDC. Cada domínio hospedará esses três papéis FSMO em ambientes com múltiplos domínios em um ou mais DCs.

Gerenciando as Funções FSMO

Identificando detentores de funções FSMO

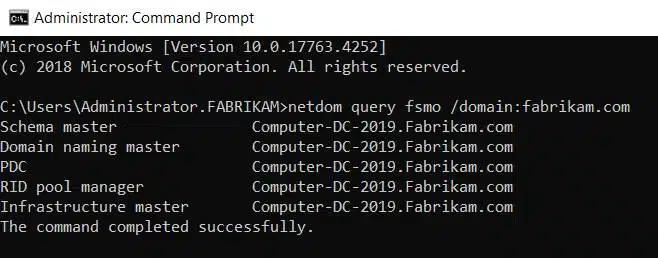

Saber quais DCs no seu ambiente AD hospedam os 5 papéis FSMO é importante. Existem várias maneiras de identificar os DCs que possuem papéis FSMO. Uma maneira rápida é usando o prompt de comando com o seguinte comando:

netdom query fsmo /domain:<DomainName>

Aqui está um exemplo:

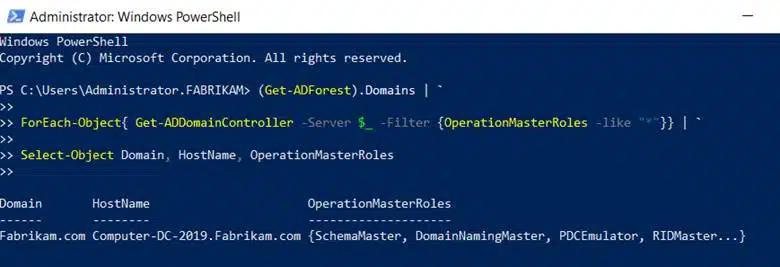

Você também pode usar o PowerShell utilizando o seguinte script:

(Get-ADForest).Domains |

ForEach-Object{ Get-ADDomainController -Server $_ -Filter {OperationMasterRoles -like "*"}} | `

Select-Object Domain, HostName, OperationMasterRoles

Aqui está um exemplo abaixo usando PowerShell:

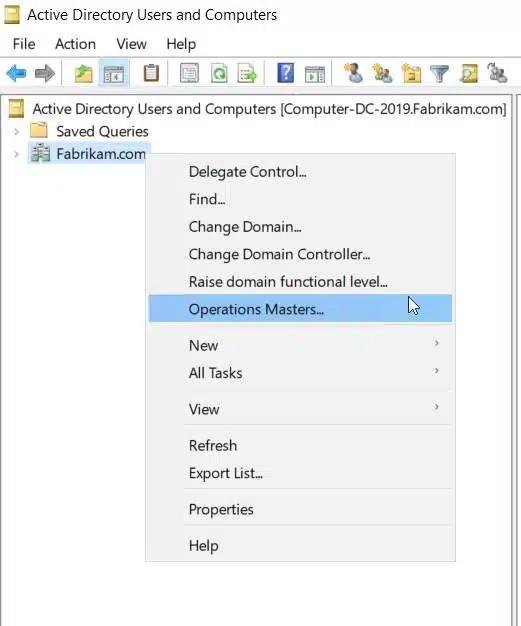

Você também pode descobrir quais DC's estão atribuídos aos papéis FSMO usando as ferramentas do Windows Active Directory Tools. Utilizando o Active Directory Users and Computers, clique com o botão direito no seu domínio e selecione Operations Masters conforme mostrado abaixo:

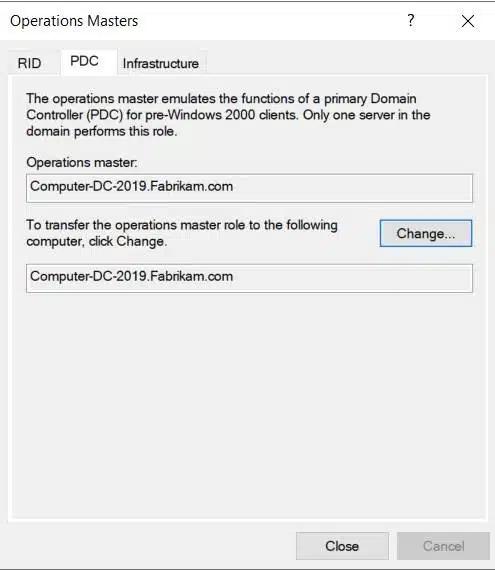

Em seguida, clique em cada aba para encontrar os três FSMOs de domínio.

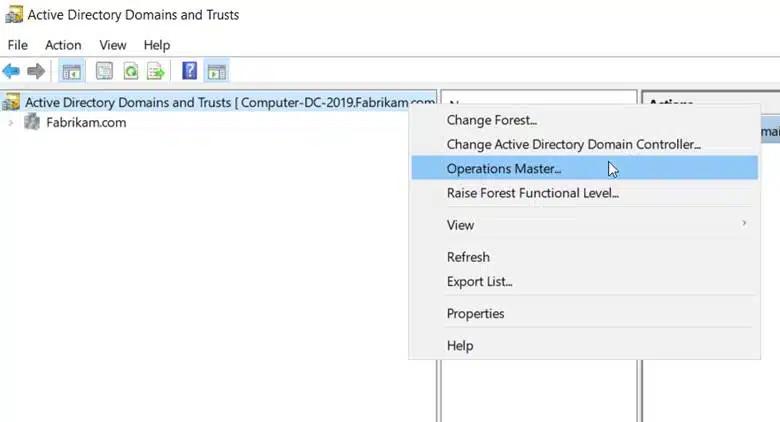

Você pode usar o Active Directory Domains and Trusts para descobrir qual DC possui o papel de Mestre de Nomeação de Domínio clicando com o botão direito em Active Directory Domains and Trust e depois selecionando Operações Master, conforme mostrado abaixo.

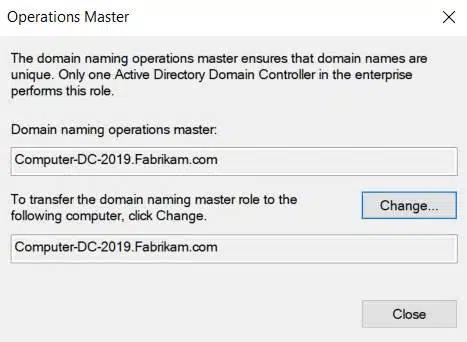

O que, em seguida, exibirá o seguinte pop-up para identificar o atual detentor da função.

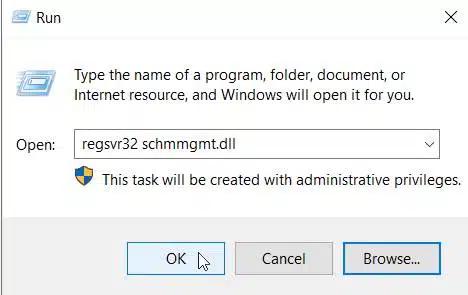

O processo de identificação do Schema Master FSMO é um pouco mais complexo. Você pode encontrar sua identidade usando o snap-in do Active Directory Schema, no entanto, o snap-in não aparece por padrão no Windows Server. Para ter acesso a ele, você precisa registrá-lo usando o arquivo Schmmgmt.dll. Para fazer isso, clique em Iniciar > Executar e digite regsvr32 schmmgmt.dll na caixa Abrir. Em seguida, clique em OK conforme mostrado abaixo.

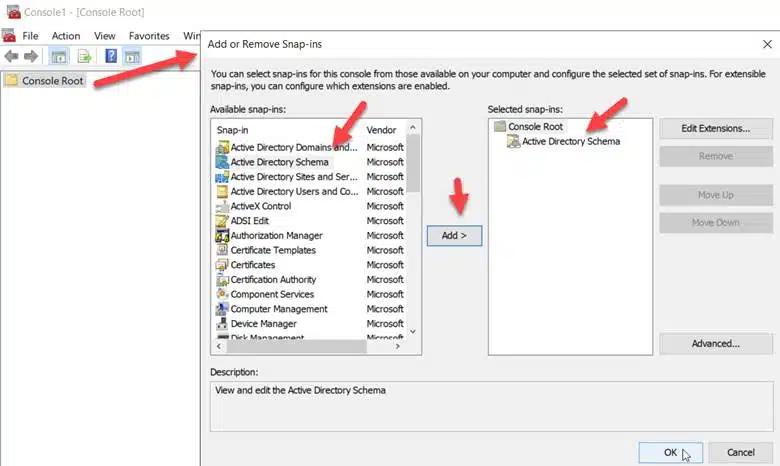

Uma vez registrado com sucesso, você precisa fazer o seguinte:

- No menu do Console, clique em Add/Remove Snap-in, clique em Adicionar, dê um duplo clique em Active Directory Schema, clique em Fechar e, em seguida, clique em OK.

- Clique com o botão direito do mouse em Active Directory Schema no painel superior esquerdo e, em seguida, clique em Operations Masters para visualizar o servidor que detém a função de schema master.

Um exemplo é mostrado na captura de tela abaixo:

Isso lhe dará acesso ao snap-in a partir do qual você pode clicar com o botão direito do mouse em Active Directory Schema e escolher Operations Master.

Transferindo e Capturando Funções FSMO

Quando e como transferir as FSMO Roles

Embora o Active Directory atribua automaticamente as funções FSMO aos seus DCs, há momentos em que você pode querer transferir uma função para outro DC. Por exemplo, pode ser necessário desativar um DC para manutenção que atualmente detém uma função atribuída. Tanto os administradores de domínio quanto os administradores empresariais têm a discrição para mover essas funções entre controladores de domínio conforme necessário.

Assumindo as funções FSMO

Para transferências de funções FSMO, tanto o detentor atual quanto os papéis do controlador de domínio alvo devem estar ativos e conectados à rede. Se o detentor atual da função FSMO estiver indisponível e não puder ser restaurado, um administrador de domínio ou de empresa precisará apreender a função. Como essa é uma ação mais abrupta, a apreensão de uma função FSMO só deve ser realizada quando necessário.

Melhores Práticas e Solução de Problemas

Otimizando a colocação de papéis FSMO para maior eficiência

Embora não existam regras rígidas e rápidas sobre a colocação de FSMO dentro do Active Directory, as seguintes recomendações lhe proporcionarão os melhores resultados:

- Coloque o Emulador PDC e o Mestre RID em um controlador de domínio confiável com boa conectividade, que esteja prontamente disponível para outros controladores de domínio, pois seus papéis são críticos para as atividades diárias do Active Directory.

- Se possível, o Infrastructure Master não deve ser colocado em um servidor de catálogo global. Isso não é possível, claro, se todos os DCs forem servidores de catálogo global.

- Coloque os dois papéis do lado da floresta (Schema Master e Domain Naming Master) no mesmo DC, pois eles não são utilizados com muita frequência.

Problemas comuns e soluções

Existem algumas situações-chave que podem indicar que um FSMO está indisponível. Por exemplo, qualquer tentativa de atualizar o esquema do AD resultará em um erro se o Schema Master estiver inativo. Você também não poderá adicionar ou remover domínios na floresta se o Domain Naming Master não estiver acessível. Nessas circunstâncias, você precisa confirmar qual DC tem esse papel e verificar se ele está acessível.

A incapacidade de acessar um DC com uma função FSMO atribuída pode resultar de vários fatores, incluindo:

- O servidor estar offline ou desligado

- Problemas de conectividade de rede

- Erros ou falhas na configuração de DNS

A resolução desses problemas pode exigir que você utilize ferramentas de diagnóstico de rede para verificar a conectividade em toda a rede, verificar as configurações de DNS, incluindo registros SRV, e garantir a saúde física e lógica do servidor que detém o papel de FSMO. Se o problema persistir, considere transferir o papel para outro DC saudável ou, como último recurso, tomar posse do papel se o detentor atual estiver permanentemente indisponível.

Monitoramento e auditoria de papéis FSMO

Como essas funções FSMO são tão críticas, você deve monitorar regularmente os servidores que detêm essas funções. Em um nível muito básico, você pode verificar os registros de eventos nos seus controladores de domínio. Eventos específicos podem indicar quando as funções FSMO foram transferidas ou assumidas. Sua organização também pode usar software de monitoramento ou gerenciamento que possa ter dados históricos ou alertas relacionados a mudanças nas funções FSMO. Existem também ferramentas de terceiros que oferecem muito mais funcionalidades. Um exemplo é Netwrix Auditor for Active Directory que automatiza o monitoramento das funções FSMO e pode alertá-lo para quaisquer mudanças suspeitas ou imprevistas. Também é considerada uma boa prática documentar quando essas mudanças de função FMSO ocorrem para que esse tipo de histórico possa ser acessado se necessário.

Como a Netwrix pode ajudar

Como vimos, os papéis FSMO são importantes tanto para a continuidade dos negócios quanto para a segurança. Portanto, é vital auditar todas as alterações nos seus papéis FSMO. Netwrix Auditor for Active Directory automatiza esse monitoramento e pode alertá-lo para qualquer alteração suspeita para que você possa agir antes que isso leve a inatividade ou a uma data breach.

Claro, proteger as funções FSMO é apenas uma parte de uma estratégia de segurança. Netwrix Auditor for Active Directory oferece visibilidade e controle abrangentes sobre os sistemas centrais de que você precisa. Ele monitora e analisa continuamente mudanças e outras atividades no Active Directory para identificar ameaças emergentes e capacita você a responder prontamente e de forma eficaz para minimizar o impacto nos processos de negócios, produtividade do usuário e segurança.

Conclusão

Os papéis FSMO no AD são um exemplo de quanto acontece sob a superfície. Embora os papéis FSMO em nível de floresta possam não ser críticos todos os dias, o seu negócio depende dos papéis FSMO do domínio e dos serviços. Além da ameaça de falhas esperadas que ocorrem periodicamente, esses papéis são alvos ideais para atores de ameaças maliciosas que visam perturbar as operações comerciais. Isso significa que você precisa de visibilidade sobre as complexidades do seu ambiente AD.

As equipes de suporte de AD estão adotando cada vez mais ferramentas de monitoramento automatizadas para enfrentar esses desafios. Essas soluções podem fornecer:

- Visibilidade aprimorada do status e desempenho dos detentores de funções FSMO

- Alertas em tempo real sobre quaisquer alterações ou anomalias nas atribuições de funções FSMO

- Identificação proativa de potenciais problemas antes que eles possam escalar

- Capacidades de auditoria extensivas que podem rastrear alterações históricas.

Esta abordagem proativa pode ajudar os administradores de AD a manter a saúde e a estabilidade de uma infraestrutura de AD e fortalecer a postura de segurança geral da organização.

FAQ

O que é FSMO?

FSMO significa Flexible Single Master Operations. Essas operações são responsabilidades especiais atribuídas a controladores de domínio específicos para prevenir conflitos e garantir o funcionamento tranquilo da rede.

O que são FSMO e seus papéis?

O Active Directory é baseado em um modelo multi-master no qual o FSMO atribui autoridade designada a controladores de domínio designados.

Quais são as 5 funções FSMO e como você verificaria os detentores das funções?

As 5 funções FSMO são as seguintes:

- Schema Master: Responsável por atualizações no esquema do AD.

- Domain Naming Master: Controla a adição ou remoção de domínios na floresta.

- RID (Relative ID) Master: Aloca pools de RID aos DCs para criar identificadores de segurança únicos (SIDs).

- Emulador PDC (Primary Domain Controller): Este lida com alterações de senha e sincronização de tempo e atua como um recurso de contingência para certos tipos de autenticação.

- Infrastructure Master: Gerencia referências a objetos em outros domínios

Usando ferramentas padrão de Active Directory e PowerShell, você pode descobrir quais controladores de domínio são os detentores de roles desses FSMOs.

Onde estão localizadas as funções FSMO?

Por padrão, o primeiro controlador de domínio de um domínio raiz de uma Floresta do Active Directory hospeda o Schema Master e o Domain Naming Master. O primeiro controlador de domínio de cada domínio hospeda o PDC Emulator, RID Master e Infrastructure Master. Os administradores do Active Directory podem mover esses papéis para outros DCs se desejarem.

Por que nós tomamos posse das funções FSMO?

Caso um controlador de domínio fique offline repentinamente, seu papel FSMO torna-se indisponível. Uma transferência de papel não é possível se não houver conectividade com o detentor original do papel. Nesse caso, o papel terá que ser tomado à força e atribuído a outro DC.

Qual é a função FSMO mais importante?

Embora todas as funções FSMO sejam importantes, o Emulador PDC é o mais crucial, pois gerencia o tempo para o domínio, alterações de senha e configuração de group policy. Em alguns casos, sistemas legados podem depender dele como único meio para lidar com solicitações de autenticação.

Como encontro as funções FSMO?

Existem várias maneiras de descobrir quais controladores de domínio possuem as funções FSMO do Active Directory. Uma delas é usar o comando “netdom query fsmo” no prompt de comando. Você também pode usar ferramentas do Active Directory e PowerShell para descobrir qual servidor hospeda cada função.

Onde devem ser colocadas as funções FSMO?

Se você tem apenas um ou dois controladores de domínio no seu ambiente AD, não tem muita escolha a respeito. Todos os papéis FSMO devem ser atribuídos a um DC que tenha boa conectividade com todos os outros DCs na floresta. Se possível, o Infrastructure Master não deve ser colocado em um servidor de catálogo global.

Quais funções FSMO devem estar juntas?

Os dois papéis FSMO de nível de floresta do Schema Master e do Domain Naming Master devem ser colocados no mesmo DC, mas é apenas uma recomendação.

Compartilhar em

Saiba Mais

Sobre o autor

Jonathan Blackwell

Chefe de Desenvolvimento de Software

Desde 2012, Jonathan Blackwell, um engenheiro e inovador, tem fornecido liderança em engenharia que colocou o Netwrix GroupID na vanguarda da gestão de grupos e usuários para ambientes Active Directory e Azure AD. Sua experiência em desenvolvimento, marketing e vendas permite que Jonathan compreenda totalmente o mercado de Identity Management e como os compradores pensam.

Saiba mais sobre este assunto

Criar usuários do AD em massa e enviar suas credenciais por e-mail usando PowerShell

Como criar, alterar e testar senhas usando PowerShell

Como adicionar e remover grupos AD e objetos nos grupos com PowerShell

Confianças no Active Directory

Ataques de ransomware ao Active Directory