Compreendendo ameaças internas: um guia completo para a gestão de riscos internos

Jun 23, 2021

Ameaças internas são uma preocupação crescente em cibersegurança. Um estudo de 2022 realizado pela Ponemon descobriu que o custo das ameaças internas aumentou 44% em apenas dois anos, com o custo por incidente agora de $15.8 milhões. O relatório também mostra que as empresas levam em média 85 dias para conter um incidente de ameaça interna, um aumento em relação aos 77 dias em 2020.

Embora as organizações estejam certamente cientes do problema, os recursos necessários para abordá-lo muitas vezes superam seus orçamentos de segurança de TI. Uma sólida estratégia de insider threat prevention precisa considerar muitas coisas: infraestrutura de TI, tecnologias de armazenamento de dados, sensibilidade dos dados, medidas de proteção de dados, data security e mandatos de privacidade, além de normas e melhores práticas do setor.

Leia este guia para saber mais. Começaremos com uma definição de ameaça interna e depois responderemos a perguntas como o que é um ataque interno e como operam os atores de ameaças à segurança. Também forneceremos exemplos de ameaças internas e detalharemos indicadores comuns de ameaças internas, e explicaremos como identificar e mitigar riscos internos.

Conteúdo relacionado selecionado:

O que são Ameaças Internas?

O que é uma ameaça interna? Ameaças internas são riscos de segurança provenientes de qualquer conta de TI com acesso legítimo às informações e ativos da organização. Qualquer pessoa que trabalhe para ou esteja conectada a uma empresa, como funcionários atuais e antigos, contratados, parceiros comerciais e fornecedores, é uma potencial ameaça interna — e também é um adversário que compromete as credenciais de qualquer um desses usuários.

Tipos de Ameaças Internas

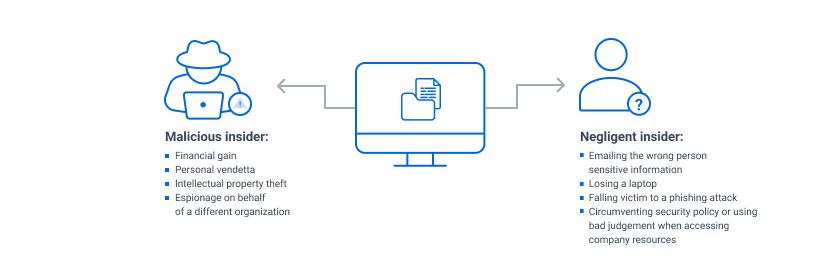

Existem três tipos de ameaças internas: insiders negligentes ou descuidados, insiders com intenções maliciosas e hackers que se tornam insiders ao roubar credenciais legítimas do sistema.

Ameaças Internas Não Intencionais

Os usuários podem comprometer dados ou colocar a organização em risco aumentado devido a comportamentos inseguros, seja de forma não intencional ou negligente. Insiders não intencionais podem ser funcionários diretos de uma organização, bem como contratados e fornecedores terceirizados.

Exemplos de comportamentos não intencionais ou negligentes que podem colocar uma organização em risco incluem:

- Falhar na proteção de credenciais

- Ser vítima de ataques comuns como phishing ou engenharia social

- Negligenciar a aplicação de patches e atualizações de segurança

- Compartilhamento de informações confidenciais devido à ignorância ou desconsideração dos níveis de sensibilidade dos dados

- Ignorando políticas de segurança que são inconvenientes

- Enviando informações sensíveis para a pessoa errada

- Perder um laptop

Ameaças Internas Maliciosas

Insiders maliciosos são pessoas com acesso legítimo à rede que deliberadamente realizam ações que as beneficiam, mas causam danos à organização.

As motivações para ataques intencionais incluem:

- Espionagem — Um funcionário pode usar seu acesso aos sistemas ou dados da empresa para obter informações que proporcionem uma vantagem competitiva. Por exemplo, um funcionário que planeja sair pode roubar propriedade intelectual ou dados proprietários para fornecer à sua nova empresa.

- Vingança — Um trabalhador com ressentimento contra uma organização pode usar seus direitos de acesso para prejudicar a empresa ou seus colaboradores. Por exemplo, ele poderia atacar sistemas importantes ou roubar e publicar e-mails de executivos ou outras informações sensíveis.

- Lucro — Um insider mal-intencionado poderia usar seu acesso para ganhar dinheiro. Por exemplo, ele poderia desviar fundos de uma conta da empresa ou vender dados sensíveis.

Adversário com Credenciais Comprometidas

Outro tipo de ameaça interna é um hacker que rouba credenciais válidas de usuário ou administrador para invadir a rede de TI corporativa. O roubo de credenciais custa às empresas $2.79 milhões por ano, tornando-o a forma mais cara de ameaça interna.

Hackers utilizam vários métodos para roubar credenciais, incluindo:

- E-mails de phishing — Indivíduos dentro de uma organização recebem e-mails disfarçados de solicitações comerciais legítimas, frequentemente pedindo informações como números de roteamento bancário ou solicitando que o destinatário baixe um anexo infectado ou visite um site malicioso.

- Pass the Hash — Esta técnica de hacking permite que um atacante se autentique usando o hash roubado da senha de um usuário em vez da senha em texto simples.

- Ataques de adivinhação de senhas — Hackers utilizam uma variedade de abordagens para adivinhar a senha de um usuário, incluindo:

- Ataques de força bruta: Hackers executam um programa que tenta fazer login usando senhas comuns e percorrendo todas as combinações possíveis de caracteres.

- Ataques de dicionário: Esta tática envolve trabalhar com diferentes frases e sequências de palavras em vez de caracteres individuais.

- Ataques de pulverização: Hackers utilizam algumas senhas comuns para atacar milhares de contas de uma só vez.

- Ataques de força bruta reversa: Os atacantes tentam usar uma senha para acessar várias contas de usuário.

Indicadores Comuns de Ameaças Internas

O que você precisa observar para detectar uma ameaça interna? Aqui estão alguns indicadores comuns:

- Tentativas, sejam elas falhas ou bem-sucedidas, de acessar sistemas ou dados fora do horário de trabalho ou fora das funções normais do cargo

- Padrões de acesso incomuns, como tentativas de baixar ou copiar grandes quantidades de dados

- Uso de sistemas, dispositivos e software não autorizados, como armazenamento em nuvem pública

- Tentativas de contornar protocolos de segurança ou violar políticas corporativas

- Comportamento incomum de funcionários, parceiros ou contratados

- Violações de política corporativa

Consequências de Incidentes de Ameaças Internas

Ameaças internas podem causar danos graves e custosos a uma organização. Entre as consequências estão:

- Perda de dados críticos, como propriedade intelectual, segredos comerciais, dados pessoais e dados de clientes

- Outros danos, como derrubar ou comprometer sistemas críticos e espalhar malware

- Perdas de produtividade devido a atrasos em funções empresariais vitais como produção, operações, resposta ao serviço ao cliente e gestão da cadeia de suprimentos

- Impacto financeiro direto, incluindo custos relacionados à investigação de incidentes e à remediação de sistemas e processos

- Custos legais e regulatórios, incluindo multas por falhas de conformidade e custos de litígio de indivíduos afetados por uma violação de dados

- Perda de vantagem competitiva resultante de perda de dados, como uma empresa farmacêutica perdendo anos de pesquisa em um medicamento promissor, custando milhões em receita potencial

- Dano à reputação que pode dificultar a reconquista da confiança de clientes e acionistas

Por que os insiders podem ser mais perigosos do que ameaças externas

Insiders maliciosos ou negligentes podem ser ainda mais perigosos do que atacantes externos por várias razões:

- Os insiders têm acesso legítimo a recursos críticos, portanto, não precisam necessariamente identificar e explorar vulnerabilidades de segurança.

- Os insiders já conhecem o terreno, portanto, não precisam passar pelo exercício de descobrir onde os dados sensíveis existem ou aprender quais ativos ou recursos são mais valiosos para a organização.

- Insiders podem lidar regularmente com sistemas críticos ou dados, portanto, têm uma maior probabilidade de erros ou negligência que podem causar danos duradouros.

Cada um desses fatores contribui para a dificuldade subjacente de detectar uma ameaça interna. Com acesso legítimo aos recursos, conhecimento de onde os dados sensíveis existem e os controles de segurança implementados, os insiders mal-intencionados podem encobrir seus rastros muito mais facilmente do que atacantes externos e, assim, permanecerem não detectados por muito mais tempo.

Exemplos de Ameaças Internas que Levaram a Violações de Dados

Aqui estão alguns casos reais em que um insider com acesso legítimo a um sistema foi a causa raiz de uma violação de dados.

- Anthem — Uma das empresas de consultoria da Anthem, LaunchPoint Ventures, revelou que um de seus funcionários roubou as informações pessoais de saúde de mais de 18.000 membros do Medicare da Anthem ao enviar esses dados para sua conta pessoal.

- Rockwell e Boeing — Ao longo de 25 anos de emprego na Rockwell e depois na Boeing, Greg Chung roubou dados sensíveis para ajudar o programa espacial chinês, não apenas prejudicando essas empresas, mas também a segurança nacional.

- Capital One — Um engenheiro de software empregado pela AWS aproveitou-se de uma aplicação web mal configurada em um recurso hospedado pela AWS para roubar mais de 100 milhões de registros de clientes do Capital One, incluindo informações de conta e de solicitações de cartão de crédito.

Protegendo Sua Organização Contra Ameaças Internas

Nenhuma tecnologia isolada pode defender contra ameaças internas. Em vez disso, as organizações precisam de uma estratégia com múltiplas camadas que inclui identity and access management (IAM), Privileged Access Management (MFA), segurança do Active Directory (AD), e governança de acesso a dados (data access governance (DAG).

Aqui estão os elementos críticos para incorporar na sua estratégia de proteção contra ameaças internas:

Classifique seus dados de acordo com o valor e a sensibilidade dos mesmos.

Compreender qual informação tem mais valor, onde está armazenada e como é acessada e utilizada é essencial para mantê-la segura. Data discovery and classification solutions podem ajudar sua empresa a encontrar informações sensíveis e regulamentadas e classificá-las para que você possa aplicar os controles de segurança apropriados.

Monitore a atividade do usuário em toda a rede.

É vital entender exatamente quem está acessando quais dados e o que estão fazendo com eles. Concentre-se primeiro no monitoramento de sistemas críticos e dados, e depois amplie o escopo conforme necessário. Escolha uma ferramenta de monitoramento que não forneça apenas eventos brutos de atividade do usuário, mas que também utilize análise de comportamento do usuário para identificar ações suspeitas ou arriscadas.

Implemente controles de acesso robustos.

Garanta que as pessoas tenham acesso a dados sensíveis apenas quando necessário para a função de trabalho delas. Em particular, faça com que os administradores usem contas de usuário comuns para funções rotineiras de negócios e conceda-lhes privilégios elevados temporários conforme necessário para completar tarefas específicas. Eliminar contas privilegiadas permanentes reduz significativamente a ameaça interna.

Além disso, implemente procedimentos e controles de segurança como estes:

- Remova o acesso aos recursos prontamente quando os usuários mudarem de funções ou deixarem a empresa.

- Coloque controles em torno do acesso de terceiros.

- Exija autenticação multifator (MFA) para acesso a sistemas críticos e dados

- Procure e exclua regularmente contas não utilizadas.

- Fortaleça o Active Directory para reduzir vetores de ameaça potenciais.

Torne a detecção de ameaças uma prioridade.

Quanto mais tempo uma ameaça interna permanecer não detectada, maior será o seu impacto financeiro. O estudo sobre ameaças internas do 2022 Ponemon Institute insider threat study mostrou que incidentes que levaram 90 dias para serem contidos custaram às organizações $17.19 milhões anualmente, enquanto incidentes que duraram menos de 30 dias custaram aproximadamente a metade disso.

Para detectar ataques internos rapidamente, você precisa de um sistema abrangente de detecção e resposta a ameaças que inclua:

- A capacidade de detectar táticas, técnicas e procedimentos específicos comumente utilizados por atacantes, bem como a capacidade de definir parâmetros de ameaça com base em suas próprias exigências únicas

- Capacidade de investigação abrangente para auxiliar nas investigações forenses sobre usuários e atividades relacionadas

- Análise de comportamento do usuário potencializada por aprendizado de máquina e inteligência artificial para estabelecer padrões de acesso típicos e identificar comportamentos anômalos e fora do padrão

5. Mantenha a consciência em toda a empresa sobre ameaças internas.

Realize avaliações de risco de indivíduos que trabalham com informações privilegiadas. Todos os usuários devem receber regularmente treinamento de segurança abrangente sobre quais atividades de acesso e distribuição de dados são e não são permitidas.

6. Responda rapidamente às ameaças detectadas.

A melhor maneira de minimizar os danos de diferentes tipos de ataques internos é criar fluxos de trabalho automatizados usando um catálogo de ações de resposta, como:

- Bloqueio temporário de acesso aos dados

- Desativando credenciais comprometidas

- Removendo arquivos maliciosos

- Alertando os indivíduos ou equipes apropriados

- Bloqueando um processo ou aplicativo

Por exemplo, você pode criar um playbook que bloqueará automaticamente o acesso aos dados e desativará as credenciais quando uma atividade incomum sugerir que uma conta foi comprometida.

Como a Netwrix pode ajudar

Software de governança de acesso a dados da Netwrix oferece uma abordagem eficaz e escalável para a prevenção de ameaças internas. Além disso, ajudará você a reduzir o risco de incidentes de cibersegurança, permitindo que você entenda quem tem acesso a quê e limite estritamente o acesso a dados sensíveis. Você pode:

- Audite atividades em todo o seu ecossistema de TI.

- Reduza o acesso a dados sensíveis ao mínimo necessário para diminuir o risco de ameaças internas e minimizar os danos de ransomware e outros ataques.

- Otimize as comprovações regulares de privilégios pelos proprietários dos dados.

- Proteja dados sensíveis onde quer que eles estejam com a marcação precisa e consistente de conteúdo.

FAQ

O que é uma ameaça interna?

Uma ameaça interna é um risco de cibersegurança que vem de dentro de uma organização. Geralmente ocorre quando:

- Um funcionário atual ou antigo ou parceiro de negócios faz mau uso de sua conta de administrador ou usuário, seja acidentalmente ou deliberadamente

- Uma conta legítima de usuário ou administrador é comprometida por atacantes externos

Quais são alguns exemplos de ameaças internas?

Exemplos de ameaças internas incluem:

- Um usuário que é negligente em relação aos protocolos de segurança e abre um anexo de e-mail contendo malware

- Um insider mal-intencionado que rouba dados para um concorrente (espionagem)

- Um hacker que utiliza um ataque de força bruta para roubar credenciais de usuário, obtendo assim acesso aos sistemas e dados de uma organização

Por que é importante identificar potenciais ameaças internas?

Não detectar ameaças internas pode levar à perda de dados e inatividade do sistema. Como resultado, as empresas podem enfrentar custos elevados, incluindo multas, processos judiciais, trabalho de mitigação de incidentes e danos à reputação.

Quais são alguns indicadores de ameaças internas?

Sinais de uma ameaça interna incluem tentativas repetidas de acessar ou baixar dados sensíveis, uso incomum de dados ou aplicativos e tentativas de contornar protocolos de segurança ou violar políticas corporativas.

Como posso mitigar o risco de ameaças internas?

Comece educando todos os funcionários sobre ameaças internas. As organizações também devem investir em ferramentas e tecnologia para classificar seus dados e identificar comportamentos suspeitos dos usuários.

Qual é a ameaça interna mais comum?

Uma das ameaças internas mais comuns resulta do phishing — atores de ameaças enviam mensagens fingindo ser de organizações reputadas para enganar os funcionários a revelar suas credenciais, permitindo que os adversários se tornem ameaças internas.

Quais são os quatro tipos de ameaça interna?

Os quatro tipos de ameaça interna são:

- O Peão — Um funcionário que é manipulado para realizar atividades maliciosas, como divulgar credenciais para fraudadores ou baixar malware

- O Goof — Um usuário preguiçoso, arrogante ou ignorante que ignora controles de segurança ou deixa recursos e dados vulneráveis desprotegidos, proporcionando aos atacantes maliciosos fácil acesso

- O Colaborador — Um funcionário que trabalha com uma terceira parte, como um estado-nação ou concorrente da empresa, para roubar propriedade intelectual ou cometer outros crimes cibernéticos

- O Lobo Solitário — Um indivíduo que age maliciosamente sem manipulação ou influência externa

Compartilhar em

Saiba Mais

Sobre o autor

Farrah Gamboa

Sr. Diretor de Gestão de Produto

Diretora Sênior de Product Management na Netwrix. Farrah é responsável por construir e entregar o roadmap dos produtos e soluções da Netwrix relacionados a Data Security e Audit & Compliance. Farrah tem mais de 10 anos de experiência trabalhando com soluções de segurança de dados em escala empresarial, ingressando na Netwrix após sua passagem pela Stealthbits Technologies onde atuou como Gerente de Produto Técnico e Gerente de QC. Farrah é bacharel em Engenharia Industrial pela Rutgers University.

Saiba mais sobre este assunto

Melhores soluções DLP para proteção de dados empresariais em 2026

Prevenção de perda de dados (DLP): Como construir um programa que reduz o risco

10 melhores práticas de governança de dados para conformidade

Classificação de dados e DLP: Previna a perda de dados, comprove a conformidade

Conformidade com CMMC e o papel crítico do controle de USB estilo MDM na proteção de CUI