Tipos Comuns de Dispositivos de Rede e Suas Funções

Aug 1, 2024

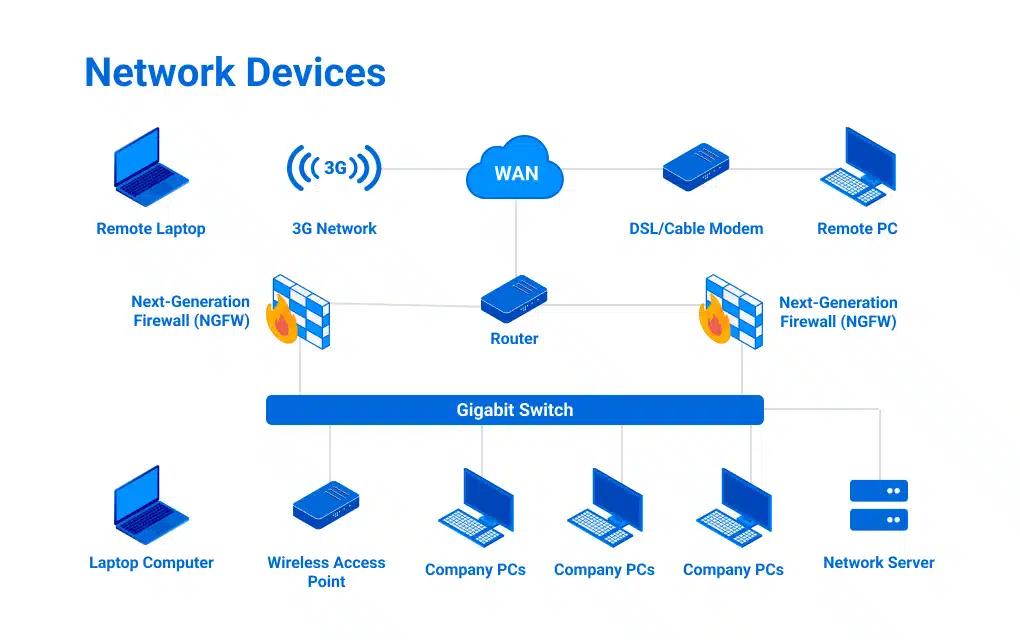

A infraestrutura de TI moderna é composta por diversos componentes de rede interconectados que possibilitam a comunicação e o compartilhamento de recursos em toda a sua organização. Seja para proteger dados sensíveis, facilitar a colaboração ou simplesmente garantir acesso ininterrupto, uma rede de dispositivos está em ação — e os elementos desses dispositivos são críticos para o sucesso operacional de um negócio.

Abaixo, exploramos a definição, tipos, funções e importância dos network devices na manutenção da eficiência, segurança e confiabilidade dos negócios.

Definição de Dispositivo de Rede

Um dispositivo de rede é um componente de hardware ou software essencial para a comunicação entre um computador e uma rede de internet. Dispositivos de rede comuns incluem:

- Roteadores

- Switches

- Hubs

- Modems

- Firewalls

- Pontos de acesso

Dispositivos de rede gerenciam o fluxo de tráfego e direcionam pacotes de dados, fornecem segurança e permitem conectividade entre segmentos de rede ou a Internet. Cada dispositivo serve a um propósito específico que permite um fluxo contínuo de informações e conectividade em todo o ecossistema de TI de uma organização.

Significância dos Dispositivos de Rede

Dispositivos de rede desempenham dois papéis-chave:

- O primeiro é estabelecer uma conexão de rede, como um roteador ou modem faz.

- O segundo é manter, proteger e aprimorar essa conexão, como com um hub, repetidor, switch ou gateway

Os dispositivos de rede são essenciais para estabelecer e gerenciar redes. O propósito de uma rede de computadores é compartilhar recursos como arquivos, impressoras e conexões de internet entre os usuários e dispositivos de uma organização. Eles garantem que os dados sejam roteados e protegidos com precisão, apoiando a operação eficaz e confiável de serviços de rede e aplicações. Sem dispositivos de rede, sua infraestrutura de TI careceria da capacidade de gerenciar o tráfego de dados, levando a ineficiências, perda de dados e vulnerabilidades de segurança. Dispositivos de rede também possibilitam a escalabilidade para negócios, permitindo que redes se adaptem às mudanças nas necessidades empresariais, o que é essencial para manter o desempenho ótimo e proteger contra ameaças cibernéticas.

Funções dos Dispositivos de Rede

Os dispositivos de rede servem aos seguintes propósitos gerais:

- Facilite a transmissão de dados e a comunicação entre dispositivos

- Habilite uma conectividade de rede eficiente e segura

- Melhore o desempenho da rede e otimize o fluxo de tráfego

- Forneça segurança de rede ao impor controle de acesso e prevenção de ameaças

- Simplifique a gestão e configuração de rede

- Amplie a cobertura de rede e supere as limitações de sinal

Proteja sua rede com Netwrix Auditor for Network Devices

Descubra como monitorar, auditar e proteger seus dispositivos de rede com facilidade

Tipos de dispositivos de rede

Compreender os diferentes tipos de dispositivos de rede é importante para otimizar e proteger a infraestrutura de rede da sua organização. Abaixo, fornecemos uma lista de exemplos de dispositivos de rede que formam a base de uma gestão e comunicação de rede eficazes:

- Repetidor

- Hub

- Bridge

- Switch

- Roteadores

- Gateway

- Brouter

- Placa de Interface de Rede

Vamos analisar cada um desses tipos e subtipos de dispositivos de rede.

Repetidor

Um sinal digital só pode viajar uma certa distância por um cabo até que se degrade. Esse enfraquecimento gradual é conhecido como taxa de atenuação. Um repetidor operando na camada física (Camada 1) do modelo OSI é um dispositivo alimentado que reenergiza o sinal para continuar viajando mais longe. Repetidores dedicados raramente são usados hoje em dia, pois hubs alimentados, switches e roteadores fazem o trabalho de um repetidor. No entanto, repetidores são ocasionalmente utilizados para estender o alcance de pontos de acesso sem fio remotos.

Hub

Um hub de rede é um dispositivo multiporta essencial que conecta vários dispositivos Ethernet em um único segmento de rede de transmissão, o que os torna propensos a congestionamentos de tráfego. Existem três tipos de Hub:

- Hub passivo

- Hub ativo

- Hub inteligente

Vamos olhar para cada um destes:

- Hub passivo: Não é necessária uma fonte de energia para conectar dispositivos sem amplificação.

- Hub ativo: Este hub amplifica os sinais de entrada antes de transmiti-los e requer energia externa. Assim, ele funciona como um repetidor.

- Hub inteligente: Inclui gerenciamento de rede, monitoramento e recursos de diagnóstico.

Antigamente comuns, os hubs são agora raramente utilizados, pois foram substituídos por switches. Assim como os repetidores, os hubs operam na camada física (Camada 1) do modelo OSI.

Bridge

Enquanto um hub conecta vários dispositivos, uma ponte de rede conecta dois ou mais segmentos de rede e filtra o tráfego entre eles. Seu papel é isolar o tráfego do segmento local e reduzir a congestão do tráfego para um melhor desempenho da rede. Uma ponte local conecta dois ou mais segmentos de rede dentro da mesma localização física ou LAN. Em contraste, uma ponte remota conecta segmentos de rede que estão geograficamente separados, muitas vezes por meio de uma ligação WAN.

Tipos de Pontes

Existem dois tipos de pontes:

- Pontes transparentes

- Pontes de origem

Vamos olhar para cada um destes:

- Pontes transparentes constroem e mantêm uma tabela de endereços MAC examinando os endereços de origem dos quadros que chegam e tomando decisões de encaminhamento ao verificar o endereço MAC de destino contra esta tabela.

- As pontes de origem utilizavam uma abordagem diferente e eram comumente usadas com redes token ring, que estão praticamente obsoletas. As pontes operam na camada de enlace de dados do modelo OSI (Camada 2). É muito provável que você nunca trabalhe com nenhum tipo de ponte hoje em dia.

Switch

Existem muitos tipos diferentes de switches disponíveis hoje, como:

- Switches não gerenciados

- Switches gerenciados

- Interruptor inteligente

- Switch de camada 2

- Switch de camada 3

- Switch PoE

- Switch Gigabit

- Switch montado em rack

- Troca de desktop

- Interruptor modular

Tipos de Switches | Funções dos Switches |

|---|---|

|

Switches não gerenciados |

Switches não gerenciados são dispositivos plug-and-play com uma configuração fixa que não pode ser modificada ou otimizada. Eles possuem funcionalidades limitadas e não oferecem meios de acesso remoto ou monitoramento. Esses switches são projetados para redes pequenas ou uso doméstico. |

|

Switches gerenciados |

Os switches gerenciáveis são totalmente configuráveis e podem ser gerenciados ou monitorados por meio de uma interface web, interface de linha de comando ou sessão SNMP. |

|

Interruptores inteligentes |

Os switches inteligentes equilibram switches não gerenciados e totalmente gerenciados. Ele essencialmente fornece o básico, com uma interface web acessando recursos de gerenciamento. |

|

Switch de camada 2 |

O switch de Camada 2 opera na camada de enlace de dados do modelo OSI (Camada 2) e utiliza endereços MAC para encaminhar dados dentro de uma LAN. Ele conecta dispositivos locais dentro do mesmo segmento de rede e usa endereços MAC para gerenciar o tráfego deles. Esses switches melhoram a eficiência da rede ao reduzir colisões e segmentar o tráfego em domínios de colisão separados. |

|

Switch de camada 3 |

Combina a funcionalidade de um switch de Camada 2 e um roteador. São frequentemente utilizados em sites com várias LANs virtuais (VLANs). A comutação de pacotes é baseada em endereços MAC como um switch tradicional, mas este dispositivo também incorpora capacidades de roteamento usando endereços IP, permitindo-lhes encaminhar tráfego entre diferentes VLANs e sub-redes. |

|

Switch PoE |

Isso fornece dados e energia elétrica para dispositivos de rede por meio de um único cabo Ethernet, eliminando a necessidade de fontes de alimentação separadas. Como os dispositivos PoE conectados não possuem cabos de energia, isso simplifica a instalação e reduz a quantidade de cabos. Exemplos de dispositivos PoE incluem câmeras, telefones VoIP e pontos de acesso sem fio. |

|

Switch Gigabit |

Este switch de alta velocidade suporta taxas de transferência de dados de 1 gigabit por segundo (Gbps) ou mais. |

|

Switch montado em rack |

Um switch montado em rack é um switch de rede projetado para se ajustar a um rack de servidor padrão de 19 polegadas. |

|

Troca de desktop |

Este tipo de switch é comumente usado para um ambiente de escritório pequeno ou doméstico e geralmente é colocado em uma mesa ou superfície plana. |

|

Chave modular |

Um switch de rede flexível que permite a adição de vários módulos ou cartões de expansão para personalização e escalabilidade futuras |

Roteadores

A principal função de um roteador é direcionar o tráfego. Roteadores transferem pacotes para seus destinos traçando um caminho através de dispositivos de rede interconectados usando diferentes topologias de rede. São dispositivos inteligentes que armazenam informações sobre suas redes conectadas. Roteadores comumente utilizam listas de controle de acesso (ACLs) para filtrar o tráfego; alguns até podem funcionar como firewalls de filtragem de pacotes.

Os roteadores também dividem redes internas em duas ou mais sub-redes e podem ser conectados internamente a outros roteadores, criando zonas que operam de forma independente. Roteadores estabelecem comunicação mantendo tabelas sobre destinos e conexões locais. Um roteador também contém informações sobre os roteadores aos quais está conectado e usa essas informações para encaminhar pacotes para qualquer destino desconhecido. Roteadores operam na camada de rede (Camada 3) do modelo OSI. Existem dois tipos de roteador:

- Roteador Estático

- Roteador Dinâmico

Vamos dar uma olhada em cada um deles.

Roteador Estático

Um static router utiliza rotas configuradas manualmente para direcionar o tráfego de rede a fim de garantir caminhos de pacotes de dados consistentes e predefinidos, sem ajustar automaticamente às mudanças na rede. São ideais para redes menores.

Roteador Dinâmico

Um roteador dinâmico comunica-se automaticamente com outros roteadores dinâmicos para modificar sua tabela de roteamento com base nas condições da rede em tempo real. Ele utiliza protocolos de roteamento dinâmico como OSPF, RIP ou BGP para trocar informações sobre a topologia da rede e o estado dos enlaces com outros roteadores. Esses protocolos permitem que os roteadores descubram caminhos ideais, se adaptem a mudanças na rede e redirecionem o tráfego de forma eficiente.

Os roteadores dinâmicos atualizam continuamente suas tabelas de roteamento, possibilitando failover automático e balanceamento de carga. Eles podem responder rapidamente a falhas ou congestionamentos na rede, encontrando rotas alternativas. Essa flexibilidade os torna ideais para redes grandes e complexas, onde a configuração manual seria impraticável.

Gateway

Um dispositivo de rede comum usado para conectar redes é um gateway. Um gateway conecta redes diferentes e possibilita a comunicação entre elas. Pense nele como um tradutor que converte dados de um protocolo ou formato para outro. Isso ajuda a garantir a compatibilidade entre ambientes de rede diversos. Um gateway é essencial para a comunicação que deve atravessar diferentes arquiteturas de rede.

Exemplo de Gateway

Um exemplo típico de dispositivo de rede Gateway é uma LAN que se conecta a uma rede de grande área (WAN) ou à internet. Esses dispositivos geralmente operam nas camadas de Transporte e Sessão do modelo OSI (Camada 5 e 6). Os Gateways também podem fornecer recursos de segurança, como firewalls, e oferecer recursos de otimização de desempenho de rede.

Brouter

Um brouter é um termo abreviado para “bridge router” e combina as funções de ambos, uma ponte e um roteador. Por isso, opera na camada de enlace de dados (Camada 2) e na camada de rede (Camada 3) do modelo OSI. Um brouter encaminha pacotes de dados com base em endereços MAC (como uma ponte) e endereços IP (como um roteador). Brouters não são mais utilizados hoje em dia, já que a maioria das redes usa roteadores e switches especializados.

Placa de Interface de Rede

Qualquer dispositivo conectado à rede inclui uma Placa de Interface de Rede (NIC). Esta placa fornece uma conexão dedicada entre um computador e uma rede e gerencia a transmissão e recepção de dados. É referida como uma placa, originalmente projetada como um cartão de expansão inserido em um slot na placa-mãe. A maioria das NICs hoje são integradas diretamente na placa-mãe. Elas vêm em vários tipos, incluindo:

- Com fio (por exemplo, Ethernet)

- Sem fio (por exemplo, Wi-Fi)

- Fibra óptica

NICs geralmente consistem em vários componentes-chave:

- Um controlador para processamento de dados

- Uma porta para conexão de cabo ou transceptor

- Uma interface de barramento para conectar ao computador

- Um endereço MAC único para identificação na rede

Dispositivos de Rede Virtual

A computação em nuvem deu origem a uma variação de todos os tipos de dispositivos de rede. Operar uma infraestrutura virtualizada (IaaS) inclui os tipos de dispositivos de rede discutidos, como roteadores, switches, firewalls e placas de interface. Eles podem existir como uma máquina virtual própria operada pela organização ou fazer parte do ambiente fornecido pelo serviço de nuvem em uso.

Componentes Adicionais de Rede

Os seguintes são componentes adicionais de rede:

- Modems

- Cabos de rede

- Firewall

- Pontos de Acesso Sem Fio (WAPs)

- Sistemas de Detecção e Prevenção de Intrusões (IDPS)

- Appliances de Virtual Private Network (VPN)

Modems

Um modem (abreviação de modulador-demodulador) é um dispositivo que converte sinais digitais em sinais analógicos de diferentes frequências e os transmite para um modem no local de recepção. Esses sinais do modem podem ser transmitidos por linhas telefônicas, sistemas de cabo ou outros meios de comunicação. Um modem também trabalha para converter sinais analógicos de entrada de volta em dados digitais. Eles são comumente usados para facilitar o acesso à internet por clientes de um Provedor de Serviço de Internet (ISP).

Tipos de Modems

Existem quatro tipos principais de modems:

- Modem DSL: Utiliza cabos telefônicos e é considerada a conexão mais lenta.

- Modem a cabo: Transmite informações pelas linhas de TV mais rápido do que DSL.

- Modem sem fio: Conecta dispositivos usando redes Wi-Fi e depende de sinais Wi-Fi próximos.

- Modem celular: Permite que um dispositivo se conecte à internet usando uma rede celular em vez de Wi-Fi ou conexões fixas.

Cabos de rede

Um cabo de rede é um meio físico para conectar dispositivos em uma rede de computadores. Os tipos comuns incluem:

- Cabos Ethernet (por exemplo, Cat5e, Cat6)

- Cabos coaxiais

- Cabos de fibra óptica.

Esses cabos diferem em velocidade, largura de banda e capacidades de distância de transmissão. Um cabo Ethernet é comumente usado para conectar dispositivos como um computador ou câmera a um switch de rede. Em contraste, um cabo de fibra óptica conecta roteadores a um pipeline para transportar grandes cargas de tráfego. Independentemente do tipo, os cabos geralmente consistem de condutores isolados, blindagem e conectores em cada extremidade para facilitar as conexões dos dispositivos. Todos os cabos de rede têm um comprimento de atenuação, o que significa que eles só podem transportar sinais digitais por um determinado tempo antes que uma fonte de energia precise energizá-los. Esse comprimento varia dependendo do tipo de cabo, qualidade e frequência do sinal transmitido.

Firewall

Um firewall é um dispositivo de segurança de rede que estabelece uma barreira entre redes internas confiáveis e redes externas não confiáveis. Um firewall conecta múltiplas áreas chamadas zonas, como:

- LAN

- WAN

- DMZ

Usando políticas de segurança atribuídas, eles filtram o tráfego examinando pacotes de dados que fluem entre as diferentes zonas. A internet é, claro, a rede mais não confiável de todas. Firewalls também podem ser colocados dentro da rede interna para isolar departamentos internos que hospedam dados sensíveis, como RH ou Finanças. Firewalls podem ser baseados em hardware, baseados em software ou uma combinação de ambos.

Os firewalls podem impor blocklists (também conhecidas como deny lists) que permitem todo o tráfego, exceto certos tipos. Para uma segurança mais restritiva, você pode implementar uma allowlist (também chamada de lista de permissões) que bloqueia todo o tráfego, exceto o que é especificado. Existem vários tipos de firewalls, e o mais adequado para você depende da sua operação. Alguns dos tipos mais comuns de firewall incluem:

- Filtragem de Pacotes

- Inspeção de Estado

- Firewall de Próxima Geração (NGFW)

Vamos detalhar cada um dos três tipos de firewalls.

Filtragem de pacotes

Atua como um ponto de controle na camada de rede, analisando pacotes de dados por endereço IP, tipo de pacote, número de porta ou protocolos de rede

Inspeção de estado

Analisa dados nas camadas de rede e transporte, inspecionando IP de origem, IP de destino, porta de origem e porta de destino.

Firewall de Próxima Geração (NGFW)

Este dispositivo avançado de segurança de rede vai além das capacidades tradicionais de firewall e possui múltiplas funcionalidades de segurança integradas ao produto. Alguns exemplos incluem inspeção profunda de pacotes, sistemas de prevenção de intrusões (IPS), consciência e controle de aplicativos e detecção avançada de ameaças. Os NGFWs também podem utilizar IA para combater ameaças sofisticadas examinando o conteúdo dos pacotes e identificando aplicações e potenciais ameaças no tráfego.

Pontos de Acesso Sem Fio (WAPs)

Um ponto de acesso sem fio (WAP) é um dispositivo de rede com uma antena integrada, transmissor e adaptador. Os WAPs utilizam o modo de rede de infraestrutura sem fio para fornecer um ponto de conexão entre WLANs e uma LAN Ethernet com fio. Uma WLAN serve essencialmente como um ponto de interconexão entre a WLAN e uma rede fixa com fio.

Um Service Set Identifier (SSID) é necessário para conectar-se a uma rede sem fio. O SSID é usado para identificar todos os sistemas que pertencem à mesma rede, e as estações clientes devem ser configuradas com o SSID para serem autenticadas no WAP (Wireless Access Point). O WAP pode transmitir o SSID, permitindo que todos os clientes sem fio na área vejam o SSID do ponto de acesso. No entanto, por razões de segurança, os pontos de acesso podem ser configurados para não transmitir o SSID, o que significa que um administrador precisa fornecer o SSID aos sistemas clientes em vez de permitir que ele seja descoberto automaticamente.

Os dispositivos sem fio são enviados com SSIDs padrão, configurações de segurança, canais, senhas e nomes de usuário pré-definidos. Por motivos de segurança, é fortemente recomendado alterar essas configurações padrão o quanto antes, pois muitos sites na internet listam as configurações padrão usadas pelos fabricantes.

Dependendo do tamanho da rede

Pode ser necessário um ou mais WAPs para fornecer cobertura total. WAPs adicionais permitem o acesso de mais clientes sem fio e expandem o alcance da rede.

Cada WAP é limitado por seu alcance de transmissão — a distância máxima na qual um cliente ainda consegue obter um sinal e uma velocidade de dados razoáveis. Essa distância depende do padrão sem fio, das obstruções e das condições ambientais entre o cliente e o WAP.

WAPs de categoria superior possuem antenas de alta potência, permitindo que o sinal sem fio alcance distâncias maiores.

Tipos de Pontos de Acesso Sem Fio (WAPs)

Standalone Access Points (Pontos de Acesso Independentes)

São dispositivos autônomos que fornecem conectividade sem fio diretamente aos clientes. São ideais para pequenas empresas ou redes domésticas que precisam de um número limitado de pontos de acesso.

Controller-Based Access Points (Pontos de Acesso Baseados em Controlador)

Esses WAPs são gerenciados por um controlador central de LAN sem fio, o que simplifica a administração de múltiplos pontos de acesso. São ideais para redes de grande porte, onde o gerenciamento centralizado é essencial para a eficiência e escalabilidade.

Cloud-Managed Access Points (Pontos de Acesso Gerenciados pela Nuvem)

Gerenciados através de uma plataforma baseada em nuvem, esses WAPs oferecem monitoramento e administração remota. São altamente adequados para redes distribuídas e empresas com múltiplas filiais, pois o gerenciamento centralizado na nuvem proporciona controle eficiente em diversos locais.

USB Access Points (Pontos de Acesso USB)

São dispositivos pequenos e portáteis que se conectam a uma porta USB para criar um hotspot sem fio. São úteis em configurações temporárias, viagens ou para estender pequenas redes domésticas.

Intrusion Detection & Prevention Systems (IDPS)

Um Sistema de Detecção e Prevenção de Intrusões (IDPS) é uma ferramenta de segurança de rede que monitora, detecta e previne atividades maliciosas e ameaças à segurança em redes de computadores.

Suas principais funções incluem monitorar o tráfego da rede, detectar ameaças potenciais e agir para prevenir ou mitigar ataques.

Os principais componentes de um IDPS são:

- IDS (Intrusion Detection System) – monitora e gera alertas sobre atividades suspeitas.

- IPS (Intrusion Prevention System) – atua ativamente para bloquear ou prevenir ameaças detectadas.

Unified Threat Management (UTM)

Um dispositivo UTM (Gerenciamento Unificado de Ameaças) é um equipamento de segurança que combina múltiplas funções de proteção em uma única solução de hardware ou software. Um IDPS é frequentemente incluído em um dispositivo UTM, como em um NGFW (Next-Generation Firewall).

Virtual Private Network (VPN) Appliances

Uma VPN (Rede Privada Virtual) tradicional é um método seguro de conexão usado por usuários remotos para acessar uma rede corporativa.

Uma conexão VPN consiste em dois componentes principais:

- Servidor VPN (geralmente um firewall ou um equipamento VPN dedicado)

- Cliente VPN (aplicativo instalado no dispositivo que se conecta)

A conexão cria um túnel criptografado pela internet, protegendo todos os dados transmitidos entre o cliente VPN e a rede corporativa.

Existem também serviços de VPN de terceiros, que ajudam usuários a proteger informações sensíveis, contornar restrições geográficas e preservar sua identidade.

Componentes da Arquitetura de Rede

Os principais componentes adicionais da arquitetura de rede incluem:

- Meios de transmissão

- Protocolos

- Topologia

Meios de Transmissão

São os caminhos físicos que funcionam como as estradas da rede, por onde os dados trafegam. Exemplos: cabos Ethernet, fibras ópticas e sinais sem fio. A escolha do meio de transmissão afeta a velocidade, distância e confiabilidade da comunicação.

Protocolos

São conjuntos de regras e convenções que regem a troca de dados entre dispositivos de rede. Eles garantem a interoperabilidade entre produtos de diferentes fabricantes. Protocolos comuns dentro da família IP incluem:

- TCP

- UDP

- (S)HTTP

- SSL/TLS

- DHCP (Dynamic Host Configuration Protocol)

Protocolos de roteamento para redes WAN incluem BGP, NAT (Network Address Translation), PAT (Port Address Translation), e métodos de comutação como fast forward ou store and forward.

Topologia

A topologia descreve o layout e a estrutura da rede, mostrando como os dispositivos e nós estão interconectados. As topologias mais comuns são: estrela (star), barramento (bus), anel (ring) e malha (mesh).

Na topologia em estrela, todos os componentes estão conectados a um nó central (como um switch). É o modelo mais popular atualmente, por sua simplicidade e eficiência. Cada topologia tem vantagens e desvantagens, que podem impactar o desempenho, escalabilidade e tolerância a falhas da rede.

Desafios Comuns no Gerenciamento de Dispositivos de Rede

As redes modernas são extremamente complexas, com muitos componentes interligados. Diversos problemas podem surgir, tornando o gerenciamento uma tarefa desafiadora. Profissionais de TI precisam lidar com falhas de hardware, erros de software, problemas de largura de banda e questões relacionadas a usuários.

Principais desafios:

- Problemas de Conectividade Física

- Falhas em Dispositivos de Hardware

- Problemas de DNS

- Questões de Temperatura e Ventilação

- Superutilização de Capacidade

- Oscilações na Fonte de Energia

- Uso excessivo de baterias

Cada um desses desafios exige monitoramento constante, resposta rápida e manutenção preventiva para garantir a estabilidade e segurança das redes de computadores.

Problemas de Conectividade Física

Um problema de conectividade ocorre quando o tráfego não consegue fluir entre dois pontos. Isso pode ser causado por cabos danificados, conectores com defeito ou hardware com mau funcionamento, resultando em quedas de rede, conectividade intermitente, transferência lenta de dados e aumento do tempo de inatividade.

Embora esses problemas possam causar grandes interrupções, eles geralmente estão entre os mais fáceis de diagnosticar e corrigir.

Dispositivos de Hardware com Mau Funcionamento

Quando os dispositivos de rede falham ou operam abaixo do ideal, podem causar baixas taxas de transferência de dados, alta latência, perda de pacotes e até paralisação total da rede.

A falha de um único componente centralizado pode afetar significativamente as operações da empresa e reduzir a produtividade — por isso, a resiliência incorporada é fundamental atualmente.

Problemas de DNS

DNS (Domain Name System) é um sistema hierárquico e distribuído de nomes para computadores, serviços e outros recursos conectados à Internet ou a redes privadas.

Problemas de DNS podem afetar seriamente a funcionalidade da rede ao interromper o processo de resolução de nomes.

Sem um servidor DNS disponível, não é possível navegar na internet, verificar e-mails ou acessar um domínio do Windows.

Problemas de Temperatura e Ventilação

Servidores e dispositivos de rede contêm processadores que geram muito calor. O superaquecimento pode danificar equipamentos, reduzir sua vida útil ou causar desligamentos inesperados.

Por isso, as salas onde os equipamentos de rede estão instalados devem ter sistemas adequados de refrigeração e ventilação.

A temperatura do data center ou armário de rede deve ser monitorada constantemente para evitar aumentos excessivos de calor.

Superutilização da Capacidade

A superutilização da rede é semelhante a um engarrafamento em uma rodovia no horário de pico.

Quando o tráfego da rede excede sua capacidade projetada, ocorre uma congestão digital.

Isso resulta em respostas lentas, maior latência e perda de pacotes.

Os usuários podem perceber buffering em vídeos, quedas em chamadas VoIP e lentidão em aplicativos web.

Flutuações na Fonte de Energia

As redes corporativas dependem diretamente de energia elétrica.

Variações ou quedas de energia podem causar problemas de conectividade intermitente, perda de pacotes e aumento da latência.

Essas variações constantes também podem reduzir a vida útil dos equipamentos de rede, aumentando os custos operacionais com substituições mais frequentes.

É essencial usar fontes de energia ininterruptas (UPS), protetores contra surtos elétricos e manter sistemas elétricos adequados para minimizar esses riscos.

Uso Excessivo de Bateria

O esgotamento rápido das baterias faz com que os dispositivos reduzam o desempenho, o que ao longo do tempo diminui a responsividade da rede e aumenta os tempos de conexão.

Esse ciclo frequente de conexão e desconexão eleva a carga de sinalização e o uso de dados, o que pode contribuir para a congestão da rede.

Boas Práticas para Segurança de Dispositivos de Rede

Compreender os diferentes tipos de dispositivos de rede disponíveis hoje é o primeiro passo para construir uma infraestrutura confiável.

Entretanto, também é essencial garantir que a rede seja segura, eficiente e resiliente ao longo do tempo.

A seguir estão boas práticas que ajudam a evitar problemas de conexão e segurança:

- Adote suporte multi-fornecedor

- Priorize alertas críticos

- Monitore e solucione problemas proativamente

- Obtenha maior visibilidade da rede

- Automatize tarefas básicas

- Entenda as dependências de hardware e processos

- Solucione problemas de conectividade de cabos

- Lide com portas defeituosas

- Verifique sobrecarga de tráfego

- Realize atualizações regulares de firmware e software

- Endureça (harden) todos os dispositivos de rede

- Implemente controle de acesso e gestão de usuários rigorosos

- Use segmentação de rede e VLANs

- Monitore atividades anômalas

- Realize avaliações de segurança periódicas

Adote suporte multi-fornecedor

Diversificar os fornecedores é uma estratégia inteligente para organizações que buscam soluções de TI otimizadas.

Ao evitar dependência de um único fabricante, as empresas podem selecionar os melhores produtos e serviços para suas necessidades.

Essa abordagem oferece maior poder de negociação, melhores acordos de suporte e maior flexibilidade para se adaptar às mudanças tecnológicas.

Priorize alertas críticos

Dispositivos de rede geram inúmeros alertas, notificações e logs.

As equipes de suporte precisam filtrar esse “ruído” e identificar os eventos realmente importantes.

Dar prioridade a alertas críticos garante que os problemas mais sérios sejam resolvidos com rapidez e eficiência, reduzindo o tempo de detecção e correção.

Monitore e solucione problemas proativamente

Uma abordagem proativa significa evitar falhas potenciais antes que ocorram.

Antecipar problemas ajuda a minimizar o tempo de inatividade, melhorar o desempenho e evitar incidentes de segurança.

Isso otimiza o uso dos recursos da rede, melhora a experiência dos usuários e aumenta a resiliência operacional.

Obtenha maior visibilidade

As redes modernas possuem muitas camadas internas, e a visibilidade total é essencial para gerenciá-las eficazmente.

Quanto mais visibilidade, melhor será a capacidade de identificar e resolver falhas.

Além disso, “não se pode proteger o que não se pode ver”.

A visibilidade permite detecção precoce de atividades suspeitas e planejamento de capacidade de rede.

Automatize tarefas básicas

A automação garante que processos repetitivos sejam executados de forma consistente e padronizada.

Isso reduz erros humanos e libera o tempo da equipe de TI para tarefas mais críticas.

Com o tempo, a automação também gera economia significativa de custos.

Entenda as dependências de hardware e processos

A rede depende de muitos componentes interligados — se um falhar, pode causar efeito dominó.

Compreender as dependências entre aplicações e cargas de trabalho permite identificar e resolver problemas menores antes que se tornem críticos.

Solucione problemas de conectividade de cabos

Cabos defeituosos podem causar conexões intermitentes, lentidão ou quedas de rede.

Identificar e substituir cabos danificados é uma solução simples e eficaz que reduz interrupções.

Lide com portas defeituosas

É fácil verificar se uma porta está com problema: basta conectar o cabo em outra porta.

Se o problema for a porta, verifique a configuração VLAN e o hardware do switch.

Se o defeito for físico, será necessário substituir o equipamento.

Verifique sobrecarga de tráfego

Quando partes da rede ficam superutilizadas, o desempenho cai perceptivelmente.

Administradores devem identificar gargalos onde o tráfego converge e excede a capacidade.

Ferramentas de monitoramento de rede ajudam a detectar picos anormais de tráfego e planejar aumento de largura de banda quando necessário.

Realize atualizações regulares de firmware e software

Todos os dispositivos precisam de atualizações regulares para corrigir falhas e evitar vulnerabilidades.

Hackers estão constantemente criando novas formas de ataque, então manter o firmware atualizado é essencial para garantir a integridade da rede.

Endureça (harden) todos os dispositivos de rede

As configurações padrão de dispositivos de rede são, em geral, muito permissivas.

Endurecer os dispositivos significa desabilitar serviços desnecessários, fechar portas não utilizadas e exigir senhas fortes.

Isso reduz significativamente a superfície de ataque.

Implemente controle de acesso e gestão de usuários rigorosos

Aplique o princípio do menor privilégio, concedendo aos usuários apenas o acesso necessário para realizar suas funções.

Mantenha listas de controle de acesso (ACLs) atualizadas e revise permissões periodicamente.

Substitua contas privilegiadas permanentes por acessos temporários (just-in-time) para aumentar a segurança.

Use segmentação de rede e VLANs

A segmentação de rede cria sub-redes dentro da rede principal, isolando dados sensíveis.

Isso limita o impacto de ataques cibernéticos e dá tempo para resposta e mitigação.

A implementação de VLANs garante que apenas dispositivos autorizados acessem determinadas partes da rede.

Monitore atividades anômalas

Atividades incomuns podem ser sinais de ataques ou falhas iminentes.

O monitoramento constante da rede permite detectar comportamentos fora do padrão.

Crie uma linha de base de comportamento normal e use logs detalhados para identificar atividades suspeitas rapidamente.

Realize avaliações de segurança periódicas

Nunca presuma que sua rede está completamente segura.

Realize auditorias regulares internas ou externas para verificar vulnerabilidades.

Essas avaliações são consideradas boas práticas e, em muitos casos, obrigatórias por normas como HIPAA ou GDPR.

Como a Netwrix Pode Ajudar

O Netwrix Auditor for Network Devices oferece visibilidade abrangente sobre seus dispositivos de rede.

Ele automatiza auditorias de mudanças de configuração, rastreia logins remotos e IPs suspeitos e detecta falhas e ameaças de segurança em uma plataforma unificada.

Com o Netwrix Auditor, é possível melhorar a continuidade dos negócios e manter o controle sobre ameaças de segurança de rede com facilidade.

Conclusão

De roteadores e switches a firewalls e pontos de acesso, cada dispositivo da rede desempenha um papel essencial.

O gerenciamento adequado desses dispositivos otimiza o desempenho e facilita a solução de problemas.

Compreender profundamente a infraestrutura de rede permite que as organizações evoluam conforme suas necessidades crescem.

Equipes de TI devem se comprometer com boas práticas de gestão e segurança, garantindo que suas redes permaneçam resilientes, responsivas e preparadas para os desafios do mundo interconectado.

FAQ

Compartilhar em

Saiba Mais

Sobre o autor

Dirk Schrader

VP de Pesquisa de Segurança

Dirk Schrader é um Resident CISO (EMEA) e VP de Pesquisa de Segurança na Netwrix. Com 25 anos de experiência em segurança de TI e certificações como CISSP (ISC²) e CISM (ISACA), ele trabalha para promover a ciberresiliência como uma abordagem moderna para enfrentar ameaças cibernéticas. Dirk trabalhou em projetos de cibersegurança ao redor do mundo, começando em funções técnicas e de suporte no início de sua carreira e, em seguida, passando para posições de vendas, marketing e gestão de produtos em grandes corporações multinacionais e pequenas startups. Ele publicou numerosos artigos sobre a necessidade de abordar a gestão de mudanças e vulnerabilidades para alcançar a ciberresiliência.

Saiba mais sobre este assunto

Gerenciamento de configuração para controle seguro de endpoint

Como criar, alterar e testar senhas usando PowerShell

Como criar, excluir, renomear, desativar e ingressar computadores no AD usando PowerShell

Como desativar contas de usuário inativas usando PowerShell

Como copiar uma Configuração em Execução da Cisco para a configuração de inicialização para preservar as alterações de configuração