Como restaurar atributos de objeto do Active Directory

Apr 7, 2023

Active Directory (AD) é um banco de dados e conjunto de serviços que oferece gerenciamento centralizado dos recursos de infraestrutura de TI. Ele conecta os usuários aos recursos de que precisam para realizar seu trabalho. Portanto, os técnicos devem ser capazes de verificar e recuperar rapidamente os atributos do AD que são modificados ou excluídos por falhas de hardware, ciberataques, erros de script e outros problemas. Caso contrário, os usuários não poderão acessar os mesmos recursos de antes, resultando em perda de produtividade, ineficiência, clientes insatisfeitos e uma imagem de marca prejudicada.

Conteúdo relacionado selecionado:

Leia este guia para aprender como restaurar os atributos do Active Directory para a sua última configuração salva. Esta página também aborda dicas e truques do PowerShell para reverter e recuperar atributos do AD.

Quando você precisaria reverter ou recuperar atributos do AD?

Você precisa ser capaz de reverter ou recuperar atributos do AD quando:

- Alguém da equipe de TI comete um erro que afeta os atributos de um ou mais objetos AD. Por exemplo, suponha que um técnico de TI use acidentalmente o script errado do PowerShell. Em vez de adicionar informações de endereço de correspondência a certas contas de usuário AD, ele substitui o valor atual do atributo de endereço de cada objeto de usuário no domínio por um asterisco. Você deve reverter essas alterações para restaurar os endereços corretos.

- Um ator malicioso obtém acesso à sua rede AD e exclui ou edita atributos de objeto AD. Você deve reverter ou recuperar os atributos para garantir que tudo esteja em ordem.

Você pode usar a Lixeira do Active Directory para recuperar atributos do AD?

Simplesmente, não.

The Active Directory Recycle Bin is designed to retain certain deleted Active Directory objects for a short period of time. But the Active Directory Recycle Bin does not store AD attributes that have been modified, so it does not help with the attribute recovery process.

Tecnicamente, você poderia tentar criar um processo com a esperança de que seja capaz de se tornar ciente de quaisquer mudanças indesejáveis rapidamente, encontrar um controlador de domínio que ainda não tenha recebido essas mudanças por replicação e tornar seus objetos autoritativos. No entanto, fazer isso seria irrealista — é como construir seu plano de aposentadoria em torno de um guardanapo com 'ganhar na loteria' rabiscado nele.

Como você pode garantir que tem backups dos atributos do AD?

Uma vez que o Active Directory não mantém um registro dos valores dos atributos de um objeto, o primeiro passo para garantir que você possa recuperar ou reverter atributos quando necessário é encontrar algo que o faça. Felizmente, quando se trata de backups do estado do sistema do Active Directory, não há escassez de ferramentas de backup disponíveis.

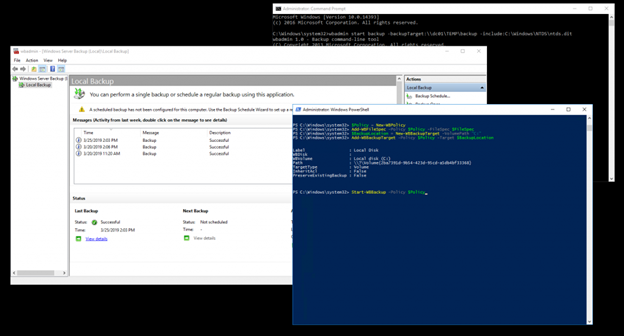

Backup do Windows Server (WBAdmin)

Uma opção é usar o Microsoft Windows Server Backup (WBAdmin). Instalar a ferramenta Windows Server Backup em um computador instalará a ferramenta de linha de comando wbadmin.exe. Ela também fornece acesso aos cmdlets do Windows PowerShell para o Windows Server Backup e o snap-in MMC do Windows Server Backup. Essas três opções são simplesmente diferentes maneiras de aproveitar uma única aplicação subjacente, então um backup realizado por qualquer uma delas é visível para todas.

Você pode acessar o WBAdmin.exe abrindo um prompt de comando elevado com permissão de administrador. Para fazer isso, clique em Start, clique com o botão direito em Command Prompt e selecione Run as administrator.

Há uma ressalva importante a ser considerada com o WBAdmin: Quando configurado para armazenar backups em uma pasta específica, apenas a cópia mais recente do backup é mantida; backups subsequentes sobrescrevem o conteúdo do backup anterior.

Para evitar esse problema, o seguinte script criará uma pasta com o nome da data atual no formato YYYYMMDD e, em seguida, fará o backup do arquivo do Active Directory ntds.dit para essa pasta usando o comando START BACKUP do WBAdmin:

@echo off

set backupRoot=\FILESHARENtdsBackups

set backupFolder=%date:~-4,4%%date:~-10,2%%date:~7,2%

set backupPath=%backupRoot%%backupFolder%

mkdir %backupPath%

wbadmin start backup -backuptarget:%backupPath% -include:C:WindowsNTDSntds.dit -quiet

Os resultados desta operação incluem um snapshot do serviço Volume Shadow Copy Service (VSS) do arquivo ntds.dit.

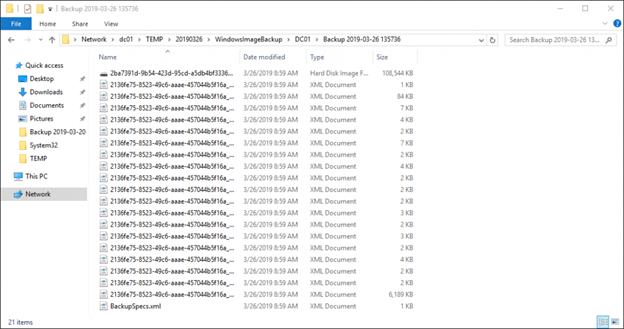

A desvantagem dessa abordagem é que o arquivo resultante é consideravelmente maior do que o arquivo ntds.dit. Por exemplo, a captura de tela abaixo mostra o tamanho do backup para um arquivo ntds.dit de 20MB. Esse uso extra de disco pode não ser um grande problema em certos laboratórios, mas não vai escalar bem em um ambiente de produção.

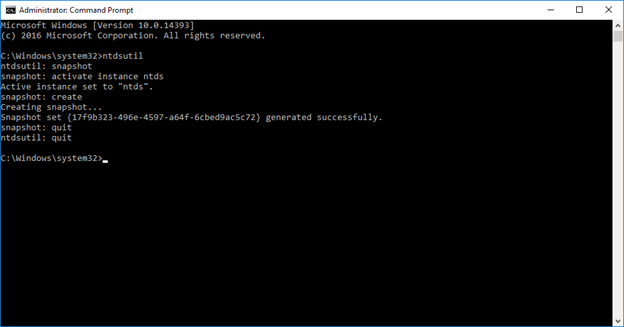

Ntdsutil.exe

Outra opção disponível da Microsoft é o Ntdsutil.exe, uma ferramenta de linha de comando para acessar e gerenciar um banco de dados do Active Directory. O Ntdsutil é perigosamente poderoso, portanto, seu ambiente de produção não é o local para aprender a usá-lo. No entanto, isso se deve em grande parte ao fato de que ele contém um conjunto de comandos incrivelmente úteis.

Por exemplo, o Ntdsutil possui o comando SNAPSHOT, que captura o estado do Active Directory no momento de sua execução:

A grande desvantagem dessa abordagem é que os backups do Ntdsutil são gravados no volume que hospeda o Active Directory, o que não é o ideal.

Como faço para restaurar atributos usando WBAdmin e Ntdsutil.exe?

Agora, vamos passar pelo uso do WBAdmin e Ntdsutil.exe. Utilizaremos a Active Directory Domain Services Database Mounting Tool (DSAMAIN) para montar os arquivos ntds.dit escondidos em nossos backups para que possamos explorá-los usando LDAP.

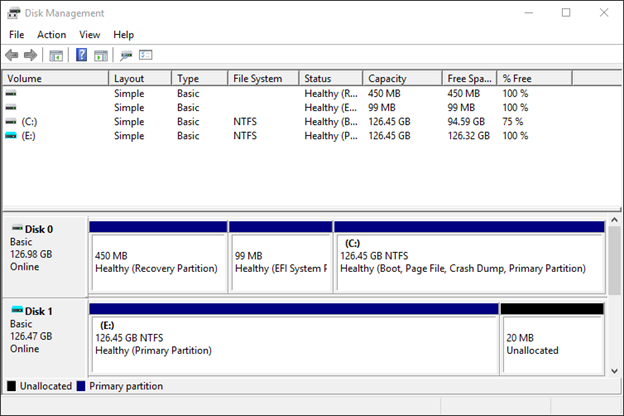

1. Primeiro, precisamos encontrar uma das imagens VHD criadas pelo WBAdmin, montá-la e atribuir uma letra de unidade à sua partição primária.

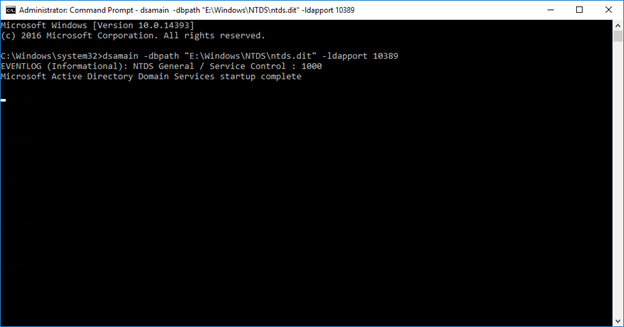

2. Em seguida, encontramos o caminho para o arquivo ntds.dit em nosso backup montado, abrimos um prompt de comando como administrador e usamos o seguinte comando para montar o arquivo ntds.dit:

dsamain -dbpath “E:WindowsNTDSntds.dit” -ldapport 10389

Fechar o prompt de comando irá parar o DSAMAIN, então certifique-se de mantê-lo aberto até concluir a restauração do estado do sistema.

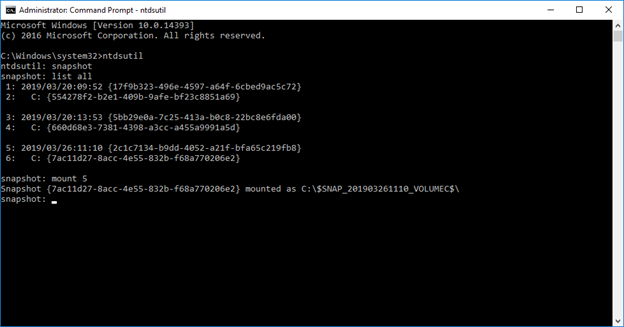

3. Agora que o backup do WBAdmin está montado, vamos montar o snapshot feito pelo Ntdsutil. Para isso, abriremos um novo prompt de comando como administrador, usaremos o comando snapshot para listar nossos backups, escolheremos um para montar e copiaremos o caminho do drive que é atribuído pelo Ntdsutil:

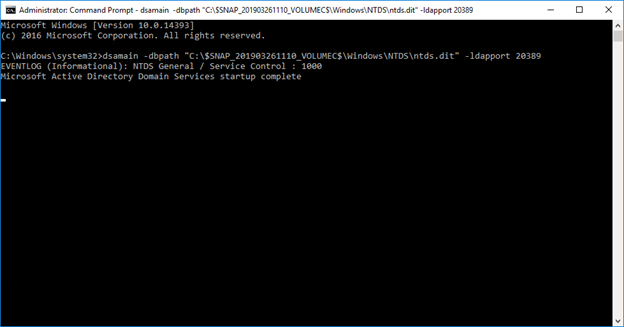

4. Em seguida, encontramos o caminho para o arquivo ntds.dit localizado abaixo do caminho atribuído pelo Ntdsutil, abrimos outro prompt de comando como administrador e usamos o seguinte comando para montar o arquivo ntds.dit:

dsamain -dbpath “C:\$SNAP_201903261110_VOLUMEC$\Windows\NTDS\ntds.dit” -ldapport 20389

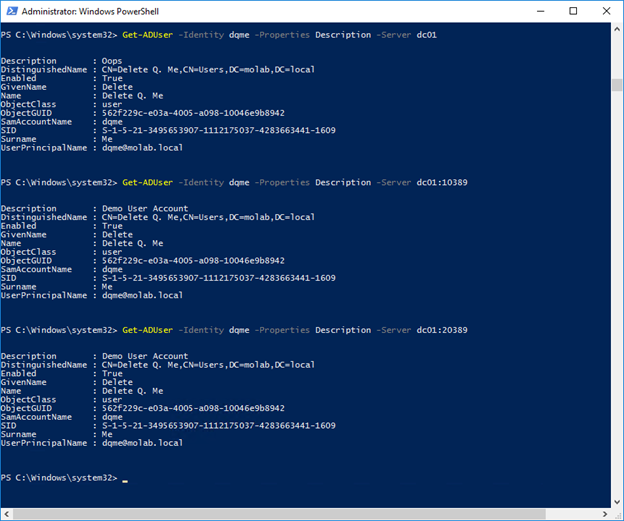

5. Após isso, alteramos o atributo Description do nosso usuário de teste confiável Delete Q. Me.

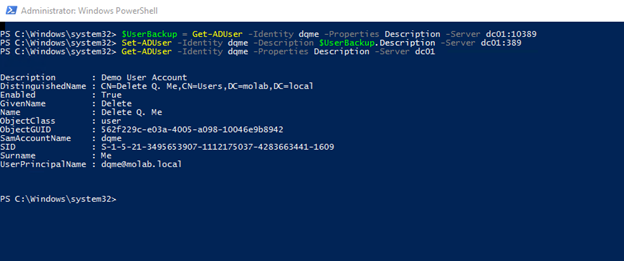

6. Agora podemos abrir o PowerShell e usar o cmdlet Get-ADUser para observar nosso usuário de teste. O Active Directory escuta na porta 389 por padrão, e montamos nossos backups nas portas 10389 e 20389. Utilizando o parâmetro opcional Server nos permitirá ver como nosso usuário de teste aparece ao vivo e em ambos os nossos backups montados.

Como você pode ver, o valor atual do atributo Description é “Oops,” e ambos os backups contêm o valor anterior, “Demo User Account.”

7. Agora podemos usar o cmdlet Get-ADUser do PowerShell para restaurar este atributo ao valor capturado em um dos nossos backups. Se pegarmos uma cópia do objeto de um dos backups montados, podemos usar a cópia do atributo desse objeto para definir o valor do atributo do objeto ativo:

$UserBackup = Get-ADUser -Identity dqme -Properties Description -Server dc01:10389

Set-ADUser -Identity dqme -Description $UserBackup.Description -Server dc01:389

Observe que o valor do atributo Description foi restaurado para o valor capturado no backup montado.

Isso parece simples, mas foi apenas um exercício de laboratório envolvendo a alteração de um atributo específico feita em um objeto específico. Também sabíamos quais backups continham as informações necessárias para nossa operação de restauração. Em um cenário real de recuperação, esse processo pode se tornar desagradável, especialmente quando você está com pressa para restaurar o serviço.

Recupere atributos do Active Directory com as soluções Netwrix

Usar ferramentas como WBAdmin e Ntdsutil.exe para recuperar atributos do AD pode ser exaustivo, especialmente se você não tem muitos recursos, tempo ou energia.

Felizmente, existe uma maneira rápida e fácil de restaurar atributos do AD — Netwrix’s end-to-end Active Directory Security Solution. Poderosa, abrangente e cheia de funcionalidades, esta ferramenta realiza reversões rápidas de exclusões e alterações indesejadas no AD. Assim, você pode garantir a continuidade dos negócios e a satisfação do cliente.

FAQ

Como restaurar usuários deletados do Active Directory com todos os atributos?

When you need to restore deleted AD users with their complete attribute set, your approach depends on whether Active Directory Recycle Bin is enabled. If it’s enabled, use PowerShell to restore the user with all original attributes intact:

Get-ADObject -Filter 'DisplayName -eq "Username"' -IncludeDeletedObjects | Restore-ADObject

Este método preserva as associações de grupo, permissões e atributos personalizados sem qualquer perda de dados.

Quando a Lixeira do AD não está disponível, será necessário um restauro autoritativo usando ferramentas como Ntdsutil.exe combinado com um backup recente do estado do sistema. Esse processo exige tirar um controlador de domínio offline e restaurar a partir do backup, o que significa que algumas alterações recentes podem ser perdidas. O essencial é ter backups regulares e entender que os restauros autoritativos afetam todo o diretório, não apenas objetos individuais. Data Security que começa com identidade significa que manter a integridade completa dos atributos do usuário durante a restauração é crítico para preservar os controles de acesso e as fronteiras de segurança.

O que fazer quando a Lixeira do Active Directory não está ativada?

Sem a Lixeira do AD ativada, suas opções de restauração se tornam mais complexas, mas não impossíveis. Seu principal caminho é realizar uma restauração autoritativa usando Ntdsutil.exe com um backup do estado do sistema feito antes da exclusão ter ocorrido. Isso requer inicializar um controlador de domínio no Modo de Restauração dos Serviços de Diretório e restaurar o banco de dados do AD a partir do backup.

O processo de restauração autoritativa sobrescreve alterações mais recentes com dados de backup antigos, então você perderá quaisquer modificações no diretório feitas após o backup. É por isso que estratégias proativas de backup são importantes – você não pode gerenciar o que não pode ver, e não pode restaurar o que não fez backup. Para proteção futura, habilite imediatamente a Lixeira do AD usando o PowerShell:

Enable-ADOptionalFeature -Identity "Recycle Bin Feature" -Scope ForestOrConfigurationSet

Esta etapa transforma suas capacidades de recuperação de procedimentos offline complexos para comandos PowerShell diretos, reduzindo o tempo de inatividade e preservando a continuidade dos negócios.

Como restaurar atributos do AD usando comandos do PowerShell?

O PowerShell oferece o caminho mais eficiente para a restauração de atributos do AD quando a Lixeira está ativada. Comece identificando os objetos excluídos:

Get-ADObject -Filter * -IncludeDeletedObjects | Where-Object {$_.Name -like "*username*"}

Uma vez que você tenha localizado o objeto alvo, restaure-o completamente:

Restore-ADObject -Identity "ObjectGUID"

Para restauração parcial de atributos em objetos existentes, use os comandos Set-ADUser ou Set-ADObject para reconstruir atributos específicos a partir de documentação ou exportações recentes. A abordagem prática combina exportações regulares de AD usando Get-ADUser -Properties * com scripts de restauração que podem reconstruir rapidamente conjuntos de atributos. Este método oferece controle granular sobre o que é restaurado sem afetar outros objetos do diretório.

A força do PowerShell reside na sua precisão – você pode restaurar exatamente o que precisa sem alterações colaterais. Crie scripts de restauração que documentem seu processo e teste-os primeiro em ambientes não produtivos. Uma gestão de Identity Management eficaz requer tanto visibilidade sobre o que mudou quanto controle sobre como você responde a essas mudanças.

Quando usar restauração autoritativa versus não autoritativa para objetos do AD?

Escolha a restauração autoritativa quando precisar forçar alterações específicas do AD em todos os controladores de domínio, substituindo modificações mais recentes. Este método é mais eficaz para recuperar objetos excluídos acidentalmente ou reverter alterações em massa não autorizadas. O processo autoritativo marca os objetos restaurados com números de versão mais altos, garantindo que a replicação espalhe seus dados recuperados por todo o domínio.

A restauração não autoritativa é adequada para cenários de recuperação de desastres nos quais você está reconstruindo um controlador de domínio com falha sem alterar os dados de diretório existentes. Esta abordagem obtém informações atuais do AD de controladores de domínio saudáveis em vez de impor dados de backup em todo o domínio.

A decisão depende do escopo e da intenção. O restauro autoritativo afeta toda a floresta e deve ser usado com parcimônia – é poderoso, mas disruptivo. O restauro não autoritativo afeta apenas o controlador de domínio local e integra-se suavemente com a infraestrutura existente. Em ambos os casos, entender a topologia de replicação e ter backups recentes determina o sucesso. Data Security That Starts with Identity significa ter múltiplas opções de recuperação e saber exatamente quando usar cada uma delas.

Como restaurar objetos de computador no Active Directory?

A restauração de objeto de computador segue princípios semelhantes à restauração de usuário, mas requer considerações adicionais para autenticação de máquina e relações de domínio. Quando a Lixeira do AD está ativada, use este comando para recuperar a conta do computador com todos os atributos:

Get-ADObject -Filter 'Name -eq "ComputerName"' -IncludeDeletedObjects | Restore-ADObject

Sem a Lixeira, a restauração do computador torna-se mais complexa porque é necessário reconstruir as relações de confiança da máquina. Após a restauração autoritativa, os computadores afetados geralmente precisam ingressar novamente no domínio, pois suas senhas de conta de máquina podem não sincronizar corretamente. Planeje este passo adicional ao restaurar objetos de computador a partir do backup.

A abordagem prática inclui documentar os atributos dos objetos de computador antes que os problemas ocorram. Exporte regularmente os detalhes das contas de computador usando PowerShell, capturando associações de grupos, colocação em unidades organizacionais e atributos personalizados. Essa documentação possibilita uma recriação manual mais rápida quando a restauração automatizada não é possível. Os objetos de computador representam mais do que apenas entradas de diretório – eles são a base da sua infraestrutura de identidade de máquina, e restaurá-los incorretamente pode quebrar a autenticação em todo o seu ambiente.

Compartilhar em

Saiba Mais

Sobre o autor

Joe Dibley

Pesquisador de Segurança

Pesquisador de Segurança na Netwrix e membro da Equipe de Pesquisa de Segurança da Netwrix. Joe é um especialista em Active Directory, Windows e uma ampla variedade de plataformas de software empresarial e tecnologias, Joe pesquisa novos riscos de segurança, técnicas de ataque complexas e as respectivas mitigações e detecções.

Saiba mais sobre este assunto

Alternativas ao ManageEngine: Ferramentas de Gestão e Segurança de AD

Criar usuários do AD em massa e enviar suas credenciais por e-mail usando PowerShell

Como criar, alterar e testar senhas usando PowerShell

Como adicionar e remover grupos AD e objetos nos grupos com PowerShell

Confianças no Active Directory