Detectando Táticas Avançadas de Violação de Processos com Sysmon v13

Jul 6, 2023

Sysmon é um componente do Sysinternals Suite da Microsoft, um conjunto abrangente de ferramentas para monitoramento, gerenciamento e solução de problemas em sistemas operacionais Windows. A versão 13 do Sysmon introduziu o monitoramento para duas táticas avançadas de malware: process hollowing e herpaderping. Este artigo explica o que são essas táticas, por que são tão perigosas e como agora você pode detectá-las usando o Sysmon.

O que são Process Hollowing e Herpaderping?

A versão 13 do Sysmon introduziu monitoramento para duas táticas avançadas de malware:

- Hollowing de processos– Utilizado para substituir o código em um processo do Windows com código malicioso, de modo que o código malicioso seja executado sob a aparência de um processo legítimo do Windows. Essa tática existe há anos.

- Processar herpaderping– Usado para modificar o conteúdo de um processo no disco após a imagem ter sido mapeada, de modo que o arquivo no disco pareça ser o processo confiável enquanto o código malicioso é executado na memória. Esta é uma técnica relativamente nova.

Ambas as táticas podem causar danos sérios. Por exemplo, suponha que o processo herpaderping foi utilizado para executar o Mimikatz sob o processo legítimo de um navegador web (por exemplo, Google Chrome). Pareceria ao sistema operacional que o Google Chrome (em vez do Mimikatz) está em execução — e o processo até teria uma assinatura válida do Google! Assim, um atacante executando Mimikatz poderia permanecer completamente indetectado, a menos que você tenha um software de segurança que esteja especificamente monitorando o processo herpaderping.

Além disso, a carga útil não precisa ser Mimikatz — agentes mal-intencionados podem usar essa tática para executar o que quiserem na sua rede: TrickBot, Emotet, Ryuk, Mirai, etc. Portanto, o fato de o Sysmon agora poder detectar essas táticas é inestimável.

Como o Sysmon 13 Registra Process Hollowing e Process Herpaderping?

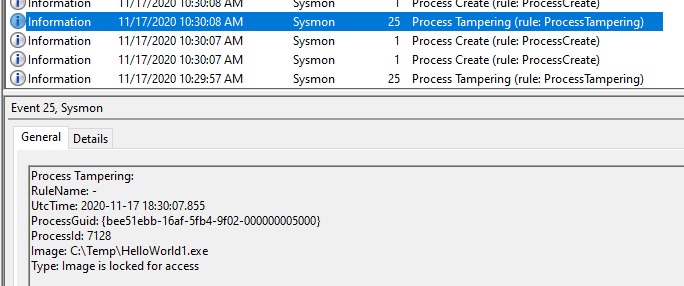

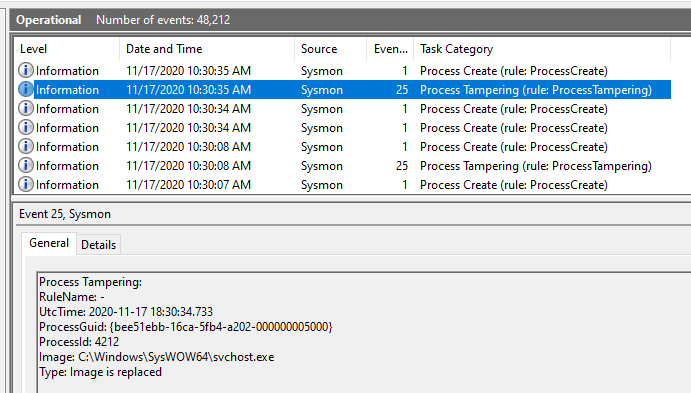

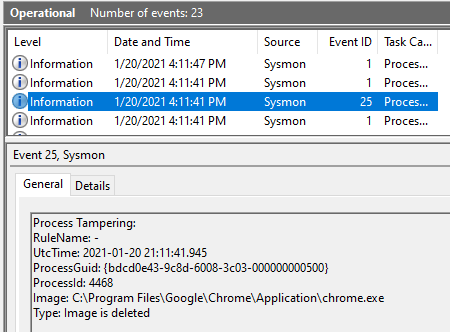

O Sysmon 13 pode detectar ataques de process hollowing e process herpaderping. Eles são registrados no Visualizador de Eventos do Windows como ID de Evento 25, Violação de Processo:

Imagens cortesia da conta pública do Twitter de Mark Russinovich (autor de Sysmon via Sysinternals)

Configurando Sysmon 13 para Detectar Process Hollowing e Process Herpaderping

Siga os seguintes passos para instalar o Sysmon e configurar o monitoramento para detecção de process hollowing e process herpaderping:

- Faça o download do Sysmon, descompacte o arquivo e execute o Sysmon.exe em um prompt de comando elevado:

>> Sysmon.exe -i -accepteula

System Monitor v13.01 - System activity monitor

Copyright (C) 2014-2021 Mark Russinovich and Thomas Garnier

Sysinternals - www.sysinternals.com

Sysmon installed.

SysmonDrv installed.

Starting SysmonDrv.

SysmonDrv started.

Starting Sysmon..

Sysmon started.

- A instalação padrão não inclui monitoramento e registro para manipulação de processos (ID de Evento 25), então precisamos atualizar nossa configuração do Sysmon. Aqui está um XML de configuração do Sysmon muito básico que inclui um filtro de evento para manipulação de processos; salve-o como Sysmon.XML.

<Sysmon schemaversion="4.50">

<EventFiltering>

<ProcessTampering onmatch="exclude">

</ProcessTampering>

</EventFiltering>

</Sysmon>

- Navegue até o diretório que contém o arquivo em um prompt de comando elevado e carregue a configuração com o seguinte comando:

>> sysmon.exe -c Sysmon.xml

System Monitor v13.01 - System activity monitor

Copyright (C) 2014-2021 Mark Russinovich and Thomas Garnier

Sysinternals - www.sysinternals.com

Loading configuration file with schema version 4.50

Configuration file validated.

Configuration updated.

Exemplo do Sysmon 13 Detectando Processo Herpaderping

Agora vamos testar nossa configuração.

Executando um Ataque de Process Herpaderping

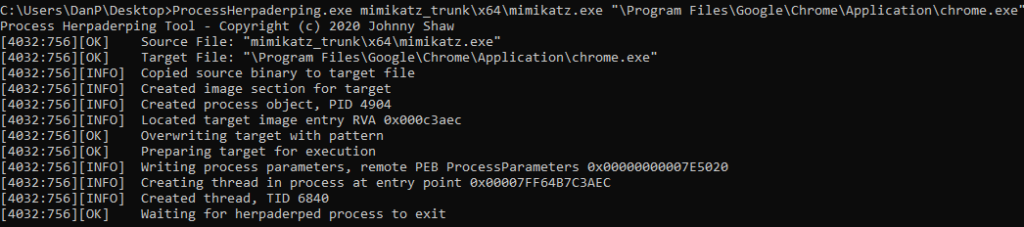

Primeiro, usaremos a técnica de process herpaderping encontrada aqui para executar o Mimikatz sob o disfarce do processo do Google Chrome (chrome.exe).

Importante: Tenha em mente que tentar o processo de herpaderping pode tornar os processos alvo inoperantes. Prossiga com cautela e sempre teste técnicas de segurança e malware em ambientes de sandbox seguros.

Primeiro, vamos baixar o ProcessHerpaderping.exe do link acima. Em seguida, usando um prompt de comando elevado no diretório que contém esse arquivo, executaremos o seguinte comando:

>> ProcessHerpaderping.exe mimikatz.exe "\Program Files\Google\Chrome\Application\chrome.exe"

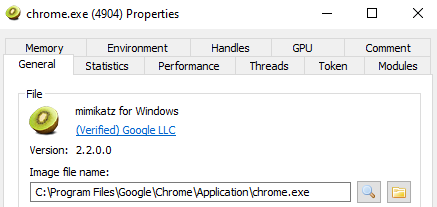

Executamos com sucesso o mimikatz.exe a partir do chrome.exe (um processo amplamente confiável) e a verificação do processo chrome.exe mostra uma assinatura válida do Google:

Sysmon 13 Detectando o Ataque de Processo Herpaderping

No entanto, graças à nossa configuração do Sysmon 13, detectamos imediatamente essa atividade maliciosa:

Esta é uma informação extremamente valiosa que pode ser enviada para administradores e sua security information and event management (SIEM) por meio do Windows Event Forwarding (WEF).

Desinstalando Sysmon

Se você instalou o Sysmon apenas para fins de teste, pode desinstalá-lo usando o seguinte comando:

>> Sysmon.exe -u

System Monitor v13.01 - System activity monitor

Copyright (C) 2014-2021 Mark Russinovich and Thomas Garnier

Sysinternals - www.sysinternals.com

Stopping Sysmon.

Sysmon stopped.

Sysmon removed.

Stopping SysmonDrv.

SysmonDrv stopped.

SysmonDrv removed.

Removing service files.

Como a Netwrix pode ajudar

Netwrix Threat Prevention é uma solução poderosa de cibersegurança que pode ajudar a proteger sua organização contra táticas avançadas de malware. Pode identificar eficazmente ataques baseados em autenticação e ao sistema de arquivos, abuso de contas privilegiadas, alterações críticas feitas ao ambiente de TI, atividades indicativas de reconhecimento por intrusos e muito mais. Suas capacidades sofisticadas permitem detectar ameaças específicas, como tentativas de injetar código malicioso no processo LSASS ataques de injeção Windows SSP, e DCSync ataques. Ao identificar e prevenir proativamente essas ameaças, este software oferece uma defesa abrangente contra os ataques cibernéticos mais avançados, garantindo que os dados sensíveis e sistemas da sua organização permaneçam seguros.

Compartilhar em

Saiba Mais

Sobre o autor

Joe Dibley

Pesquisador de Segurança

Pesquisador de Segurança na Netwrix e membro da Equipe de Pesquisa de Segurança da Netwrix. Joe é um especialista em Active Directory, Windows e uma ampla variedade de plataformas de software empresarial e tecnologias, Joe pesquisa novos riscos de segurança, técnicas de ataque complexas e as respectivas mitigações e detecções.

Saiba mais sobre este assunto

Exemplo de Análise de Risco: Como Avaliar Riscos

O Triângulo da CIA e Sua Aplicação no Mundo Real

Criar usuários do AD em massa e enviar suas credenciais por e-mail usando PowerShell

Como adicionar e remover grupos AD e objetos nos grupos com PowerShell

Atributos do Active Directory: Último Logon