Expansão do Teams: Gerenciando a proliferação do Microsoft Teams

Feb 12, 2026

A proliferação de equipes é um dos riscos de segurança mais negligenciados em ambientes Microsoft 365. Quando todos os seus funcionários podem criar equipes sob demanda, sem aprovação, convenções de nomenclatura ou políticas de expiração, o resultado são centenas de espaços de trabalho não governados sem uma propriedade clara, nomes inconsistentes e dados dispersos.

Essa lacuna de governança cria risco mensurável. O Netwrix 2025 Cybersecurity Trends Report constatou que erros ou negligência por parte dos usuários empresariais estão entre os três principais desafios de segurança por três anos consecutivos.

A expansão das equipes é um exemplo clássico de como esse risco se manifesta: decisões de colaboração bem-intencionadas que, sem limites, criam exposição à segurança e conformidade em toda a organização.

Resumo:

A proliferação de equipes ocorre quando a criação do Microsoft Teams supera a governança, resultando em espaços de trabalho não gerenciados, propriedade pouco clara e exposição de dados incontrolada. Como cada equipe gera um Grupo do Microsoft 365 e serviços conectados, a proliferação expande o risco de acesso, complica a conformidade e aumenta o custo operacional. Prevenir isso requer controles de ciclo de vida, aplicação de propriedade e visibilidade em Teams, SharePoint e identidade.

O que é a expansão do Microsoft Teams e por que isso acontece?

A proliferação descontrolada do Microsoft Teams é a proliferação incontrolada de equipes, canais e conteúdo em seu ambiente Microsoft 365. Vai além de ter muitas equipes. É o que acontece quando a taxa de criação de equipes supera a capacidade de uma organização de rastrear a propriedade, impor controles de acesso e inventariar os dados dentro de cada espaço de trabalho.

O problema se agrava rapidamente porque o Teams não existe isoladamente. Cada equipe cria um Grupo Microsoft 365 subjacente, um site do SharePoint, uma caixa de correio compartilhada e um caderno do OneNote. Essa proliferação cria uma verdadeira exposição à segurança e conformidade, não apenas desordem digital.

Então, por que isso acontece? O Microsoft 365 permite a criação de equipes por padrão, e a plataforma é enviada sem fluxo de trabalho de aprovação, sem requisitos de nomenclatura e sem políticas de expiração. A partir daí, quatro fatores impulsionam a expansão mais profundamente no ambiente:

- Valores padrão permissivos criam a base: A criação de Grupos do Microsoft 365 está habilitada para todos os usuários desde o início. Não há um mecanismo de aprovação nativo, nenhuma aplicação de política de nomenclatura e nenhum gerenciamento automático de ciclo de vida, a menos que você o configure você mesmo.

- A pandemia acelerou tudo: Quando as organizações se apressaram para permitir o trabalho remoto em 2020, as equipes de TI priorizaram fazer o Teams funcionar em vez de governá-lo. Essa expansão herdada de 2020-2021 muitas vezes permanece sem solução.

- Os requisitos de especialização técnica criam barreiras: O Centro de Administração do Teams não pode restringir a criação de equipes. Esse controle de governança reside no Microsoft Entra ID PowerShell e no centro de administração do Entra. Organizações que não possuem experiência em PowerShell podem usar plataformas de governança de terceiros que fornecem automação baseada em modelos sem exigir conhecimento de scripting.

- A visibilidade inadequada agrava o problema:Os relatórios de uso nativos mostram dados de atividade limitados apenas para os últimos 28 dias. Não há relatórios nativos para equipes inativas ou abandonadas. Você não pode corrigir o que não pode ver, e as ferramentas nativas da Microsoft deixam lacunas significativas de visibilidade.

Essas causas raízes não apenas criam dores de cabeça operacionais. Elas criam uma exposição concreta em segurança, conformidade e financeira que piora quanto mais tempo a expansão for ignorada.

Sinais de que sua organização tem um problema de expansão do Teams

Se algum dos seguintes parecer familiar, a expansão provavelmente já se estabeleceu:

- Equipes sem proprietários ativos: Equipes sem proprietário ou equipes com cinco ou mais proprietários diluíram a responsabilidade a tal ponto que ninguém é realmente responsável pelo que há dentro delas.

- Sem atividade há mais de 90 dias: Equipes inativas sem uma estratégia de arquivamento para projetos concluídos indicam políticas de ciclo de vida ausentes. Cada equipe inativa ainda possui permissões e dados.

- Acesso não controlado de convidados:Uma atualização do Teams de novembro de 2025 (MC1182004) permitiu que os usuários iniciassem chats com qualquer endereço de e-mail por padrão. Se você não revisou as políticas de acesso de convidados recentemente, os usuários externos podem ter mais acesso do que você imagina.

- Nomenclatura duplicada e inconsistente: Várias equipes com nomes semelhantes, rótulos genéricos como "Projeto" ou "Teste," e equipes que carecem de contexto em suas descrições indicam a falta de padrões de nomenclatura.

- Nenhuma política de expiração configurada: Se as equipes persistirem indefinidamente, independentemente do uso, cada equipe de projeto concluída permanece ativa e acessível, expandindo sua superfície de ataque e complicando as auditorias de conformidade.

- Criação de equipes sem restrições: Se você não configurou restrições de criação através do Microsoft Entra ID, cada usuário pode criar novas equipes sem supervisão. Esta é a configuração padrão Microsoft 365 e a maioria das organizações nunca a altera.

Os riscos empresariais e de segurança da expansão do Teams

Ambientes de equipes não governadas criam riscos em relação à exposição à segurança, falhas de conformidade e custos operacionais. Cada um deles se acumula aos outros e, juntos, fazem um caso para tratar a expansão como um problema de segurança, em vez de uma tarefa de manutenção de TI.

1. Exposição à segurança

O risco mais imediato é o acesso não autorizado. Quando as equipes proliferam sem supervisão, a gestão de membros se desmorona. Ex-funcionários mantêm acesso, usuários convidados permanecem indefinidamente e as atribuições de permissões se acumulam sem remoção correspondente. O resultado é controle de acesso acúmulo de privilégios que piora a cada equipe não gerenciada.

Esse problema de acesso alimenta um problema de visibilidade de dados. PHI, PII, Informações Controladas Não Classificadas (CUI) e registros financeiros se espalham por equipes não controladas, tornando impossível um inventário centralizado.

As ferramentas nativas da Microsoft podem mostrar o que há dentro de uma equipe específica, mas não fornecem os registros de auditoria necessários para localizar dados sensíveis em centenas de equipes proliferadas e seus sites SharePoint associados.

Enquanto isso, a criação de equipes não regulamentadas cria efetivamente TI sombra dentro de uma plataforma que deveria ser gerida. Os funcionários não estão agindo de forma maliciosa, mas quando qualquer um pode criar um espaço de trabalho e armazenar dados sem supervisão de TI, eles estão contornando os controles que foram implementados exatamente para esse tipo de risco.

2. Falhas de conformidade

A expansão das equipes cria exposição em vários quadros regulatórios:

- HIPAA: Quando a PHI termina em equipes não monitoradas, as organizações perdem a capacidade de impor o acesso de menor privilégio às informações de saúde protegidas. Se ocorrer uma violação, o requisito de notificação de 60 dias pressupõe que você pode identificar onde a PHI está, e em centenas de equipes não governadas, você não pode.

- SOC 2:Os auditores esperam evidências de que os controles de acesso são aplicados de forma consistente em seu ambiente. A expansão das equipes cria exatamente o tipo de inconsistência que eles estão procurando: espaços de trabalho com membros não gerenciados, sem responsabilidade de propriedade e sem um registro de auditoria mostrando quem acessou o quê.

- CMMC 2.0: Para os contratantes de defesa, a expansão mina as práticas de controle de acesso que os avaliadores avaliam. Se o seu ambiente Teams não conseguir demonstrar acesso controlado a Informações Não Classificadas Controladas, essa lacuna pode custar a você a elegibilidade para o contrato.

- GDPR: Equipes proliferadas retêm dados pessoais além do necessário, tornando o cumprimento do "direito ao esquecimento" praticamente impossível quando você não consegue localizar todas as instâncias dos dados de uma pessoa.

eDiscovery agrava esses riscos de conformidade. O Microsoft Teams suporta eDiscovery através do Microsoft Purview, mas a expansão torna isso operacionalmente impraticável.

A busca de conteúdo se torna exponencialmente difícil em centenas de equipes não gerenciadas, identificar espaços de trabalho para retenção legal se torna quase impossível, e a monitorização da conformidade de comunicação não consegue escalar.

3. Custos operacionais e financeiros

Os riscos de segurança e conformidade recebem a maior atenção, mas a expansão também cria um arrasto constante nos recursos de TI. Cada equipe não governada é um espaço de trabalho que alguém eventualmente terá que triage:

- Determinando a propriedade

- Avaliar se contém dados sensíveis

- Decidir se deve arquivar ou excluir

Essa triagem não acontece proativamente na maioria das organizações, então se acumula até que uma auditoria de conformidade ou um incidente de segurança força a questão, momento em que a limpeza se torna uma emergência em vez de um processo rotineiro.

Os custos de armazenamento se acumulam em segundo plano. Cada equipe gera um site SharePoint associado, e equipes inativas mantêm arquivos, histórico de bate-papo e documentos compartilhados indefinidamente, a menos que políticas de expiração ou retenção estejam em vigor.

Organizações com centenas de equipes órfãs estão pagando por armazenamento que não serve a nenhum propósito comercial e cria uma responsabilidade que não contabilizaram.

Então, há o custo de descoberta. Quando equipes jurídicas ou de conformidade precisam pesquisar em um ambiente não governado durante litígios ou investigações regulatórias, os custos de processamento de eDiscovery aumentam com o número de espaços de trabalho envolvidos.

O que deveria ser uma busca direcionada se torna uma varredura ampla por centenas de equipes com nomes inconsistentes, propriedade pouco clara e sem classificação de dados. Essa ineficiência se traduz diretamente em horas faturáveis, prazos atrasados e maior exposição durante o próprio processo de descoberta.

Como prevenir a nova expansão do Teams

Os controles de governança para a criação, nomeação e expiração de Teams estão no nível do Microsoft Entra ID, não no Centro de Administração do Teams. Fazer a prevenção corretamente significa configurar quatro coisas no nível do diretório.

Restringir a criação de equipes

Use o Microsoft Entra ID PowerShell ou o centro de administração do Entra para criar um grupo de segurança dedicado contendo todos os usuários autorizados a criar equipes. Em seguida, configure as configurações a nível de diretório para limitar a criação a esse grupo. O módulo AzureADPreview atingiu o fim do suporte em 30 de março de 2025, portanto, a Microsoft agora recomenda o SDK do Microsoft Graph PowerShell para suporte a longo prazo.

Evite restrições gerais que criam gargalos de TI. O objetivo é canalizar a criação por meio de usuários que entendem suas convenções de nomenclatura e requisitos de classificação de dados, e não eliminar completamente a colaboração de autoatendimento.

Implementação de políticas de nomenclatura

Configure políticas de nomenclatura no Microsoft Entra ID (Centro de administração do Entra → Grupos → Política de nomenclatura). Use strings fixas ou atributos dinâmicos como [Departamento], [Empresa] ou [Escritório] para impor uma nomenclatura consistente em todas as cargas de trabalho do Microsoft 365 Groups, incluindo Teams, Outlook, SharePoint, Planner e Viva Engage.

Consistent naming does more than improve organization. It makes audit scoping, compliance searches, and lifecycle decisions practical at scale. When teams follow predictable naming patterns, identifying ownership, purpose, and sensitivity level becomes straightforward.

Configurando políticas de expiração

Defina políticas de expiração através do Microsoft Entra ID (Grupos → Expiração) para expirar automaticamente equipes após um período definido, tipicamente 365 dias. Equipes com uso ativo renovam automaticamente cerca de 35 dias antes da expiração, para que equipes produtivas não sejam afetadas. Todos os proprietários de equipes recebem notificações de renovação a 30 dias.

Este é o controle mais eficaz contra acumulação de expansão. Sem expiração, cada equipe de projeto concluída persiste indefinidamente, acumulando permissões e dados que ninguém governa ativamente.

Impondo requisitos de propriedade

A propriedade é a base de todo o controle de governança. Sem um proprietário responsável, as políticas de nomeação não são aplicadas, as renovações de expiração não são avaliadas e decisões sobre dados sensíveis não são tomadas.

Require a minimum of two owners for all teams. Implement quarterly ownership reviews using Microsoft Entra ID Access Reviews and define escalation procedures for assigning new owners when current owners leave the organization.

Como limpar a expansão existente do Teams

As políticas de governança evitam novas expansões, mas não abordam as equipes que já existem sem supervisão. Um processo de limpeza estruturado passa por cinco fases.

Fase 1: Avaliação de inventário

Comece exportando um inventário completo do seu ambiente atual do Teams, incluindo nomes de equipes, status de propriedade, níveis de atividade e configurações de visibilidade. Identifique candidatos para limpeza com base em:

- Inatividade: Equipes sem atividade por 90-180 dias

- Falta de propriedade: Equipes sem proprietário ativo ou sem proprietário algum

- Duplicatas: Várias equipes com nomes semelhantes ou idênticos

- Equipes de um único membro: Espaços de trabalho criados, mas nunca usados para colaboração

Fase 2: Comunicação com as partes interessadas

Notifique os proprietários das equipes sobre equipes inativas, estabeleça prazos de limpeza (normalmente aviso de 30 a 60 dias) e forneça processos claros para que os proprietários renovem ou justifiquem a manutenção de suas equipes. A comunicação é crítica, pois excluir equipes sem aviso cria atrito organizacional e mina a confiança na governança de TI.

Fase 3: Arquivando equipes inativas

A arquivação torna as equipes somente leitura enquanto preserva todo o conteúdo. Para indústrias regulamentadas, a arquivação deve ser sua ação padrão em vez da exclusão imediata. As equipes arquivadas retêm seus dados para fins de conformidade, enquanto as removem da colaboração ativa e impedem a acumulação de permissões.

Fase 4: Excluindo equipes desnecessárias

A exclusão deve ocorrer apenas após confirmar que:

- No retention policies apply

- Os dados não têm valor de conformidade

- Não existem retenções legais

- Os dados necessários foram exportados

- A aprovação das partes interessadas foi obtida

Equipes excluídas entram em um estado de exclusão suave de 30 dias antes da remoção permanente, proporcionando uma janela de recuperação se algo for removido prematuramente.

Fase 5: Configurando políticas de retenção

Configure políticas de retenção para mensagens e chats de canais do Teams através do Microsoft Purview antes de iniciar a exclusão em grande escala. A duração da retenção deve estar alinhada com seus requisitos regulatórios. Sem essas políticas em vigor, os esforços de limpeza correm o risco de excluir acidentalmente dados que têm valor de conformidade.

Uma vez que a limpeza esteja completa, o desafio contínuo é manter a governança sem esforço manual constante. As políticas de expiração, as revisões de propriedade e as restrições de criação abordadas na seção de prevenção acima impedem que a expansão se reconstrua.

Como a Netwrix apoia a governança do Teams

As políticas de governança e os scripts de limpeza abordam o lado estrutural da proliferação de Teams. Mas o desafio mais profundo é a visibilidade:

- Saber quem tem acesso a quais dados em centenas de equipes e seus sites SharePoint associados

- Detectando quando as permissões se desviam

- Produzindo evidências de auditoria que os reguladores realmente aceitam

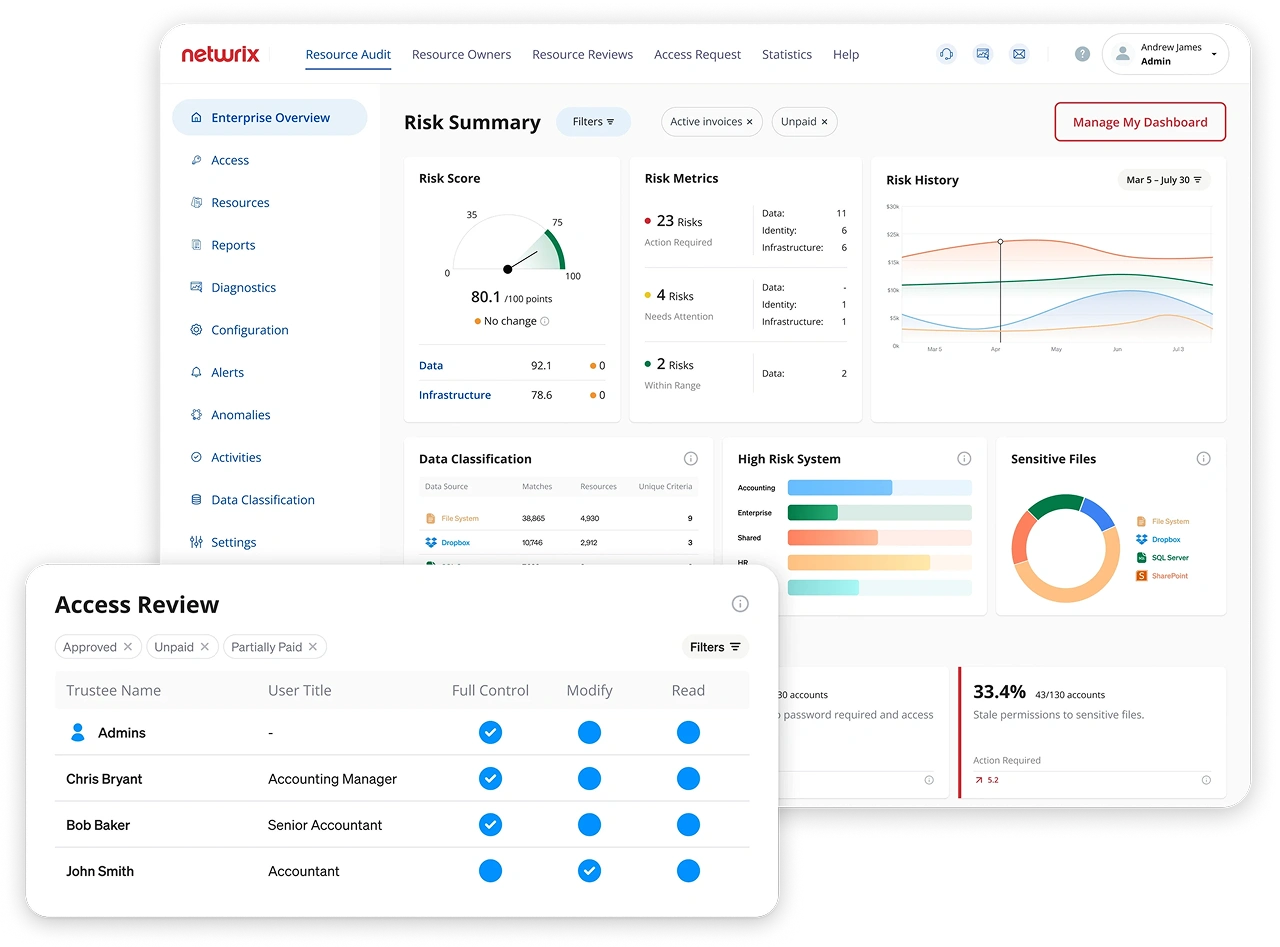

Essa é a lacuna que as ferramentas nativas da Microsoft deixam aberta, e onde a Netwrix se encaixa.Netwrix 1Secure oferece visibilidade no seu ambiente Microsoft 365 desde o primeiro dia, sem implantações complexas. Para SharePoint Online, o 1Secure rastreia a atividade de acesso a dados, destaca locais de dados sensíveis e monitora alterações de permissões em seu ambiente de colaboração.

Os painéis de avaliação de riscos destacam os problemas que a proliferação de equipes cria: permissões excessivas, acesso aberto a dados sensíveis, contas inativas com acesso persistente e configurações de permissões que violam a política organizacional. As recomendações de remediação baseadas em IA ajudam as equipes a priorizar o que corrigir primeiro.

Netwrix Auditor fornece a auditoria profunda e focada em conformidade que as indústrias regulamentadas exigem. Com implantação rápida e relatórios disponíveis em poucas horas, Auditor fornece trilhas de auditoria em Teams, SharePoint, Active Directory e servidores de arquivos. A pesquisa interativa semelhante ao Google permite que os investigadores respondam "quem acessou o quê, e quando" em todo o seu ambiente, não apenas em uma equipe de cada vez.

Mapeamentos de conformidade predefinidos para HIPAA, SOC 2, GDPR, PCI DSS e CMMC significam que a preparação para auditorias se torna a extração de relatórios em vez de reunir evidências manualmente.

Para acesso privilegiado dentro do seu ambiente Microsoft 365, Netwrix Privilege Secure fornece provisionamento sob demanda que elimina privilégios administrativos permanentes, com gravação de sessão para trilhas de auditoria.

A maioria das organizações não carece de intenção de governança. Elas carecem da capacidade de ver claramente o que está acontecendo em seu ambiente Teams o suficiente para agir sobre isso. A Netwrix fecha essa lacuna sem adicionar complexidade a uma equipe de segurança já sobrecarregada.

Agende uma demonstração para ver o Netwrix em ação e descobrir quão rapidamente você pode passar de um crescimento não governado para um controle auditável.

Perguntas frequentes sobre a expansão do Teams

Como posso fazer o caso de negócios para a governança do Teams à liderança?

Comece com uma auditoria interna de inventário para quantificar sua atual expansão: contagem total da equipe, porcentagem sem proprietários ativos e número inativo por mais de 90 dias. Mapeie essas descobertas para os requisitos específicos do seu framework de conformidade (HIPAA, SOC 2, CMMC) e calcule a exposição ao custo de possíveis falhas de auditoria ou obrigações de notificação de violação.

Enquadrar a governança como redução de riscos e economia de custos operacionais, não como um projeto de infraestrutura de TI.

Como devemos lidar com convidados externos em ambientes Teams espalhados?

Comece auditando suas políticas atuais de acesso de convidados, especialmente se você não as revisou desde a atualização que permitiu que os usuários conversassem com qualquer endereço de e-mail por padrão.

Execute um relatório de usuário convidado através do Microsoft Entra ID para identificar contas externas, depois verifique a quais equipes eles pertencem e se essas equipes contêm dados sensíveis. Remova o acesso de convidado que não é mais necessário e configure a expiração do acesso de convidado através das Revisões de Acesso do Entra ID para evitar que o mesmo problema se repita.

A expansão do Teams afeta a segurança do Microsoft Copilot?

Sim, e esta é uma preocupação cada vez mais urgente. Microsoft Copilot pode mostrar conteúdo de qualquer ambiente Teams e de qualquer site SharePoint ao qual um usuário tenha acesso. A expansão significa que os usuários muitas vezes têm acesso a equipes que não deveriam, o que significa que o Copilot pode expor dados sensíveis que esses usuários nunca deveriam ver. Governar a expansão do Teams é um pré-requisito para uma implantação segura do Copilot.

As políticas de governança não vão interromper as equipes que estão sendo ativamente utilizadas?

Não. As políticas de expiração renovam automaticamente equipes que mostram uso ativo, de modo que equipes produtivas não sejam afetadas. Os controles de governança descritos neste artigo visam equipes inativas, órfãs e não governadas, enquanto a colaboração ativa permanece intacta.

A interrupção mais comum vem da falta de políticas: os usuários não conseguem encontrar a equipe certa, criam duplicatas e perdem o controle de onde os dados estão.

Compartilhar em

Saiba Mais

Sobre o autor

Dirk Schrader

VP de Pesquisa de Segurança

Dirk Schrader é um Resident CISO (EMEA) e VP de Pesquisa de Segurança na Netwrix. Com 25 anos de experiência em segurança de TI e certificações como CISSP (ISC²) e CISM (ISACA), ele trabalha para promover a ciberresiliência como uma abordagem moderna para enfrentar ameaças cibernéticas. Dirk trabalhou em projetos de cibersegurança ao redor do mundo, começando em funções técnicas e de suporte no início de sua carreira e, em seguida, passando para posições de vendas, marketing e gestão de produtos em grandes corporações multinacionais e pequenas startups. Ele publicou numerosos artigos sobre a necessidade de abordar a gestão de mudanças e vulnerabilidades para alcançar a ciberresiliência.