Guia de 3 Passos para Prevenir a Escalada de Privilégios

Mar 23, 2017

Com o ano passado já para trás, analistas examinaram a lista de vulnerabilidades da Microsoft. O que não deve surpreender ninguém é que 94% dos boletins de segurança com classificação crítica poderiam ter sido mitigados removendo privilégios administrativos. 100% dos boletins críticos do Internet Explorer/Microsoft Edge foram mitigados pela remoção de privilégios administrativos. Existem poucos casos legítimos para que credenciais de privilégio sejam usadas interativamente em qualquer ambiente Microsoft. Isso é especialmente verdadeiro considerando as muitas melhorias feitas desde o Windows Server 2012.

Pergunte a si mesmo esta questão – algum dos usuários (incluindo pessoal de TI ou administrativo) utiliza contas administrativas para tarefas rotineiras? Se você respondeu sim (ou não está 100% seguro), você está em risco. Como em muitos ambientes, provavelmente você protegeu usuários padrão, mas elevou as contas de pessoal importante. Contas de TI no seu ambiente provavelmente usam credenciais elevadas regularmente. Isso pode incluir fazer login no computador de uso diário e usar aplicativos críticos e programas triviais (como um navegador da web ou email). Outros riscos podem incluir contas compartilhadas e senhas comuns entre contas.

Conteúdo relacionado selecionado:

Neste artigo, fornecemos um guia de 3 passos para prevenir a escalada de conta de privilégio.

Passo #1: Admita Que a TI Pode Ser uma Responsabilidade

Se seus funcionários já usam contas padrão, suas contas administrativas são potencialmente a maior vulnerabilidade em seu domínio. Não importa quão diligente, inteligente ou consciente você seja. Um único erro, como usar credenciais de administrador de domínio em uma estação de trabalho infectada, pode ser sua ruína. Contas usadas por TI são as chaves do reino; elas são alvos principais para atacantes.

Mitigar esse risco é fácil se você seguir três regras:

- Presuma que seu ambiente já está comprometido. As soluções que você implantar devem ser reforçadas para prevenir comprometimentos adicionais

- O administrador de domínio (ou usuários com permissões delegadas extensas) deve ser usado interativamente com pouca frequência

- Cuidado com os administradores ocultos. Estes incluem:

- A conta de administrador local em estações de trabalho e servidores

- Contas de serviço com senhas fracas ou que não mudam

- Contas elevadas compartilhadas (preste atenção ao que seu departamento utiliza)

Conhecer essas regras ajudará. Você deve ter soluções reais que fortaleçam sua posição e fechem as vias de escalonamento privilegiado.

Passo #2: Prevenindo Escalações de Conta de Privileged Access Management

Microsoft has a tool for each of the rules listed above. The first tool, which includes accompanying concepts, is known as Privileged Access Management (PAM). PAM provides a way to securely delegate and manage Directory Services. The underlying technology for PAM consists of improvements in AD and Microsoft Identity Manager (MIM). When configuring PAM, you will create a trusted forest. Due to the way MIM implements this forest, it is hardened and known to be uncompromised.

Common account/group SID allows you to securely escalate permissions and interact with objects. The concept is similar to the MDOP tool, Advanced Group Policy Management. MIM handles the underlying workflow that includes time-sensitive security group memberships. Although this method may sound extreme, it is very easy to maintain. It is also the only 100% proven solution to prevent a previous compromise from bypassing any new security layers. PAM addresses the first rule listed in the previous section.

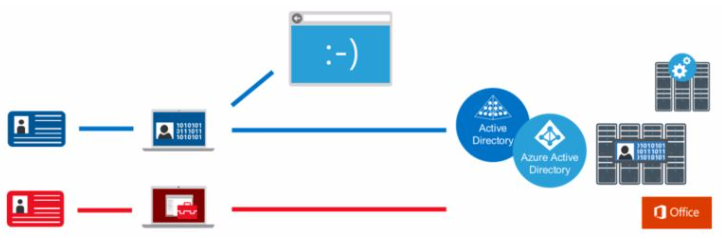

The second tool available is the Privileged Access Workstation (PAW) model. PAW provides a clean channel for administration. This is accomplished by using a highly secure and dedicated administrative machine. In the illustration below, a single administrator has two channels for his or her job duties. The top channel is through a PAW and only allows access to directory services through a dedicated user credential. That credential access should be managed through PAM. The second channel is used for other daily tasks, such as those involving Office applications.

Recursos podem ser economizados ao designar a máquina física do administrador como o canal PAW e executar uma VM em cima dela para outras tarefas diárias. A Microsoft especifica essa ordem exata se você optar por incorporar VMs na infraestrutura PAW.

O maior benefício único do PAW é percebido para os administradores de AD (incluindo Azure AD). Ao implementar o PAW, priorize essas contas primeiro, pois elas são o prêmio máximo para os atacantes. Depois que as contas estiverem no modelo PAW, outros administradores de serviços globais devem ser migrados. Fique atento ao pessoal não técnico que deveria estar em um PAW. A Microsoft lista os seguintes funcionários como alvos potenciais:

- Dados classificados ou pré-anunciados

- Funcionários que gerenciam serviços de alta visibilidade (como as contas de mídia social de uma empresa)

- Trabalhador com acesso a segredos comerciais ou dados que em breve serão protegidos

Se você acha que uma conta pode se beneficiar do modelo PAW, é uma aposta segura que ela deve ser migrada para ele.

A ferramenta final para prevenir escalonamentos de conta também aborda nossa terceira regra – o administrador oculto. O exemplo mais óbvio é o administrador local padrão. De acordo com as melhores práticas de Privileged Access Management, essa conta deve ser desativada. Muitas organizações seguem essa orientação, mas definem a senha do administrador local com o mesmo valor em todo o domínio. Em termos de acesso a estações de trabalho, isso é equivalente a uma conta de administrador de domínio. Uma máquina comprometida compromete todas as máquinas.

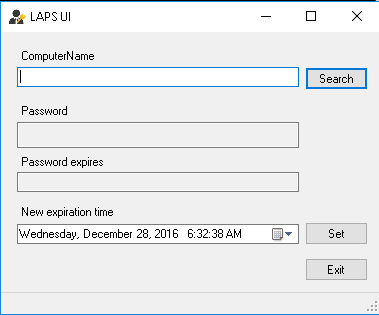

Local Administrator Password Solution (LAPS) is Microsoft’s free password management tool for local user accounts. It is a replacement (and enhancement) of the unsecure local users Group Policy Preference extension.

LAPS funciona por meio de uma nova Group Policy Client Side Extension (CSE). Esta CSE deve ser instalada em todas as estações de trabalho e servidores. O administrador do Active Directory ou Group Policy configura as configurações mínimas de segurança de senha por meio do modelo administrativo LAPS. Quando a política de grupo é processada em um cliente, a extensão LAPS faz o seguinte:

- Verifica a expiração da senha na conta local gerenciada consultando um atributo de conta de máquina do AD

- Gera e valida uma senha de conta (se a senha estiver expirada)

- Armazena essa senha em um atributo confidencial na conta de computador do Active Directory. A nova data de expiração da senha é registrada em um atributo separado.

- Altera a senha do usuário local para o valor gerado

De acordo com o Privileged Access Management (PAM), a permissão para ler a senha do usuário local pode ser delegada com segurança. Até é fornecida uma ferramenta de interface do usuário para a consulta de senhas.

Embora o LAPS ofereça uma solução elegante para um usuário local, você ainda deve estar atento a outros administradores ocultos. Não querendo parecer paranoico, mas sempre assuma um ambiente comprometido. Isso deve ser uma preocupação maior se o ambiente não foi gerenciado adequadamente no passado.

Etapa #3: Monitorar para Detectar Invasores e Explorações

Existem muitas maneiras de contas comprometidas serem utilizadas. Por sua natureza, contas privilegiadas sempre serão um alvo para uso e escalonamento. As três soluções acima bloqueiam muitos vetores de ataque, mas um ator malicioso só precisa ter sucesso uma vez.

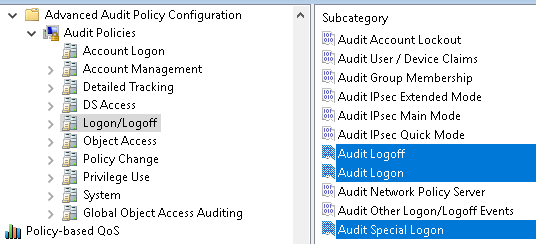

A coleta e análise de dados é tanto sua primeira quanto sua última linha de defesa. Serviços, como as ferramentas de segurança e compliance tools no Azure ou Office 365, fornecem agregação de eventos e alertas. As mesmas técnicas devem ser aplicadas a outros serviços críticos. Qualquer ação de conta ou tentativa de login por uma conta privilegiada deve ser auditada e revisada em busca de anomalias. Grupos protegidos devem ser monitorados para group membership changes. Por fim, mudanças por conveniência devem ser avaliadas contra o potencial de comprometimento. Isso é especialmente verdadeiro se pessoal não técnico estiver inscrito em serviços de segurança adicionais como o modelo PAW. Group Policy e Desired State Configuration facilitam a configuração e aplicação de políticas de segurança.

Ao seguir as orientações deste artigo, seu ambiente pode se tornar imune contra a ameaça de privilege escalation. Se você integrou essas medidas de segurança para todas as contas (incluindo TI), seguiu as três regras acima e continuou a monitorar, pode ter certeza de que qualquer porta de entrada para ataques é consideravelmente menor.

Conteúdo relacionado selecionado:

Experimente nossa ferramenta gratuita para ficar por dentro de quem tem permissões para o quê no Active Directory & compartilhamentos de arquivos.

Compartilhar em

Saiba Mais

Sobre o autor

Joseph Moody

Administrador de Rede

Joseph é um administrador de rede para um sistema de escolas públicas e ajuda a gerenciar 5.500 PCs. Ele é um Microsoft MVP em Cloud and Datacenter Management e um blogueiro de TI apaixonado.

Saiba mais sobre este assunto

7 melhores alternativas ao CyberArk em 2026

Exemplo de Análise de Risco: Como Avaliar Riscos

O Triângulo da CIA e Sua Aplicação no Mundo Real

Criar usuários do AD em massa e enviar suas credenciais por e-mail usando PowerShell

Como adicionar e remover grupos AD e objetos nos grupos com PowerShell