As 5 Principais Coisas que as Pessoas Odiam Sobre Privileged Access Management

Aug 25, 2021

Privileged Access Management (PAM) estão disponíveis em várias formas há décadas. Seja você querendo um cofre de senhas, gerenciamento de sessão, redução de privilégios ou uma combinação de fluxos de trabalho de gerenciamento de privilégios, sempre houve uma ampla gama de fornecedores para escolher.

Então, por que a ideia de PAM ainda faz os administradores estremecerem? Certamente, deveria ser prazeroso ter uma solução PAM funcionando sem problemas, reduzindo o risco da sua organização enquanto você, o administrador, se concentra em suas outras funções.

Conteúdo relacionado selecionado:

Infelizmente, essa não é a experiência da maioria dos administradores. As soluções de Privileged Access Management (PAM), embora essenciais, têm sido um ponto de dor para organizações que buscam reduzir seu risco e área de superfície de ataque desde que existem, e os problemas só têm aumentado com o tempo.

Aqui estão as 5 principais coisas que as pessoas odeiam em Privileged Access Management (PAM) — e como superá-las.

1. Complexidade

A maioria das soluções de Privileged Access Management (PAM) concentra-se em controlar o acesso a credenciais poderosas, em vez das atividades que os administradores precisam realizar. Como resultado, a solução é mais adequadamente chamada de uma solução de gerenciamento de account privilegiada do que uma solução de gerenciamento de access privilegiado.

A maioria das soluções gira em torno de um cofre de senhas, que controla tanto as contas de superusuário quanto as contas pessoais de administração. O cofre mapeia pessoas para contas, contas para sistemas e sistemas para aplicações. Essa abordagem de muitos para muitos aumenta a complexidade e o risco. Além disso, ela falha em reduzir a área de superfície de ataque da organização, já que todas essas contas privilegiadas permanentes ainda existem e estão vulneráveis a comprometimento.

Se isso já não fosse complicado o suficiente, à medida que as regulamentações e as melhores práticas de segurança evoluíram, mais recursos foram adicionados em cima do cofre de senhas para fornecer gerenciamento de sessão, garantir o mínimo privilégio e assim por diante. Com o tempo, essas mudanças incrementais se acumularam, e as soluções se tornaram uma complexa teia de partes móveis. Muitas vezes, elas até exigem máquinas virtuais separadas — ou até mesmo hardware separado.

Obtenha um relatório complementar:

2. Altos custos de licenciamento, implementação e manutenção

Profissionais de TI sabem que o preço de etiqueta de qualquer solução de software pode não ser o único — ou mesmo o maior — gasto envolvido. Com ferramentas tradicionais de Privileged Access Management, eles foram prejudicados não apenas pelo custo elevado de licenciamento por assento, mas também pelos custos de provisionamento de hardware, tempo de TI necessário para supervisionar o software e mantê-lo funcionando, e custos associados a atualizações.

Especificamente, uma solução tradicional de Privileged Access Management (PAM) frequentemente exige que a organização disponibilize servidores adicionais para lidar com os diversos serviços de PAM (como gerenciamento de sessão privilegiada) que precisam ser instalados em máquinas separadas. O número de servidores pode ser muito maior do que o inicialmente previsto devido aos limites no número de usuários (ou sessões) concorrentes por servidor impostos pelo software de PAM.

Em grandes organizações, vários administradores podem precisar gastar tempo supervisionando a instalação, gerenciando os fluxos de trabalho diários e resolvendo problemas. Quando esses administradores estão ocupados trabalhando no software de Privileged Access Management (PAM) o dia todo, eles não conseguem se concentrar em outras tarefas — forçando a organização a planejar um orçamento para mais administradores para manter tudo funcionando.

3. Necessidade de serviços profissionais dispendiosos

O custo de uma solução tradicional de Privileged Access Management (PAM) não se limita aos custos de licenciamento, hardware, gestão e atualização. Muitas vezes, essas soluções são tão complexas que as organizações precisam pagar por serviços profissionais para ajudar na implementação, adicionar novos fluxos de trabalho, solucionar problemas e auxiliar com as atualizações.

Por exemplo, após meses de esforço de implementação, uma organização pode finalmente ter sua solução de Privileged Access Management em funcionamento — apenas para descobrir um novo caso de uso, e depois outro, e ainda outro. Se não estiver claro como integrar esses novos requisitos à solução de Privileged Access Management, a cada vez, será necessário adquirir horas adicionais de serviço profissional do fornecedor.

4. Dores de cabeça administrativas

Porque as soluções tradicionais de Privileged Access Management têm tantos componentes, geralmente um único administrador não compreende como a solução inteira funciona. Em vez disso, diferentes administradores frequentemente têm responsabilidades por casos de uso específicos, como Windows, Linux e bancos de dados específicos. Isso pode resultar em confusão se os usuários encontrarem problemas com seus fluxos de trabalho: Onde ocorreu a falha e quem deve corrigi-la?

Além disso, a integração de uma solução PAM tradicional com outros componentes críticos da infraestrutura de TI, como um security information and event management (SIEM) ferramenta. Hoje em dia, tais integrações deveriam ser plug-and-play.

5. Falhas na solução

Com a complexidade surgem mais oportunidades para o software falhar. Com serviços construídos uns sobre os outros ao longo do tempo, o resultado são dependências em camadas que podem fazer com que todo o conjunto desmorone quando uma única parte falha.

Em soluções tradicionais de Privileged Access Management, o cofre de senhas é o componente central no qual o restante do software foi construído por décadas. Se o cofre sofrer qualquer interrupção, então o restante do software para completamente — impedindo os administradores de realizar tarefas essenciais. Embora existam opções de alta disponibilidade para muitas soluções tradicionais de Privileged Access Management, elas são tipicamente tão complexas e difíceis de implementar quanto o restante do produto.

Netwrix Privilege Secure ao Resgate

Em vez de se concentrar em um cofre de senhas, o Netwrix Privilege Secure é construído em torno dos fluxos de trabalho dos quais os administradores do dia a dia dependem — obtendo acesso privilegiado aos recursos necessários para completar uma tarefa específica. Tudo o mais é construído ao redor disso por meio de microsserviços modulares — gerenciamento de sessão, auditoria, federação, gerenciamento de contas, rotação de senhas e mais.

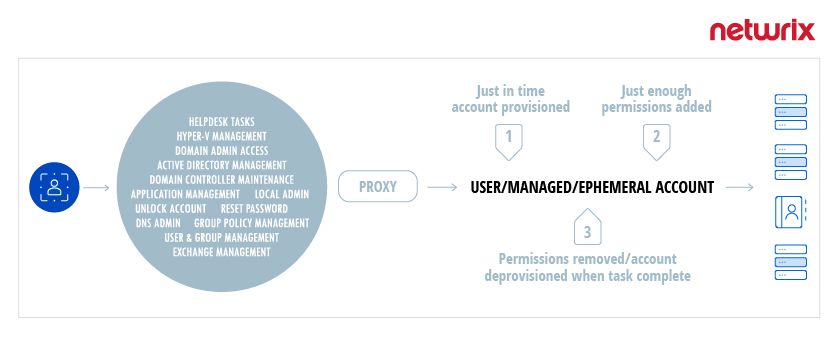

O Privileged Access Management (PAM) just-in-time reduz a área de superfície de ataque

Netwrix Privilege Secure facilita o acesso administrativo seguro utilizando tecnologia de terceira geração que é intuitiva e fácil de implementar. Quando um administrador precisa realizar uma tarefa que exige acesso elevado, a solução gera uma conta efêmera, just-in-time, com permissões suficientes apenas para a tarefa, e a remove assim que a tarefa é concluída. Essa abordagem permite que as organizações eliminem quase todas as contas privilegiadas permanentes, reduzindo drasticamente a superfície de ataque e eliminando o trabalho de manter grupos de controle de acesso complexos.

Além disso, Netwrix Privilege Secure oferece:

- Fluxos de aprovação —Uma arquitetura de segurança Zero Trust adaptativa inclui capacidade de aprovação em múltiplos níveis para garantir que todo o acesso privilegiado seja autorizado.

- Suporte para as melhores práticas de administração —Os administradores usam contas com direitos elevados apenas para tarefas que as exigem.

- Responsabilidade —Você pode gravar e reproduzir toda a atividade administrativa para identificar ações impróprias, sejam elas acidentais ou mal-intencionadas.

- Flexibilidade —As permissões podem ser dinamicamente provisionadas para uma conta efêmera conforme detalhado acima, ou para um usuário existente ou conta de serviço.

- Limpeza de artefatos —Os tickets Kerberos são automaticamente purgados após cada sessão para mitigar o risco de ataques pass-the-hash e Golden Ticket.

- Gerenciamento de contas de serviço em tempo real — Veja atualizações e mudanças de status à medida que ocorrem e receba alertas sobre problemas críticos com a opção de reverter alterações indesejadas.

Compartilhar em

Saiba Mais

Sobre o autor

Dan Piazza

Product Owner

Dan Piazza é um ex-Technical Product Manager na Netwrix, responsável por Privileged Access Management, auditoria de sistemas de arquivos e soluções de auditoria de dados sensíveis. Ele trabalha em funções técnicas desde 2013, com uma paixão por cibersegurança, proteção de dados, automação e código. Antes de seu papel atual, ele trabalhou como Product Manager e Systems Engineer para uma empresa de software de armazenamento de dados, gerenciando e implementando soluções B2B de software e hardware.

Saiba mais sobre este assunto

7 melhores alternativas ao CyberArk em 2026

Exemplo de Análise de Risco: Como Avaliar Riscos

O Triângulo da CIA e Sua Aplicação no Mundo Real

Criar usuários do AD em massa e enviar suas credenciais por e-mail usando PowerShell

Como adicionar e remover grupos AD e objetos nos grupos com PowerShell