Os 10 principais mapas de ataques cibernéticos e como eles podem ajudá-lo

Nov 22, 2018

Os ataques cibernéticos estão se tornando mais comuns e mais sofisticados a cada ano, e os profissionais de cibersegurança frequentemente se veem lutando para acompanhar. Mapas de ataques cibernéticos são uma ferramenta valiosa que pode fornecer a eles as informações necessárias para se manterem à frente dos ataques. Aqui estão os dez principais mapas de ataques cibernéticos e o que você pode aprender com cada um deles.

Conteúdo relacionado selecionado:

#1. Trend Micro

Ataques de botnet — ataques orquestrados por hackers, mas realizados por uma série de programas bot — estão se tornando mais comuns à medida que hackers com conhecimentos tecnológicos se aproveitam de dispositivos da internet das coisas (IoT) que nem sempre têm a melhor segurança. O maior ataque desse tipo ocorreu em outubro de 2016, quando um ataque de negação de serviço direto (DDoS) habilitado por botnet paralisou a maior parte da internet.

O mapa de ataques cibernéticos da Trend Micro rastreia a atividade de botnets pela internet e identifica os servidores de Comando e Controle (C&C) que orquestram os ataques. A Trend Micro não divulga dados sobre a frequência de atualização do seu mapa, mas eles acompanham as tendências a cada período de duas semanas, então os dados provavelmente não são muito mais antigos do que isso.

Este mapa pode ajudar os profissionais de cibersegurança a proteger seus sistemas de ataques de botnet e responder muito mais rapidamente aos ataques que ocorrem. Uma vez que uma ameaça é identificada e o correspondente servidor C&C foi localizado, eles podem tomar medidas para combater o ataque específico, em vez de tentar bloquear todos os ataques de botnet em geral.

Conteúdo relacionado selecionado:

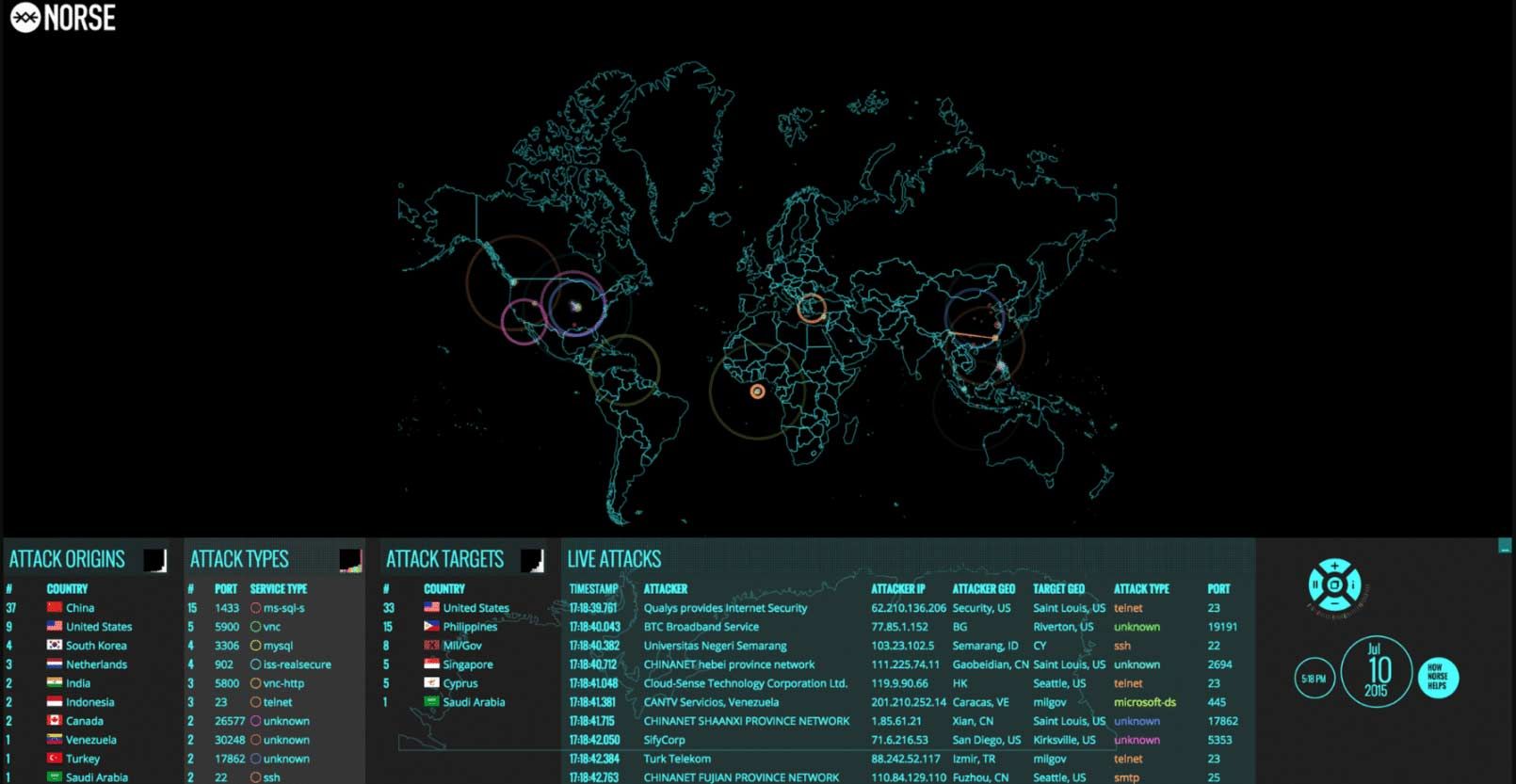

#2. Norse

O mapa ao vivo de ataques cibernéticos da Norse pode ser o mais abrangente disponível ao público. A empresa afirma ter a maior rede dedicada de inteligência de ameaças do mundo. Ela coleta dados de mais de 8 milhões de “sensores” — armadilhas que convencem os hackers de que conseguiram invadir o sistema alvo quando, na verdade, foram desviados para uma máquina virtual que rastreia seu endereço IP, as ferramentas que estão usando e outras informações identificadoras.

O mapa da Norse rastreia tipos de ataques e pontos de origem, e os usuários podem filtrar o mapa por protocolo. Este mapa também é capaz de exibir um feed ao vivo de ataques enquanto eles estão acontecendo, tornando-o o mais próximo que temos de um rastreamento em tempo real de ataques cibernéticos atuais. Ele também mantém o registro de quais serviços estão sendo acessados através de quais portas nos ataques, facilitando para os profissionais de cibersegurança determinar quais ataques podem visar seus servidores ou sistemas.

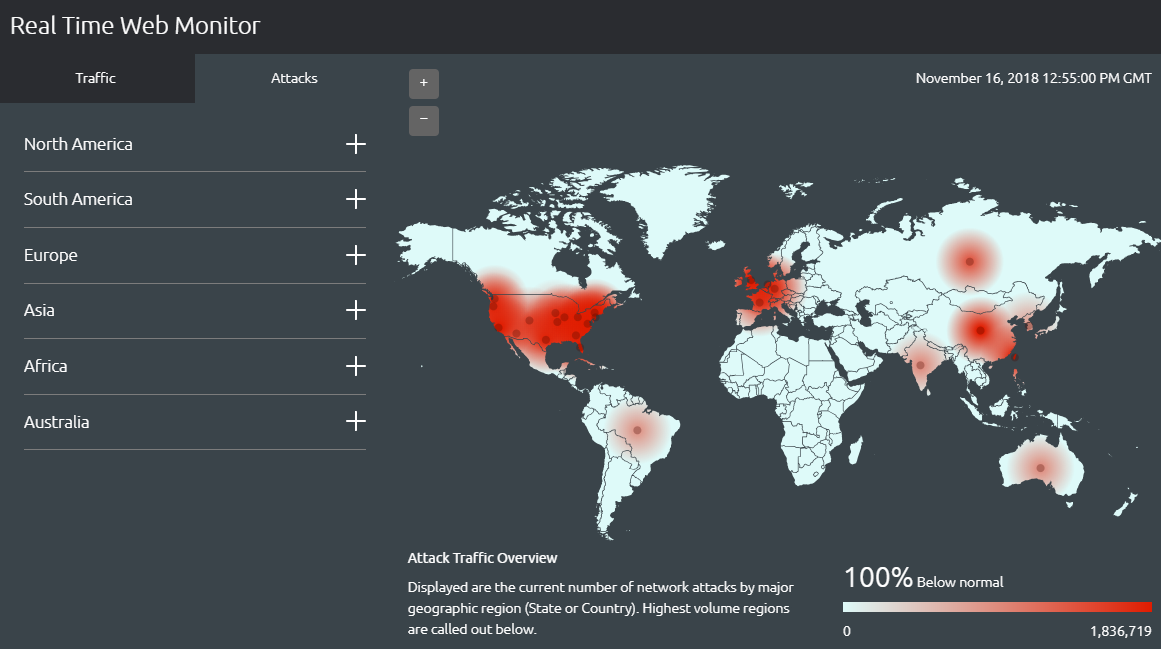

#3. Akamai

Akamai’s map is very simple: It tracks web traffic and real-time cyber attacks related to that web traffic, and enables users to filter the data by region. It doesn’t provide any additional information, such as the source of a cyber attack or the IP address of the attacker, as some other maps do. However, it can be a valuable tool for network administrators, IT professionals and anyone who runs a website. For instance, you can easily see whether a country where you have a lot of users is experiencing traffic slowdowns or traffic-related cyber attacks.

#4. FireEye

FireEye’s map is also very simple: It shows attacks as they happen, identifying the source and target countries, and it also lists the total number of attacks that day and the top five industries under cyber attack during the past 30 days. While it is more up to date than many of the other options on our list, it doesn’t provide the detailed analysis that some of the others do — there are no IP addresses, hacking tools or other identifying information on FireEye’s map.

Este mapa é principalmente útil para usuários casuais da internet ou aficionados por cibersegurança, mas pode ter aplicações na indústria de segurança cibernética. Por exemplo, profissionais de cibersegurança poderiam verificar se sua indústria ou país está sendo alvo e identificar o país do atacante, para assim poderem bloquear temporariamente todo o tráfego proveniente desse país em questão até que o ataque seja interrompido.

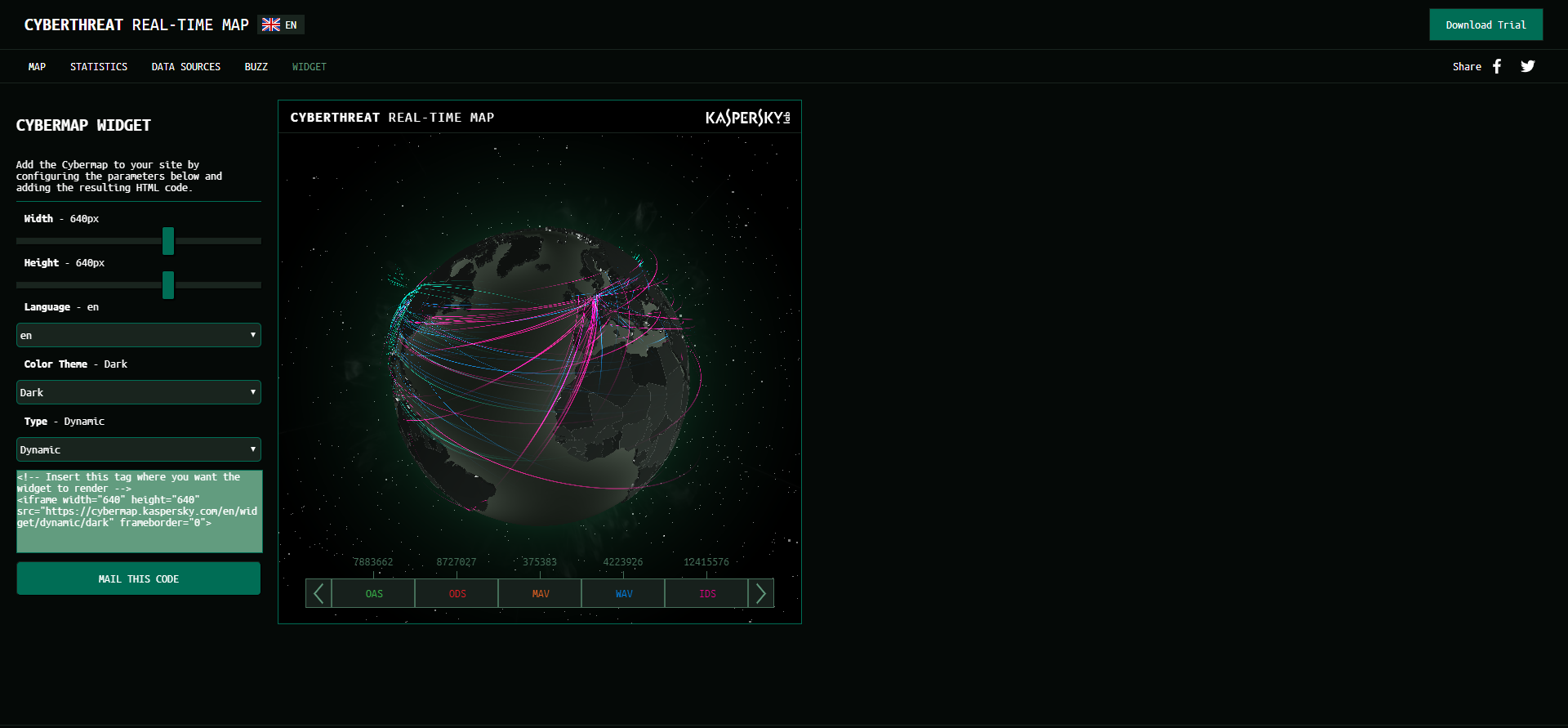

#5. Kaspersky

A Kaspersky rastreia ataques em tempo real em uma representação 3D massiva e rotativa do globo. O mapa reúne todas as informações coletadas de uma variedade de fontes, incluindo um scanner sob demanda, programas antivírus de web e email, e varreduras de intrusão e vulnerabilidade. Ele também acompanha a atividade de botnets, assim como o mapa da Trend Micro.

Se o mapa 3D for muito pesado para o seu dispositivo, você pode acessar os dados em forma de tabela a partir do menu Estatísticas, tornando-o útil para rastrear ataques cibernéticos em movimento. Os ataques são codificados por cores de acordo com a fonte de dados e você pode filtrar qualquer fonte de dados com um clique, facilitando a visualização, por exemplo, apenas de hacks de estilo de intrusão.

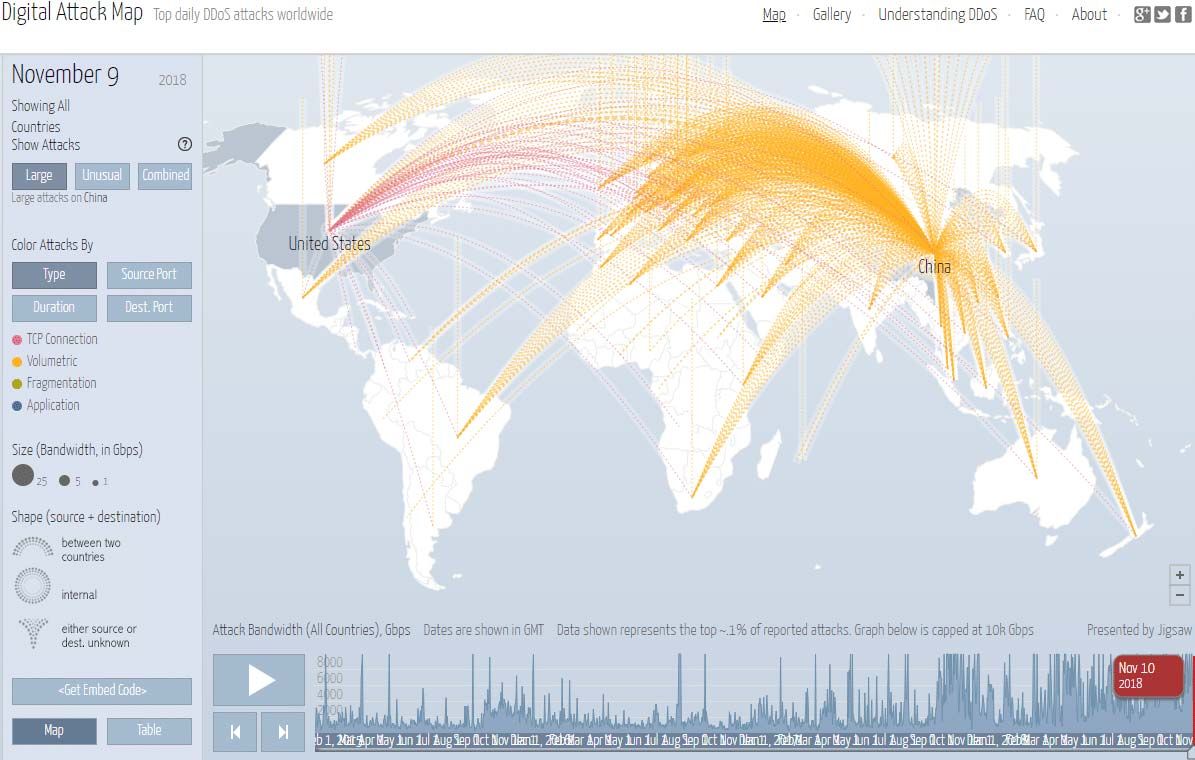

#6. Mapa de Ataque Digital

Ataques DDoS são prejudiciais para empresas de todos os tamanhos. Com mais de 2.000 ataques DDoS relatados diariamente, manter o controle desses ataques pode ser benéfico para as empresas — mais de 71 por cento das pequenas empresas possuem um site que utilizam para pedidos, e um número crescente delas abandonou a loja física em favor de um modelo de negócio exclusivamente online. Perder sua loja, mesmo que temporariamente, para um DDoS attack pode custar-lhes caro. De fato, qualquer pessoa que mantenha uma presença online pode sofrer danos de um ataque DDoS.

Mapa de Ataque Digital — um mapa de ataques DDOS desenvolvido através de uma colaboração entre Google Ideas e Arbor Networks — permite aos usuários rastrear ataques DDoS por tamanho ou tipo. Os ataques são visualizados como um arco que viaja da fonte do ataque até o seu alvo. O mapa é muito simples de usar, o que o torna a escolha perfeita para proprietários de empresas ou qualquer outra pessoa que esteja preocupada com sua presença online.

#7. Threatbutt

Threatbutt Internet Hacking Attack Attribution Map rastreia ataques cibernéticos em tempo real, mostrando a localização e o endereço IP da origem e do alvo de cada ataque. Ele também adiciona pequenos comentários para indicar a gravidade de cada ataque: Notas como “Vamos apenas chamar isso de um glitch” indicam ataques pequenos ou menores, enquanto expressões como “É o Pompeia cibernético!” indicam ataques grandes ou generalizados.

O mapa é gratuito para qualquer pessoa na internet usar, mas também existe uma versão premium que fornece aos profissionais de cibersegurança informações adicionais que podem ser usadas para combater esses ataques cibernéticos.

#8. Check Point

Este não é um mapa de ataques cibernéticos em tempo real, mas isso não o torna menos útil. Visualmente, o mapa se assemelha ao mapa no site da Norse, mas as informações que ele fornece são ligeiramente diferentes: Check Point’s map arquiva dados históricos e é reiniciado todos os dias à meia-noite, Horário Padrão do Pacífico. Isso o torna uma ferramenta útil para profissionais de cibersegurança que estão tentando rastrear padrões de ataque ao longo de um período de tempo. As estatísticas coletadas pela Check Point podem ser filtradas por períodos diários, semanais ou mensais. As informações são muito simples; incluem apenas o carimbo de data/hora, nome e a origem e destino de cada ataque.

#9. Fortinet

O mapa da Fortinet é criado e supervisionado pelo FortiGuard Labs, a equipe interna de pesquisa e resposta a segurança da Fortinet. Ele exibe uma reprodução de eventos gravados, desmembrando os ataques por cores — vermelho para ataques críticos, laranja para alta gravidade, azul para média e verde para baixa. De acordo com a documentação do site, cada usuário pode criar seu próprio mapa para rastrear ataques direcionados a um país específico ou originados de uma região específica. Os usuários também podem clicar em um país e ver ataques recebidos e enviados.

Este mapa é visualmente semelhante ao mapa Norse, mas é muito mais ativo; assim que carrega, você pode ver ataques sendo disparados através do mapa. O site mantém um banco de dados imenso — com 290 terabytes de dados — de amostras de dados de ameaças, permitindo identificar quase qualquer ameaça que surja.

#10. Deteque

Deteque é outro mapa de ataques de botnet que fornece uma tonelada de informações úteis. Identifica áreas com alta atividade de botnet e prováveis servidores de comando e controle de botnet. Quanto maior o círculo no mapa, mais bots estão ativos naquela localização.

O mapa pode parecer uma confusão quando está totalmente afastado, mas os usuários podem aproximar em qualquer localização para ver mais detalhes sobre os ataques de botnet naquela área, ou clicar em qualquer um dos pontos no mapa para ver o número de bots na localização e seus nomes. Para profissionais de TI, este mapa pode ser uma ferramenta valiosa para rastrear ataques de botnet em uma localização específica.

Conclusão

Os ataques cibernéticos estão se tornando mais comuns a cada ano à medida que mais dispositivos são conectados à internet. Os mapas descritos aqui são uma ferramenta frequentemente negligenciada que pode ajudar profissionais de TI e segurança cibernética a protegerem melhor suas redes e impedir que hackers infiltrem seus sistemas.

Compartilhar em

Saiba Mais

Sobre o autor

Kayla Matthews

Jornalista de Tecnologia & Dados

Kayla Matthews, uma jornalista de tecnologia e dados, foi destaque em publicações como InformationWeek, Data Center Frontier, The Data Center Journal e outras. No passado, ela também contribuiu regularmente para The Next Web e trabalhou como redatora para Writerzone.

Saiba mais sobre este assunto

Exemplo de Análise de Risco: Como Avaliar Riscos

O Triângulo da CIA e Sua Aplicação no Mundo Real

Criar usuários do AD em massa e enviar suas credenciais por e-mail usando PowerShell

Como adicionar e remover grupos AD e objetos nos grupos com PowerShell

Atributos do Active Directory: Último Logon