Os 12 Tipos Mais Comuns de Ataques de Cibersegurança Hoje

May 15, 2018

Existem muitos tipos diferentes de ataques em cibersegurança — e as equipes de segurança de rede devem se preocupar com todos eles. Embora nenhuma organização possa se proteger contra todos os tipos de ameaças, espera-se que uma empresa demonstre a devida diligência na proteção contra as formas mais comuns de ataques cibernéticos.

The bulk of cyber-attacks are no longer carried out by a lone hacker in their basement. Today, highly organized and well-financed organizations treat cyber security attacks as a business, and they have the means to launch attacks on organizations of every size and industry. With the cost of cybercrime expected to reach $10.5 trillion by 2025, the ability to protect your users and enterprise systems from both external attacks and insider threats is imperative. In fact, it has become a competitive advantage for some companies.

Este artigo descreve as 12 ameaças cibernéticas mais comuns hoje em dia e fornece exemplos de ataques cibernéticos.

1. Ataques de Negação de Serviço (DoS) e Ataques Distribuídos de Negação de Serviço (DDoS)

Tanto os ataques de negação de serviço quanto os ataques distribuídos de negação de serviço são tentativas maliciosas de tornar um servidor, serviço ou recurso de rede indisponível para seus usuários pretendidos. A diferença é que enquanto um ataque DoS vem de uma única fonte, um DDoS attack é implementado a partir de múltiplas fontes, às vezes distribuídas globalmente.

Ataques de DoS e DDoS não buscam acesso não autorizado; em vez disso, concentram-se em impedir que o tráfego legítimo acesse seu destino pretendido, sobrecarregando o alvo com tráfego inútil que consome a largura de banda disponível desse host. As razões subjacentes podem variar desde visar o site de um concorrente até extorquir a empresa vítima para pagar aos adversários para interromper o ataque. Outro propósito de um ataque de DoS ou DDoS pode ser tirar um sistema do ar como distração para que um tipo diferente de ataque possa ser lançado.

A quantidade de tráfego gerado por esses ataques pode ser substancial. Em 2018, GitHub resistiu a um ataque DDoS por 20 minutos no qual foi bombardeado por 1.3 terabits por segundo (Tbps) de tráfego, que foi o maior ataque DDoS até aquela data. Em 2021, no entanto, a Microsoft sofreu um ataque de 3.4 Tbps.

Métodos de Defesa

Criminosos cibernéticos utilizam diferentes tipos de métodos de ataque DoS e DDoS, que requerem diferentes estratégias de defesa. Aqui estão os mais comuns que incluem o seguinte:

- Botnets: Os ataques DDoS frequentemente dependem de botnets — redes de computadores comprometidos, chamados de bots ou sistemas zumbis, que são controlados por atores maliciosos. Muitas vezes os proprietários dos computadores nem sabem que suas máquinas se tornaram parte de uma botnet. Uma vez que o atacante obtém controle dos bots, eles podem ser usados coletivamente para realizar ataques contra sistemas alvo. A quantidade de tráfego gerada por esses ataques pode ser substancial e é frequentemente projetada para sobrecarregar a largura de banda ou a capacidade de processamento dos sistemas alvo.

Botnets podem ser difíceis de rastrear porque as máquinas utilizadas estão frequentemente em muitas localizações geográficas diferentes. Uma maneira de restringir ataques de botnet é configurar seus firewalls para bloquear o tráfego de países ou faixas de IP que sua organização não atende. Outras medidas incluem limitação de taxa, filtragem de tráfego, monitoramento 24/7 e implementação de firewalls de aplicativos web (WAFs).

- Ataque de inundação TCP SYN: Um atacante explora o uso do espaço de buffer durante uma negociação de inicialização de sessão TCP. O dispositivo do atacante inunda a fila de processos em andamento do sistema alvo (pequena) com solicitações de conexão, mas não responde quando o sistema alvo responde a essas solicitações. Isso faz com que o sistema alvo expire enquanto espera pela resposta do dispositivo do atacante, o que faz com que o sistema trave ou se torne inutilizável quando a fila de conexão se enche.

Uma contramedida para impedir esses tipos de ataques é colocar servidores atrás de um firewall configurado para bloquear pacotes SYN de entrada. Outra é aumentar o tamanho da fila de conexão e diminuir a duração do tempo de espera para conexões abertas.

- Ataque Teardrop: O atacante divide os pacotes em fragmentos sobrepostos. Quando o sistema alvo tenta remontá-los, pode travar ou reiniciar devido aos deslocamentos conflitantes.

Embora muitos fornecedores disponibilizem patches que protegem seus sistemas contra tais ataques, você pode aumentar a proteção desativando o SMBv2 e bloqueando as portas 139 e 445.

- Ataque Smurf: Este tipo de ataque inunda um sistema alvo com pacotes indesejados de solicitação de eco ICMP, utilizando um endereço IP de origem falsificado. O atacante envia esses pacotes para o endereço de broadcast de uma rede, fazendo com que todos os dispositivos na rede respondam simultaneamente ao alvo, sobrecarregando-o e levando a uma negação de serviço.

Uma maneira de proteger seus dispositivos deste ataque é desativar os broadcasts direcionados por IP em seus roteadores; isso impedirá a solicitação de broadcast de eco ICMP no network devices. Outra opção é configurar os sistemas de endpoint para impedi-los de responder a pacotes ICMP de endereços de broadcast.

- Ping of death attack: Assim como um ataque Smurf, este ataque envolve o protocolo ICMP, mas os pacotes de solicitação de eco ICMP enviados excedem o tamanho máximo de pacote do protocolo IP. Quando o alvo tenta remontar esses pacotes malformados, ele pode travar, congelar ou reiniciar, levando a uma negação de serviço.

Ataques do tipo ping of death podem ser bloqueados com o uso de um firewall que verifica o tamanho máximo dos pacotes IP fragmentados.

Baixe o Guia Gratuito:

2. Ataques Man-in-the-Middle (MitM)

Em um ataque MitM, um hacker intercepta secretamente e potencialmente altera a comunicação entre duas partes, enquanto engana ambas as partes fazendo-as acreditar que estão se comunicando diretamente uma com a outra. Os objetivos podem incluir o roubo de informações ou a injeção de dados maliciosos.

Por exemplo, um atacante pode configurar um ponto de acesso sem fio (WAP) falso que imita um WAP legítimo usando o mesmo nome de rede (SSID) ou um nome semelhante. Usuários desavisados se conectam a este WAP falso pensando que é uma rede confiável, e então todo o seu tráfego de dados sem fio passa pelo ponto de acesso falso. Isso permite que o atacante intercepte, inspecione e modifique os dados.

Dois dos tipos mais comuns de MitMs são:

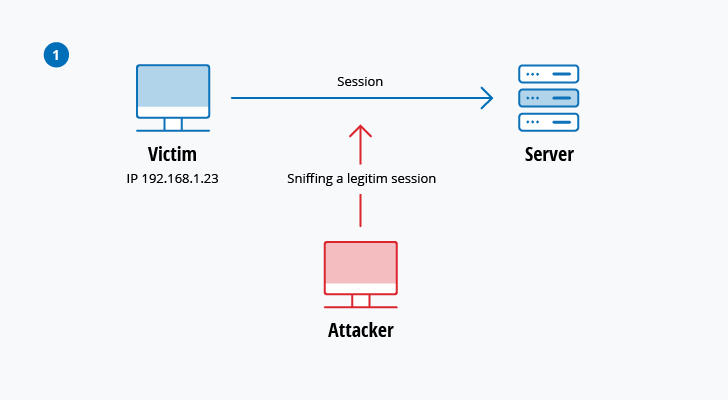

- Sequestro de sessão: Um atacante intercepta e assume a sessão estabelecida de um usuário para obter acesso não autorizado a um servidor ou aplicação web. Um método comum é usar um analisador de pacotes para interceptar a comunicação entre o usuário e o servidor. Capturando ou prevendo o token de sessão, os atacantes podem contornar a autenticação e se passar pela vítima para acessar informações sensíveis ou funções no sistema alvo.

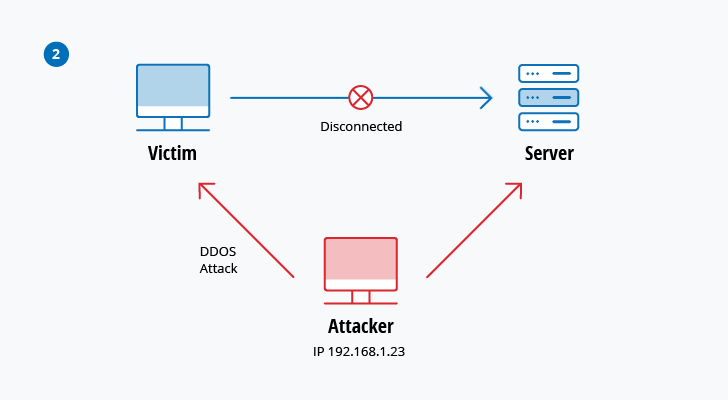

O diagrama abaixo mostra como o atacante poderia então iniciar um ataque DoS para manter o sistema da vítima offline. e depois se conectar com o servidor após sequestrar a sessão.

- IP spoofing: Um atacante disfarça seu verdadeiro endereço IP de origem para parecer uma entidade confiável. Ao manipular cabeçalhos de pacotes, os atacantes podem enganar sistemas fazendo-os acreditar que um pacote malicioso é de uma fonte legítima, permitindo-lhes ganhar acesso ou lançar ataques DoS em redes e serviços.

Medidas Defensivas

Embora não exista uma única tecnologia ou configuração para prevenir todos os ataques MitM, existem algumas medidas de segurança que organizações e indivíduos podem tomar para se protegerem contra esses tipos de ataques. As melhores práticas incluem o seguinte:

- Utilize sempre sites criptografados (HTTPS) em vez de HTTP.

- Evite usar Wi-Fi público para tarefas sensíveis. Se precisar utilizá-lo, use sempre uma VPN.

- Certifique-se de que os sites possuem um certificado SSL/TLS válido.

- Atualize os servidores para as técnicas e protocolos de criptografia mais recentes.

- Use MFA para bloquear hackers que conseguem interceptar credenciais de login.

Melhores práticas de prevenção contra ameaças internas

Saiba Mais3. Ataques de Phishing e Spear Phishing

Os ataques de phishing combinam engenharia social e artimanhas técnicas para enviar e-mails que parecem ser de fontes confiáveis, muitas vezes com o objetivo de obter informações pessoais como credenciais de login ou para implantar ransomware. O spear phishing é uma forma direcionada de ataque de phishing na qual os hackers coletam informações detalhadas sobre um indivíduo ou organização específicos a fim de personalizar suas mensagens e tornar o golpe mais convincente.

O e-mail pode instigar o usuário a abrir um anexo que alega ser inofensivo, mas que na verdade está infectado com malware. Ou pode tentar enganar o destinatário para visitar um site falso projetado para se parecer com sua instituição financeira a fim de capturar suas credenciais de login, ou induzi-lo a baixar software malicioso em seu computador. Ataques de phishing são tão proeminentes que 9 em cada 10 empresas foram vítimas de algum tipo de ataque de phishing em 2022.

Uma maneira de os hackers fazerem seus e-mails de phishing parecerem legítimos é o spoofing de e-mail — alterando as informações na seção “De” do e-mail para parecer que ele está vindo de alguém que você conhece, como sua gerência ou sua empresa parceira. Por exemplo, em 2016, atacantes falsificaram a conta de e-mail do recém-nomeado CEO da Mattel Corporation em um e-mail de spear phishing para o CFO, que transferiu mais de $3 milhões para uma conta bancária na China. (Por sorte, a empresa conseguiu recuperar o dinheiro.)

Medidas Defensivas

Como o email continua sendo o principal vetor para ataques cibernéticos, uma solução robusta de segurança de email é essencial. No entanto, nenhuma ferramenta é infalível, portanto, as seguintes medidas complementares são prudentes:

- Forneça a todos os usuários treinamento regular sobre ataques de phishing e práticas mais amplas de higiene cibernética.

- Ensine os usuários a examinar os cabeçalhos de e-mail e verificar se os campos “Responder a” e “Caminho de retorno” estão alinhados com o domínio de e-mail declarado.

- Utilize a técnica de sandboxing para testar e-mails suspeitos em um ambiente isolado, abrindo anexos ou clicando em links embutidos.

4. Ataques Drive-by

Ataques cibernéticos do tipo drive-by exploram vulnerabilidades em sites para redirecionar usuários a sites maliciosos e discretamente baixar malware em seus dispositivos. Essas etapas ocorrem sem nenhuma ação adicional do usuário, ou mesmo sem o seu conhecimento.

Em outras palavras, apenas visitar um site pode infectar seu dispositivo. Como exemplo, estima-se que 11,000 sites WordPress foram encontrados infectados com uma cepa de malware difícil de detectar em 2023.

Medidas Defensivas

Esses ataques se aproveitam de softwares desatualizados ou sistemas sem patches, portanto mantenha seus sistemas operacionais e navegadores da web atualizados. Além disso, os usuários devem se ater aos sites que normalmente usam e reduzir a superfície de ataque de seus dispositivos removendo aplicativos desnecessários e plugins de navegador.

5. Ataques de Senha

Os ataques de senha visam obter acesso não autorizado a informações sensíveis e sistemas comprometendo as senhas dos usuários. Aqui estão alguns dos principais tipos de ataque:

- Ataques de adivinhação de senha: Existem muitos tipos de ataques de adivinhação de senha. Em um brute force attack, eles tentam usar todas as combinações possíveis de senha até encontrar a correta. Normalmente, começam pelas senhas mais comumente usadas, o que pode permitir que comprometam algumas contas em segundos.

Uma opção especializada de força bruta é um dictionary attack, que limita as senhas candidatas a palavras do dicionário. Os atacantes também podem criar uma lista mais direcionada de senhas para tentar fazer login ao obter conhecimento sobre a vida ou interesses do usuário. - Keyloggers: Hackers instalam software no computador de um usuário para registrar as teclas digitadas enquanto ele digita a senha. Softwares com inteligência artificial agora podem discernir senhas ao escutar os cliques do teclado.

- Credential stuffing: Esta forma de ataque de senha é tão comum que merece sua própria seção. Vamos abordá-la a seguir.

Baixe o Guia Gratuito:

Medidas Defensivas

As senhas continuam sendo o mecanismo mais utilizado para autenticar usuários, mas a realidade é que, sozinhas, as senhas já não são suficientes para proteger contas online. É essencial adotar a autenticação multifator, que combina pelo menos dois dos seguintes elementos: algo que você sabe (como uma senha), algo que você possui (como um celular ou chave FIDO) e algo inerente a você (como uma impressão digital).

As organizações também devem estabelecer políticas que bloqueiem contas após várias tentativas de login sem sucesso. Para resultados ótimos, siga as melhores práticas de bloqueio de contas.

6. Ataques de Credential Stuffing

In this form of password attack, cybercriminals use usernames and passwords leaked in prior data breaches to gain access to accounts. These attacks bank on the fact that many people reuse passwords across multiple sites. For example, a hacker may obtain the login credentials of 50,000 users from a breach at one website. When they use these credentials to try to access popular platforms like PayPal.com or major banks, it is likely that a small fraction of those attempts will be successful.

Bancos de dados de credenciais comprometidas são ativamente comercializados na dark web; de fato, mais de 24 bilhões de combinações de nome de usuário/senha são estimadas estar em circulação. Por exemplo, em 2022, atacantes tentaram fazer login no Norton Password Manager usando 925.000 credenciais roubadas; eles comprometeram com sucesso um número não divulgado de contas de clientes.

Medidas Defensivas

A melhor defesa contra ataques de preenchimento de credenciais é educar os usuários para usarem uma senha única para cada conta online que utilizam e facilitar esse processo fornecendo uma solução de gerenciamento de senhas de alta qualidade.

Além disso, se possível, faça com que o nome de usuário de cada pessoa seja diferente do endereço de e-mail. As organizações também devem exigir MFA para tornar as credenciais comprometidas inúteis.

7. Ataques de Injeção de SQL

Ataques de injeção de SQL estão consistentemente entre os primeiros lugares do OWASP’s top ten web application risks. Esses ataques exploram vulnerabilidades no código de um site para inserir código SQL malicioso em campos de entrada ou consultas de aplicativos. Se um site não validar ou higienizar adequadamente a entrada do usuário, um atacante pode enganar o banco de dados para executar comandos SQL não intencionais, permitindo aos atacantes acessar informações sensíveis, contornar credenciais de login ou até manipular o conteúdo do site.

Medidas Defensivas

Para se defender de ataques de injeção de SQL, certifique-se de que todos os seus servidores SQL estão atualizados e com patches aplicados regularmente, e empregue o modelo de menor privilégio para permissões de banco de dados. Priorize o uso de procedimentos armazenados e instruções preparadas (consultas parametrizadas). Você também deve ter um meio de validar dados de entrada usando uma lista de permissões no nível da aplicação.

8. Ataques de Cross-Site Scripting (XSS)

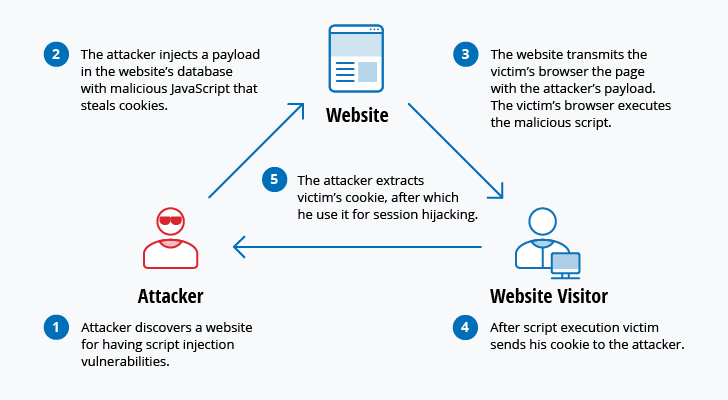

Ataques de cross site scripting utilizam recursos web de terceiros para executar scripts no navegador da vítima ou em aplicativos que permitem scripts. Isso pode ser iniciado injetando um payload com JavaScript malicioso no banco de dados de um site. Quando a vítima solicita uma página do site, o site transmite a página, com o payload do atacante como parte do corpo HTML para o navegador da vítima, que executa o script malicioso. Por exemplo, isso pode enviar o cookie da vítima para o servidor do atacante, permitindo que o atacante o extraia e o utilize para sequestro de sessão. Scripting XSS pode ser usado para explorar vulnerabilidades adicionais que permitem a um atacante registrar as teclas digitadas, capturar telas, descobrir e coletar informações de rede, e acessar e controlar remotamente a máquina da vítima.

Em 2022, a OWASP encontrou mais de 274.000 ocorrências de alguma forma de injeção de SQL e ataques de cross-site scripting. O processo típico de ataque de cross-site scripting é descrito abaixo.

Medidas Defensivas

Defender-se contra ataques de cross-site scripting (XSS) requer uma combinação de práticas robustas de codificação e ferramentas de segurança. As melhores práticas importantes incluem o seguinte:

- Sempre valide e saneie a entrada do usuário para garantir que ela não contenha scripts maliciosos.

- Utilize métodos seguros para exibir dados codificados a fim de tornar scripts inofensivos.

- Certifique-se de que todo o software de servidor e web seja regularmente atualizado e corrigido.

- Utilize ferramentas automatizadas para verificar vulnerabilidades e realizar testes de penetração periódicos para identificar riscos potenciais.

9. Ataques de Malware

Malware é qualquer forma de software malicioso para dispositivos de computador. Malware pode ser introduzido em um sistema por diversos meios, incluindo anexos de e-mail, downloads de software, pen drives, sites maliciosos e sites legítimos que foram infectados. Uma vez que um único sistema está infectado, o malware pode se propagar pela rede para infectar mais servidores e dispositivos conectados à rede. Malware pode reduzir o desempenho do computador ao consumir recursos do sistema.

Alguns dos tipos mais comuns de malware hoje incluem os seguintes:

- Vírus: Um vírus é um pedaço de código que se anexa a softwares legítimos e se propaga para outros programas e arquivos no mesmo sistema uma vez executado. Uma vez ativado, pode corromper dados, degradar o desempenho do sistema e realizar outras atividades maliciosas.

- Vírus polimórfico: Este tipo de vírus altera seu código ou aparência cada vez que infecta um novo hospedeiro, tornando a detecção por soluções antivírus baseadas em assinatura mais desafiadora. Sua funcionalidade central permanece intacta através das mudanças.

- Worm: Este malware autônomo se replica sem intervenção humana e se espalha para outros computadores, frequentemente explorando vulnerabilidades em softwares.

- Trojan: Os trojans são programas maliciosos disfarçados de software legítimo. Uma vez ativados, podem dar ao atacante o controle sobre o computador da vítima e canalizar outras instâncias de malware. Estima-se que os trojans representam 58% de todo o malware de computador.

- Rootkit: Este software furtivo é projetado para obter acesso a um sistema de computador enquanto oculta sua presença. Uma vez instalado, concede aos atacantes controle total, permitindo o roubo de dados ou manipulação do sistema. Rootkits frequentemente evitam detecção por ferramentas antivírus padrão.

- Keylogger: Como mencionado anteriormente, keyloggers são depositados em sistemas de computador para capturar teclas digitadas e obter senhas de usuários.

- Spyware e adware: Essas formas de malware são usadas para monitorar a atividade do usuário e coletar informações pessoais e outros dados sensíveis.

- Ransomware: Porque esta forma de malware é cada vez mais comum e danosa, é abordada na sua própria seção abaixo.

Medidas Defensivas

A principal maneira de proteger computadores contra malware é usar uma solução moderna de segurança de endpoint. Diferentemente das ferramentas tradicionais, que dependem da identificação de malware baseada em assinaturas, as aplicações avançadas de endpoint de hoje utilizam técnicas heurísticas para detectar atividades anômalas.

As organizações também podem implementar firewalls que analisam e filtram o tráfego para descobrir e bloquear códigos potencialmente prejudiciais antes de eles infiltrarem na rede.

10. Ransomware

Ransomware é talvez a maior ameaça cibernética global hoje. Ransomware custou ao mundo mais de $20 bilhões em 2021 e espera-se que esse número cresça para $261 bilhões até 2031.

Ransomware é um software malicioso que criptografa os dados e sistemas de uma vítima para torná-los inacessíveis. O atacante então exige um resgate da vítima, geralmente em criptomoeda, pela chave de descriptografia para restaurar o acesso. Embora as autoridades federais desaconselhem o pagamento desses resgates, as empresas muitas vezes o fazem para retomar suas operações o mais rápido possível. Gangues de ransomware frequentemente também tentam criptografar os backups da organização para que não possam ser usados para restaurar sistemas e dados.

Baixe o Guia Gratuito:

Como uma forma adicional de extorsão, muitos atacantes de ransomware exfiltrarão os dados de uma empresa antes de criptografá-los e ameaçarão divulgar ou vender os dados, a menos que o resgate seja pago. Dessa forma, mesmo que uma organização consiga restaurar seus próprios dados, ela é forçada a pagar o resgate.

Medidas Defensivas

Os ataques de ransomware são difíceis de defender devido à sua crescente variedade e sofisticação. De fato, não há uma única maneira de prevenir um ataque de ransomware. Requer uma estratégia de segurança multicamadas que incorpore várias medidas de segurança, incluindo as seguintes:

- Faça backup de dados críticos e sistemas com frequência e armazene as cópias de segurança em locais onde não sejam diretamente acessíveis a partir da rede principal.

- Crie segmentação de rede. Se um malware invadir uma parte da rede, a segmentação VLAN pode ser utilizada para conter o malware enquanto as operações de resposta a incidentes e recuperação estão em andamento.

- Aplique o princípio do principle of least privilege limitando os direitos dos usuários, fornecendo acesso administrativo apenas quando necessário (JiT) e eliminando o privilégio permanente sempre que possível.

- Utilize sistemas de detecção de intrusão e audite regularmente suas redes em busca de sinais de atividades incomuns.

Para obter mais conselhos sobre como se defender contra ataques de ransomware, confira estas melhores práticas e estas 6 dicas.

11. Ataques de Dia Zero

Um ataque zero-day explora uma vulnerabilidade de software desconhecida pelo seu fornecedor e pela comunidade de segurança em geral. Como não há conhecimento prévio da vulnerabilidade, muitas vezes não existe uma defesa específica ou correção disponível quando o ataque ocorre. Isso dá aos desenvolvedores zero dias para resolver o problema antes de ser explorado.

Medidas Defensivas

Uma vez que os ataques de dia zero exploram vulnerabilidades desconhecidas, práticas recomendadas como atualizações regulares e gerenciamento de configuração oferecem pouca ajuda. Em vez disso, concentre-se em uma postura de cibersegurança em profundidade que inclua monitoramento eficaz do seu ambiente de TI, inteligência contra ameaças, segmentação de rede, lista de permissões de aplicativos e detecção de anomalias.

12. Comprometimento de Códigos de Uso Único utilizados em MFA

As organizações estão adotando rapidamente a autenticação multifator (MFA) não apenas para acesso privilegiado, mas para todos os usuários. De fato, espera-se que o mercado global de MFA cresça de US$ 11,1 bilhões em 2021 para mais de US$ 23 bilhões até 2026.

Um dos métodos de autenticação mais comuns em MFA são códigos de uso único enviados ao usuário por SMS ou um aplicativo de autenticação. Infelizmente, esses códigos podem ser comprometidos de várias maneiras. Em particular, os atacantes podem:

- Explorar vulnerabilidades na infraestrutura de comunicação móvel ou usar malware para ler mensagens SMS diretamente do dispositivo de um usuário.

- Enganar usuários para fornecerem seus códigos de uso único por meio de sites ou e-mails enganosos que imitam serviços legítimos.

- Convencer a operadora de celular de um usuário a transferir o número de telefone para um novo cartão SIM para que o atacante receba os códigos de uso único enviados por SMS. Esta técnica é chamada de troca de SIM.

Em vez de interceptar códigos de uso único, alguns cibercriminosos estão explorando a fadiga do MFA. O fato é que os usuários estão tão inundados por solicitações de MFA que se sentem sobrecarregados. Assim, quando um hacker tenta fazer login usando credenciais comprometidas, o usuário pode simplesmente aprovar a solicitação de MFA resultante sem parar para perceber que ela não é legítima. Como resultado, o hacker fica autorizado.

Medidas Defensivas

Existem várias maneiras de fortalecer seus procedimentos de MFA. Uma delas é limitar o número de alertas de MFA enviados para uma conta de usuário dentro de um determinado período, pois isso pode ser um sinal de tentativas de acesso maliciosas. Além disso, eduque os usuários para encararem alertas inesperados de MFA com cautela. Por fim, considere substituir as notificações push por outros métodos de autorização que sejam menos vulneráveis a ataques de hackers.

Netwrix Threat Manager

Conclusão

Então, qual é o ataque cibernético mais comum? Não há uma resposta duradoura para essa pergunta, já que os métodos de ataque entram e saem de popularidade. Assim, a melhor estratégia para cada organização é adotar uma abordagem de defesa em profundidade que cubra todas as funções do NIST Cybersecurity Framework.

A boa notícia é que o conjunto de soluções da Netwrix faz tudo isso. Ele permite que você:

- Descubra facilmente e classifique seus dados com precisão, tanto localmente quanto na nuvem

- Identifique e remedeie proativamente as lacunas de segurança antes que os atacantes as explorem

- Substitua contas privilegiadas permanentes de risco por contas efêmeras que tenham apenas o acesso necessário para realizar a tarefa em questão

- Aplicação do acesso de menor privilégio para todos os sistemas e repositórios de dados

- Audite e analise continuamente a atividade para comportamentos anômalos

- Receba alertas em tempo real e até configure respostas automatizadas para ameaças conhecidas

- Investigue rapidamente incidentes de segurança e determine a resposta mais eficaz

- Recupere-se mais rapidamente de ciberataques e outros incidentes

Além disso, as soluções da Netwrix integram-se facilmente com muitas outras ferramentas de segurança para otimizar processos e melhorar a cibersegurança.

Compartilhar em

Saiba Mais

Sobre o autor

Ian Andersen

VP de Engenharia de Pré-Vendas

Ian tem mais de duas décadas de experiência em TI, com foco em governança de dados e acesso. Como VP de Engenharia de Pré-Vendas na Netwrix, ele é responsável por garantir uma implantação de produto tranquila e integração de Identity Management para clientes em todo o mundo. Sua longa carreira o posicionou para atender às necessidades de organizações de todos os tamanhos, com cargos que incluem liderar a equipe de arquitetura de segurança para uma instituição financeira Fortune 100 dos EUA e fornecer soluções de segurança para pequenas e médias empresas.

Saiba mais sobre este assunto

Exemplo de Análise de Risco: Como Avaliar Riscos

O Triângulo da CIA e Sua Aplicação no Mundo Real

Criar usuários do AD em massa e enviar suas credenciais por e-mail usando PowerShell

Como adicionar e remover grupos AD e objetos nos grupos com PowerShell

Atributos do Active Directory: Último Logon