A delegação irrestrita representa um sério risco à segurança cibernética. Ao tomar medidas para abusar dos controles de delegação do Active Directory aplicados a objetos de usuário e computador em um ambiente AD, um invasor pode se mover lateralmente e até mesmo ganhar controle do domínio.

Conteúdo relacionado selecionado:

Este post do blog explora esta área de ataque (delegação irrestrita) e oferece a equipes de segurança e administradores estratégias eficazes para mitigar esse risco de segurança.

O que é delegação irrestrita?

A delegação permite que um usuário ou um computador se passe por outra conta para acessar recursos (como servidores de banco de dados back-end). A delegação tem várias aplicações práticas, as quais a Microsoft aborda neste post do blog.

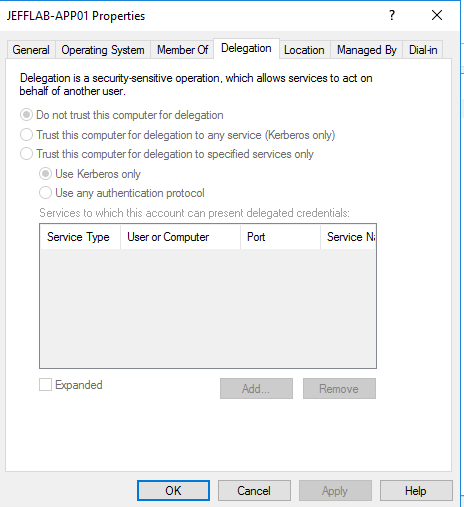

Usando a aba Delegation em uma conta de usuário ou computador, você pode configurar a delegação irrestrita ou restrita:

- Ao selecionar “Confiar neste computador para delegação a qualquer serviço (delegação Kerberos apenas),” você está habilitando desconstrangida

- Alternatively, you can restrict what services the user or computer can impersonate by specifying particular Service Principal Names (SPNs), which is constrained delegation.

Observe que outra opção é a resource-based constrained delegation (RBCD), na qual a delegação é configurada no recurso, em vez de nas contas que acessam o recurso. O RBCD pode ser configurado usando Windows PowerShell.

Quais são os riscos da delegação irrestrita?

Vários ataques podem ser perpetrados contra delegação irrestrita: alguns estão cobertos neste post do blog por harmj0y e Sean Metcalf descreve outros. Vamos explorar alguns.

Exemplo 1: Abusando da delegação irrestrita para comprometer uma floresta AD inteira

Pesquisadores de segurança demonstraram como um atacante que compromete uma máquina com delegação irrestrita em uma floresta pode comprometer outra floresta e todos os domínios nela. Se você tem uma confiança bidirecional em vigor, um atacante pode usar o bug da impressora MS-RPRN para fazer com que um DC envie informações de autenticação de volta ao atacante, permitindo que eles usem DCSync para comprometer o domínio confiável. Por exemplo, se a sua empresa adquiriu uma pequena empresa e juntou seu domínio ao seu, um atacante que compromete um sistema no pequeno ambiente poderia assumir o controle de toda a floresta da sua empresa, o que definitivamente não é bom.

Um artigo KB foi publicado para fornecer uma correção para este bug e, no Windows Server 2012 e versões posteriores, existe uma configuração de segurança para prevenir isso, mas pode não estar ativada por padrão.

Exemplo 2: Explorando delegação irrestrita para possibilitar movimento lateral

Aqui está outro cenário. Se a delegação irrestrita estiver ativada para um computador, então toda vez que uma conta se conectar a esse computador, seu ticket de concessão de ticket (TGT) do Centro de Distribuição de Chaves (KDC) é armazenado na memória para uso posterior pelo computador. Se a máquina for comprometida, o adversário pode obter esse TGT e usá-lo indevidamente para causar muitos danos — especialmente se o TGT for de um usuário com altos privilégios.

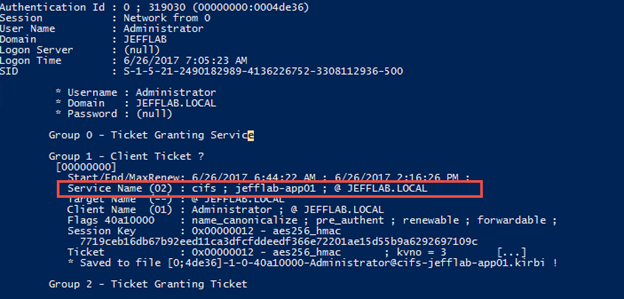

Por exemplo, suponha que um Administrador de Domínio acesse um computador específico através do Sistema de Arquivos Comum da Internet (CIFS) acessando uma pasta compartilhada. Sem a delegação irrestrita ativada, apenas o servidor de emissão de tickets (TGS) seria armazenado na memória; este ticket dá acesso apenas ao serviço CIFS na máquina local, então um adversário não pode usá-lo para mover-se lateralmente. Podemos ver isso usando o comando Mimikatz sekurlsa::tickets /export, que retorna apenas o ticket de serviço do usuário (TGS):

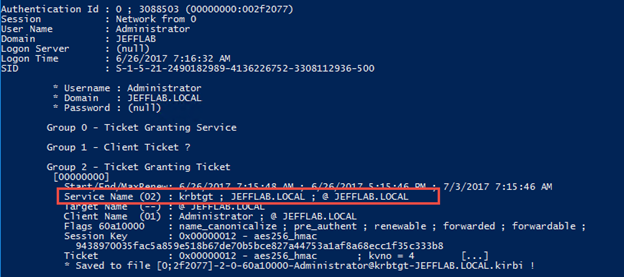

No entanto, se a delegação irrestrita estiver ativada, o comando retorna o TGT para a conta de administrador, que um adversário pode usar em um ataque de Pass-the-Ticket para comprometer todo o domínio.

Para colher TGTs de qualquer usuário que se conecte ao sistema, o adversário pode usar o seguinte comando PowerSpoit:

Direitos Necessários para Ativar a Delegação Irrestrita

Para poder gerenciar os controles de delegação de um objeto, um usuário precisa dos seguintes direitos:

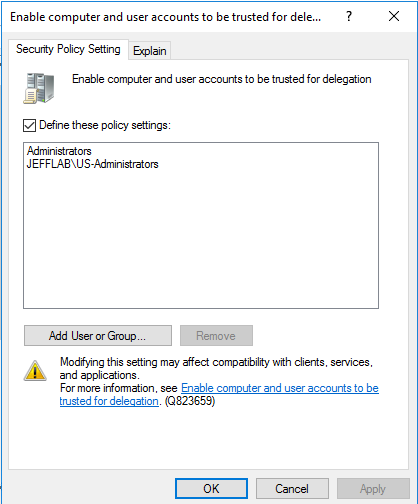

- SeEnableDelegationPrivilege, um direito de usuário é controlado pela política de security policy local de um controlador de domínio e gerenciado através da configuração de Group Policy “Enable computer and user accounts to be trusted for delegation”, conforme ilustrado abaixo

- Capacidade de atualizar os atributos msDS-AllowedToDelegateTo e userAccountControl de um computador, que é onde esta configuração de Group Policy setting é armazenada

Encontrando Delegação Irrestrita

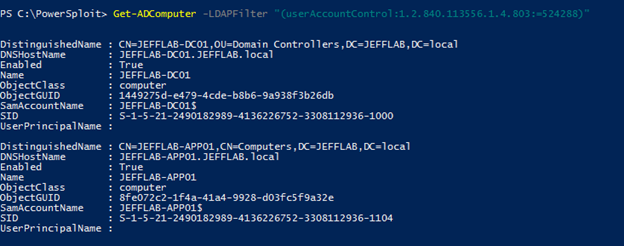

Para descobrir onde a delegação irrestrita foi ativada, você pode usar o seguinte script PowerShell. Ele verificará o valor do Controle de Conta de Usuário (UAC) de todos os computadores para ver onde a delegação está ativada sem restrições.

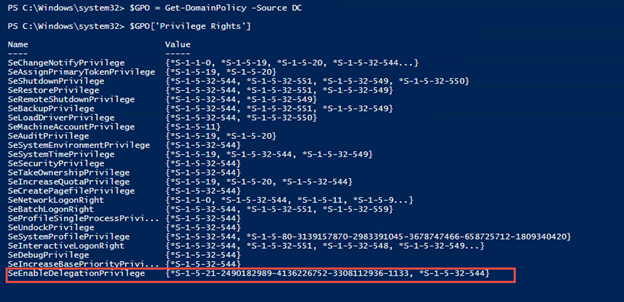

Você também pode querer verificar quem recebeu a permissão de SeEnableDelegationPrivilege. Para fazer isso, você pode usar o PowerSploit e o comando Get-DomainPolicy.

Melhores práticas para reduzir o risco de Delegação Irrestrita

Para reduzir o risco de delegação irrestrita, recomenda-se:

- Investigue se a delegação irrestrita é realmente necessária. Em muitos casos, a delegação irrestrita foi ativada por engano e pode ser desativada completamente ou convertida para delegação restrita ou delegação restrita baseada em recurso. Tenha em mente que não é recomendado configurar a delegação restrita para um controlador de domínio (DC), pois um atacante que comprometa uma conta com delegação restrita poderá se passar por qualquer usuário para qualquer serviço no DC.

- Utilize a opção “Esta conta é sensível e não pode ser delegada” para impedir que contas sensíveis sejam usadas em delegações.

- Coloque os usuários privilegiados no grupo de Protected Users. Isso ajuda a prevenir que sejam usados em delegações e mantém seus TGTs fora do computador após a autenticação.

- Monitore atentamente a atividade das contas delegadas. Todos os sistemas onde qualquer tipo de delegação for configurada e utilizada devem ser monitorados para atividades suspeitas.

Como a Netwrix pode ajudar?

A delegação irrestrita é um dos vários vetores de ataque que malfeitores podem explorar para obter acesso e criar persistência no seu ambiente de Active Directory. Com a Netwrix Active Directory Security Solution, você poderá:

- Descubra riscos de segurança, incluindo delegação desnecessária, permissões excessivas, privilégios permanentes e má configuração de GPO, e priorize seus esforços de mitigação.

- Estabeleça configurações seguras em toda a sua infraestrutura de TI e mantenha-as identificando e corrigindo quaisquer alterações indevidas a partir da sua linha de base reforçada.

- Detecte e responda prontamente a ameaças avançadas, como ataques de Kerberoasting, DCSync, extração de dit e Golden Ticket.

- Automatize a resposta a ataques conhecidos para minimizar danos.

- Garanta uma recuperação rápida do Active Directory em caso de violação de segurança ou outro incidente.

FAQ

Quais tipos de delegação estão disponíveis no Active Directory?

Existem 3 tipos de delegação que sua organização pode usar:

- Delegação irrestrita

- Delegação restrita

- Delegação restrita baseada em recurso (RBCD)

O que é delegação restrita baseada em recurso (RBCD)?

Com RBCD, um administrador que possui um recurso pode delegar acesso a ele.

Como posso configurar RBCD?

Para configurar um serviço de recurso para permitir acesso em nome dos usuários, você pode usar cmdlets do Windows PowerShell (New-ADComputer, New-ADServiceAccount, New-ADUser, Set-ADComputer, Set-ADServiceAccount e Set-ADUser) com o parâmetro PrincipalsAllowedToDelegateToAccount.

Solicite um Teste Gratuito do Netwrix Directory Manager

Compartilhar em

Saiba Mais

Sobre o autor

Joe Dibley

Pesquisador de Segurança

Pesquisador de Segurança na Netwrix e membro da Equipe de Pesquisa de Segurança da Netwrix. Joe é um especialista em Active Directory, Windows e uma ampla variedade de plataformas de software empresarial e tecnologias, Joe pesquisa novos riscos de segurança, técnicas de ataque complexas e as respectivas mitigações e detecções.