Melhores práticas de monitoramento de integridade de arquivos

Introdução

O monitoramento da integridade de arquivos (FIM) é o processo de monitorar continuamente e relatar qualquer alteração em seus arquivos de sistema e configuração. O FIM é um controle de segurança essencial por um motivo simples: Qualquer alteração não autorizada ou inadequada em seus arquivos de sistema e configuração pode enfraquecer a segurança e indicar que o sistema foi comprometido. Em outras palavras, o FIM é vital por dois motivos principais:

- Prevenção de violações— As defesas de segurança são mais eficazes quando todos os sistemas mantêm a configuração mais segura o tempo todo. O FIM monitora qualquer desvio do estado reforçado.

- Detecção de violações — Alterações em arquivos podem representar uma infecção por malware ou outra ameaça em andamento. Enquanto muitos outros controles de segurança (como software antivírus, firewalls de próxima geração e sistemas SIEM) prometem detecção inteligente de malware e ciberataques, eles geralmente utilizam perfis de ameaças conhecidos ou regras de acesso confiáveis, o que os deixa em grande parte cegos para ameaças zero-day, malware polimórfico, ataques internos e ransomware. O FIM, por outro lado, oferece detecção de violações abrangente porque destaca quaisquer alterações potencialmente prejudiciais em arquivos.

Este artigo explica as principais melhores práticas que as organizações devem ter em mente ao escolher e implementar uma solução de FIM.

Apesar do seu nome, o monitoramento da integridade de arquivos não deve ser limitado a uma gama estreita de arquivos.

Não deixe que o termo “monitoramento da integridade de arquivos” o engane — FIM não deve ser limitado a apenas alguns tipos de arquivos, como executáveis. Por exemplo, arquivos de configuração e de registro são críticos para a segurança e o funcionamento adequado de aplicativos e sistemas operacionais.

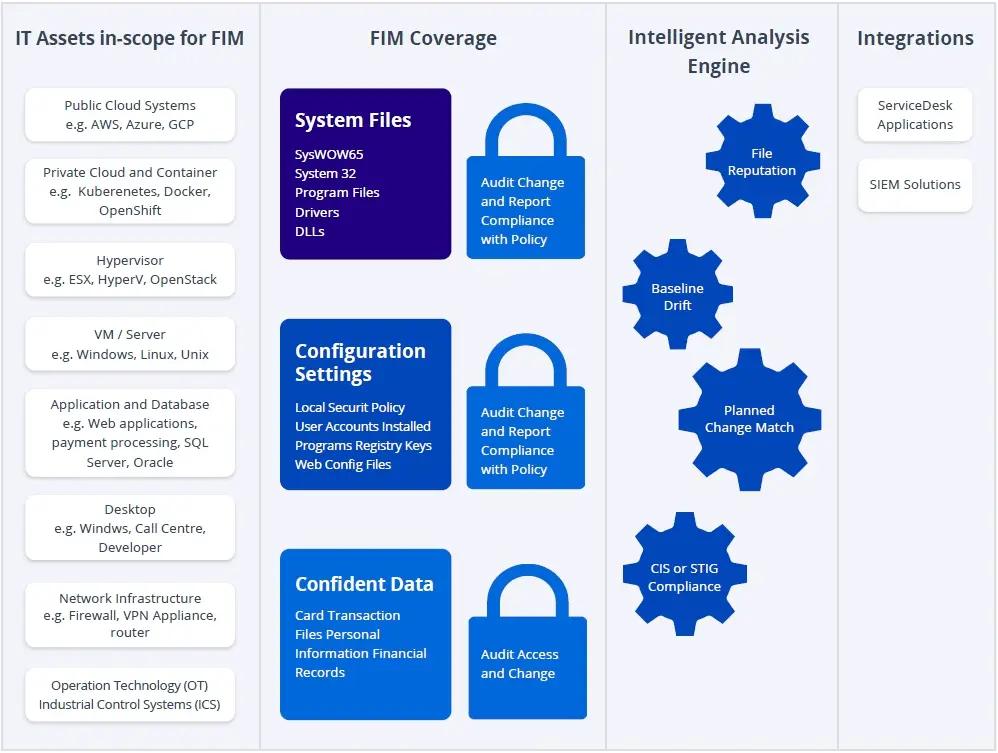

Portanto, certifique-se de que a solução FIM que você escolher seja capaz de monitorar todos os arquivos e diretórios de sistema, programa, aplicação e configuração, em uma variedade de plataformas, do datacenter à rede até o desktop, localmente e na nuvem.

No mínimo, uma solução FIM deve rastrear todos os atributos de arquivo, incluindo o conteúdo do arquivo, e gerar um valor de hash seguro (pelo menos SHA2) para cada arquivo como uma 'impressão digital de DNA' para expor inserções de arquivos trojan. Capturar quem fez cada alteração também é um requisito essencial.

O FIM deve filtrar as distrações e focar nas alterações prejudiciais.

Os ecossistemas de TI são altamente dinâmicos. A cada minuto, documentos estão sendo criados, arquivos de log e registros de banco de dados estão mudando, atualizações e patches estão sendo instalados, aplicativos estão sendo instalados e aprimorados, e muito mais.

A grande maioria dessas alterações são normais e legítimas. Para evitar sobrecarregar as equipes de segurança com uma enxurrada de notificações que resultam em fadiga de alerta, uma solução SIM deve filtrar o ruído das atividades inofensivas. Especificamente, uma solução FIM precisa distinguir entre quatro tipos de alterações:

- Aprovadas e boas —Estas são alterações legítimas que são executadas corretamente, como patches aplicados corretamente e adições aos registros de auditoria.

- Aprovado mas ruim — Às vezes as pessoas cometem erros. As soluções de FIM precisam ser capazes de reconhecer quando uma mudança aprovada não foi implementada como esperado e alertar a equipe de segurança.

- Inesperado, mas inofensivo — Alterações não planejadas que são inofensivas não requerem investigação pela equipe de segurança, portanto, precisam ser filtradas como ruído de alteração.

- Inesperado e ruim —Qualquer alteração que não possa ser correlacionada com uma causa legítima e que possa ser maliciosa ou prejudicial precisa acionar um alerta imediato para que possa ser prontamente investigada e remediada.

As soluções de FIM são ainda mais eficazes quando integradas com outras tecnologias.

Para reduzir ainda mais a quantidade de ruído de alterações, procure uma solução FIM que possa se integrar com seus outros processos e tecnologias de segurança, especialmente suas ferramentas de security information and event management (SIEM) e IT service management (ITSM):

- Ferramentas de ITSM como ServiceNow e BMC mantêm um registro de mudanças aprovadas que uma solução integrada de FIM pode usar para avaliar melhor se cada mudança detectada foi planejada e executada corretamente.

- A integração com SIEM fornece o contexto da atividade em torno das alterações detectadas pelo FIM, facilitando a triagem de alertas e a investigação. Você também pode querer alimentar todos os alertas de FIM na sua solução SIEM como parte do seu centro de operações de segurança (SOC).

A inteligência contra ameaças melhora ainda mais as capacidades de FIM.

A inteligência de ameaças pode fornecer contexto adicional sobre mudanças para apoiar a triagem de alertas, investigação de incidentes e resposta e recuperação. Em particular, a inteligência de ameaças pode ajudar o FIM a discernir entre mudanças “inesperadas inofensivas” e “inesperadas ruins” ao fornecer listas de permissões de mudanças conhecidas como boas e listas de bloqueio de mudanças conhecidas como prejudiciais.

As melhores ferramentas de FIM podem melhorar com o tempo.

Como explicado anteriormente, a integração com um sistema ITSM pode melhorar dramaticamente a capacidade de uma solução FIM de distinguir entre mudanças esperadas e não planejadas. Mas a melhor tecnologia FIM também fornece análise inteligente das mudanças para melhorar nesta área ao longo do tempo. Este recurso, que é frequentemente chamado de “controle inteligente de mudanças”, utiliza atividades previamente observadas para considerar fatores como o quem, quando e onde das mudanças e entregar uma análise mais precisa sobre se uma mudança é prejudicial.

As capacidades de criação de linha de base ajudam você a estabelecer configurações robustas rapidamente.

Sistemas FIM de última geração podem estabelecer uma configuração de linha de base padrão-ouro a partir de um sistema ativo e comparar sistemas semelhantes a essa linha de base para garantir consistência.

Da mesma forma, a tecnologia FIM pode estabelecer configurações padrão com base em benchmarks CIS ou orientações DISA STIG e auditar qualquer desvio dessa linha de base para garantir que todos os sistemas permaneçam seguros.

O FIM é um controle de segurança essencial, não apenas um item de conformidade.

É verdade que o FIM é exigido por uma série de mandatos, incluindo o Payment Card Industry Data Security Standard (PCI-DSS), NIST 800, North American Electric Reliability Corporation Critical Infrastructure Protection (NERC CIP) e o Sarbanes Oxley (SOX) Act. No entanto, as organizações não devem adotar o FIM apenas para marcar uma caixa de conformidade.

Em vez disso, é importante lembrar que o FIM é listado como um controle de segurança obrigatório por um bom motivo — é vital para uma segurança robusta. De fato, o FIM ajuda com todos os 5 pilares de segurança descritos no NIST: Identificar, Proteger, Detectar, Responder e Recuperar. Portanto, planeje sua implantação de FIM para melhorar a cibersegurança, e a conformidade virá em seguida.

Conclusão

Ao seguir as melhores práticas apresentadas aqui, você pode fortalecer significativamente a cibersegurança em todo o seu ecossistema de TI. A Figura 2 fornece um resumo conveniente dos elementos-chave a incluir na sua estratégia de FIM:

Compartilhar em