Comment étiqueter les sites dans Microsoft 365

Sep 1, 2021

Je ne peux pas vous dire combien de fois des clients m'ont demandé si nous pouvions les aider à appliquer des étiquettes de sensibilité à grande échelle sur des données au repos dans SharePoint Online. Malheureusement, j'ai dû leur dire qu'il n'y avait vraiment qu'une seule option, et elle n'est pas idéale. À ce jour, il n'existe aucune API permettant à un utilisateur final d'appliquer directement une étiquette de sensibilité à un fichier sur un site SharePoint Online, donc la seule véritable option est de télécharger le fichier localement, d'appliquer l'étiquette puis de télécharger le fichier. Je n'ai probablement pas besoin d'expliquer les innombrables raisons qui rendent cette approche loin d'être idéale, telles que les coûts de sortie et les problèmes de latence.

Heureusement, une autre option est en chemin. Microsoft a lancé une fonctionnalité en prévisualisation qui permet d'attribuer des étiquettes de sensibilité aux équipes Microsoft, aux groupes Microsoft 365 et aux sites SharePoint. Cela assure la protection de l'étiquette au niveau du conteneur, en appliquant la classification et les paramètres de protection configurés au site ou au groupe. Il est important de noter d'emblée que aujourd'hui, le contenu de ces conteneurs n'hérite pas de l'étiquette pour la classification ou des paramètres pour les fichiers et les courriels. Cependant, Tony Themelis, MIP Principal PM Manager, indique que Microsoft prévoit d'ajouter la capacité pour les étiquettes de site de marquer automatiquement tous les fichiers à l'intérieur du site.

Contenu connexe sélectionné :

Dans cet article de blog, je vais vous montrer comment appliquer une étiquette de sensibilité à un site SharePoint Online, à la fois via l'interface utilisateur et en utilisant PowerShell.

Un bref aperçu des étiquettes de sensibilité

Les étiquettes de sensibilité existent depuis un certain temps, ayant évolué de ce qui était autrefois la Gestion des droits relatifs à l'information pour devenir la Protection des informations Azure et maintenant intégrées dans le Centre de sécurité et de conformité de Microsoft 365. L'objectif de ces étiquettes est d'assurer que seules les personnes autorisées puissent voir et accéder au contenu protégé. Les étiquettes peuvent également offrir une protection supplémentaire, y compris le marquage du contenu, la définition de politiques de conservation et la désactivation de l'accès hors ligne.

Votre niveau de licence déterminera si les étiquettes doivent être appliquées manuellement par l'utilisateur final ou si elles peuvent être appliquées automatiquement en fonction des types d'informations sensibles définis. En savoir plus sur la création d'une étiquette et la classification du contenu en fonction du type d'information dans notre article de blog.

Avant de plonger dans le vif du sujet, je pense qu'il est important de noter que Microsoft a fixé une limite quotidienne de 100 actions Apply label par application et par client afin de protéger les utilisateurs contre l'application accidentelle d'une étiquette à un grand nombre de fichiers. Cette limite peut être ajustée, mais vous devez ouvrir un ticket de support pour cela.

Application de labels de sensibilité aux conteneurs

Pour appliquer des étiquettes aux conteneurs avec Microsoft 365, vous aurez d'abord besoin d'un administrateur pour activer l'aperçu dans Azure AD. Cela peut être réalisé via PowerShell en suivant les étapes ci-dessous.

Comment activer AzureADPreview et créer des paramètres au niveau de l'annuaire

- Étape 1. Désinstallez les versions précédentes du module AzureADPreview :

Uninstall-Module AzureADPreview

- Étape 2. Installez le module AzureADPreview :

Install-Module AzureADPreview -AllowClobberx`

Import-Module AzureADPreview

- Étape 3. Connectez-vous au locataire Azure et créez les paramètres au niveau de l'annuaire. Les identifiants administrateur sont nécessaires pour compléter cette étape.

Connect-AzureAD

Get-AzureADDirectorySettingTemplate

$TemplateId = (Get-AzureADDirectorySettingTemplate | where { $_.DisplayName -eq "Group.Unified" }).Id

$Template = Get-AzureADDirectorySettingTemplate | where -Property Id -Value

$TemplateId -EQ

$Setting = $Template.CreateDirectorySetting()

$Setting["EnableMIPLabels"] = "True"

New-AzureADDirectorySetting -DirectorySetting $Setting

$Setting.Values

Options de configuration supplémentaires activées

Une fois cela activé, vous verrez les options de configuration supplémentaires suivantes lorsque vous créez ou modifiez des étiquettes de sensibilité existantes dans le Microsoft 365 Security & Compliance Center :

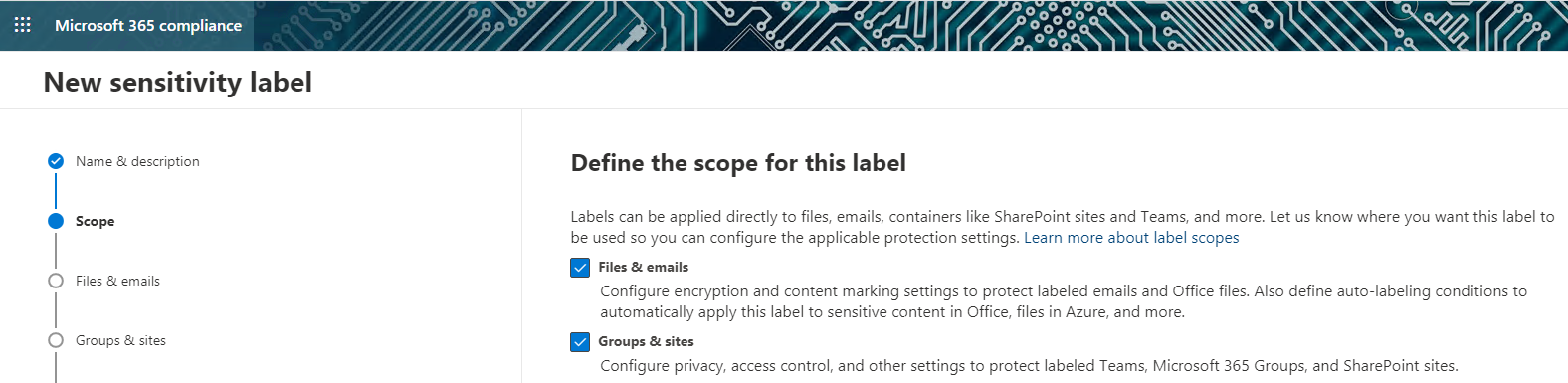

- Portée : Une nouvelle option Groupes & Sites qui permet d'appliquer l'étiquette de sensibilité au niveau du conteneur :

Image 1 : Portée de l'étiquette de sensibilité

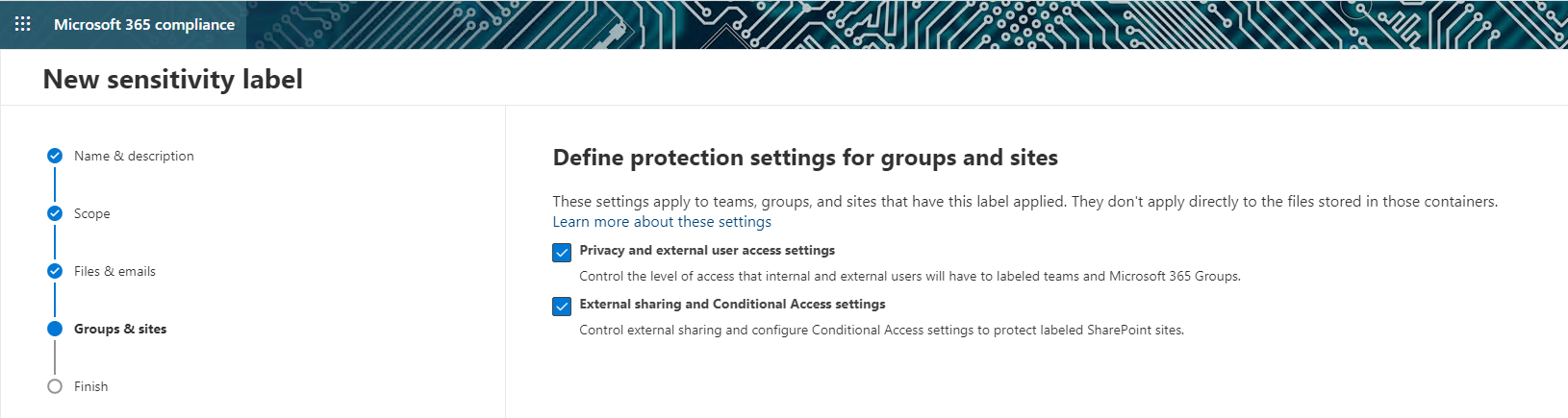

- Paramètres de protection : Paramètres de protection spécifiques qui s'appliquent uniquement aux équipes, groupes et sites Microsoft :

Image 2 : Paramètres de protection pour Teams, Groups et Sites

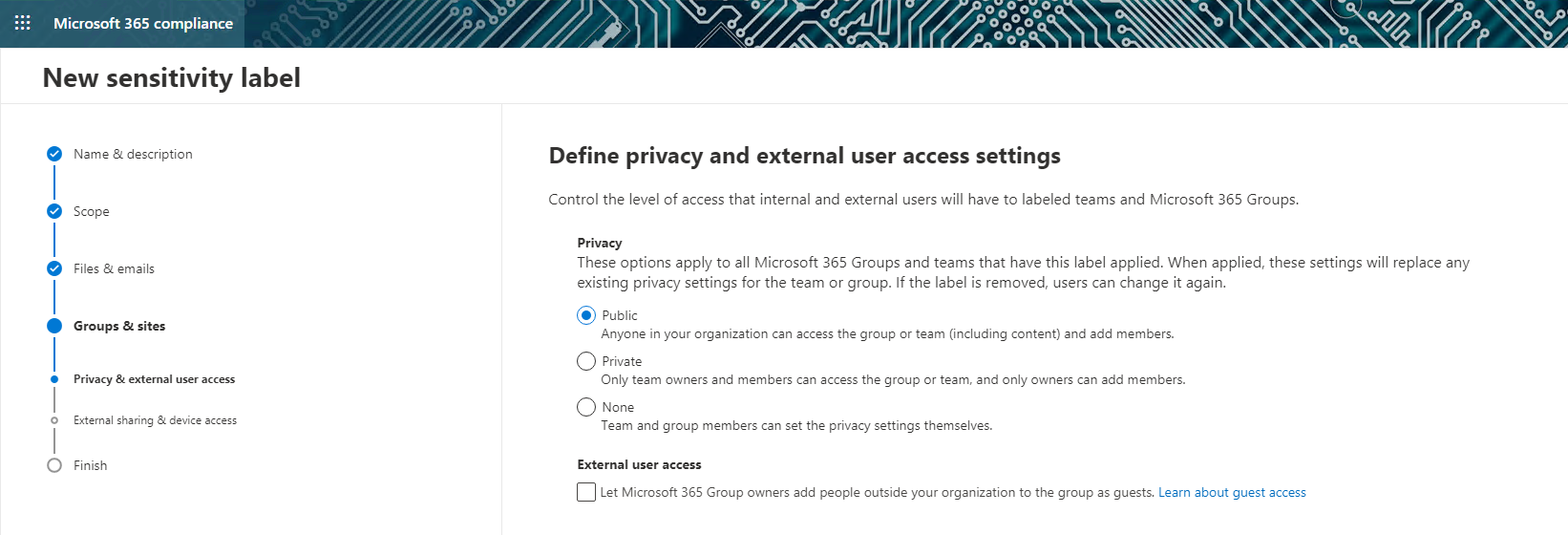

- Paramètres de confidentialité : Paramètres de confidentialité applicables uniquement aux équipes étiquetées et aux groupes Microsoft 365 :

Image 3 : Paramètres de confidentialité et d'accès utilisateur externe

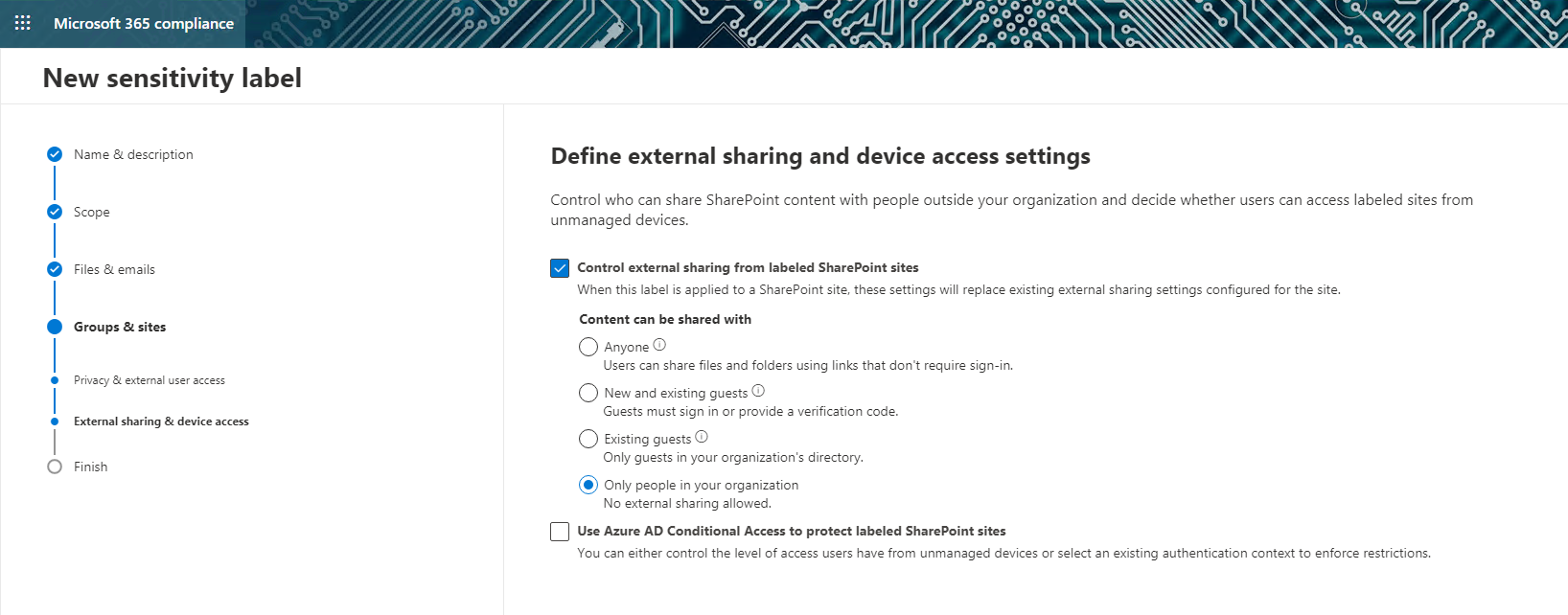

- Paramètres de partage : Paramètres spécifiques de partage externe applicables aux sites étiquetés :

Image 4 : Paramètres de partage externe et d'accès aux appareils

Application d'une étiquette à un site

Appliquer une étiquette manuellement

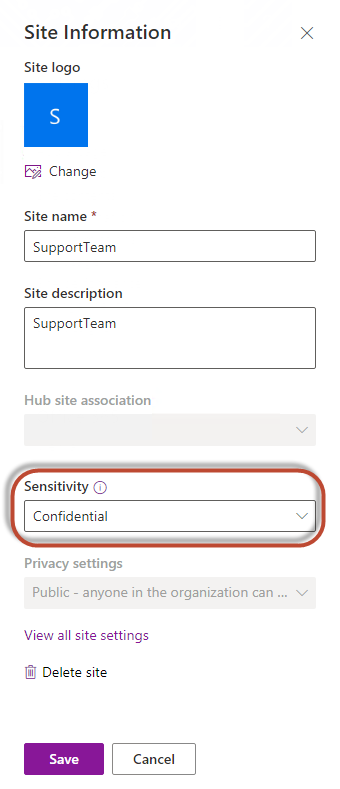

Une fois que vous avez configuré des étiquettes qui peuvent être appliquées au niveau du conteneur, vous pouvez utiliser les paramètres du site pour les appliquer facilement à un site existant ou à un nouveau site que vous créez. La liste déroulante Sensibilité affichera toutes les étiquettes de sensibilité disponibles au niveau du conteneur :

Image 5 : Application d'une étiquette de sensibilité à un site

Appliquer une étiquette de manière programmatique

Pour appliquer des étiquettes de sensibilité aux sites de manière programmatique à l'aide de PowerShell, suivez ces étapes :

- Étape 1. Connectez-vous au locataire SharePoint Online en utilisant un compte administrateur :

Connect-SPOService -Url ‘https://TENANT-admin.sharepoint.com’

- Étape 2. Connectez-vous au Security and Compliance Center en utilisant un compte administrateur :

Connect-IPPSSession -UserPrincipalName USERNAME@TENANT.ONMICROSOFT.COM

- Étape 3. Exécutez la commande Get-Label pour récupérer la liste des étiquettes disponibles :

PS C:Windowssystem32> Get-Label |ft Name, Guid, ContentType

Name Guid ContentType

---- ---- -----------

HIPAA 9da4a767-6a34-4345-a2bd-a60d841bdcce File, Email

Internal Only 78576ad9-1724-48b3-b915-00b8c9d23323 File, Email

GDPR - IP Constraint 9085e9a5-8d63-4498-a7a8-e63ae1d3cecd File, Email

IsSensitive f23e934d-7df0-4964-a85e-512fa1893fad File, Email

Test 2ca82bb8-364a-4878-bb2b-ee6229b5a380 File, Email

Confidential 61f58b80-cb9d-457f-a2c2-f4d870e415de File, Email, Site, UnifiedGroup

936bffcc-298b-440f-84d3-1b0f839b0a73 936bffcc-298b-440f-84d3-1b0f839b0a73 File, Email

2a341499-bcbe-47e5-ad00-de254ed4bf45 2a341499-bcbe-47e5-ad00-de254ed4bf45 File, Email

66a5a032-508e-45ee-861f-2a7887180b60 66a5a032-508e-45ee-861f-2a7887180b60 File, Email

d95145c9-3f29-4ed1-ad28-5abc75c9aa29 d95145c9-3f29-4ed1-ad28-5abc75c9aa29 File, Email

Les étiquettes nouvellement créées auront un ContentType de « File, Email, Site, UnifiedGroup ».

- Étape 4. Appliquez l'étiquette au site en utilisant le Guide des étiquettes :

Set-SPOSite –Identity “https://TENANT.sharepoint.com/sites/SupportTeam” –SensitivityLabel ’61f58b80-cb9d-457f-a2c2-f4d870e415de’

Assurez-vous d'utiliser la commande Get-SPOSite pour valider que l'étiquette de sensibilité a été appliquée :

PS C:Windowssystem32> get-sposite "https://TENANT.sharepoint.com/teams/SupportTeam" | Select SensitivityLabel

SensitivityLabel

----------------

61f58b80-cb9d-457f-a2c2-f4d870e415de

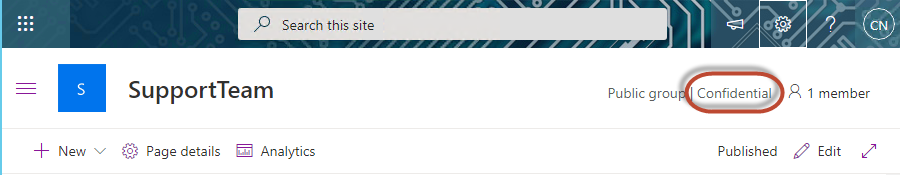

Comment les étiquettes apparaissent aux utilisateurs finaux

Une fois qu'un site est étiqueté, l'étiquette sera visible pour les utilisateurs finaux lorsqu'ils naviguent sur le site :

Image 6 : Comment les étiquettes de sensibilité sont affichées aux utilisateurs finaux

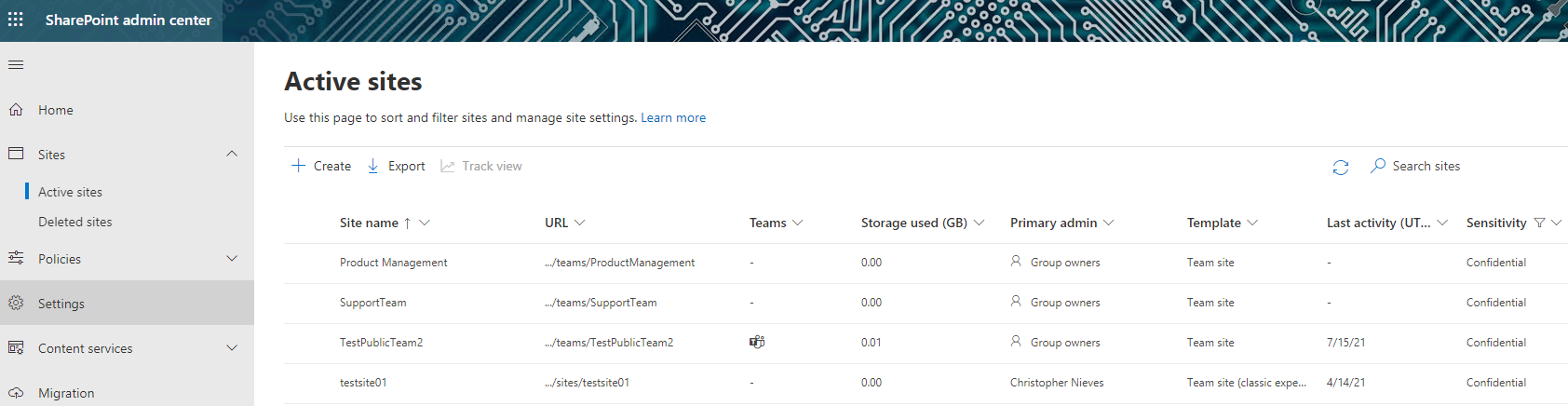

Comment les administrateurs peuvent examiner les sites et les étiquettes de sensibilité

Vous pouvez consulter la liste des sites et des étiquettes de sensibilité associées en utilisant la page Active sites dans le centre d'administration SharePoint :

Image 7 : Affichage des sites et des étiquettes de sensibilité dans le SharePoint Admin Center

Réflexions finales

Cette fonctionnalité d'aperçu est un énorme avantage pour quiconque a du mal à classer et protéger ses données au repos dans Microsoft 365. Alors que l'objectif ultime est d'atteindre une protection au niveau du fichier, les étiquettes au niveau du conteneur permettent aux organisations d'appliquer une classification et de configurer les paramètres de protection de manière granulaire pour des sites et groupes spécifiques afin d'éviter des restrictions inutiles qui pourraient faire obstacle à la productivité et à la sécurité.

Les organisations cherchant à étiqueter et protéger le contenu dans SharePoint Online en fonction de la sensibilité des données — en particulier celles qui ne disposent pas de la licence E5 offrant la capacité d'étiquetage automatique — devraient envisager d'utiliser une plateforme comme StealthAUDIT, qui peut aider à identifier le contenu sensible dans SharePoint et également appliquer des étiquettes de sensibilité appropriées aux sites et groupes à grande échelle.

Partager sur

En savoir plus

À propos de l'auteur

Farrah Gamboa

Directeur senior de la gestion de produit

Directrice Senior de la Gestion de Produits chez Netwrix. Farrah est responsable de l'élaboration et de la mise en œuvre de la feuille de route des produits et solutions Netwrix liés à la Sécurité des Données et à l'Audit & Conformité. Farrah possède plus de 10 ans d'expérience dans le travail avec des solutions de sécurité des données à l'échelle de l'entreprise, rejoignant Netwrix après avoir travaillé chez Stealthbits Technologies où elle a été la Responsable Technique des Produits et la Responsable du Contrôle Qualité. Farrah est titulaire d'un BS en Génie Industriel de l'Université Rutgers.

En savoir plus sur ce sujet

Identités non humaines (NHI) expliquées et comment les sécuriser

12 Risques Critiques de Sécurité de Shadow AI que Votre Organisation Doit Surveiller en 2026

Du bruit à l'action : transformer le risque des données en résultats mesurables

Lois sur la confidentialité des données par État : Différentes approches de la protection de la vie privée

Qu'est-ce que la gestion des documents électroniques ?