6 configuraciones de directiva de grupo que necesitas configurar correctamente

May 7, 2019

La Directiva de Grupo es una tecnología de gestión de configuración que forma parte de Windows Server Active Directory. Se puede utilizar para configurar ajustes en los sistemas operativos de clientes y servidores de Windows para asegurar que se tenga una configuración consistente y segura en los dispositivos. Hay literalmente cientos de ajustes disponibles para usar mientras configuras tus objetos de Group Policy (GPOs), pero en esta entrada de blog, te mostraré seis ajustes críticos de seguridad de la Directiva de Grupo que necesitas aplicar correctamente para asegurar una seguridad básica en tu entorno.

Contenido relacionado seleccionado:

Si desea configurar la Directiva de Grupo según las configuraciones recomendadas de Microsoft, descargue el Security Compliance Toolkit. Contiene líneas base de seguridad para todas las versiones compatibles de Windows, que puede utilizar como base para sus propios objetos de Directiva de Grupo, y hojas de cálculo que enumeran y explican todas las configuraciones recomendadas. Si tiene dispositivos que no son miembros de un dominio, utilice la política local para configurar las configuraciones. El kit de herramientas contiene una aplicación específica que facilita la gestión de configuraciones de políticas locales en dispositivos independientes.

Control de Aplicaciones (AppLocker)

No lograr mantener el software no autorizado fuera de sus máquinas es una de las principales formas en que el malware se apodera de los sistemas. Aunque es importante eliminar los privilegios de administrador local de los usuarios finales para evitar cambios en todo el sistema, esa restricción por sí sola no es suficiente para impedir que los usuarios (o procesos que se ejecutan en el contexto de cuentas de usuario conectadas) ejecuten código que podría causar daños graves.

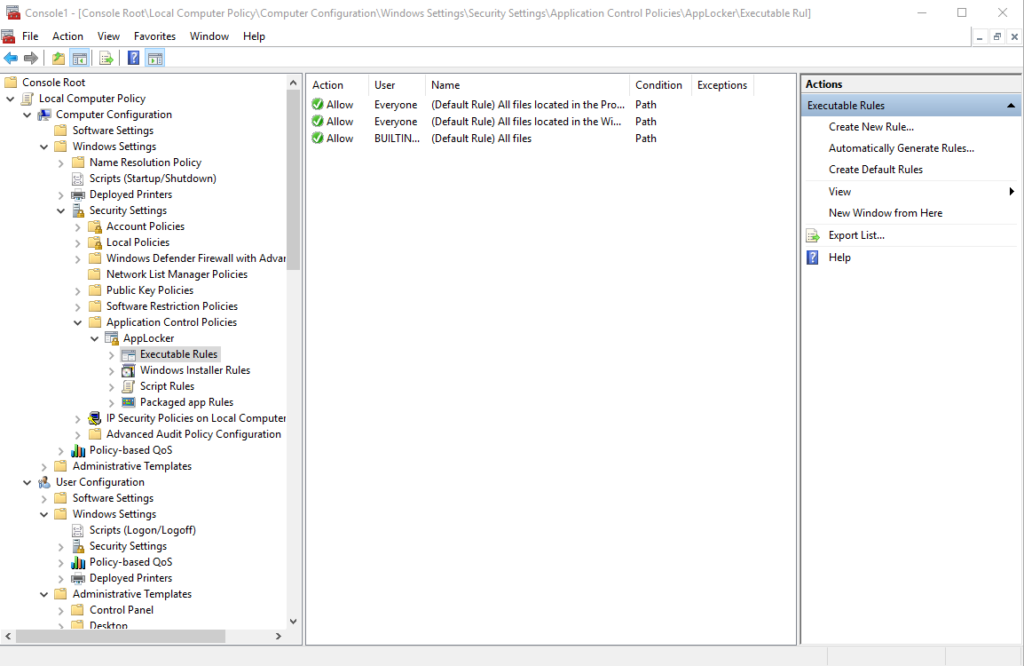

Para abordar esto, Microsoft Windows 7 introdujo AppLocker, que permite a los administradores de sistemas aplicar rápidamente políticas de control de aplicaciones a los sistemas. AppLocker funciona estableciendo una lista blanca de procesos, scripts e instaladores que pueden ejecutarse. Encontrarás las configuraciones de AppLocker en la Política de Grupo bajo Configuración del equipo > Configuración de Windows > Configuración de seguridad > Políticas de control de aplicaciones > AppLocker.

Figura 1. Dónde encontrar la configuración de AppLocker en la Directiva de Grupo

Para crear reglas para cada categoría listada bajo AppLocker, haga clic derecho en la categoría (por ejemplo, Executable rules) y seleccione una de las tres opciones en la parte superior del menú. Seleccionar Automatically Generate Rules… escanea un sistema de referencia y crea reglas basadas en los ejecutables instalados en ubicaciones confiables. Si decide crear reglas manualmente, asegúrese de Create Default Rules; de lo contrario, corre el riesgo de deshabilitar funcionalidades críticas en Windows que podrían volver los sistemas inutilizables.

Una vez que hayas configurado algunas reglas, haz clic derecho en AppLocker y selecciona Propiedades del menú. En la pestaña Enforcement , haz clic en las categorías de reglas que quieras habilitar y selecciona Audit only del menú. Deja tus reglas en modo de auditoría por un tiempo y revisa el registro de eventos de Windows para detectar cualquier problema. Si estás seguro de que las reglas no bloquean ninguna aplicación importante o características de Windows, cambia la configuración a Enforce rules.

El servicio de Application Identity debe estar en funcionamiento en los dispositivos antes de que AppLocker aplique las políticas. En Windows 10, AppLocker también puede configurarse a través del editor de Política de Grupo Local. Sin embargo, con Windows 10, Microsoft introdujo Windows Defender Application Control (anteriormente Device Guard), que es una tecnología de control de aplicaciones más robusta y difícil de eludir para los administradores locales.

Contenido relacionado seleccionado:

Windows Update

Windows Update es un componente crítico de Windows que asegura que el sistema operativo y otro software se mantengan actualizados. Si tu organización utiliza Windows 10, considera usar Windows Update for Business (WUfB) para mantener los dispositivos parcheados. A diferencia de Windows Server Update Services (WSUS), WUfB no requiere ninguna infraestructura local pero sí ofrece cierto control sobre cómo se aplican las actualizaciones de características y calidad de Windows 10. Puedes encontrar Windows Update y Windows Update for

Configuración de Directiva de Grupo Empresarial en Configuración del equipo > Plantillas administrativas > Componentes de Windows > Windows Update.

Si está utilizando una versión anterior de Windows, utilice la Política de Grupo para dirigir los dispositivos a un WSUS interno o a un Punto de Actualización de Software del System Center Configuration Manager (SUP) utilizando las configuraciones de Configure Automatic Updates y Specify intranet Microsoft update service location . Hay muchas otras configuraciones también, como Do not include drivers with Windows Updates y Specify active hours range for auto-restarts, que podrían ser útiles.

Deshabilite el Cliente y Servidor SMBv1

Algunos componentes de SMBv1 carecen de la seguridad adecuada. Si recuerdas el año 2017, las vulnerabilidades en SMBv1 fueron una de las formas en que el virus NotPetya logró propagarse tan rápidamente. Aunque Microsoft ya había publicado parches para SMBv1, muchas organizaciones no los habían aplicado.

Las versiones más recientes de Windows 10 ya tienen los componentes inseguros de SMBv1 eliminados por defecto. Pero si estás utilizando Windows 7, Windows 8 o una versión anterior de Windows 10, necesitarás asegurarte de eliminar el componente SMBv1 de tu sistema o usar la Directiva de grupo para deshabilitarlo en todos los servidores y clientes que no lo necesiten.

Para deshabilitar el servidor SMBv1, cree un valor REG_DWORD llamado SMB1 en la siguiente ruta de clave y establezca su valor en 0:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParameters

Para deshabilitar el cliente SMBv1, cree dos valores de registro. El primero es un valor REG_DWORD llamado Start, que debe establecerse en 4 bajo la siguiente ruta de clave:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesmrxsmb10

El segundo es un valor REG_MULTI_SZ llamado DependOnService, que debe configurarse en “Bowser”, “MRxSmb20”, “NSI” en la siguiente ruta:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanWorkstation

Para configurar nuevos elementos del registro en la Directiva de grupo, vaya a Configuración del equipo > Preferencias > Configuración de Windows y haga clic derecho en Registry. Seleccione Nuevo > Elemento del Registro del menú y luego agregue la ruta de clave y el valor requeridos. Asegúrese de que el campo Acción esté configurado en Actualizar.

Contenido relacionado seleccionado:

Deshabilite la cuenta de invitado y las cuentas de administrador local

Las cuentas integradas de invitado y administrador local están deshabilitadas por defecto en Windows 10. Pero si quieres asegurarte de que permanezca así, configura las cuentas en la Directiva de grupo para que siempre estén deshabilitadas. Esto es especialmente importante para garantizar un control de acceso fuerte en servidores críticos, como los controladores de dominio. Puedes encontrar la configuración en Configuración del equipo > Configuración de Windows > Configuración de seguridad > Directivas locales > Opciones de seguridad. Establece tanto Accounts: Guest account status como Accounts: Administrator account status en Disabled.

Denegar el acceso de ejecución en discos extraíbles

Puede permitir que los usuarios lean y escriban en medios extraíbles, pero impedirles ejecutar cualquier archivo ejecutable. Si tiene configurado AppLocker, esta configuración podría ser innecesaria, pero muchas organizaciones no utilizan el control de aplicaciones. En cualquier caso, bloquear los ejecutables en medios extraíbles puede ayudar a proteger los sistemas de códigos maliciosos.

Encontrarás la configuración Removable Disks: Deny execute access en Configuración del equipo > Plantillas administrativas > Sistema > Acceso a almacenamiento extraíble.

Evitar cambios en la configuración del proxy

Independientemente de si su organización utiliza un servidor proxy, es prudente evitar que los usuarios cambien la configuración del proxy. En el peor de los casos, una configuración de proxy maliciosa podría desviar todo el tráfico de internet en su red a través de un intermediario no autorizado; en el mejor de los casos, podría impedir que los usuarios accedan a recursos de internet. Para evitar que los usuarios cambien la configuración del proxy para Internet Explorer y Microsoft Edge, establezca Prevent changing proxy settings en Configuración del usuario > Plantillas administrativas > Componentes de Windows > Internet Explorer a Habilitado.

Conclusión

Esos son los seis ajustes de Group Policy que necesitas asegurarte de configurar correctamente. Recuerda, antes de aplicar los ajustes de Group Policy en tu entorno de producción, pruébalos para estar seguro de que no tendrán efectos adversos. Para obtener una lista completa de los ajustes recomendados por Microsoft, descarga las plantillas base en el Security Compliance Toolkit.

Compartir en

Aprende más

Acerca del autor

Russell Smith

Consultor de TI

Consultor de TI y autor especializado en tecnologías de gestión y seguridad. Russell tiene más de 15 años de experiencia en TI, ha escrito un libro sobre seguridad en Windows y ha coescrito un texto para la serie de Cursos Académicos Oficiales de Microsoft (MOAC).

Aprende más sobre este tema

Crear usuarios de AD en masa y enviar sus credenciales por correo electrónico usando PowerShell

Cómo crear, cambiar y probar contraseñas usando PowerShell

Cómo agregar y eliminar grupos de AD y objetos en grupos con PowerShell

Confianzas en Active Directory

Ataques de ransomware a Active Directory